Sommario

Le operazioni di cyber-spionaggio sponsorizzate dalla Corea del Nord stanno raggiungendo livelli di sofisticazione sempre più elevati, sfruttando strumenti avanzati e strategie ingannevoli per colpire aziende, istituzioni e singoli individui. Il Lazarus Group ha lanciato una campagna su LinkedIn, utilizzando false offerte di lavoro per indurre professionisti della tecnologia e della finanza a eseguire codice malevolo, mentre Kimsuky, altro gruppo affiliato al regime nordcoreano, sta distribuendo nuovi strumenti malware, come PebbleDash e RDP Wrapper, per prendere il controllo di sistemi vulnerabili.

Questi attacchi non sono solo tentativi isolati di cybercriminalità, ma fanno parte di una strategia più ampia volta a sottrarre informazioni sensibili, compromettere infrastrutture critiche e finanziare attività illecite. La crescente sofisticazione degli strumenti utilizzati dimostra che i gruppi nordcoreani non si limitano più al furto di criptovalute, ma stanno espandendo la loro influenza nel settore dello spionaggio industriale e governativo.

Il Lazarus Group e le false offerte di lavoro su LinkedIn

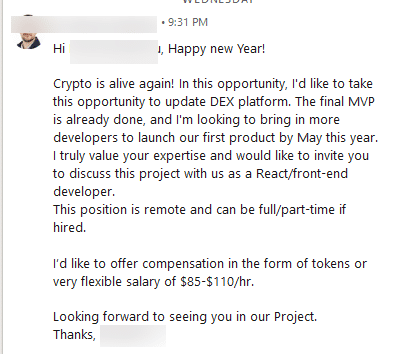

Le piattaforme professionali, come LinkedIn, sono diventate un terreno fertile per gli attacchi informatici mirati. Il Lazarus Group, già noto per attacchi contro istituzioni finanziarie e aziende tecnologiche, ha avviato una campagna su larga scala per infiltrarsi nei sistemi aziendali tramite un ingegnoso schema di social engineering.

La strategia del gruppo prevede la creazione di falsi profili di recruiter, spesso con nomi e dettagli plausibili per dare un’aura di legittimità alla comunicazione. Il messaggio iniziale offre un’opportunità di lavoro nel settore finanziario o tecnologico, spesso con riferimenti a progetti di blockchain o startup innovative. Il tono del messaggio è persuasivo e orientato a stimolare l’interesse della vittima, lasciando volutamente alcuni dettagli vaghi per incuriosire il destinatario e spingerlo a rispondere.

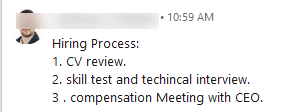

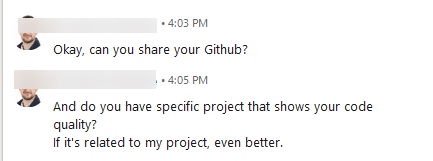

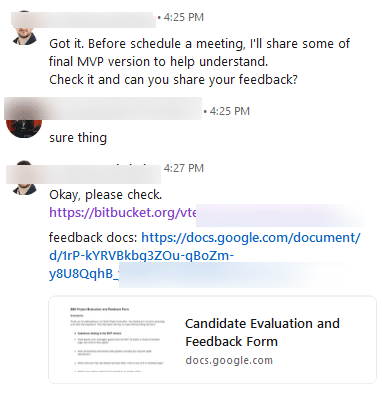

Una volta stabilito un dialogo, il presunto recruiter invita il candidato a scaricare un file o accedere a un repository GitHub per analizzare un progetto software. Il codice condiviso, a prima vista, appare innocuo, ma contiene elementi offuscati che attivano un payload malevolo. Il malware, una volta eseguito, raccoglie informazioni sensibili, tra cui credenziali di accesso, dati finanziari e chiavi di autenticazione per i servizi cloud.

Questa strategia consente agli hacker di bypassare molte misure di sicurezza tradizionali, sfruttando la fiducia delle persone nei confronti dei recruiter e delle offerte di lavoro online. Le vittime più comuni sono professionisti del settore IT, ingegneri software e specialisti in sicurezza informatica, ovvero figure con accesso privilegiato a informazioni sensibili all’interno delle aziende.

Ma l’attacco non si ferma qui. Dopo la fase di raccolta dati, il malware avvia un secondo stadio di compromissione, installando backdoor persistenti nei dispositivi infetti. In alcuni casi, i criminali riescono a ottenere accessi VPN aziendali e a muoversi lateralmente nella rete, compromettendo infrastrutture critiche.

L’aspetto più inquietante di questa operazione è la sua trasversalità geografica. Aziende e istituzioni in Europa, Stati Uniti e Asia hanno segnalato tentativi di attacco riconducibili a questa campagna, dimostrando che il Lazarus Group sta operando su larga scala con un livello di professionalità crescente.

Kimsuky: malware avanzati e tecniche di persistenza su Windows

Parallelamente alle operazioni del Lazarus Group, il gruppo Kimsuky sta perfezionando l’uso di malware mirati a compromettere i sistemi operativi Windows, con particolare attenzione alle infrastrutture aziendali e governative. L’ultimo rapporto di AhnLab ha rivelato che i cybercriminali hanno adottato una combinazione di strumenti avanzati per prendere il controllo dei dispositivi compromessi e sottrarre informazioni sensibili.

Uno degli strumenti più insidiosi è PebbleDash, un malware progettato per eseguire comandi da remoto e manipolare i file di sistema senza lasciare tracce evidenti. A differenza di altri trojan più tradizionali, PebbleDash utilizza tecniche di evasione avanzate, come il caricamento di payload crittografati direttamente nella memoria RAM, evitando la scrittura su disco e quindi eludendo molti software antivirus.

Un’altra tecnica particolarmente pericolosa utilizzata da Kimsuky riguarda l’abuso di RDP Wrapper, un software legittimo che consente di abilitare connessioni desktop remoto su versioni di Windows che non supportano nativamente questa funzionalità. Gli hacker sfruttano questo strumento per mantenere accessi non autorizzati ai sistemi aziendali, senza dover installare backdoor visibili. Una volta compromesso un sistema, gli attaccanti possono spostarsi lateralmente nella rete e accedere a server sensibili senza destare sospetti.

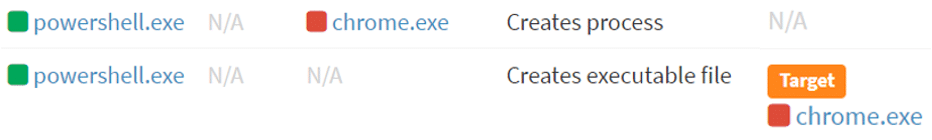

In alcuni casi, Kimsuky ha anche utilizzato un nuovo tool chiamato forceCopy, capace di estrarre credenziali memorizzate nei browser Chrome e Edge, aggirando le normali restrizioni di sicurezza. Questo strumento è particolarmente efficace per sottrarre dati di accesso ai servizi cloud e ai sistemi aziendali, facilitando il furto di documenti riservati e informazioni finanziarie.

Gli esperti di cybersecurity avvertono che gli attacchi di Kimsuky non si limitano alla sola fase di compromissione iniziale, ma includono meccanismi di persistenza a lungo termine. Una volta insediato nel sistema, il malware può rimanere dormiente per settimane o mesi, attivandosi solo in momenti specifici per minimizzare il rischio di rilevamento.

Strategie di difesa e misure di mitigazione

Alla luce della crescente minaccia rappresentata dai gruppi Lazarus e Kimsuky, le aziende devono adottare un approccio proattivo alla sicurezza informatica. Le misure tradizionali non sono più sufficienti per contrastare attacchi di questa complessità, ed è fondamentale implementare strategie avanzate per proteggere le reti aziendali e i dati sensibili.

Uno dei primi passi per mitigare il rischio è rafforzare le procedure di autenticazione, implementando sistemi di autenticazione a più fattori (MFA) per impedire l’accesso non autorizzato agli account aziendali. Inoltre, è essenziale limitare l’uso di strumenti come RDP Wrapper, bloccandone l’installazione e monitorando attivamente eventuali tentativi di connessione remota sospetta.

Un altro aspetto cruciale riguarda la sensibilizzazione del personale. Le campagne di attacco su LinkedIn dimostrano che il fattore umano rimane uno degli anelli deboli della sicurezza informatica. I dipendenti devono essere formati per riconoscere messaggi di phishing sofisticati, evitare di scaricare codice da fonti non verificate e verificare sempre l’autenticità di offerte di lavoro ricevute tramite social network.

Le aziende dovrebbero inoltre implementare sistemi di threat intelligence avanzati, capaci di identificare in tempo reale comportamenti anomali nei sistemi e nelle reti aziendali. L’uso di strumenti di analisi comportamentale basati su intelligenza artificiale può aiutare a rilevare attività sospette e bloccare attacchi prima che possano causare danni significativi.

La crescente sofisticazione delle minacce informatiche dimostra che la cybersecurity non è più una semplice questione di protezione perimetrale, ma richiede un approccio più dinamico e adattabile. Con attori come Lazarus e Kimsuky sempre più attivi e innovativi, le organizzazioni devono rimanere costantemente aggiornate sulle nuove tecniche di attacco e adottare misure di difesa sempre più sofisticate.