Sommario

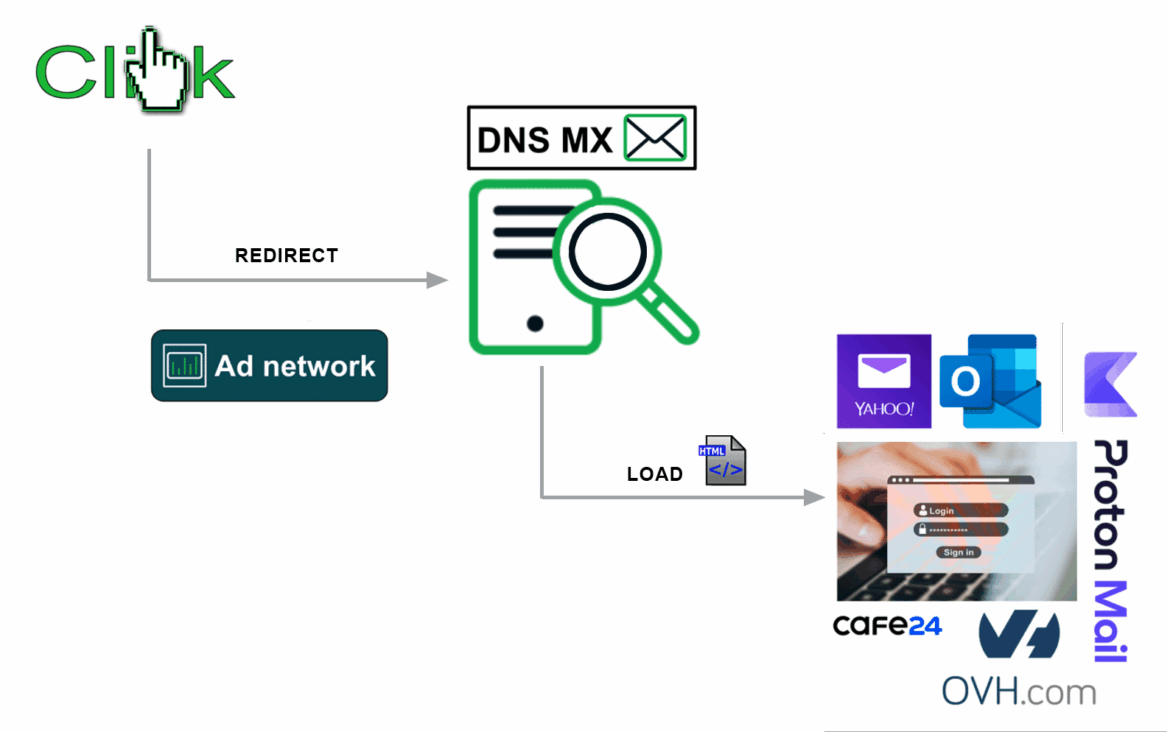

Il gruppo identificato come Morphing Meerkat è al centro di un’operazione su vasta scala che utilizza componenti DNS in modo innovativo, confezionando campagne di phishing personalizzate attraverso tecnologie in apparenza lecite. Il report di Infoblox documenta in dettaglio una struttura operativa flessibile e adattiva che sfrutta DNS MX records, protocollo DoH (DNS over HTTPS), dinamiche multi-template e trasmissione dati offuscata via Telegram, API HTTP e script PHP. L’obiettivo è costruire trappole credibili, evasive e altamente localizzate, in grado di eludere sistemi di filtraggio e blocco tradizionali.

Il gruppo non si limita alla costruzione di landing page statiche, ma adotta una logica reattiva: la pagina di phishing muta in base alla lingua, provider email, dispositivo e geolocalizzazione dell’utente. Questo approccio incrementa esponenzialmente il tasso di credibilità e rende il rilevamento automatico una sfida complessa. La sofisticazione tecnica del sistema, unita alla varietà di brand imitati, colloca Morphing Meerkat tra le minacce più rilevanti nel settore della sicurezza del web contemporaneo.

La manipolazione del DNS come leva per personalizzare gli attacchi

Il tratto distintivo della campagna Morphing Meerkat risiede nella capacità di interrogare in tempo reale il record MX dell’indirizzo email della vittima, per determinare il provider di posta elettronica. Questa tecnica permette al sistema di servire una pagina di phishing coerente con il servizio email realmente utilizzato dal bersaglio: ad esempio Gmail, Outlook, Yahoo, Zoho o altri. Il record MX (Mail Exchange) viene sfruttato come indicatore di contesto, senza la necessità di accedere all’account, ma agendo sulla base del solo dominio associato all’email digitata.

Il motore di generazione delle pagine implementa meccanismi dinamici di risposta, rendendo ogni interazione unica e su misura. In questo modo, il gruppo non si limita a clonare genericamente un login page, ma simula con estrema precisione l’ambiente grafico e comportamentale del fornitore di posta elettronica della vittima. Il risultato è una trappola credibile, in grado di superare la soglia di diffidenza anche degli utenti più consapevoli.

DNS over HTTPS: un canale cifrato per nascondere il traffico malevolo

Il secondo elemento chiave della campagna è l’utilizzo del protocollo DoH, una versione cifrata del DNS che consente la risoluzione dei nomi di dominio attraverso richieste HTTPS. Questa tecnologia, pensata per garantire la privacy dell’utente e prevenire il tracciamento da parte dei provider di rete, viene strumentalizzata da Morphing Meerkat per mascherare la vera natura delle richieste DNS.

L’uso del DoH consente agli script incorporati nelle pagine di phishing di interrogare domini e sottodomini offuscati, senza che le soluzioni di sicurezza di rete possano intercettarne o analizzarne il contenuto. Questo meccanismo si traduce in una perdita di visibilità per i firewall tradizionali, che si basano proprio sull’analisi delle query DNS per identificare comportamenti anomali o sospetti.

L’interazione tra DNS MX e DoH rende l’attacco particolarmente resistente ai controlli in linea. Inoltre, il gruppo dimostra una capacità notevole nel mascherare il traffico, ricorrendo a content delivery network (CDN) legittime e strumenti analitici di terze parti, come Google Analytics o DoubleClick, per inserire redirect intermedi che dissimulano l’effettivo punto di destinazione.

Una rete distribuita di template, redirect e trasmissione multi-canale

Un altro aspetto distintivo della campagna è la modularità dell’infrastruttura, che non si limita a una singola istanza, ma si sviluppa su una rete ampia di piattaforme di hosting, tra cui Firebase, Glitch, GitHub Pages, Netlify, Amazon S3 e altri provider a basso costo o gratuiti. Ogni dominio ospita una porzione della campagna, dalla pagina di atterraggio alla libreria JavaScript, fino ai moduli di raccolta dati. Questa distribuzione consente al gruppo di eludere blacklist e blocchi automatizzati, ma soprattutto garantisce resilienza e continuità operativa.

Il sistema di gestione delle pagine supporta oltre 114 varianti grafiche, ognuna progettata per imitare con precisione l’aspetto di login e dashboard di brand reali. Le pagine non sono semplicemente statiche, ma vengono aggiornate e adattate costantemente in funzione dei feedback raccolti tramite logistica automatica. I dati immessi dagli utenti vengono trasmessi in tempo reale attraverso diversi canali, tra cui bot Telegram collegati a server PHP, API RESTful auto-ospitate o script serverless su piattaforme cloud. Questo meccanismo garantisce rapidità di raccolta, ma soprattutto impossibilità di centralizzare la risposta difensiva, dal momento che l’infrastruttura cambia frequentemente indirizzo, dominio e vettore di trasmissione.

Traduzione automatica, fingerprinting e persistenza client-side

Il gruppo implementa tecnologie avanzate per adattare linguisticamente i contenuti in base alla geolocalizzazione dell’IP del visitatore. Le landing page sono disponibili in numerose lingue, e la selezione avviene tramite una combinazione di fingerprinting del browser, linguaggio preferito e posizione geografica. L’effetto è una simulazione credibile del contesto culturale dell’utente, riducendo drasticamente il sospetto.

Il codice JavaScript incluso nelle pagine è offuscato tramite tecniche di compressione dinamica e codifica binaria, che impediscono una semplice analisi. I meccanismi di persistenza sul browser vengono attivati tramite localStorage, cookie con scadenze estese e fingerprinting del dispositivo, in modo da evitare doppie infezioni ma anche per ottimizzare il comportamento della campagna su utenti ricorrenti.

La componente visiva è curata nei minimi dettagli, con elementi di transizione CSS, comportamento realistico dei form e script anti-debugging che impediscono l’analisi statica da parte di browser in modalità sviluppatore.

La natura flessibile e mimetica dell’architettura sfida i paradigmi difensivi tradizionali

Il modello operativo di Morphing Meerkat rappresenta una nuova generazione di phishing adattivo, dove le componenti tecniche si fondono con capacità mimetiche, distribuzione decentralizzata e intelligenza contestuale. La combinazione di DNS, DoH, manipolazione MX, traduzione automatica, fingerprinting e canali Telegram crea un sistema difficile da bloccare e ancor più complesso da analizzare in modo sistemico.

Il ricorso a piattaforme legittime, la rotazione continua dei domini e l’assenza di pattern statici impediscono la costruzione di firme affidabili, mentre l’offerta del kit come servizio ne favorisce la diffusione anche presso attori meno esperti. La democratizzazione del phishing, resa possibile da architetture modulari come questa, impone una revisione urgente dei criteri di visibilità a livello DNS, oltre all’implementazione di filtri contestuali che valutino il comportamento in tempo reale piuttosto che basarsi su database statici.

Un’analisi tecnica sui record MX e DoH come vettori abilitanti

I record MX, progettati originariamente per indirizzare le email in ingresso a server specifici, vengono qui reinterpretati come strumenti di targeting, trasformando una caratteristica legittima del DNS in un indicatore contestuale per la personalizzazione dell’attacco. Si tratta di un’evoluzione significativa, che rompe con il paradigma delle campagne indifferenziate e impone una nuova attenzione alla sicurezza DNS interna, incluso il monitoraggio delle interrogazioni MX e il loro comportamento in uscita.

Il protocollo DoH, d’altra parte, pone sfide ancora più complesse. Se da un lato garantisce privacy dell’utente e protezione dai censori, dall’altro oscura completamente le query DNS rispetto agli strumenti di rete tradizionali. Gli amministratori devono quindi affiancare strumenti di analisi DNS out-of-band, capaci di ispezionare il traffico HTTPS verso endpoint noti per attività DoH e distinguere pattern anomali.

Il caso Morphing Meerkat dimostra che la sicurezza non può più basarsi esclusivamente sul contenuto della pagina, ma deve estendersi all’analisi delle modalità di delivery, dei percorsi di risoluzione DNS e della logica di interazione tra browser, rete e server.