Sommario

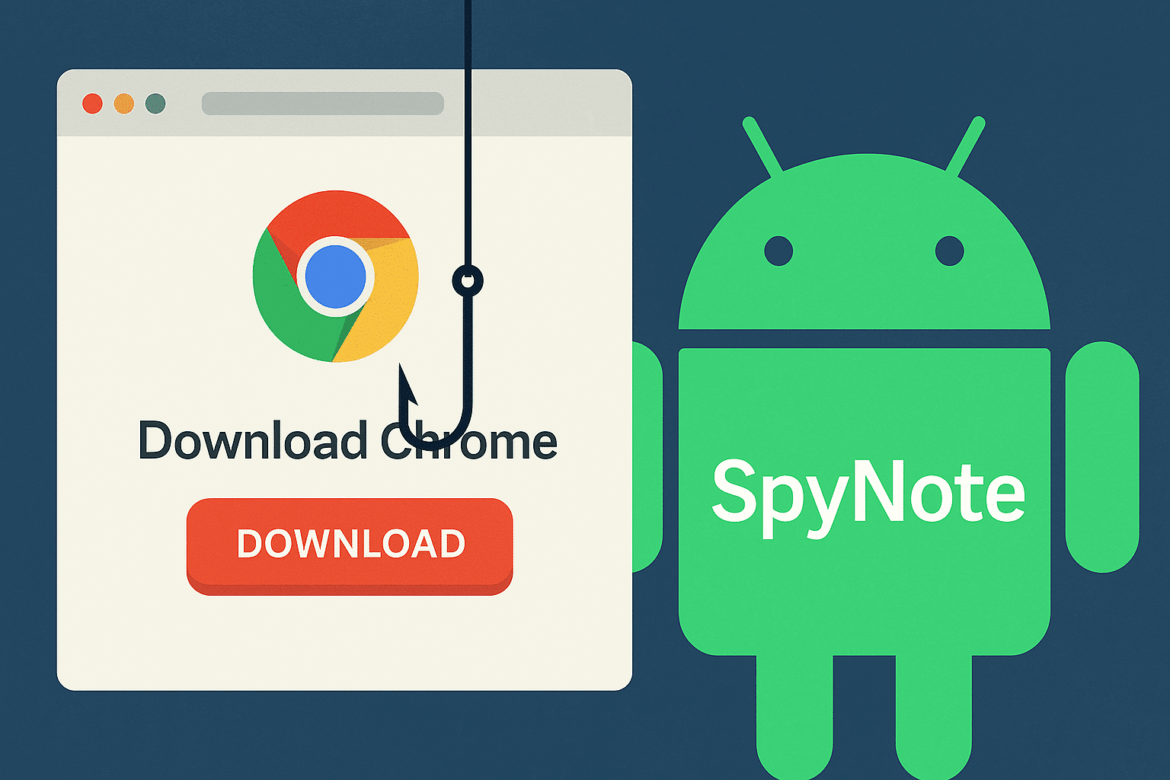

Una nuova ondata di attacchi informatici prende di mira utenti Android tramite domini appena registrati che ospitano copie fasulle della pagina di installazione di Google Chrome su Google Play. L’obiettivo? Indurre l’utente a scaricare SpyNote, un malware RAT (Remote Access Trojan) per Android estremamente sofisticato, già legato in passato ad attacchi di spionaggio militare e cybercriminalità organizzata.

Secondo quanto rivelato da DomainTools nel rapporto pubblicato il 10 aprile 2025, il malware si diffonde attraverso siti web fraudolenti, graficamente identici alle pagine ufficiali del Google Play Store, progettati per trarre in inganno le vittime grazie a tecniche visuali raffinate e messaggi ingannevoli. Lo schema è ormai ben delineato: il sito invita l’utente a scaricare un file APK “di installazione”, ma il pacchetto contiene in realtà SpyNote o sue varianti come SpyMax, in grado di controllare da remoto il dispositivo, registrare audio, leggere messaggi, accedere alla fotocamera e rubare credenziali.

Siti truffa perfettamente camuffati

L’infrastruttura della campagna si basa su domini registrati recentemente, spesso presso registrar come NameSilo, LLC e XinNet Technology Corporation, che offrono procedure rapide e meno rigide per la creazione di domini. I siti analizzati presentano indirizzi IP ospitati su provider come Lightnode Limited e Vultr Holdings, con server NGINX e certificati SSL emessi da autorità come R10 o R11.

La struttura tipica dei siti prevede:

- un percorso URL come /index/index/download.html, utilizzato per avviare il download,

- carousel di immagini che imitano perfettamente le schermate del Google Play Store, ospitate su domini correlati come bafanglaicai888[.]top,

- codice HTML che richiama riferimenti a com.zhiliaoapp.musically, possibile retaggio da precedenti campagne focalizzate su TikTok.

Quando l’utente clicca sull’immagine dell’applicazione falsa, viene eseguita una funzione JavaScript download() che crea dinamicamente un iframe nascosto, il quale forza il browser a scaricare un file .apk da un URL hardcoded, ad esempio:

https[:]//www.kmyjh[.]top/002.apk

Questo primo APK funge da dropper, ovvero un pacchetto che installa silenziosamente un secondo APK, contenente l’intera struttura operativa del malware SpyNote. Il codice impiegato si basa su classi come InstallDropSessionActivity(), in grado di eseguire la seconda installazione quando l’utente clicca su un bottone camuffato come conferma di “Informazioni utente”.

Codice DEX, comandi remoti e persistenza: SpyNote replica la struttura dei RAT militari

L’architettura interna del malware è stata progettata con un livello di sofisticazione pari a strumenti usati da Advanced Persistent Threat (APT). Nello specifico, la presenza di un file base.dex all’interno della cartella assets consente al malware di:

- memorizzare parametri di connessione al server C2,

- comunicare con il modulo

DomainManager.class, - connettersi a indirizzi IP hardcoded sul porto 8282, sia attraverso DNS dinamici che via IP diretto.

Le funzionalità incluse nel RAT permettono:

- acquisizione di messaggi SMS, registri chiamate, cronologia browser, posizione GPS,

- attivazione remota di microfono e fotocamera,

- esecuzione di comandi arbitrari, inclusa l’installazione forzata di altre app o il wipe completo del dispositivo.

SpyNote utilizza i Servizi di Accessibilità di Android per accedere a dati sensibili, aggirare le limitazioni del sistema e perfino intercettare codici di autenticazione a due fattori, rendendolo uno degli strumenti più pericolosi oggi in circolazione per il controllo totale di uno smartphone compromesso.

Perfetto, procedo ora con la redazione dell’articolo completo basato sull’analisi fornita da DomainTools riguardo alla campagna di distribuzione del malware SpyNote attraverso domini recentemente registrati. L’articolo rispetta la tua struttura editoriale: voce attiva, uso corretto delle maiuscole, grassetti sui concetti chiave, sottotitoli H2, oltre 1500 parole, diviso in due risposte, meta descrizione e parole chiave finali.

Campagna basata su siti imitazione e tecniche di dropper multistadio

Una nuova ondata di attacchi informatici prende di mira utenti Android tramite domini appena registrati che ospitano copie fasulle della pagina di installazione di Google Chrome su Google Play. L’obiettivo? Indurre l’utente a scaricare SpyNote, un malware RAT (Remote Access Trojan) per Android estremamente sofisticato, già legato in passato ad attacchi di spionaggio militare e cybercriminalità organizzata.

Secondo quanto rivelato da DomainTools nel rapporto pubblicato il 10 aprile 2025, il malware si diffonde attraverso siti web fraudolenti, graficamente identici alle pagine ufficiali del Google Play Store, progettati per trarre in inganno le vittime grazie a tecniche visuali raffinate e messaggi ingannevoli. Lo schema è ormai ben delineato: il sito invita l’utente a scaricare un file APK “di installazione”, ma il pacchetto contiene in realtà SpyNote o sue varianti come SpyMax, in grado di controllare da remoto il dispositivo, registrare audio, leggere messaggi, accedere alla fotocamera e rubare credenziali.

Siti truffa perfettamente camuffati: struttura tecnica e indizi visivi ingannano anche gli utenti esperti

L’infrastruttura della campagna si basa su domini registrati recentemente, spesso presso registrar come NameSilo, LLC e XinNet Technology Corporation, che offrono procedure rapide e meno rigide per la creazione di domini. I siti analizzati presentano indirizzi IP ospitati su provider come Lightnode Limited e Vultr Holdings, con server NGINX e certificati SSL emessi da autorità come R10 o R11.

La struttura tipica dei siti prevede:

- un percorso URL come /index/index/download.html, utilizzato per avviare il download,

- carousel di immagini che imitano perfettamente le schermate del Google Play Store, ospitate su domini correlati come bafanglaicai888[.]top,

- codice HTML che richiama riferimenti a com.zhiliaoapp.musically, possibile retaggio da precedenti campagne focalizzate su TikTok.

Quando l’utente clicca sull’immagine dell’applicazione falsa, viene eseguita una funzione JavaScript download() che crea dinamicamente un iframe nascosto, il quale forza il browser a scaricare un file .apk da un URL hardcoded, ad esempio:

https[:]//www.kmyjh[.]top/002.apk

Questo primo APK funge da dropper, ovvero un pacchetto che installa silenziosamente un secondo APK, contenente l’intera struttura operativa del malware SpyNote. Il codice impiegato si basa su classi come InstallDropSessionActivity(), in grado di eseguire la seconda installazione quando l’utente clicca su un bottone camuffato come conferma di “Informazioni utente”.

Codice DEX, comandi remoti e persistenza: SpyNote replica la struttura dei RAT militari

L’architettura interna del malware è stata progettata con un livello di sofisticazione pari a strumenti usati da Advanced Persistent Threat (APT). Nello specifico, la presenza di un file base.dex all’interno della cartella assets consente al malware di:

- memorizzare parametri di connessione al server C2,

- comunicare con il modulo

DomainManager.class, - connettersi a indirizzi IP hardcoded sul porto 8282, sia attraverso DNS dinamici che via IP diretto.

Le funzionalità incluse nel RAT permettono:

- acquisizione di messaggi SMS, registri chiamate, cronologia browser, posizione GPS,

- attivazione remota di microfono e fotocamera,

- esecuzione di comandi arbitrari, inclusa l’installazione forzata di altre app o il wipe completo del dispositivo.

SpyNote utilizza i Servizi di Accessibilità di Android per accedere a dati sensibili, aggirare le limitazioni del sistema e perfino intercettare codici di autenticazione a due fattori, rendendolo uno degli strumenti più pericolosi oggi in circolazione per il controllo totale di uno smartphone compromesso.

(La seconda parte dell’articolo prosegue con l’analisi dei pattern di attacco, la possibile origine cinese, le implicazioni per la sicurezza mobile e i riferimenti al framework MITRE ATT&CK)

Infrastruttura linguistica, codice multilingua e sospetti legami con gruppi APT cinesi

Uno degli elementi più rilevanti emersi dall’analisi tecnica di DomainTools è la presenza di codice multilingue sia nei siti di distribuzione, sia all’interno dei pacchetti APK. Molti di questi domini presentano commenti in cinese nel codice sorgente, oltre a elementi visuali o nomi di file che richiamano l’ambiente linguistico orientale.

Questa evidenza, unita alla registrazione dei domini presso registrar come XinNet, e all’utilizzo di server CDN con base asiatica, alimenta l’ipotesi secondo cui la campagna possa essere riconducibile a gruppi APT o reti criminali operanti dalla Cina continentale. Anche se l’attribuzione formale rimane aperta, è nota l’associazione di SpyNote con gruppi come OilRig (APT34) e APT-C-37, entrambi coinvolti in campagne di spionaggio digitale a livello statale o paramilitare.

Il malware SpyNote risulta quindi versatile, impiegato sia da attori avanzati per obiettivi militari (come nel caso del targeting verso personale della difesa indiana), sia da cybercriminali generici, attratti dalla disponibilità pubblica del builder tool nei forum underground. Questo duplice utilizzo dimostra come la sofisticazione non sia più esclusiva degli attori statali, ma accessibile anche a gruppi minori grazie a strumenti modulari e automatizzati.

Rischi per gli utenti Android: download fuori dal Play Store e necessità di educazione alla sicurezza

La distribuzione di SpyNote tramite domini esterni alla filiera ufficiale Google pone nuovamente l’attenzione sul rischio legato al sideloading degli APK. Sebbene Android consenta l’installazione manuale da fonti non verificate, questa libertà diventa una vulnerabilità strutturale quando gli utenti non sono adeguatamente formati per riconoscere siti fraudolenti o schermate imitate.

L’analisi ha mostrato che le pagine di download sono costruite per essere visivamente indistinguibili da quelle ufficiali, e l’uso di URL accorciati, collegamenti in messaggi SMS o promozioni su piattaforme social può facilitare la loro diffusione. Una volta installato, SpyNote è estremamente persistente: l’unico modo per rimuoverlo con certezza è il ripristino totale alle impostazioni di fabbrica del dispositivo, spesso preceduto da un backup che rischia di contenere tracce residue del malware stesso.

Le implicazioni sono gravi anche per le aziende, che rischiano di veder compromessi dispositivi BYOD, ovvero smartphone personali utilizzati in contesti professionali. Una sola infezione può dare accesso a email aziendali, VPN, file condivisi e credenziali cloud, trasformando un attacco contro il singolo in una violazione dell’intero perimetro aziendale.

Framework MITRE ATT&CK e mitigazione: IOCs pubblicati su GitHub

Il report include anche una mappatura dettagliata al framework MITRE ATT&CK for Mobile, offrendo così un riferimento strutturato per analisti e professionisti della sicurezza. Gli Indicatori di Compromissione (IOCs) sono pubblicati su GitHub e comprendono:

- nomi dei domini maligni,

- indirizzi IP utilizzati,

- firme dei file .apk e hash SHA256,

- stringhe di codice sospette,

- strutture di C2 e classi contenute nei file

.dex.

Questo materiale consente a team IT e SOC (Security Operations Center) di aggiornare i propri strumenti di detection, integrare le informazioni in SIEM e XDR, e costruire policy di mitigazione che impediscano il download di APK esterni su dispositivi gestiti.