Sommario

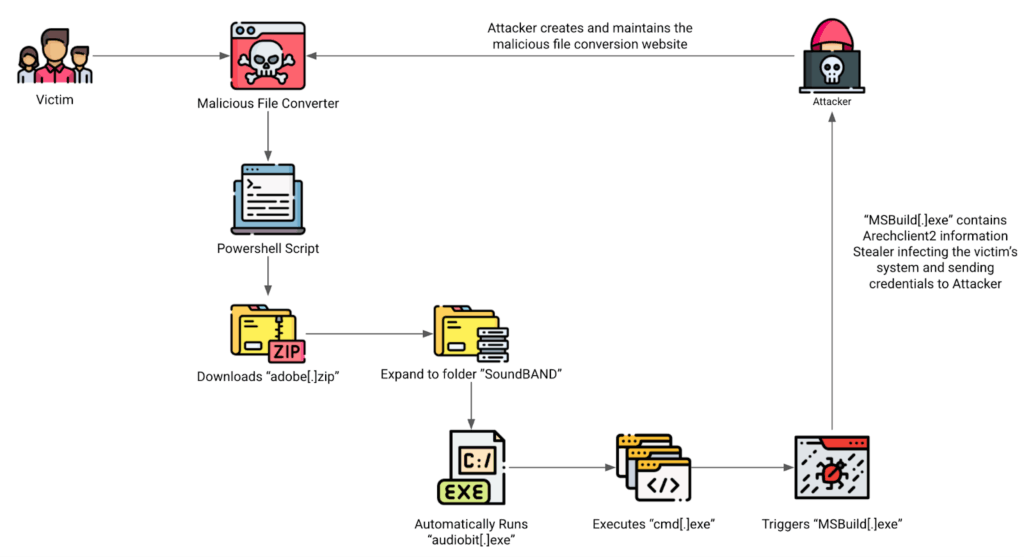

Negli ultimi mesi, un’ondata silenziosa ma devastante di attacchi informatici ha cominciato a colpire milioni di utenti inconsapevoli attraverso uno dei canali più sottovalutati della rete: i convertitori PDF online. La società di sicurezza CloudSEK ha recentemente pubblicato un’indagine approfondita su una serie di campagne di social engineering particolarmente sofisticate, denominate “Byte Bandits”, che sfruttano la fiducia dell’utente nella funzionalità apparentemente innocua della conversione di file per distribuire un malware modulare altamente pericoloso. La scoperta arriva in seguito a un’allerta dell’FBI di Denver, che aveva segnalato l’aumento di falsi convertitori PDF come vettori per la distribuzione di codice malevolo.

Lo scenario iniziale: l’illusione di un’operazione legittima

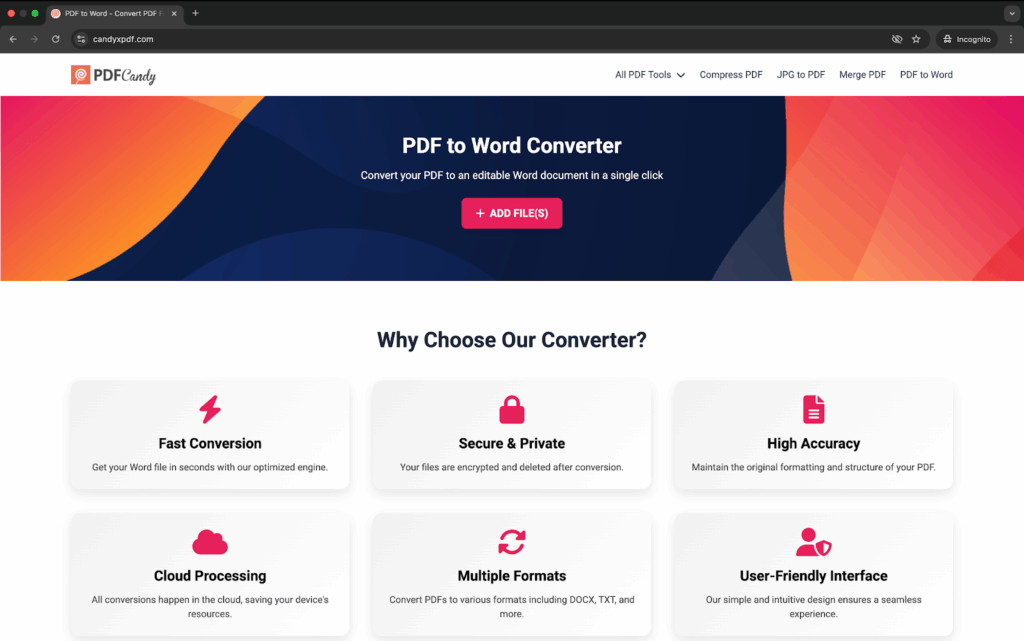

I portali falsi al centro dell’indagine, come candyxpdf[.]com e candyconverterpdf[.]com, imitano con estrema precisione l’interfaccia grafica di siti popolari e legittimi come pdfcandy.com, fornendo la stessa sequenza di caricamento file, identici pulsanti di selezione, e persino una simulazione di avanzamento percentuale del processo di conversione.

Una volta avviata la procedura, l’utente viene guidato attraverso una serie di interazioni progettate per stimolare fiducia e reattività, culminando con la visualizzazione di un falso CAPTCHA e un invito ad eseguire un comando PowerShell, apparentemente necessario per completare il download del file convertito. È proprio questo comando che avvia la catena di infezione, scaricando un payload malevolo sotto forma di archivio ZIP, denominato adobe.zip.

Questa dinamica sfrutta una forma evoluta di weaponized UX: ogni passaggio è concepito per replicare ciò che un utente medio si aspetterebbe da un servizio legittimo, riducendo drasticamente la possibilità che l’attacco venga percepito come anomalo.

La catena di compromissione: PowerShell, redirezioni e l’attivazione del malware

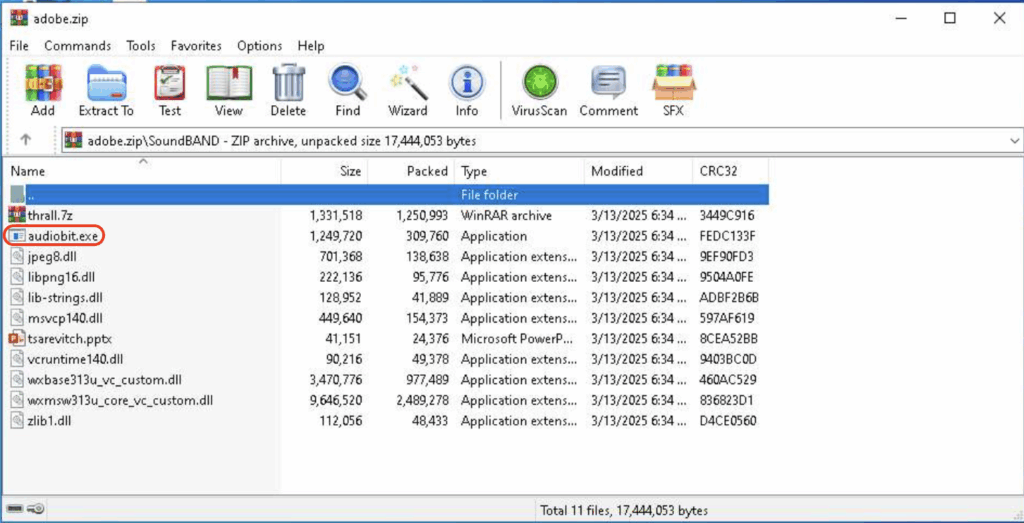

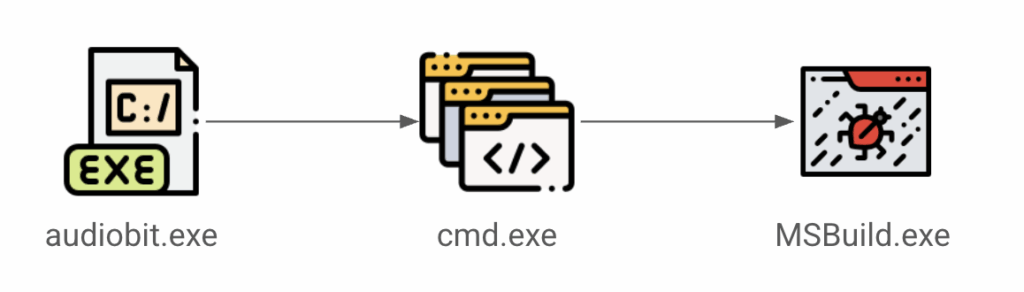

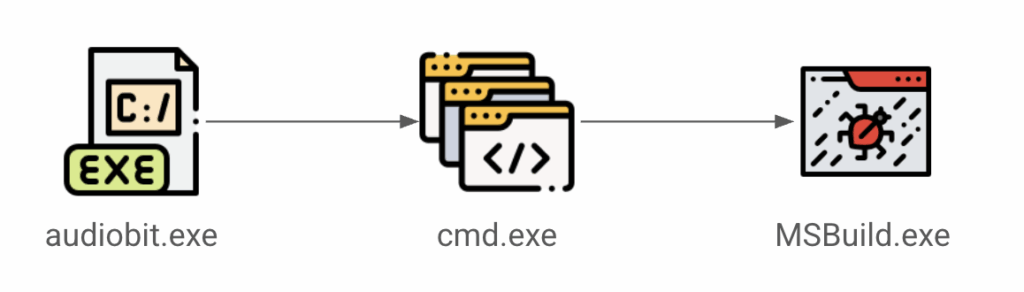

Il comando PowerShell fornito all’utente sembra tecnicamente innocuo, composto da un paio di stringhe base64 e riferimenti a percorsi temporanei. In realtà, l’istruzione attiva una richiesta HTTP verso un dominio registrato in hosting off-shore, da cui viene scaricato il file adobe.zip. Quest’ultimo contiene un eseguibile denominato audiobit.exe, il vero motore dell’infezione.

L’eseguibile utilizza una tecnica consolidata ma ancora efficace: carica in memoria il modulo MSBuild.exe, uno strumento ufficiale di Microsoft per la compilazione di progetti, abusato per eseguire script malevoli senza lasciare tracce sul disco. Questo metodo consente al malware di superare le soluzioni antivirus basate su firma, grazie all’uso di un tool legittimo e firmato digitalmente.

Una volta eseguito, audiobit.exe scarica e attiva il trojan ArechClient2, parte della famiglia SectopRAT, noto per le sue capacità di keylogging, accesso remoto, estrazione di credenziali, furto di wallet di criptovalute e raccolta estesa di informazioni di sistema. ArechClient2 comunica con un server C2 registrato su domini come bind-new-connect[.]click, già segnalati da più database di minacce come nodi attivi di command and control (C2).

Funzionalità del malware: estrazione dati, persistenza e accesso remoto

ArechClient2 è costruito in .NET ed è altamente modulare. Appena attivato, il malware esegue una ricognizione iniziale del sistema compromesso, raccogliendo dati quali:

- Versione del sistema operativo

- Nome host

- Username e percorso home

- Stato delle connessioni di rete attive

- Elenco dei processi in esecuzione

Successivamente, il modulo di estrazione estrae le credenziali memorizzate nei principali browser, inclusi Chrome, Edge, Brave e Opera, accedendo ai database SQLite locali dove vengono salvate le password. Viene inoltre scansionata la directory AppData alla ricerca di wallet di criptovalute (MetaMask, Exodus, Electrum) e file contenenti chiavi private.

Il trojan include anche un modulo RAT (Remote Access Trojan), attivabile on demand dal server di comando, che consente:

- Navigazione remota del file system

- Download/upload di file

- Esecuzione di comandi shell

- Avvio o chiusura arbitraria di processi

- Controllo di dispositivi audio e video (in ambienti meno protetti)

Queste capacità fanno di ArechClient2 una minaccia persistente e invisibile, particolarmente pericolosa in ambienti aziendali, dove un’unica compromissione iniziale può portare alla diffusione laterale attraverso credenziali riutilizzate o accessi condivisi.

Dinamica psicologica e tecniche di inganno visivo

Una delle caratteristiche più pericolose della campagna “Byte Bandits” non è solo la parte tecnica, ma l’accuratezza con cui è stato progettato il flusso comportamentale. L’intera sequenza di attacco simula un percorso familiare: caricamento del file, attesa, CAPTCHA, download. Ogni fase è implementata per ridurre il sospetto e velocizzare il click-through dell’utente, facendo leva sul desiderio di ottenere rapidamente la conversione del file.

L’uso del CAPTCHA, in particolare, è un espediente chiave di ingegneria sociale. Serve a fornire una falsa sensazione di protezione – come se il sito stesse proteggendo l’utente da bot o attacchi – mentre in realtà è solo un passaggio obbligato per attivare il download del comando malevolo.

Inoltre, le istruzioni sono formulate in modo che il comando PowerShell sembri tecnico ma non minaccioso, rivolgendosi all’utente come se fosse parte di una procedura standard per l’abilitazione temporanea del sistema di conversione offline. Questo livello di sofisticazione rappresenta un cambio di paradigma nel social engineering digitale.

Implicazioni e superfici di rischio estese

La presenza di malware di questo tipo all’interno di piattaforme apparentemente innocue pone serie questioni non solo agli utenti, ma anche ai team di sicurezza aziendali, spesso non preparati a contrastare attacchi veicolati da strumenti consumer. I convertitori PDF sono comunemente utilizzati anche in contesti professionali – per allegare file a report, curriculum, bilanci, contratti – e quindi non rientrano tra le categorie vietate dai proxy aziendali.

Questo rende gli ambienti enterprise particolarmente vulnerabili, soprattutto se associati a configurazioni che consentono l’esecuzione di comandi PowerShell senza restrizioni o il download di ZIP da siti non certificati. Inoltre, i file ZIP stessi possono passare inosservati attraverso filtri tradizionali, in quanto spesso non vengono scansionati in profondità.

Secondo CloudSEK, i domini coinvolti nella campagna sono in continua rotazione, sfruttando servizi di DNS dinamico e hosting cloud temporaneo, il che rende difficile il blocco preventivo tramite blacklist.

Strategie di mitigazione: policy zero-trust e strumenti avanzati

Per difendersi da minacce simili, gli esperti raccomandano l’adozione di una strategia multilivello. Tra le misure più efficaci:

- Impostare restrizioni su PowerShell mediante GPO o AppLocker

- Isolare ambienti browser tramite sandbox o sessioni virtualizzate

- Bloccare l’accesso a domini sconosciuti tramite DNS firewall

- Implementare analisi comportamentale sui processi, utile per identificare esecuzioni non previste di MSBuild o PowerShell

- Vietare strumenti di conversione non certificati, fornendo invece alternative interne o validate (ad es. LibreOffice in ambiente controllato)

In aggiunta, l’adozione di soluzioni CDR (Content Disarm and Reconstruction) può impedire che file manipolati – anche se formalmente validi – vengano aperti in ambienti sensibili.

Un falso innocuo può nascondere la porta d’accesso a una rete intera

La campagna “Byte Bandits” rappresenta una nuova generazione di attacchi che fondono social engineering, tecniche di inganno visivo e sfruttamento delle funzionalità native di Windows. La loro forza risiede nell’ordinarietà del contesto, che rende difficile immaginare che un semplice convertitore PDF possa diventare un cavallo di Troia per l’infezione dell’intera rete aziendale.

In un contesto in cui la sicurezza si gioca sempre più spesso sui margini della fiducia, è essenziale che utenti e amministratori IT rivalutino anche le abitudini più consolidate. L’educazione, la visibilità comportamentale e la segmentazione delle autorizzazioni rimangono le armi principali contro una minaccia che si nutre della normalità per passare inosservata.