Sommario

Il 17 aprile 2025, Microsoft e CISA hanno rilasciato comunicazioni che richiedono attenzione immediata da parte di amministratori IT, responsabili della sicurezza e professionisti coinvolti nella gestione delle infrastrutture critiche. Da un lato, Microsoft ha confermato che Office 2016 e Office 2019 raggiungeranno la fine del supporto il 14 ottobre 2025, ponendo fine all’era delle versioni “perpetue” del pacchetto Office ancora ampiamente usate in contesti aziendali. Dall’altro, la Cybersecurity and Infrastructure Security Agency ha aggiornato il Known Exploited Vulnerabilities Catalog (KEV) con tre nuove voci, richiamando l’urgenza di mitigazioni rapide in ambienti esposti a minacce attive.

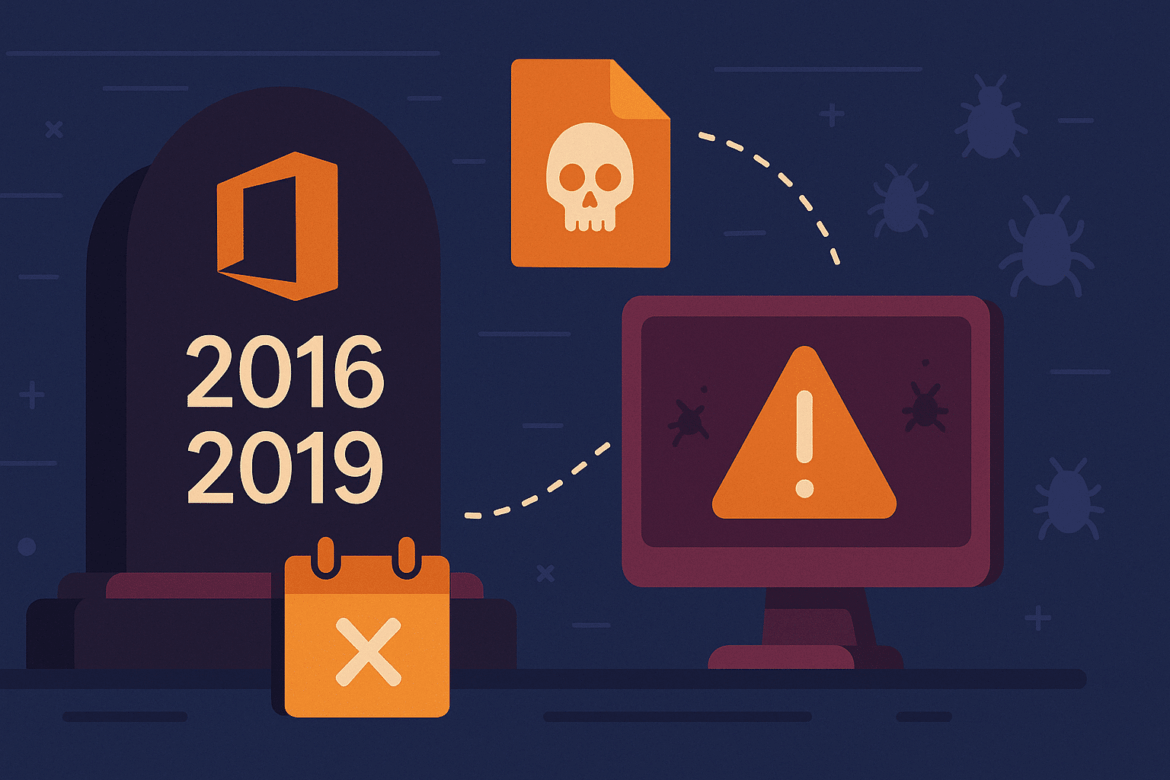

Microsoft Office 2016 e 2019: la fine del supporto obbliga alla transizione verso soluzioni cloud o versioni recenti

A partire dal 14 ottobre 2025, Microsoft cesserà di fornire aggiornamenti di sicurezza e supporto tecnico per Office 2016 e Office 2019, con l’intera famiglia di prodotti desktop “a vita perpetua” che non riceverà più alcuna protezione dalle minacce emergenti. Questa data segna un cambiamento sostanziale nella strategia di Microsoft, che spinge ormai da anni verso modelli di distribuzione a sottoscrizione come Microsoft 365.

Office 2016 e 2019, seppur ancora ampiamente diffusi – specialmente nei settori education, pubblica amministrazione e in ambienti che operano offline – diventeranno obsoleti dal punto di vista della sicurezza, esponendo le organizzazioni al rischio di exploit attraverso documenti malformati, macro attive e vulnerabilità non corrette. Microsoft ha precisato che anche il supporto per la connessione a Microsoft 365 da parte di questi client sarà revocato, impedendo funzionalità collaborative, sincronizzazione con SharePoint e integrazione con Teams.

Questa transizione avrà impatti economici, tecnici e strategici sulle organizzazioni. I reparti IT dovranno pianificare la migrazione verso Office LTSC 2024 o Microsoft 365, operazione che richiede valutazioni di compatibilità con le macro VBA, i componenti COM e le integrazioni sviluppate in-house. L’obsolescenza di Office perpetuo rappresenta anche una spinta indiretta verso il cloud, in un momento storico in cui la conformità normativa e la protezione del dato locale stanno tornando al centro del dibattito in Europa e negli Stati Uniti.

CISA aggiorna il catalogo KEV: tre nuove vulnerabilità sfruttate attivamente da attori malevoli

Sempre il 17 aprile, CISA ha aggiornato il proprio Known Exploited Vulnerabilities Catalog (KEV) con tre nuove voci, indicando che si tratta di falle già sfruttate in attacchi attivi e pertanto da considerarsi prioritarie nelle attività di mitigazione.

La prima vulnerabilità inserita è CVE-2022-48618, che riguarda WebKit – il motore di rendering utilizzato in Safari e in tutte le applicazioni iOS che eseguono codice web. La falla consente a un attaccante remoto di eludere le protezioni sandbox e ottenere accesso al sistema attraverso contenuti web malformati, rappresentando un rischio particolarmente elevato in ambienti mobile.

La seconda è CVE-2024-1086, identificata nel componente netfilter del kernel Linux, ed è sfruttabile per ottenere privilegi root da utenti locali attraverso un’errata gestione della memoria nei filtri di pacchetti. Questa vulnerabilità è considerata particolarmente pericolosa in ambienti server e containerizzati, in cui l’isolamento dipende dal corretto funzionamento dei moduli di rete.

La terza voce riguarda CVE-2023-27524, un bug presente nella configurazione predefinita di Apache Superset, un’applicazione di business intelligence open source sempre più diffusa nei flussi di analisi dei dati. Il difetto consente l’accesso non autenticato a pannelli amministrativi, soprattutto in casi in cui il file di configurazione superset_config.py non sia stato personalizzato con chiavi sicure.

CISA ha imposto un termine per la mitigazione a tutte le agenzie federali: 8 maggio 2025, entro il quale le vulnerabilità devono essere patchate o isolate. Tuttavia, anche aziende private sono fortemente incoraggiate a seguire la stessa tempistica, considerando la natura già sfruttata degli exploit.

CISA pubblica sei advisory per sistemi industriali: vulnerabilità in ambienti OT ad alta criticità

Nel medesimo comunicato del 17 aprile 2025, CISA ha inoltre diffuso sei advisory per sistemi ICS (Industrial Control Systems), indirizzati a infrastrutture critiche nei settori energia, acqua, produzione industriale e sanità. Le advisory, rilasciate in collaborazione con i vendor e con l’ICS-CERT, descrivono vulnerabilità presenti in componenti software e firmware ampiamente distribuiti, spesso non aggiornati per lunghi periodi e scarsamente monitorati a livello di sicurezza.

Le segnalazioni riguardano dispositivi di automazione e piattaforme SCADA, in particolare:

- Philips Vue PACS, un sistema di gestione delle immagini mediche utilizzato in strutture ospedaliere, è affetto da una vulnerabilità crittografica (CVE-2024-28798) che consente decrittazione di dati sensibili mediante exploit mirati. Il sistema viene usato per archiviare e distribuire radiografie, TAC e documentazione clinica.

- Parker Hannifin Automation Controllers presentano una falla di tipo command injection, con cui un attaccante in rete può eseguire comandi arbitrari sul dispositivo di controllo, alterando il comportamento degli attuatori meccanici.

- Il sistema B&R APROL – utilizzato in processi di produzione industriale – contiene una vulnerabilità nel web server embedded che consente traversal di directory e accesso a file riservati, anche senza autenticazione, attraverso URL manipolati.

- Altri advisory riguardano vulnerabilità in sistemi di controllo industriale distribuiti (DCS), sistemi di monitoraggio dell’acqua e impianti di distribuzione elettrica, con implicazioni dirette sul piano della safety e della continuità operativa.

CISA ha classificato queste vulnerabilità con un livello di rischio elevato o critico, e ha invitato i produttori a fornire patch e workaround documentati, ma soprattutto le aziende utilizzatrici a valutare immediatamente i controlli compensativi. Tra le misure suggerite rientrano:

- Isolamento fisico o logico dei dispositivi OT dalla rete IT

- Segmentazione delle VLAN industriali

- Restrizione degli accessi remoti alle interfacce di configurazione

- Utilizzo di firewall DPI e intrusion detection su protocollo Modbus/TCP

Queste indicazioni si inseriscono in un contesto in cui le infrastrutture industriali vengono progressivamente connesse a Internet o a cloud privati, spesso senza una valutazione del rischio cyber. I recenti attacchi a impianti idrici in Pennsylvania e ad aziende alimentari in Francia dimostrano che gli ambienti OT rappresentano oggi un obiettivo preferenziale, poiché meno difesi rispetto ai sistemi IT.

- ICSA-25-107-01 Schneider Electric Trio Q Licensed Data Radio

- ICSA-25-107-02 Schneider Electric Sage Series

- ICSA-25-107-03 Schneider Electric ConneXium Network Manager

- ICSA-25-107-04 Yokogawa Recorder Products

- ICSA-24-326-04 Schneider Electric Modicon M340, MC80, and Momentum Unity M1E (Update A)

- ICSA-25-058-01 Schneider Electric Communication Modules for Modicon M580 and Quantum Controllers (Update

L’urgenza di un approccio proattivo tra aggiornamenti software e protezione infrastrutturale

L’allineamento temporale tra la fine del supporto a Office 2016/2019 e il rilascio di advisory CISA dimostra che la sicurezza delle infrastrutture – digitali e operative – richiede un approccio unificato, continuo e proattivo. Non è più sufficiente affidarsi a cicli di aggiornamento occasionali o a sistemi legacy configurati anni fa: l’attacco moderno sfrutta tanto il documento obsoleto quanto il sensore industriale non patchato.

Le organizzazioni devono prepararsi a gestire transizioni tecnologiche complesse, come la migrazione da Office perpetuo a cloud e l’implementazione di sistemi di monitoraggio attivi per l’ICS, con la consapevolezza che l’interruzione di servizio può derivare tanto da un exploit critico quanto da una mancanza di compliance con policy aggiornate.

In un’epoca dove le minacce sono simultaneamente software, hardware e sociali, la resilienza operativa non può più essere considerata una spesa, ma un investimento strutturale e continuo.