Editoriali

App spione: vecchia storia su cui il Garante vuole fare luce in barba a luminari e negazionisti

Le App ruba dati sono la nuova frontiera dell’inchiesta giornalistica tech firmata Striscia la Notizia e adottata dal componente del Garante della Privacy, Guido Scorza, che ha guadagnato visibilità su una verità che per anni è stata spesso taciuta e sempre sminuita.

Un segreto di pulcinella già ampiamente trattato da chi come chi vi scrive è stato addirittura definito complottista per aver espresso dei concetti molto chiari nel suo libro del 2017 “la Prigione dell’Umanità“. Eppure la scienza in questo caso non ha dato dimostrazione dell’evento se non per delle applicazioni che acquisiscono i dati del microfono, dichiarando questo tipo di attività nelle policy fiume che solitamente nessuno legge, nemmeno un appassionato di Privacy come il Garante ed i suoi componenti.

Eppure la lezione di Shazam doveva essere utile a far capire che il GDPR non sarebbe bastato a contenere i vari data breachs di dati. Nessuno proprio è mai arrivato a ragionare sull’eventualità di indagare nel merito dell’acquisizione dei dati ambientali tramite il canale audio degli smartphone e questo ha consentito alle multinazionali di sviluppare tecnologie sempre più sofisticate che hanno consentito ai propri assistenti vocali, inclusi apparati hardware e software di acquisizione audio, di riconoscere la voce anche a bassissime frequenze.

Da dove nasce questa credenza popolare che i computer ed i cellulari ci spiano?

Dalla logica di più persone che parlano di un argomento e si ritrovano dopo poche ore o pochi giorni le pubblicità sui cellulari ed i pc. Non era possibile ci hanno detto: uno su tutti il professor Carroll che insieme alla giornalista Caldwaller ha dichiarato guerra a Cambridge Analytica scoprendo l’acqua calda delle profilazioni social, ribaltandola a strumentalizzazione politica in favore dell’ala liberista globale contro la bestia social di Bannon e company.

Tra i vari sostenitori della bufala dei dispositivi perennemente spioni c’è stato in questi anni il debunker Paolo Attivissimo che, non avendo riscontri scientifici e non svolge attività di inchiesta, ma di copia e incolla da fonti, non ha saputo anticipare e tradurre l’evidenza di una situazione se non palese, frequente, sotto gli occhi e le orecchie di molti. Bastava un umile silenzio, perché invece negarlo?

Come lui, tanti altri che oggi saliranno sul carro dei vincitori, senza smentirsi, ma c’è dell’altro purtroppo che andrebbe approfondito. Mentre il buon Marco Camisani Calzolai si sta concentrando sul settore dell’abbigliamento, il Garante ha sguinzagliato il nucleo della Guardia di Finanza specializzato e a supporto della struttura presenziata dal prof. Pasquale Stanzione con il fine di svolgere ulteriori approfondimenti. Proprio per dare un contributo fattivo alle varie ipotesi di tracciamento non autorizzato, si forniscono in questo editoriale degli spunti che vedremo possono assolvere addirittura altre app ed individuare altri nemici da tempo intoccabili, che quotidianamente tracciano senza che nessuno dica e faccia niente solo perché non lo dice “la scienza” dei luminari politicizzati come il Prof. Carroll.

In primo luogo c’è Facebook che supera tutti per invadenza della nostra vita su cui ho da riferirvi degli aneddoti particolari.

Il primo è che sotto il periodo di Natale, con cellulare in standby ed app chiusa, mi trovo a discutere con una collega del miglior tonno presente sul mercato individuandolo nella marca Callipo. Finita la conversazione, accendo il cellulare e indovinate quale offerta di cesto natalizio mi viene fuori sul social di Zuck? Quello della Callipo. Dimenticavo, il pc era acceso, ma sostenere che sia partito tutto da lì quando non erano presenti né mic né webcam, sarebbe un paradosso.

Altro particolare lampante con cellulare spento e app Facebook chiusa. Entro in un negozio di casalinghi, chiedo di un braciere da tavolo, esco dal negozio faccio 20 metri, apro Facebook e indovina indovinello quale pubblicità esce? Quella dei bracieri da tavolo. Avendo impostato la localizzazione solo ad app funzionanti, come è possibile che Facebook abbia saputo che ero in quel negozio? Chi mi ha ascoltato allora? Vuoi vedere che è stata Apple che l’ha trasferito a Facebook? Anche perché la sola localizzazione sarebbe stata insufficiente visto che in quel negozio vendevano di tutto e non solo i bracieri da tavolo. Qualcuno ha ascoltato direttamente o indirettamente la conversazione con il negoziante e l’indirettamente è riferito alla mia compagna che ha un Iphone come me.

Veniamo adesso all’ultimo caso ancora più lampante. Biglietto di Trenitalia da Napoli a Milano con sosta a Bologna. Appena mi siedo nel treno, compare una bellissima pubblicità elettorale di una candidata al consiglio comunale. Di Napoli? No di Bologna che non posso nemmeno votare. Più prosegue il viaggio e mi avvicino alla meta, ecco che mi arriva una sponsorizzata di Marinella che mi invita andare al negozio. Quale? Quello della sede storica di Napoli a via Chiaia? Macchè quello di Milano. Adesso non è chiaro come Facebook sapesse che la mia tratta fosse Napoli – Bologna – Milano, ma è certo che qualcuno ha avuto accesso all’App di Trenitalia.

E se fosse stato il wallet della Apple, dove avevo salvato il biglietto, a trasferire queste informazioni a Facebook come nel caso del braciere da tavolo?

Questo non è dato saperlo, ma una cosa è certa: chi vi dice che i cellulari non spiano e ascoltano, vi sta mentendo anche se non lo dice la scienza e questo mentire, delegittimando il lavoro di ricerca di molti, non ha fatto altro che dare tempo alle multinazionali di avere il giusto tempo per affinare le proprie tecnologie di tracciamento senza che nessuno le disturbasse.

Ovviamente queste tecniche non sono ancora perfette, perché mai un napoletano debba comprare le cravatte di Marinella a Milano?

Editoriali

Piracy Shield: non siamo dalla parte dei Gatekeepers

Tempo di lettura: 3 minuti. Arrivano lettere di protesta nella redazione di Matrice Digitale sull’immobilismo circa Piracy Shield: c’è un perchè e già abbiamo fatto tanto

In questi giorni viviamo nuove notizie su Piracy Shield e la posizione di Matrice Digitale appare più moderata rispetto alle consuete battaglie che la redazione conduce contro i monopoli ed i centri di potere. Quando si parla di monopolio, ci si riferisce a un’intera fetta del mercato controllata da un unico attore, o da un cartello composto da pochi soggetti, che rende inaccessibile il mercato a nuovi soggetti e impone prezzi, talvolta al limite dello strozzinaggio agli utenti. Tuttavia, il caso di Piracy Shield si distingue. Perché? Il monopolio riguarda prodotti cinematografici e calcistici, beni di cui si può fare a meno. Questo paradosso riflette un’epoca in cui il copyright e l’opera intellettuale sono al centro di un cambiamento: onorare l’arte e le opere intellettuali oppure svalutarle alla pirateria.

Piattaforme come YouTube e Spotify hanno rivoluzionato la remunerazione degli artisti, offrendo contenuti a un pubblico più ampio senza ricorrere a costi elevati, anche se i guadagni per gli artisti sono diminuiti. Analogamente, l’accesso al cinema e ai contenuti televisivi, una volta limitato, oggi passa attraverso abbonamenti che, se sommati, rappresentano una spesa significativa in un’Italia sempre più povera anche se l’offerta di contenuti corrisponde in un mese a numerose sere al cinema come a vecchi tempi.

Piracy Shield segue la logica etica del riconoscimento economico ai contenuti culturali, realizzati da persone che meritano di essere retribuite per il loro contributo artistico alla società. Tuttavia, ciò si scontra con l’accesso alla cultura, un diritto che, se fortemente monopolizzato, ha un impatto negativo sull’indice culturale della una società. La diffusione dei cosiddetti “pezzotti” dimostra come ci sia chi preferisce evitare il pagamento presso i fornitori ufficiali e questo avveniva anche quando i prezzi erano più bassi. L’alternativa ai falsi resta quella di non fruire del prodotto oppure pagarlo a caro prezzo.

Piracy Shield ha avviato procedure d’urgenza che prevedono il blocco degli indirizzi IP, colpendo anche siti legittimi. Questo ha penalizzato piattaforme che fornivano servizi informatici e siti di informazione. In Italia, un sito informativo è stato colpito, evidenziando la forza dell’interesse lobbistico di mercato sul principio di libertà di stampa ed espressione. Lo studio Previti, promotore della piattaforma, ha mobilitato interessi politici ed economici per ottenere l’approvazione parlamentare. In prima linea c’è Massimiliano Capitanio, commissario Agcom e attivista della Lega, che ha promosso sanzioni anche per gli utenti dei servizi illegali ottenendo rimodulazioni legislative in materia da parte del Governo.

La struttura di Piracy Shield, in coordinamento con la Guardia di Finanza e la Polizia Postale, ha bloccato numerosi siti e sgominato reti di fornitori del “pezzotto”, spesso associati a contenuti illeciti, inclusi abusi su minori. Questo aspetto evidenzia il rischio di una mentalità permissiva e che sfrutta la tecnologia per rinforzare il controllo, penalizzando al contempo piattaforme legittime come Cloudflare, spesso usate anche da reti illecite come argomentato più volte da Matrice Digitale.

Matrice Digitale ha scelto una posizione contro l’inasprimento delle sanzioni agli utenti senza abbassare i prezzi degli abbonamenti, rendendo il mercato meno accessibile e senza una alternativa concreta. La redazione si oppone a ogni tipo di lobby, sia informatica che monopolistica, sforzandosi nel mantenere una posizione oggettiva e neutrale. Questo è in linea con una visione che privilegia l’accesso equo alla cultura e la critica a un sistema calcistico monopolizzato, di cui, in fondo, si può fare a meno. Schierarsi contro una piattaforma che viola il diritto d’autore può essere comprensibile se gratuita e senza interessi, discorso diverso invece quando l’alternativa sono servizi a pagamento gestiti da criminali collegati alla criminalità organizzata e senza quelle basi etiche minime che vietino traffici.

Le piattaforme di streaming hanno nulla a che vedere con l’hacktivismo o attivismo, questo dovrebbero saperlo i gatekeeper del mondo tecnologico che spacciano l’ideologia come movente di protesta, ma poi li si trova sempre nelle migliori aziende e nei migliori tavoli di concertazione di Governo a rappresentare gli interessi di quelli che criticano.

Chi critica Matrice Digitale fa bene, ne ha diritto, ma speriamo che dopo questa precisazione abbia compreso che ci siamo schierati con una proposta politica che riteniamo di buonsenso, ma non siamo lo strumento nè dell’una e nè dell’altra parte.

Editoriali

Bando ai bloccanti della pubertà in UK: l’Avvenire mente

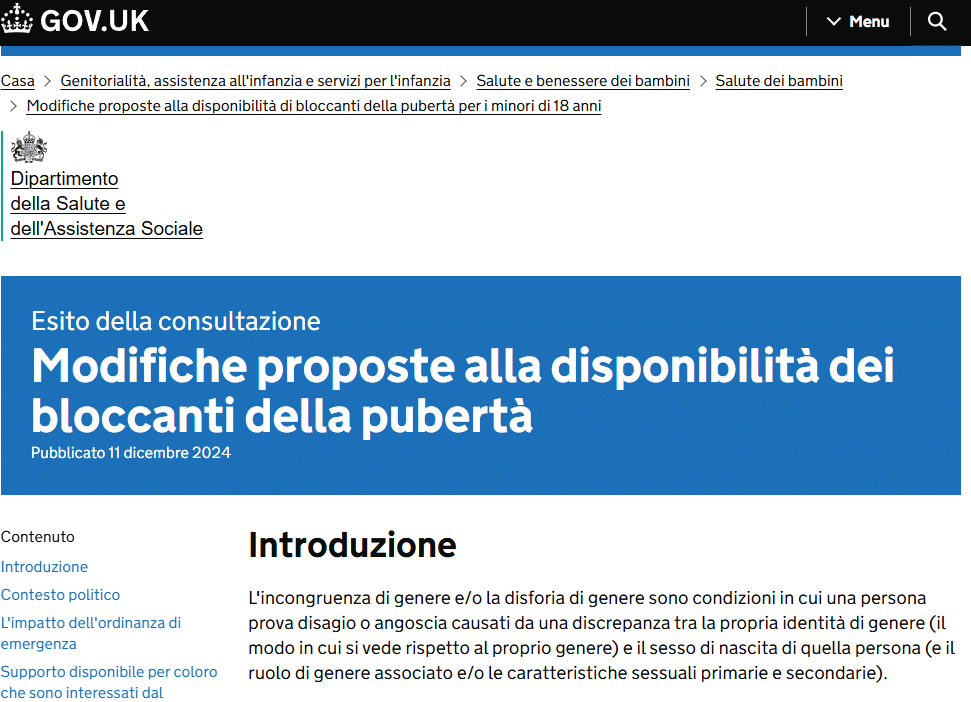

Il quotidiano Avvenire dà una notizia sul bando del governo inglese ai bloccanti della pubertà, affermando che questo sia diventato definitivo. Dinanzi a una discussione, che potrebbe includere anche una componente ideologica, la notizia è stata accolta con grande entusiasmo. In particolare, da parte di chi ritiene che questa non sia la cura o il metodo necessario per affrontare la disforia di genere. Allo stesso tempo, però, sorprende che l’Inghilterra, uno dei paesi precursori su questo tema, faccia un passo indietro così significativo.

Dal punto di vista giornalistico, però, emerge la necessità di verificare la fonte istituzionale, che Avvenire non cita: il governo britannico. Consultando questa fonte, si scopre che il governo descrive non un provvedimento definitivo, ma una proposta di cambiamento sulla disponibilità dei farmaci bloccanti della pubertà. Questo aspetto evidenzia una scelta editoriale da parte di Avvenire, che privilegia una narrazione più conveniente rispetto alla reale situazione. Analizzando i due articoli, emerge chiaramente questa distinzione.

Cosa non torna nella narrazione dell’Avvenire?

L’apparente contraddizione tra l’articolo di Avvenire e la fonte ufficiale del governo britannico può essere risolta analizzando attentamente il contenuto di entrambe le fonti.

Avvenire

L’articolo di Avvenire afferma che il governo britannico ha reso definitivo il divieto dei bloccanti della pubertà per i minori, salvo per casi clinici sperimentali. Indica che questa decisione è stata ufficializzata dal Ministro della Sanità e si basa su raccomandazioni della Cass Review e su analisi successive, citando come punto di riferimento una revisione prevista nel 2027.

GOV.UK

La pagina ufficiale del governo britannico, tuttavia, chiarisce che:

- È in corso una consultazione pubblica per stabilire un divieto permanente.

- La legislazione attualmente in vigore è un ordine di emergenza temporaneo (iniziato a giugno 2024 e rinnovabile) che limita l’uso dei bloccanti della pubertà per i minori fuori da contesti clinici regolati.

- Il divieto definitivo è una proposta che sarà valutata dopo il periodo di consultazione (6 settimane di durata).

Analisi

- Stato attuale:

- Attualmente, non esiste ancora un divieto permanente per i bloccanti della pubertà, ma solo una legislazione temporanea attiva dal 3 giugno 2024.

- La proposta per rendere permanente questa restrizione è ancora in fase di consultazione e non è stata formalmente approvata.

- “Errore” di Avvenire:

- L’articolo di Avvenire sembra anticipare una decisione che il governo britannico non ha ancora preso. La consultazione non implica che il divieto permanente sia stato già deciso, ma piuttosto che si sta valutando questa possibilità.

- La fonte GOV.UK è più precisa. Il piano non è ancora definitivo, bensì in esame.

- Avvenire ha interpretato la situazione come se il divieto fosse già stato approvato in via permanente, ma ciò non corrisponde ai fatti.

E’ stato approvato o no?

Non è stato approvato un piano definitivo per il divieto dei bloccanti della pubertà. Attualmente, esiste una restrizione temporanea, e la decisione finale dipenderà dagli esiti della consultazione pubblica in corso e la notizia dell’Avvenire non solo non è firmato da un giornalista, ma dalla Redazione “è Vita” che dimostra già l’orientamento politico di chi scrive: peccato, però, che si tratta di una notizia e non di un editoriale.

Editoriali

Cybersicurezza: perchè c’è clamore sulle parole di Gratteri?

Tempo di lettura: 2 minuti. Nicola Gratteri critica il sistema IT italiano, paragonandolo agli acquedotti con il 45% di dati persi e denuncia uno scenario già noto sulla cybersicurezza

Nicola Gratteri, procuratore di Napoli, è intervenuto durante la trasmissione 8 e Mezzo, sollevando importanti riflessioni sullo stato della cybersicurezza italiana. Le sue parole hanno acceso un dibattito cruciale che, però, non dovrebbe essere una novità, considerando che il contesto della cybersecurity e dell’information technology presenta da tempo problematiche ben note.

Gratteri ha evidenziato alcune dinamiche fondamentali: la scarsità di reti di difesa da parte delle pubbliche amministrazioni, inclusa quella della Giustizia; l’inefficacia dell’ACN su determinate linee di attuazione che dovrebbero essere recepite; e, infine, la questione legata all’hardware utilizzato dal governo italiano.

Le criticità dell’hardware e della sicurezza

Secondo Gratteri, gli hardware attualmente acquistati non sono qualitativamente adeguati alle esigenze operative, evidenziando la necessità di rivedere le procedure di acquisizione, anche attraverso un’uscita dal sistema Consip. Gratteri sottolinea che il problema non riguarda solo l’Italia, ma ha una portata mondiale, con falle strutturali nei sistemi hardware che vanno oltre i computer, interessando anche i sistemi di controllo industriale, fondamentali per settori sensibili come l’aeronautica, il militare e il nucleare.

Il rischio maggiore, secondo Gratteri, si concretizza nella possibilità che hardware e software di ultima generazione utilizzati in ambiti governativi, come le auto di Stato assegnate a politici e alte cariche, possano rappresentare un veicolo per la sottrazione di dati sensibili e il trasferimento di informazioni ad apparati di intelligence straniera.

La fibra ottica e le occasioni perse

Gratteri ha anche affrontato la questione della fibra ottica, citando il caso dell’azienda di Benevento che forniva fibra ad altri Paesi, come l’Australia, ma che è stata costretta a chiudere. Questo episodio mette in evidenza la difficoltà dell’Italia nel preservare aziende tecnologiche di valore internazionale, preferendo concentrarsi su altri settori, come il lusso e le materie prime.

L’Italia ha perso importanti opportunità per affermarsi come produttore tecnologico di livello globale, un problema già emerso con la vicenda Olivetti, che continua a rappresentare un caso emblematico della mancanza di visione a lungo termine nel campo della tecnologia.

Una riflessione necessaria

Le parole di Gratteri sulla cybersicurezza portano a riflettere sul fatto che l’Italia dovrebbe valorizzare le sue eccellenze tecnologiche, non solo per esportarle, ma per utilizzarle internamente a beneficio del sistema paese. Preservare il know-how tecnologico e garantire la sicurezza dei dati e delle infrastrutture strategiche dovrebbe essere una priorità nazionale, soprattutto in un momento storico in cui le sfide legate alla cyber sicurezza si fanno sempre più pressanti.

Quello che sorprende però, è il clamore che nasce dalle parole di Gratteri nel settore IT dove esperti e professionisti che da anni lavorano in quel mercato, si sono mostrati sorpresi e preoccupati. Un aspetto grottesco se pensiamo che molti di loro lavorino grazie a Consip, offrendo i servizi della qualità criticata da Gratteri e dovrebbero essere a conoscenza dello stato attuale delle cose.

I rischi paventati dal Magistrato sono noti da tempo, ma perché emergono ora in pompa magna?

Che Gratteri si stia candidando alla guida dell’ACN nel post-Frattasi?

-

Economia1 settimana ago

Economia1 settimana agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoMinacce npm, firewall Sophos e spyware su Android

-

L'Altra Bolla1 settimana ago

L'Altra Bolla1 settimana agoChatGPT su WhatsApp, policy di YouTube e Discord a 64 bit

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoAggiornamenti Fortimanager e CISA per ICS e vulnerabilità note

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoWindows, rischi Visual Studio Code, file MSC e kernel

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni