Sommario

OilRig, un attore di minacce sostenuto dallo stato iraniano, ha impiegato tre diversi malware downloader nel corso del 2022 per mantenere un accesso persistente alle organizzazioni vittime situate in Israele.

Nuovi Downloader e Tecniche di Attacco

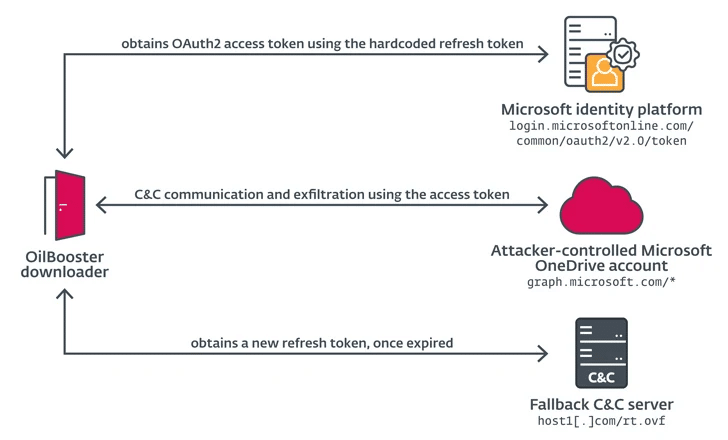

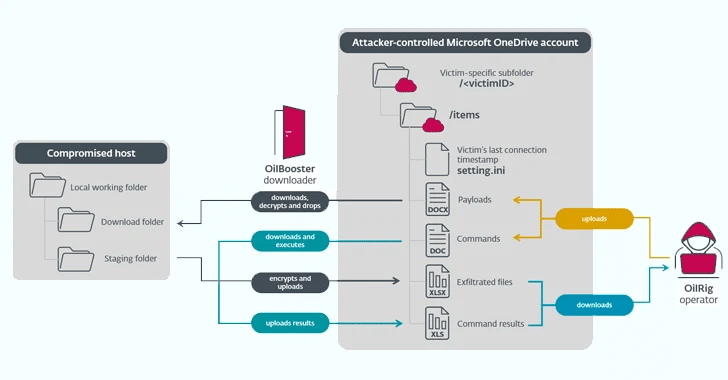

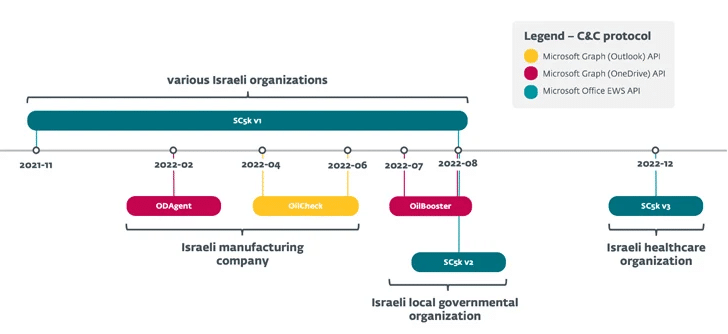

La società di cybersecurity slovacca ESET ha identificato i tre nuovi downloader con i nomi di ODAgent, OilCheck e OilBooster. Gli attacchi hanno coinvolto anche l’uso di una versione aggiornata di un noto downloader di OilRig chiamato SampleCheck5000 (o SC5k). Questi downloader leggeri sono notevoli per l’uso di diverse API di servizi cloud legittimi per la comunicazione di comando e controllo (C2) e l’esfiltrazione dei dati: le API Microsoft Graph OneDrive o Outlook e l’API Microsoft Office Exchange Web Services (EWS).

Obiettivi e Impatto

Tra gli obiettivi della campagna ci sono un’organizzazione nel settore sanitario, un’azienda manifatturiera e un’organizzazione governativa locale, tra gli altri. Tutte le vittime erano state precedentemente prese di mira dall’attore della minaccia.

Storia e Attività di OilRig

OilRig, noto anche come APT34, Crambus, Cobalt Gypsy, Hazel Sandstorm (precedentemente EUROPIUM) e Helix Kitten, è un gruppo di cyber spionaggio iraniano attivo dal 2014, che utilizza una vasta gamma di malware per prendere di mira entità nel Medio Oriente. Solo quest’anno, il gruppo è stato osservato nell’uso di malware innovativi come MrPerfectionManager, PowerExchange, Solar, Mango e Menorah. Qui tutta la storia del Gruppo

Dettagli Tecnici dei Downloader:

- ODAgent, rilevato per la prima volta nel febbraio 2022, è un downloader C#/.NET che utilizza l’API Microsoft OneDrive per le comunicazioni C2.

- SampleCheck5000 è progettato per interagire con un account di posta Microsoft Exchange condiviso per scaricare ed eseguire ulteriori strumenti OilRig utilizzando l’API Office Exchange Web Services (EWS).

- OilBooster e OilCheck utilizzano tecniche simili per estrarre comandi incorporati in messaggi in bozza, ma con differenze nell’uso delle API per le comunicazioni di rete.

Questi strumenti condividono somiglianze con i backdoor MrPerfectionManager e PowerExchange nell’uso di protocolli C2 basati su email per esfiltrare dati. In tutti i casi, i downloader utilizzano un account condiviso (email o archiviazione cloud) gestito da OilRig per scambiare messaggi con gli operatori di OilRig, con lo stesso account tipicamente condiviso da più vittime.