Sicurezza Informatica

Turla usa Lunar contro le agenzie governative europee

Tempo di lettura: 2 minuti. Hacker russi utilizzano i nuovi malware LunarWeb e LunarMail per violare le agenzie governative europee nella ricerca di Eset

Ricercatori di sicurezza hanno scoperto due nuove backdoor, denominate LunarWeb e LunarMail, utilizzati per compromettere istituzioni diplomatiche di un governo europeo nel Medio Oriente e questi malware, attivi dal 2020 sotto il ceppo di Lunar, sono attribuiti all’APT sponsorizzato dallo stato russo, Turla.

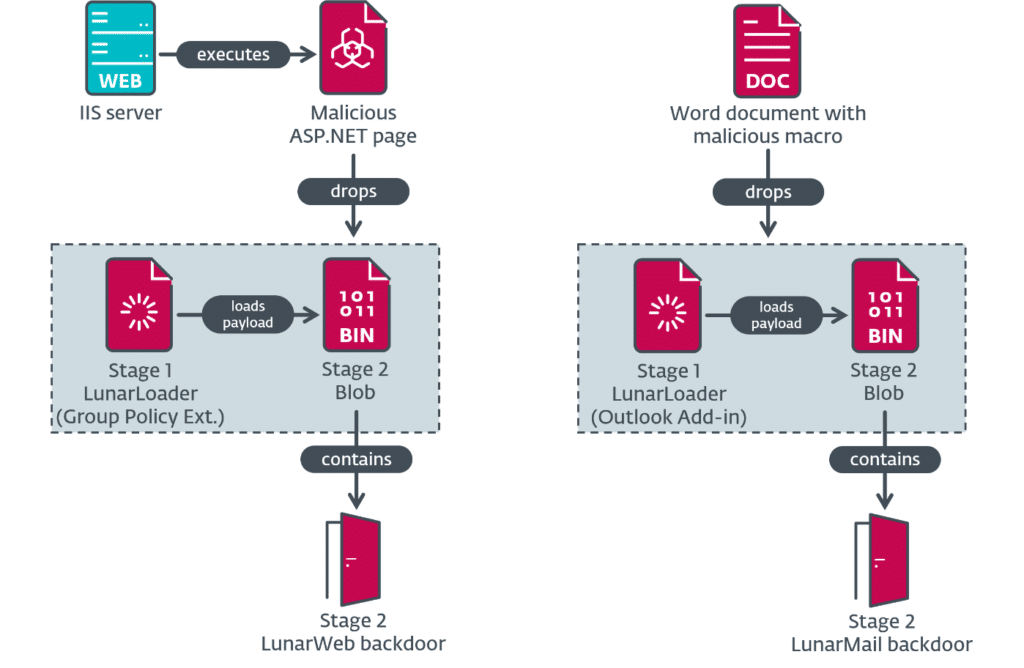

Catena di attacco Lunar

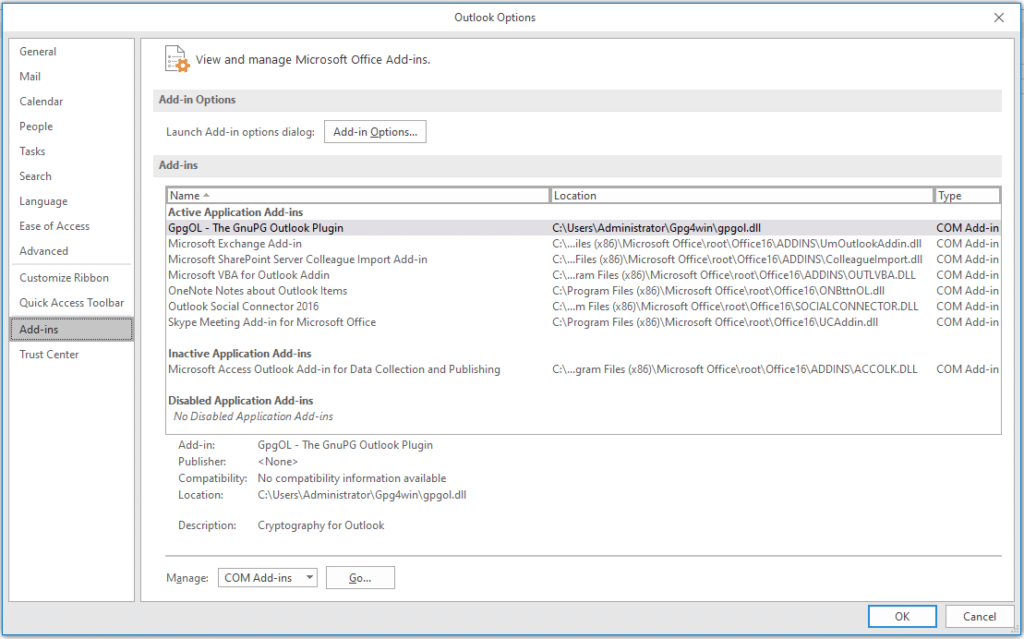

Secondo il rapporto di ESET, l’attacco inizia con email di spear-phishing contenenti file Word con macro dannose per installare la backdoor LunarMail. Questo stabilisce la persistenza creando un componente aggiuntivo di Outlook che si attiva ogni volta che il client di posta viene avviato.

I ricercatori hanno anche osservato l’uso potenziale di uno strumento di monitoraggio di rete open-source mal configurato, Zabbix, per distribuire il payload LunarWeb. Questo componente viene eseguito tramite una richiesta HTTP con una password specifica, decrittando ed eseguendo i componenti del loader e del backdoor.

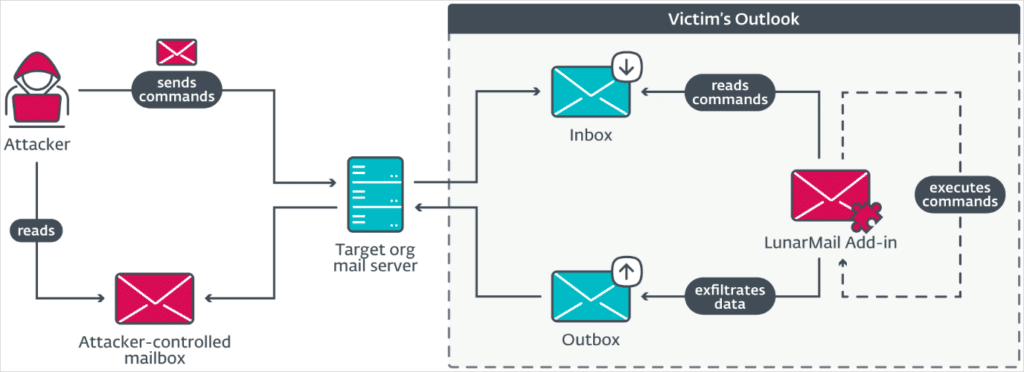

Funzionamento della backdoor Lunar

LunarWeb e LunarMail sono progettati per una sorveglianza prolungata e nascosta, il furto di dati e il mantenimento del controllo sui sistemi compromessi. LunarWeb è utilizzato sui server, emulando traffico legittimo e nascondendo comandi in file di immagini tramite steganografia.

LunarMail si installa su workstation con Microsoft Outlook, usando un sistema di comunicazione basato su email per lo scambio di dati con il server C2.

Tecniche di persistenza e attacco

I malware Lunar utilizzano tecniche sofisticate per mantenere la loro presenza sui dispositivi infetti, inclusi estensioni delle policy di gruppo, sostituzione di DLL di sistema e distribuzione come parte di software legittimi. I payload vengono decrittati da un loader chiamato LunarLoader usando cifrature RC4 e AES-256.

Attribuzione e sofisticazione degli attacchi

Le somiglianze nei TTP (tattiche, tecniche e procedure) osservate indicano che il toolset Lunar è stato sviluppato e operato da individui multipli, con vari gradi di sofisticazione nelle compromissioni. Gli attacchi più recenti hanno rivelato che i backdoor sono stati utilizzati in operazioni non rilevate dal 2020.

Indicatori di compromissione

ESET ha fornito una lista di indicatori di compromissione (IoC) per file, percorsi, rete e chiavi di registro osservati negli ambienti compromessi. La lista completa è disponibile qui.

Sicurezza Informatica

OVHcloud mitiga attacco DDOS da 809 mpps

Tempo di lettura: 3 minuti. Scopri come Akamai e OVHcloud stanno mitigando gli attacchi DDoS più grandi mai registrati e l’ascesa degli attacchi basati su packet rate.

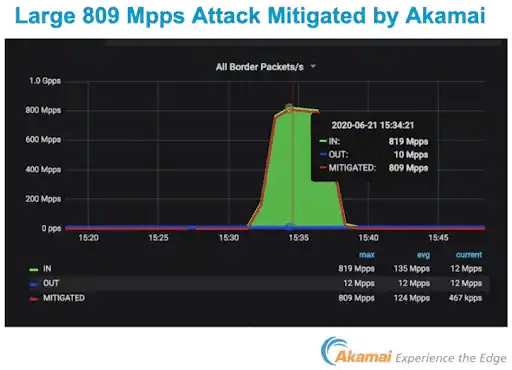

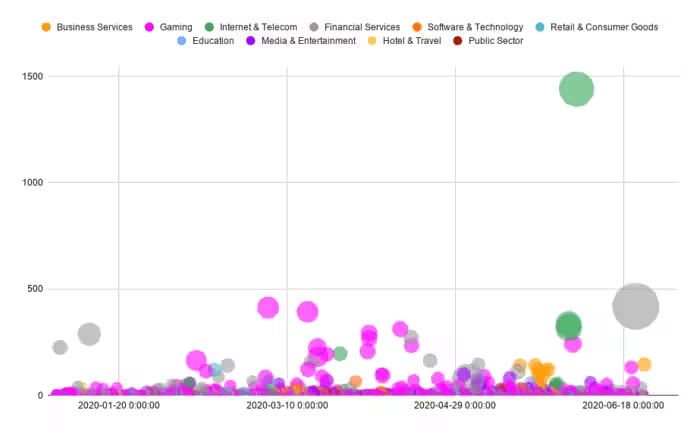

Negli ultimi anni, gli attacchi DDoS sono diventati sempre più sofisticati e devastanti. Recentemente, Akamai ha mitigato l’attacco DDoS basato su packet per second (PPS) più grande mai registrato, mentre OVHcloud ha osservato un aumento significativo degli attacchi basati su packet rate. Questo articolo esplora questi sviluppi e le implicazioni per la sicurezza informatica.

L’Attacco DDoS di Akamai

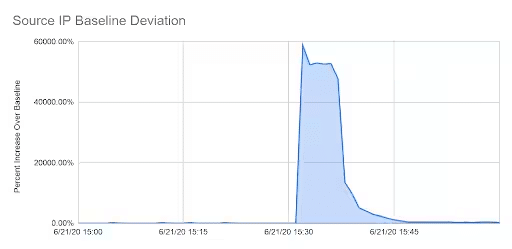

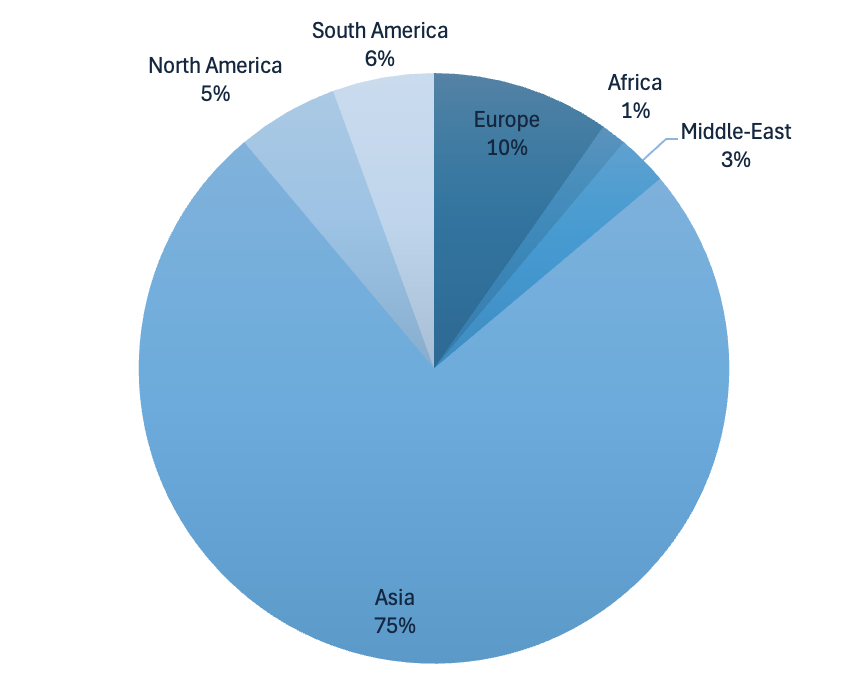

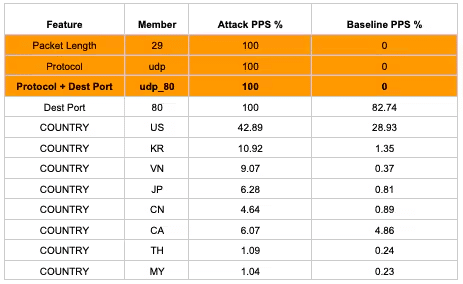

Akamai ha mitigato un attacco DDoS che ha raggiunto un picco di 809 milioni di pacchetti al secondo (Mpps), rendendolo il più grande attacco di questo tipo mai registrato. L’attacco è stato altamente distribuito, provenendo da diverse fonti in tutto il mondo, e ha preso di mira uno dei clienti di Akamai.

La chiave del successo di Akamai nella mitigazione di questo attacco è stata la sua capacità di distribuire il traffico malevolo attraverso la sua rete globale di server, riducendo l’impatto sul bersaglio principale. Questo approccio ha permesso ad Akamai di assorbire l’immenso volume di traffico senza compromettere la qualità del servizio per gli altri clienti.

Ascesa degli Attacchi Basati su Packet Rate – OVHcloud

OVHcloud ha rilevato un aumento significativo degli attacchi DDoS basati su packet rate, con una particolare attenzione agli attacchi che superano i 100 Mpps. Questi attacchi mirano a sovraccaricare i motori di elaborazione dei pacchetti dei dispositivi di rete vicino alla destinazione, piuttosto che saturare la larghezza di banda disponibile.

Le origini degli attacchi basati su Packet Rate

Gli attacchi basati su packet rate sono diventati una minaccia crescente, poiché richiedono risorse di elaborazione significative per essere mitigati. Questi attacchi sfruttano dispositivi compromessi, come router core, che possono generare un numero elevato di pacchetti al secondo.

OVHcloud ha osservato che molti di questi attacchi provengono da dispositivi MikroTik compromessi. Questi router, spesso utilizzati in contesti di rete aziendale, sono vulnerabili a diversi exploit che consentono agli attaccanti di utilizzarli per generare traffico DDoS ad alta velocità.

Impatto degli Attacchi Basati su Packet Rate

Gli attacchi DDoS basati su packet rate sono particolarmente efficaci perché i dispositivi di rete, come i bilanciatori di carico e i sistemi anti-DDoS, faticano a gestire un elevato numero di pacchetti. Questo può portare a latenza e perdita di prestazioni, anche se la larghezza di banda totale non è saturata.

Mitigazione e Difese

Per mitigare questi attacchi, OVHcloud ha sviluppato appliance di rete personalizzate utilizzando FPGA e software userland (DPDK). Questi dispositivi sono progettati per gestire alti tassi di pacchetti, migliorando la capacità di OVHcloud di mitigare efficacemente gli attacchi DDoS.

Gli attacchi DDoS basati su packet rate rappresentano una sfida significativa per la sicurezza delle reti. Sia Akamai che OVHcloud hanno dimostrato che con infrastrutture adeguate e soluzioni innovative, è possibile mitigare questi attacchi e proteggere i servizi online. Tuttavia, l’evoluzione continua delle tecniche di attacco richiede una vigilanza costante e un continuo sviluppo di nuove strategie di difesa.

Sicurezza Informatica

NoName057: accordo con il ransomware italiano AzzaSec. L’analisi

Tempo di lettura: 4 minuti. Analisi del ransomware AzzaSec e le implicazioni geopolitiche di un accordo con NoName057 che modifica il concetto di Hacktivismo

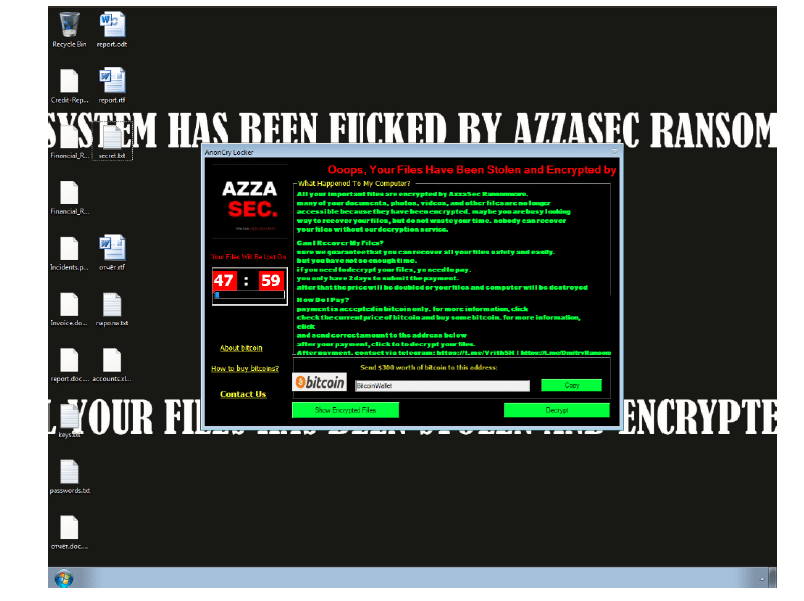

Il 26 giugno 2024, il gruppo NoName057 ha annunciato una nuova alleanza con AzzaSec, un team di hacker italiani, aumentando la loro visibilità nel panorama del cybercrime. AzzaSec, noto per i vari defacement di siti web, ha lanciato il proprio ransomware il 23 giugno 2024. Un report di Meridian Group fornisce un’analisi approfondita del sample ottenuto del ransomware AzzaSec, delle sue funzionalità e delle sue implicazioni per la sicurezza informatica.

Meridian Group: analisi del ransomware AzzaSec

Abbiamo creato un report interno per i nostri clienti che analizza l’alleanza tra il gruppo Noname057 e AzzaSec, che ha recentemente lanciato il proprio ransomware.” dichiara a Pietro di Maria di Meridian Group che ha condiviso il report in esclusiva con la redazione. “Questo ransomware, sviluppato in Visual Basic e Dotnet, è progettato per cifrare i file delle vittime, eliminare le shadow copy di Windows e modificare lo sfondo del desktop con messaggi di riscatto intimidatori“.

Struttura del ransomware AzzaSec

Il ransomware di AzzaSec è costituito da un unico elemento che include tutto il codice necessario per cifratura, comunicazioni HTTPS e persistenza nel sistema. È scritto in Visual Basic (VB) e Dotnet (.NET).

- Visual Basic (VB): Utilizzato per creare script che possono accedere, modificare e cifrare i file di sistema e interagire con l’utente.

- Dotnet (.NET): Fornisce capacità avanzate per la gestione e la cifratura dei dati, compatibilità con diverse versioni di Windows e facilità di integrazione con servizi web.

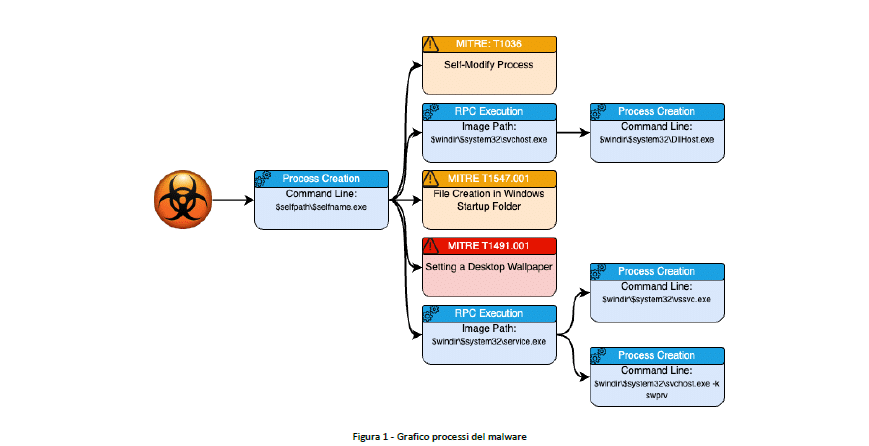

Azioni del malware

- Creazione della persistenza: Il malware crea un file nella cartella di avvio automatico di Windows per assicurare l’esecuzione ad ogni riavvio.

- Comunicazione e cifratura: Il malware inizia due procedure di comunicazione remota (RPC) per cifrare i file e eliminare le shadow copy.

- Modifica dello sfondo: Imposta un’immagine personalizzata come sfondo del desktop con le istruzioni per il pagamento del riscatto.

- Ransom Note: Visualizza un documento intimidatorio che spiega cosa è accaduto al PC e fornisce istruzioni per il pagamento del riscatto.

Le comunicazioni del malware avvengono principalmente tramite connessioni HTTPS, inviando informazioni critiche come la chiave di cifratura ai server degli hacker. Tuttavia, il campione analizzato mostra una semplicità che suggerisce una fase iniziale di sviluppo, ma non va sottovalutata la minaccia che rappresenta.

Analisi delle funzionalità di cifratura del Ransomware

Il ransomware utilizza l’algoritmo AES (Advanced Encryption Standard) per la cifratura e la decifratura dei file. La funzione centrale EncryptOrDecryptFile gestisce sia la cifratura che la decifratura.

Analisi delle funzionalità Anti-Emulatore del Ransomware

Il ransomware implementa tecniche anti-emulatore per evitare l’esecuzione in ambienti controllati come emulatori, sandbox e macchine virtuali. Include funzioni per rilevare debugger, ambienti Sandboxie, macchine virtuali e piattaforme di analisi dinamica come Any.Run.

“Durante l’analisi, sono state rilevate diverse funzionalità anti-emulatore, che impediscono al ransomware di essere eseguito in ambienti controllati come sandbox e macchine virtuali. Nonostante la sua complessità, il ransomware non utilizza tecniche avanzate di evasione, rendendo possibile l’analisi e il reverse engineering del suo codice”.

Azioni sui processi

Il malware avvia e termina diversi processi durante la sua esecuzione, dimostrando la capacità di manipolare il sistema operativo. Le sessioni TCP stabilite tra il malware e il server dell’acquirente vengono utilizzate principalmente per lo scambio di informazioni critiche, come il nome del sistema infetto e la chiave di cifratura.

Per intercettare e analizzare le comunicazioni tra il malware e il server dell’acquirente, è possibile utilizzare un proxy con un certificato SSL trusted dal computer infetto. Questa tecnica permette di sniffare i pacchetti HTTPS e risalire alla chiave di cifratura utilizzata dal ransomware.

AzzaSec e XTEAM1916

L’analisi delle stringhe estratte dal ransomware suggerisce una possibile collaborazione tra AzzaSec e XTEAM1916, un gruppo di cybercriminali con base in Afghanistan.

Giudizio di Meridian Group sul ransomware AzzaSec

Il sample analizzato dalla società di sicurezza appare piuttosto spartano e privo di molti sistemi di sicurezza avanzati. La mancanza di comunicazioni complesse con server esterni indica che il malware è suscettibile all’analisi e al reverse engineering, suggerendo una possibile fase iniziale di sviluppo o una competenza tecnica limitata degli autori.

L’accordo con NoName057 e le implicazioni geopolitiche

NoName057 è stato intervistato in esclusiva più volte da Matrice Digitale agli albori del conflitto ucraino e nel corso di questi mesi ha sferrato diversi attacchi contro alcuni siti web della pubblica amministrazione italiana, alcuni bucati più volte. L’aspetto che emerge da questo gemellaggio, meritando un’analisi, è quella attuale nello scacchiere geopolitico dei gruppi Hacktivisti di nuova generazione che intraprendono scelte politiche e di appartenenza contro apparati di potere.

Questo concept subentra alla consolidata percezione che si ha dell’Hacktivismo stesso dove in passato i gruppi o i collettivi hanno sposato delle cause etiche come la lotta alla pedofilia, alla zoofilia, alla censura globale e di Internet in particolare, o si sono schierati in favore dei i diritti delle categorie minori oppure hanno esercitato azioni dimostrative a tutela della privacy.

Oggi si entra in una nuova dimensione dove i gruppi svolgono attività vicine a quelle dei criminali cibernetici, vedi l’utilizzo di un ransomware, ed in alcuni casi sembrerebbero strumentali ai governi come se fossero degli attori statali qualsiasi impegnati nelle dinamiche della guerra cibernetica.

Condivide questa osservazione anche Pietro di Maria che rincara la dose sulle qualità di realizzazione del ransomware “Nonostante sia necessario prestare sempre la massima attenzione alle attività criminali e ai nuovi gruppi, è importante considerare che fino a qualche anno fa un gruppo come AzzaSec sarebbe stato etichettato come un gruppo di troll. Oggi, invece, viene considerato da alcuni come un gruppo di hacktivisti e da altri come una APT (Advanced Persistent Threat). Forse serve maggiore attenzione anche nella definizione delle minacce e dei gruppi criminali. Quello che emerge dalla nostra ricerca è che i gruppi hacktivisti non sono pericolosi come si potrebbe pensare.“

Sicurezza Informatica

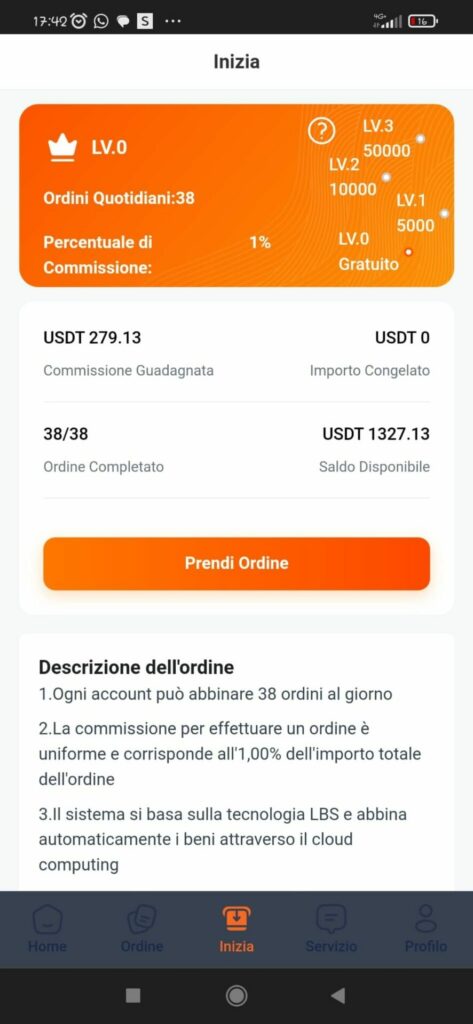

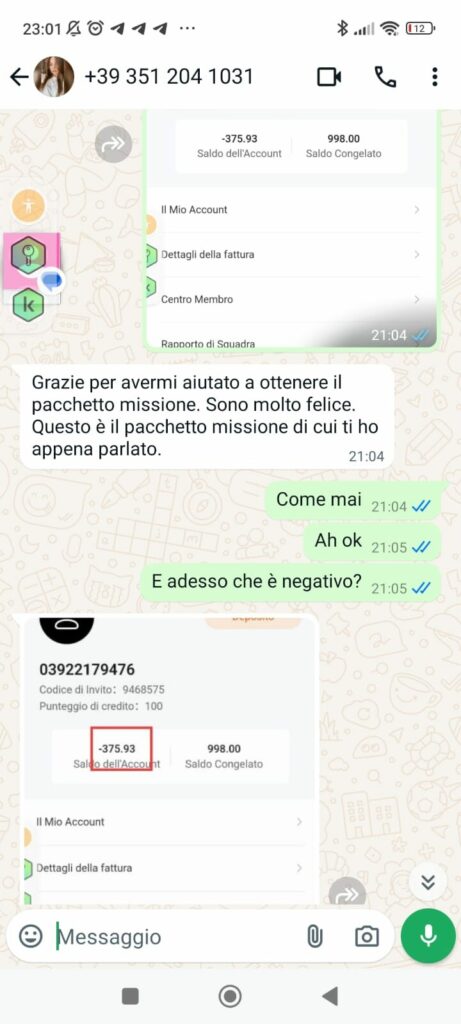

Truffa lavoro online: Mazarsiu sparito, attenti a idealong.com

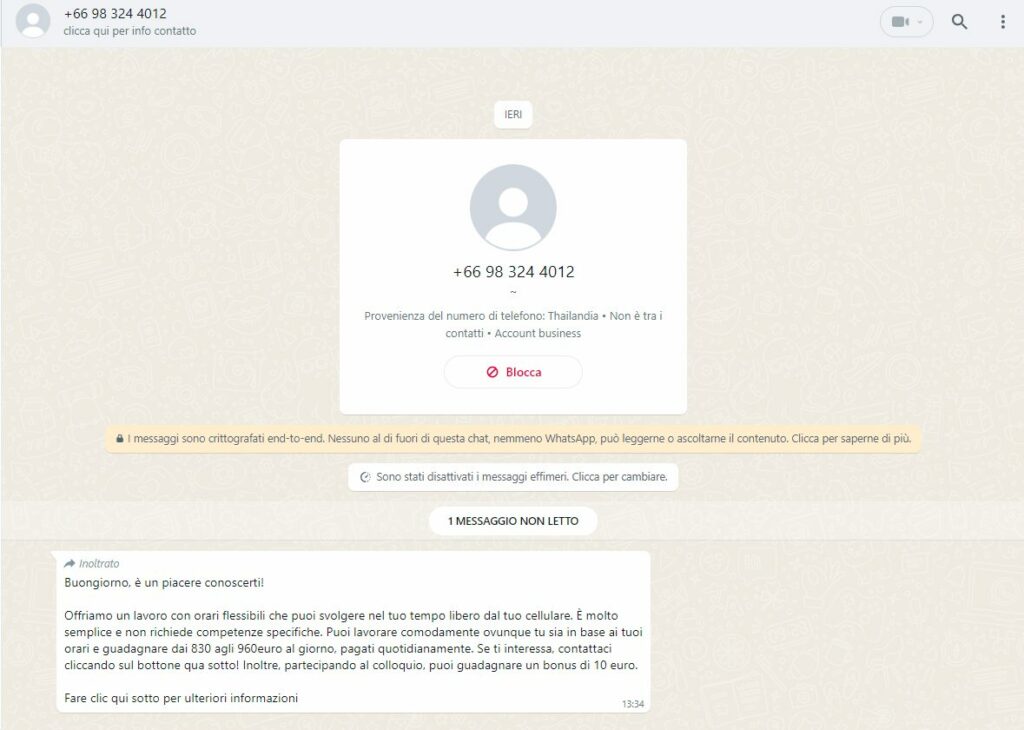

Tempo di lettura: 2 minuti. Dopo il sito Mazarsiu, abbandonato dai criminali dopo le inchieste di Matrice Digitale, emerge un clone della truffa: idealong.com

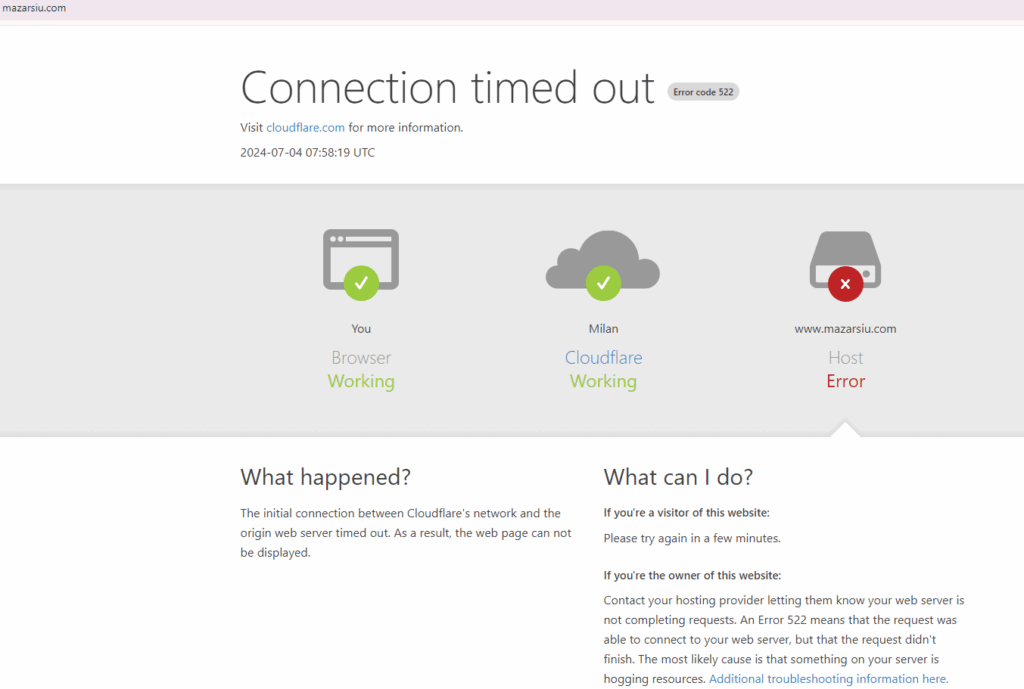

Nelle settimane precedenti abbiamo raccontato la truffa di Mazarsiu: un portale dove si offre lavoro online, ma in realtà si chiedono soldi ai poveri malcapitati con la promessa che otterranno una somma maggiore di quella investita, ma adesso la truffa sembra aver raggiunto la massa con un nuovo portale denominato idealong.

Dopo l’attività di Matrice Digitale e la maggiore conoscenza in rete grazie ai nostri articoli sulla truffa, il sito Internet è scomparso.

Tutto finito? Assolutamente no, in realtà Mazarsiu, come abbiamo già spiegato, è un vero e proprio metodo che contatta utenti anche attraverso Whatsapp, anche noi lo siamo stati dagli stessi truffatori. L’aspetto più interessante è che il sito sembrerebbe aver cambiato le richieste nei confronti di coloro che vengono cooptati a questo tipo di attività.

Alcuni utenti nell’ultimo periodo hanno segnalato un cambio di strategia criminale perchè dichiarano di essere impiegati nell’effettuare conferme di ordine attraverso la piattaforma senza alcuna richiesta di soldi. La truffa consiste nel prestare un lavoro senza essere pagati.

Grazie a queste nuove segnalazioni abbiamo scoperto non solo che Mazarsiu non esiste più, ma che è nato un altro portale da evitare assolutamente perché replica la stessa truffa: www.idealong.com. non è dato sapere come sia possibile che non vengano chiesti i soldi alle persone , ma sappiamo che svolgendo questi ultimi un lavoro, molto probabilmente vengono prestati a confermare eventuali ordini effettuati da altri che invece hanno investito i propri soldi. Sembrerebbe un modo per uscirne puliti, creando un filtro tra un’eventuale attività investigativa ed i criminali composto da persone che inconsapevolmente si prestano alla truffa.

Continuate ad inviarci le segnalazioni alla redazione in modo tale da poter non solo smascherare e denunciare nuove piattaforme simili, ma anche per continuare a studiare le tattiche e le strategie criminali che si nascondono dietro questo metodo.

Smartphone1 settimana fa

Smartphone1 settimana faAggiornamenti e novità per i Galaxy A54, A05s, Watch 6 e S24

Smartphone1 settimana fa

Smartphone1 settimana faSamsung One UI 7.0 e One UI 6.1: novità e miglioramenti

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy S25 Ultra: design nuovo e specifiche potenti

Smartphone1 settimana fa

Smartphone1 settimana faNovità SmartTag 2 e per il Galaxy S25 Ultra

Economia1 settimana fa

Economia1 settimana faDnF Mobile sbanca la Cina: 100 Milioni di Dollari in 10 Giorni

Smartphone7 giorni fa

Smartphone7 giorni faAggiornamenti Software per Galaxy A53, A55 e specifiche del nuovo A06

Smartphone1 settimana fa

Smartphone1 settimana faUltime dal Galaxy Z Flip 6 e Fold 6, ma la novità sono i sensori ISOCELL e l’S25

Economia1 settimana fa

Economia1 settimana faJulian Assange riceve una donazione di 500K in Bitcoin da un Anonimo