Sommario

Un attore sconosciuto ha utilizzato un malware per distruggere oltre 600.000 router appartenenti a un singolo ISP in un arco di tempo di 72 ore. L’incidente ha suscitato preoccupazioni significative riguardo alla sicurezza delle infrastrutture di rete e alla protezione degli utenti.

L’Attacco e le Conseguenze

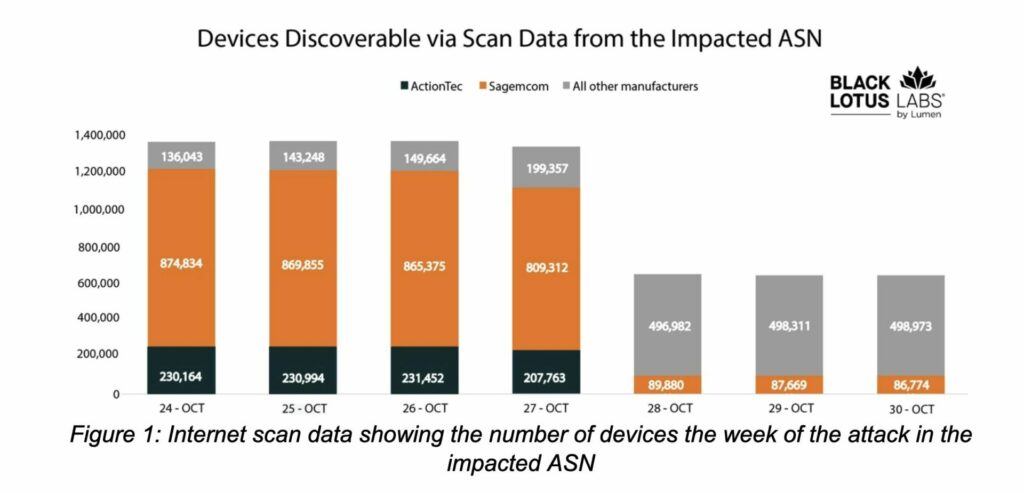

Il 25 ottobre, gli abbonati a Windstream hanno iniziato a segnalare che i loro router erano improvvisamente diventati inutilizzabili. I modelli di router ActionTec T3200 forniti da Windstream non rispondevano ai tentativi di riavvio e presentavano una luce rossa fissa sul fronte. Gli utenti hanno inizialmente incolpato l’ISP per aver inviato aggiornamenti che avrebbero danneggiato i dispositivi.

Impatto sugli Utenti

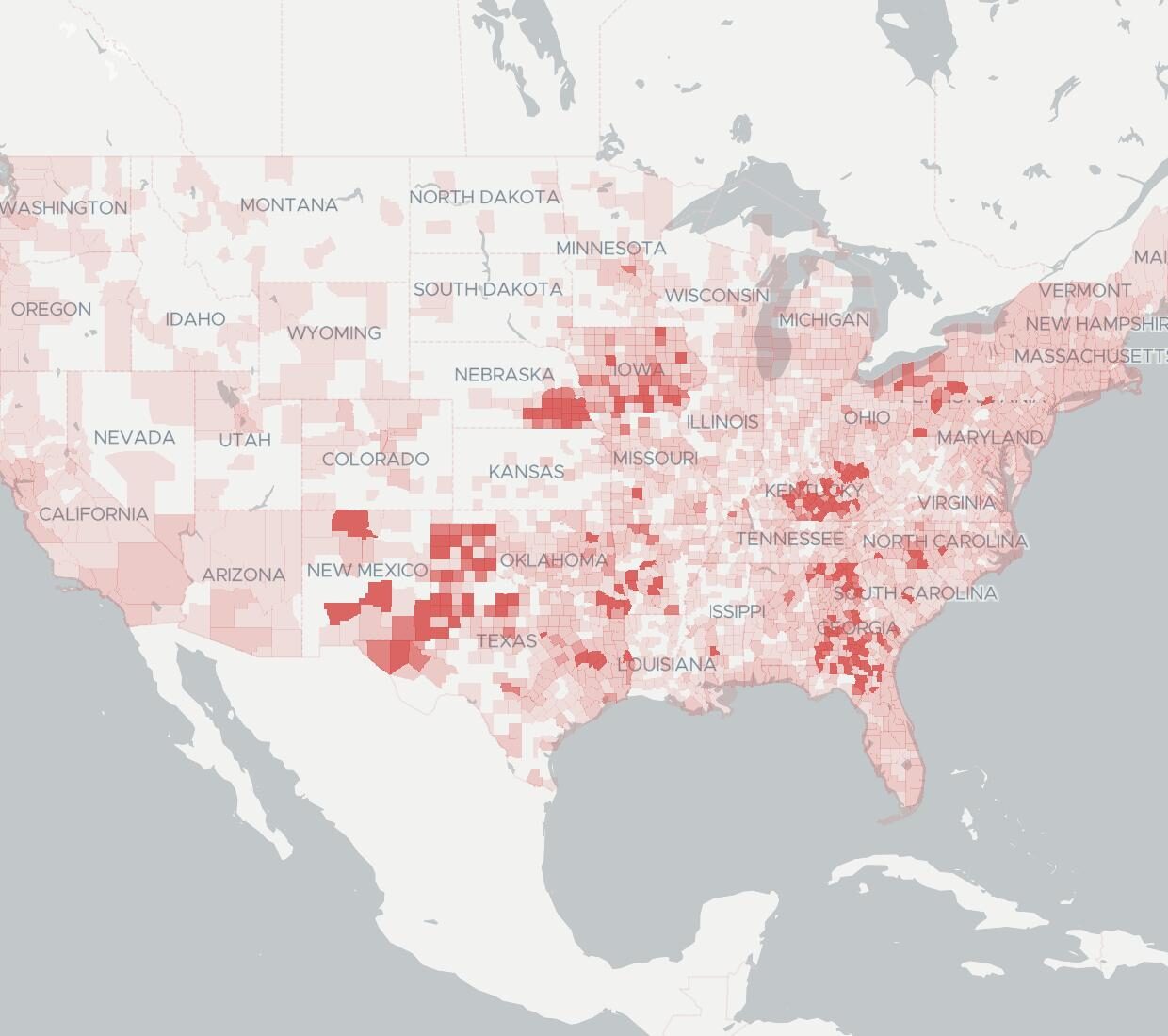

Windstream, che offre servizi a circa 1,6 milioni di abbonati in 18 stati tra cui Iowa, Alabama, Arkansas, Georgia e Kentucky, è stata sommersa dalle lamentele dei clienti che hanno subito gravi disagi. Molti utenti, che dipendono da Kinetic per il lavoro da casa e altre attività essenziali, hanno riportato perdite economiche significative.

Dopo aver constatato che i router non potevano essere recuperati, Windstream ha inviato nuovi dispositivi ai clienti interessati. L’evento è stato denominato “Pumpkin Eclipse” dalla società di sicurezza Black Lotus Labs di Lumen Technologies.

Analisi dell’incidente

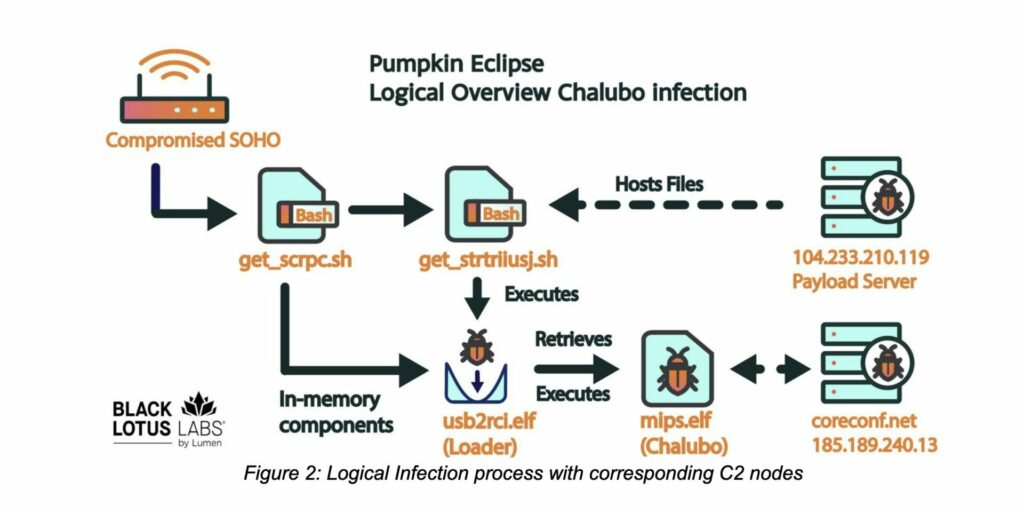

Il rapporto pubblicato da Black Lotus Labs ha rivelato che il malware, identificato come Chalubo, è stato utilizzato per infettare i router e sovrascrivere permanentemente il firmware. Questo malware ha permesso agli attaccanti di eseguire script personalizzati che hanno causato il danneggiamento irreversibile dei dispositivi.

Motivazioni sconosciute

Gli attaccanti, la cui identità e motivazioni rimangono sconosciute, hanno preso misure deliberate per coprire le loro tracce utilizzando malware comune anziché strumenti sviluppati su misura. La portata dell’attacco e l’uso di Chalubo indicano una volontà deliberata di causare interruzioni di servizio.

Implicazioni e preoccupazioni

L’attacco ha avuto gravi implicazioni, specialmente per le comunità rurali o sottoservite, dove l’accesso a servizi essenziali come l’assistenza sanitaria e i servizi di emergenza potrebbe essere stato interrotto. Il recupero da tali interruzioni può richiedere molto più tempo in queste aree rispetto ai centri urbani.

Misure di Sicurezza Consigliate

Per prevenire futuri attacchi simili, Black Lotus Labs consiglia alcune misure di sicurezza generiche ma cruciali:

- Installazione di Aggiornamenti di Sicurezza: Mantenere sempre aggiornato il firmware dei dispositivi.

- Utilizzo di Password Forti: Sostituire le password predefinite con password forti e uniche.

- Riavvio Regolare dei Dispositivi: Eseguire riavvii periodici per mitigare alcune forme di attacchi persistenti.

- Protezione delle Interfacce di Gestione: Implementare misure di sicurezza aggiuntive per proteggere le interfacce di gestione dei router.

L’attacco che ha distrutto 600.000 router Windstream in soli tre giorni è un grave promemoria dell’importanza della sicurezza informatica nelle infrastrutture di rete. Gli ISP e gli utenti devono rimanere vigili e adottare misure preventive per proteggere le proprie reti da minacce sempre più sofisticate.