Sicurezza Informatica

Smishing Triad prende di mira il Pakistan per frodi su larga scala

Tempo di lettura: 2 minuti. Smishing Triad prende di mira i clienti bancari in Pakistan con messaggi malevoli per rubare informazioni personali e finanziarie. Scopri come proteggerti.

Resecurity ha identificato una nuova attività del gruppo Smishing Triad, che ha ampliato le sue operazioni in Pakistan. Il gruppo invia messaggi malevoli, apparentemente da parte di Pakistan Post, ai clienti di operatori mobili tramite iMessage e SMS. L’obiettivo è rubare informazioni personali e finanziarie. I codici e i modelli utilizzati dagli aggressori sono coerenti con quelli osservati in precedenti attività di Smishing Triad.

Modus operandi

Gli aggressori utilizzano numeri di telefono locali, facendo sembrare che i messaggi provengano da uffici postali locali o aziende. Una volta che la vittima clicca sul link di phishing, viene presentato un modulo di pagamento e una notifica che richiede i dettagli della carta di credito per coprire le spese di spedizione. Queste attività sono emerse nella seconda metà di maggio, con un picco a inizio giugno. Alcuni messaggi richiedono agli utenti di confermare la ricezione, permettendo agli aggressori di verificare se l’utente è attivo e di adattare le loro tattiche.

Tecniche di evasione

Gli attori utilizzano servizi di abbreviazione URL e generazione di codici QR per evitare il rilevamento. I domini utilizzati includono “pk-post-goi.xyz” e “ep-gov-ppk.cyou”, registrati tramite NameSilo, LLC con dettagli anonimi e informazioni di contatto false. I nomi di dominio identificati sono stati disattivati da Resecurity.

Consigli di mitigazione

- Essere scettici: Trattare con cautela i messaggi di testo non richiesti che chiedono informazioni personali o contengono link sospetti.

- Non rispondere: Ignorare e non rispondere ai messaggi sospetti per minimizzare il rischio di truffa.

- Verificare la fonte: Contattare direttamente l’organizzazione per confermare l’autenticità del messaggio.

- Non cliccare sui link: Evitare di cliccare sui link nei messaggi di testo non richiesti.

- Utilizzare software di sicurezza: Installare e aggiornare regolarmente software di sicurezza sul dispositivo mobile.

- Segnalare messaggi sospetti: Segnalare i messaggi di smishing al proprio operatore di telefonia mobile.

- Educarsi: Rimanere informati sulle tecniche di smishing per riconoscere e proteggersi dalle minacce.

L’attività del gruppo Smishing Triad rappresenta una minaccia significativa per i clienti bancari in Pakistan. Con l’uso di tecniche sofisticate e la capacità di adattarsi rapidamente, questi attori possono compromettere informazioni sensibili su larga scala. La consapevolezza e le misure preventive sono essenziali per proteggersi da tali attacchi.

Sicurezza Informatica

GootLoader: analisi delle attività crescenti del Malware

Tempo di lettura: 3 minuti. Aumento delle attività del malware GootLoader e le sue tecniche di infezione. Analisi delle minacce e raccomandazioni pratiche da Cybereason Security Services.

Cybereason Security Services ha emesso un rapporto di analisi delle minacce per informare sulle minacce emergenti e fornire raccomandazioni pratiche per proteggersi da esse e nello specifico sta indagando su sull’aumento delle attività del malware GootLoader.

Punti Chiave

- Non fermarmi ora: GootLoader rimane attivamente utilizzato e sviluppato da attori malintenzionati, senza perdere popolarità.

- GootLoader evoluto: Gli aggiornamenti al payload di GootLoader hanno portato a diverse versioni, con GootLoader 3 attualmente in uso.

- Se non è rotto, non aggiustarlo: Sebbene alcuni dettagli dei payload di GootLoader siano cambiati nel tempo, le strategie di infezione e la funzionalità complessiva rimangono simili a quelle del 2020.

GootLoader è un malware loader noto per abusare di JavaScript per scaricare malware o strumenti di post-sfruttamento e persistere all’interno della macchina infetta. GootLoader fa parte della famiglia di malware GootKit, un trojan bancario scritto in NodeJS attivo dal 2014. Gli attori dietro GootKit, tracciati come UNC2565, hanno iniziato a consegnare GootLoader invece del trojan bancario GootKit.

UNC2565

UNC2565, l’attore di minacce legato a GootLoader, utilizza GootLoader per distribuire vari malware di post-sfruttamento. In passato, il gruppo ha distribuito Cobalt Strike attraverso siti SEO manipolati per ottenere accessi non autorizzati. Una volta entrati, hanno eseguito attività di ricognizione e furto di credenziali, utilizzando tecniche come Kerberoast e BloodHound.

Tecnica di infezione

GootLoader utilizza il SEO poisoning per l’infezione iniziale, distribuendo il suo payload JavaScript dannoso tramite file che spesso si mascherano da documenti legali. UNC2565 impiega GootLoader per distribuire malware come BlueCrab Ransomware, Cobalt Strike, GootKit, IcedID, Kronos, REvil Ransomware e SystemBC.

Analisi Tecnica

Panoramica

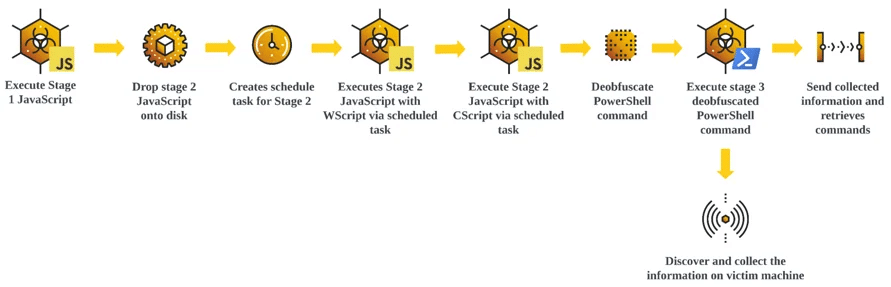

La catena di infezione di GootLoader è semplice: siti compromessi ospitano archivi che contengono il payload JavaScript di GootLoader con nomi che attirano gli utenti aziendali in cerca di modelli o documenti legali. Una volta eseguito, si stabilisce la persistenza, viene eseguito il payload di seconda fase e il payload di terza fase viene eseguito da PowerShell per raccogliere informazioni di sistema e gestire la comunicazione C2.

Infezione Iniziale

L’infezione iniziale avviene quando un utente scarica un archivio da un sito compromesso ed esegue il file JavaScript contenuto, che è il primo stadio del payload GootLoader. I siti che ospitano questi file di archivio sfruttano tecniche di SEO poisoning per attirare le vittime che cercano file aziendali come modelli di contratti o documenti legali.

Esecuzione

L’esecuzione del payload di primo stadio avviene tramite il processo Windows Script Host (wscript), dove il malware rilascia il payload di seconda fase (anch’esso un grande file JavaScript offuscato) su disco e registra un’attività pianificata per eseguirlo.

Persistenza

La persistenza viene stabilita tramite un’attività pianificata creata dal payload di primo stadio di GootLoader, con un nome di attività costituito da parole inglesi casuali hard-coded nel payload. L’attività contiene i parametri per eseguire il payload di seconda fase di GootLoader.

Raccolta

La raccolta dei dati della macchina infetta viene eseguita dal payload di terza fase di GootLoader tramite PowerShell. Ciò include la raccolta di dati specifici della macchina come la versione del sistema operativo, i processi in esecuzione, l’uso del disco e le variabili di ambiente.

Sicurezza Informatica

OVHcloud mitiga attacco DDOS da 809 mpps

Tempo di lettura: 3 minuti. Scopri come Akamai e OVHcloud stanno mitigando gli attacchi DDoS più grandi mai registrati e l’ascesa degli attacchi basati su packet rate.

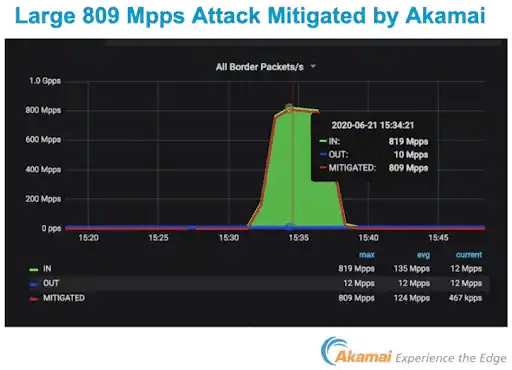

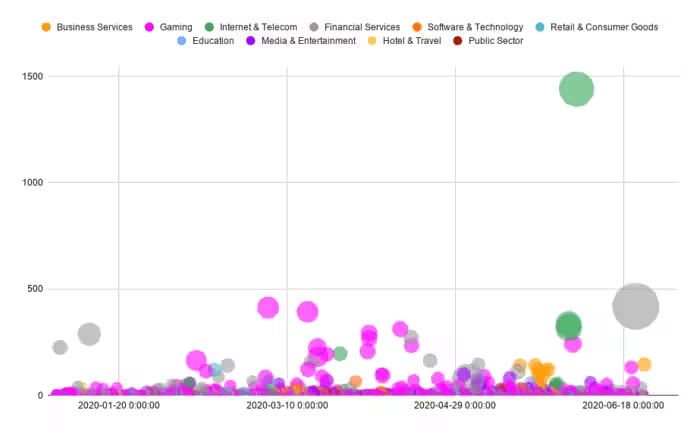

Negli ultimi anni, gli attacchi DDoS sono diventati sempre più sofisticati e devastanti. Recentemente, Akamai ha mitigato l’attacco DDoS basato su packet per second (PPS) più grande mai registrato, mentre OVHcloud ha osservato un aumento significativo degli attacchi basati su packet rate. Questo articolo esplora questi sviluppi e le implicazioni per la sicurezza informatica.

L’Attacco DDoS di Akamai

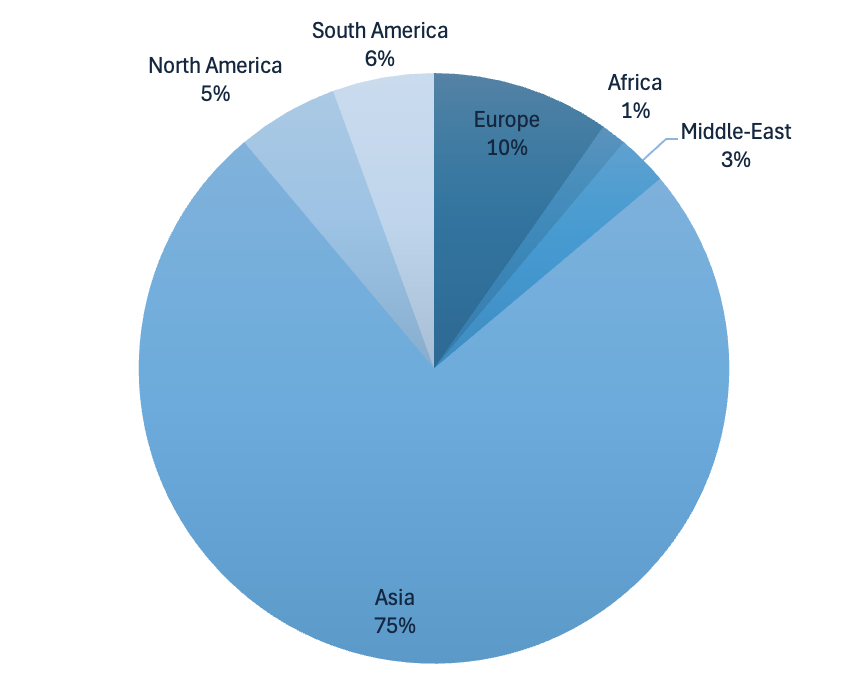

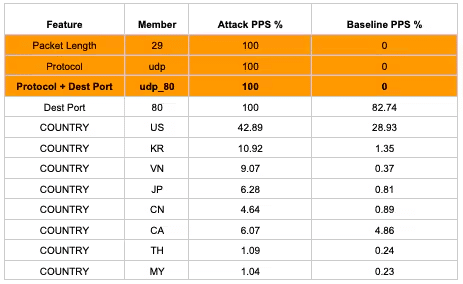

Akamai ha mitigato un attacco DDoS che ha raggiunto un picco di 809 milioni di pacchetti al secondo (Mpps), rendendolo il più grande attacco di questo tipo mai registrato. L’attacco è stato altamente distribuito, provenendo da diverse fonti in tutto il mondo, e ha preso di mira uno dei clienti di Akamai.

La chiave del successo di Akamai nella mitigazione di questo attacco è stata la sua capacità di distribuire il traffico malevolo attraverso la sua rete globale di server, riducendo l’impatto sul bersaglio principale. Questo approccio ha permesso ad Akamai di assorbire l’immenso volume di traffico senza compromettere la qualità del servizio per gli altri clienti.

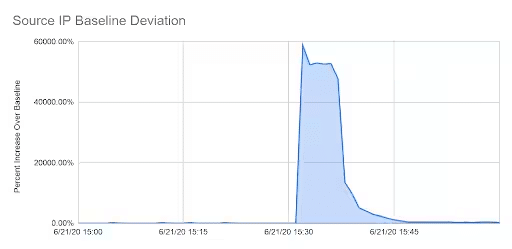

Ascesa degli Attacchi Basati su Packet Rate – OVHcloud

OVHcloud ha rilevato un aumento significativo degli attacchi DDoS basati su packet rate, con una particolare attenzione agli attacchi che superano i 100 Mpps. Questi attacchi mirano a sovraccaricare i motori di elaborazione dei pacchetti dei dispositivi di rete vicino alla destinazione, piuttosto che saturare la larghezza di banda disponibile.

Le origini degli attacchi basati su Packet Rate

Gli attacchi basati su packet rate sono diventati una minaccia crescente, poiché richiedono risorse di elaborazione significative per essere mitigati. Questi attacchi sfruttano dispositivi compromessi, come router core, che possono generare un numero elevato di pacchetti al secondo.

OVHcloud ha osservato che molti di questi attacchi provengono da dispositivi MikroTik compromessi. Questi router, spesso utilizzati in contesti di rete aziendale, sono vulnerabili a diversi exploit che consentono agli attaccanti di utilizzarli per generare traffico DDoS ad alta velocità.

Impatto degli Attacchi Basati su Packet Rate

Gli attacchi DDoS basati su packet rate sono particolarmente efficaci perché i dispositivi di rete, come i bilanciatori di carico e i sistemi anti-DDoS, faticano a gestire un elevato numero di pacchetti. Questo può portare a latenza e perdita di prestazioni, anche se la larghezza di banda totale non è saturata.

Mitigazione e Difese

Per mitigare questi attacchi, OVHcloud ha sviluppato appliance di rete personalizzate utilizzando FPGA e software userland (DPDK). Questi dispositivi sono progettati per gestire alti tassi di pacchetti, migliorando la capacità di OVHcloud di mitigare efficacemente gli attacchi DDoS.

Gli attacchi DDoS basati su packet rate rappresentano una sfida significativa per la sicurezza delle reti. Sia Akamai che OVHcloud hanno dimostrato che con infrastrutture adeguate e soluzioni innovative, è possibile mitigare questi attacchi e proteggere i servizi online. Tuttavia, l’evoluzione continua delle tecniche di attacco richiede una vigilanza costante e un continuo sviluppo di nuove strategie di difesa.

Sicurezza Informatica

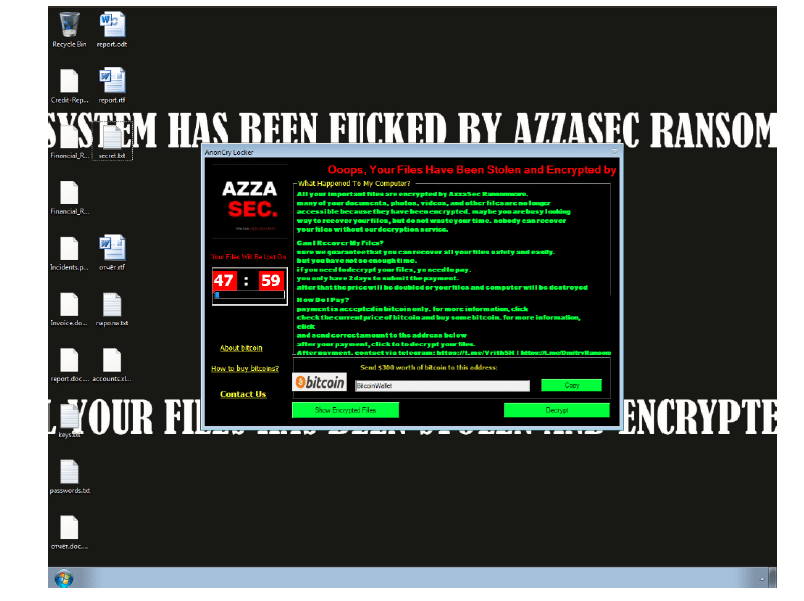

NoName057: accordo con il ransomware italiano AzzaSec. L’analisi

Tempo di lettura: 4 minuti. Analisi del ransomware AzzaSec e le implicazioni geopolitiche di un accordo con NoName057 che modifica il concetto di Hacktivismo

Il 26 giugno 2024, il gruppo NoName057 ha annunciato una nuova alleanza con AzzaSec, un team di hacker italiani, aumentando la loro visibilità nel panorama del cybercrime. AzzaSec, noto per i vari defacement di siti web, ha lanciato il proprio ransomware il 23 giugno 2024. Un report di Meridian Group fornisce un’analisi approfondita del sample ottenuto del ransomware AzzaSec, delle sue funzionalità e delle sue implicazioni per la sicurezza informatica.

Meridian Group: analisi del ransomware AzzaSec

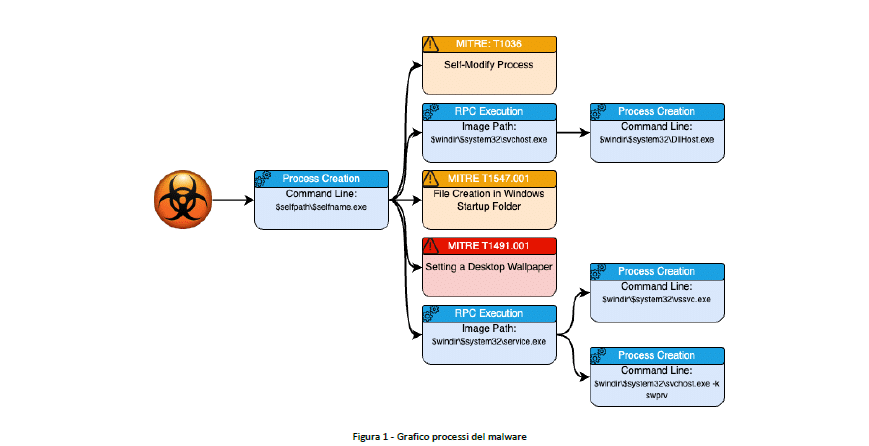

Abbiamo creato un report interno per i nostri clienti che analizza l’alleanza tra il gruppo Noname057 e AzzaSec, che ha recentemente lanciato il proprio ransomware.” dichiara a Pietro di Maria di Meridian Group che ha condiviso il report in esclusiva con la redazione. “Questo ransomware, sviluppato in Visual Basic e Dotnet, è progettato per cifrare i file delle vittime, eliminare le shadow copy di Windows e modificare lo sfondo del desktop con messaggi di riscatto intimidatori“.

Struttura del ransomware AzzaSec

Il ransomware di AzzaSec è costituito da un unico elemento che include tutto il codice necessario per cifratura, comunicazioni HTTPS e persistenza nel sistema. È scritto in Visual Basic (VB) e Dotnet (.NET).

- Visual Basic (VB): Utilizzato per creare script che possono accedere, modificare e cifrare i file di sistema e interagire con l’utente.

- Dotnet (.NET): Fornisce capacità avanzate per la gestione e la cifratura dei dati, compatibilità con diverse versioni di Windows e facilità di integrazione con servizi web.

Azioni del malware

- Creazione della persistenza: Il malware crea un file nella cartella di avvio automatico di Windows per assicurare l’esecuzione ad ogni riavvio.

- Comunicazione e cifratura: Il malware inizia due procedure di comunicazione remota (RPC) per cifrare i file e eliminare le shadow copy.

- Modifica dello sfondo: Imposta un’immagine personalizzata come sfondo del desktop con le istruzioni per il pagamento del riscatto.

- Ransom Note: Visualizza un documento intimidatorio che spiega cosa è accaduto al PC e fornisce istruzioni per il pagamento del riscatto.

Le comunicazioni del malware avvengono principalmente tramite connessioni HTTPS, inviando informazioni critiche come la chiave di cifratura ai server degli hacker. Tuttavia, il campione analizzato mostra una semplicità che suggerisce una fase iniziale di sviluppo, ma non va sottovalutata la minaccia che rappresenta.

Analisi delle funzionalità di cifratura del Ransomware

Il ransomware utilizza l’algoritmo AES (Advanced Encryption Standard) per la cifratura e la decifratura dei file. La funzione centrale EncryptOrDecryptFile gestisce sia la cifratura che la decifratura.

Analisi delle funzionalità Anti-Emulatore del Ransomware

Il ransomware implementa tecniche anti-emulatore per evitare l’esecuzione in ambienti controllati come emulatori, sandbox e macchine virtuali. Include funzioni per rilevare debugger, ambienti Sandboxie, macchine virtuali e piattaforme di analisi dinamica come Any.Run.

“Durante l’analisi, sono state rilevate diverse funzionalità anti-emulatore, che impediscono al ransomware di essere eseguito in ambienti controllati come sandbox e macchine virtuali. Nonostante la sua complessità, il ransomware non utilizza tecniche avanzate di evasione, rendendo possibile l’analisi e il reverse engineering del suo codice”.

Azioni sui processi

Il malware avvia e termina diversi processi durante la sua esecuzione, dimostrando la capacità di manipolare il sistema operativo. Le sessioni TCP stabilite tra il malware e il server dell’acquirente vengono utilizzate principalmente per lo scambio di informazioni critiche, come il nome del sistema infetto e la chiave di cifratura.

Per intercettare e analizzare le comunicazioni tra il malware e il server dell’acquirente, è possibile utilizzare un proxy con un certificato SSL trusted dal computer infetto. Questa tecnica permette di sniffare i pacchetti HTTPS e risalire alla chiave di cifratura utilizzata dal ransomware.

AzzaSec e XTEAM1916

L’analisi delle stringhe estratte dal ransomware suggerisce una possibile collaborazione tra AzzaSec e XTEAM1916, un gruppo di cybercriminali con base in Afghanistan.

Giudizio di Meridian Group sul ransomware AzzaSec

Il sample analizzato dalla società di sicurezza appare piuttosto spartano e privo di molti sistemi di sicurezza avanzati. La mancanza di comunicazioni complesse con server esterni indica che il malware è suscettibile all’analisi e al reverse engineering, suggerendo una possibile fase iniziale di sviluppo o una competenza tecnica limitata degli autori.

L’accordo con NoName057 e le implicazioni geopolitiche

NoName057 è stato intervistato in esclusiva più volte da Matrice Digitale agli albori del conflitto ucraino e nel corso di questi mesi ha sferrato diversi attacchi contro alcuni siti web della pubblica amministrazione italiana, alcuni bucati più volte. L’aspetto che emerge da questo gemellaggio, meritando un’analisi, è quella attuale nello scacchiere geopolitico dei gruppi Hacktivisti di nuova generazione che intraprendono scelte politiche e di appartenenza contro apparati di potere.

Questo concept subentra alla consolidata percezione che si ha dell’Hacktivismo stesso dove in passato i gruppi o i collettivi hanno sposato delle cause etiche come la lotta alla pedofilia, alla zoofilia, alla censura globale e di Internet in particolare, o si sono schierati in favore dei i diritti delle categorie minori oppure hanno esercitato azioni dimostrative a tutela della privacy.

Oggi si entra in una nuova dimensione dove i gruppi svolgono attività vicine a quelle dei criminali cibernetici, vedi l’utilizzo di un ransomware, ed in alcuni casi sembrerebbero strumentali ai governi come se fossero degli attori statali qualsiasi impegnati nelle dinamiche della guerra cibernetica.

Condivide questa osservazione anche Pietro di Maria che rincara la dose sulle qualità di realizzazione del ransomware “Nonostante sia necessario prestare sempre la massima attenzione alle attività criminali e ai nuovi gruppi, è importante considerare che fino a qualche anno fa un gruppo come AzzaSec sarebbe stato etichettato come un gruppo di troll. Oggi, invece, viene considerato da alcuni come un gruppo di hacktivisti e da altri come una APT (Advanced Persistent Threat). Forse serve maggiore attenzione anche nella definizione delle minacce e dei gruppi criminali. Quello che emerge dalla nostra ricerca è che i gruppi hacktivisti non sono pericolosi come si potrebbe pensare.“

Smartphone1 settimana fa

Smartphone1 settimana faAggiornamenti e novità per i Galaxy A54, A05s, Watch 6 e S24

Smartphone1 settimana fa

Smartphone1 settimana faSamsung One UI 7.0 e One UI 6.1: novità e miglioramenti

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy S25 Ultra: design nuovo e specifiche potenti

Smartphone1 settimana fa

Smartphone1 settimana faNovità SmartTag 2 e per il Galaxy S25 Ultra

Economia1 settimana fa

Economia1 settimana faDnF Mobile sbanca la Cina: 100 Milioni di Dollari in 10 Giorni

Smartphone7 giorni fa

Smartphone7 giorni faAggiornamenti Software per Galaxy A53, A55 e specifiche del nuovo A06

Smartphone1 settimana fa

Smartphone1 settimana faUltime dal Galaxy Z Flip 6 e Fold 6, ma la novità sono i sensori ISOCELL e l’S25

Economia1 settimana fa

Economia1 settimana faJulian Assange riceve una donazione di 500K in Bitcoin da un Anonimo