Sicurezza Informatica

Versione Linux di RansomHub mira le VM VMware ESXi

Tempo di lettura: 4 minuti. La versione Linux di RansomHub mira le VM VMware ESXi: caratteristiche, le tecniche di cifratura e collegamenti al defunto Knight

La recente operazione ransomware nota come RansomHub ha sviluppato un encryptor Linux progettato specificamente per criptare gli ambienti VMware ESXi nelle attacchi aziendali. Questo ransomware-as-a-service (RaaS) è stato lanciato a febbraio 2024 e presenta somiglianze di codice con ALPHV/BlackCat e Knight ransomware. RansomHub ha già colpito oltre 45 vittime in 18 paesi diversi.

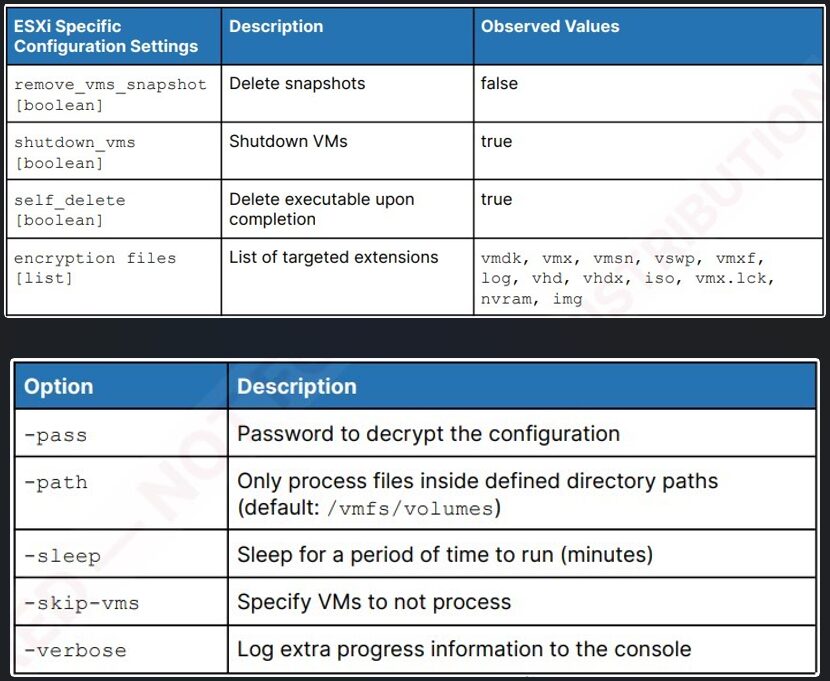

Caratteristiche del RansomHub per ESXi

A differenza delle versioni Windows e Linux scritte in Go, la variante ESXi di RansomHub è un programma C++ derivato dal ransomware Knight. Questa variante è stata osservata per la prima volta ad aprile 2024 e include diverse opzioni di configurazione e comandi specifici per ESXi.

Opzioni e Comandi Specifici per ESXi

- Comandi di gestione delle VM: ‘vim-cmd vmsvc/getallvms’, ‘vim-cmd vmsvc/snapshot.removeall’ e ‘esxcli vm process kill’ per elencare le VM, rimuovere snapshot e spegnere le VM.

- Disabilitazione dei servizi critici: Disabilita syslog e altri servizi per impedire il logging.

- Eliminazione automatica: L’encryptor può configurarsi per eliminarsi dopo l’esecuzione, evitando il rilevamento e l’analisi.

Schema di Cifratura

Il ransomware utilizza ChaCha20 con Curve25519 per la generazione delle chiavi pubbliche e private. Cripta parzialmente i file relativi a ESXi come ‘.vmdk’, ‘.vmx’ e ‘.vmsn’ per migliorare le prestazioni, criptando solo il primo megabyte di file più grandi di 1MB e ripetendo i blocchi di cifratura ogni 11MB. Un footer di 113 byte viene aggiunto a ogni file cifrato, contenente la chiave pubblica della vittima, il nonce ChaCha20 e il conteggio dei blocchi.

Nota di Riscatto

La nota di riscatto viene scritta nei file ‘/etc/motd’ (Message of the Day) e ‘/usr/lib/vmware/hostd/docroot/ui/index.html’ per renderla visibile agli amministratori durante il login e attraverso le interfacce web.

Bug Critico e Mitigazione

Recorded Future ha scoperto un bug nella variante ESXi di RansomHub che può essere sfruttato per mettere il ransomware in un ciclo infinito, evitando la cifratura. Il ransomware verifica l’esistenza di un file denominato ‘/tmp/app.pid’. Se il file contiene ‘-1’, il ransomware entra in un ciclo infinito cercando di terminare un processo inesistente, neutralizzandosi di fatto.

Mitigazione del Bug

Le organizzazioni possono creare un file ‘/tmp/app.pid’ contenente ‘-1’ per proteggersi contro la variante ESXi di RansomHub, almeno finché gli operatori del RaaS non correggono il bug e rilasciano versioni aggiornate per i loro affiliati.

RansomHub rappresenta una seria minaccia per le infrastrutture virtuali aziendali, con un encryptor sofisticato specifico per VMware ESXi. Tuttavia, la scoperta di un bug critico offre una temporanea via di mitigazione che le organizzazioni possono sfruttare per proteggere i loro sistemi.

RansomHub: Collegamenti con il Ransomware Knight

Introduzione

I ricercatori di sicurezza stanno analizzando il nuovo ransomware-as-a-service (RaaS) noto come RansomHub, ritenendo che sia un’evoluzione del progetto ransomware Knight, ora defunto. RansomHub è noto per operare principalmente come gruppo di furto di dati ed estorsione, vendendo i file rubati al miglior offerente.

Storia recente di RansomHub

RansomHub ha attirato l’attenzione a metà aprile quando ha diffuso dati rubati dalla sussidiaria United Health, Change Healthcare, in seguito a un attacco di BlackCat/ALPHV. Più recentemente, il 28 maggio, la casa d’aste internazionale Christie’s ha ammesso di aver subito un incidente di sicurezza dopo che RansomHub aveva minacciato di diffondere dati rubati.

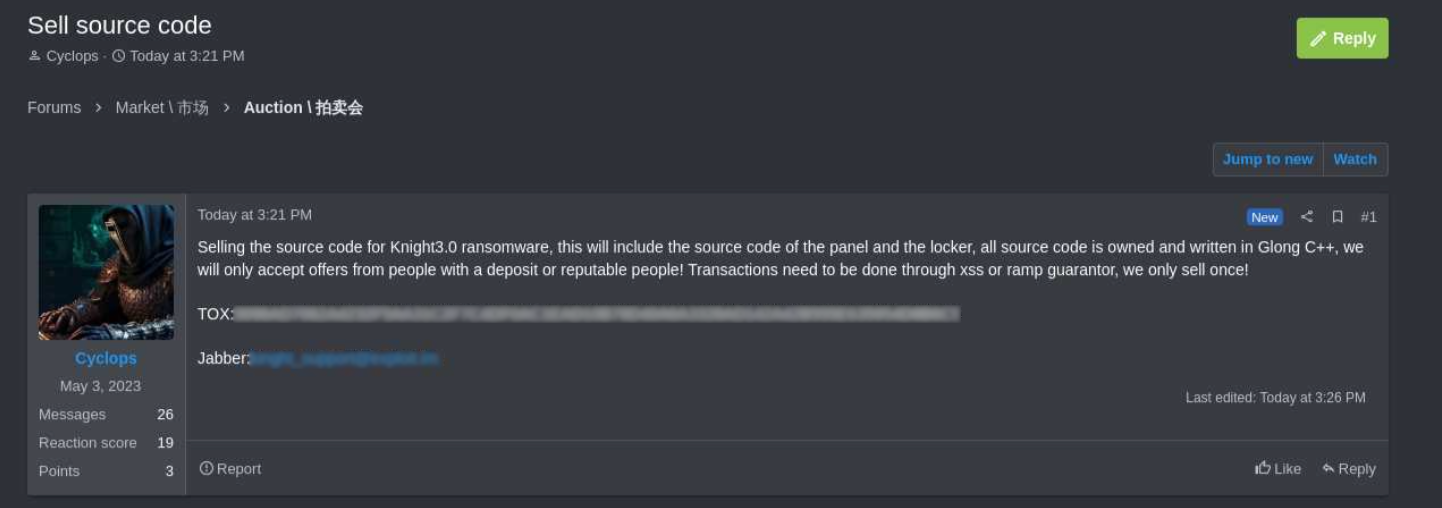

Il ransomware Knight è stato lanciato a fine luglio 2023 come rebranding dell’operazione Cyclops, iniziando a compromettere macchine Windows, macOS e Linux/ESXi per rubare dati e richiedere un riscatto. Knight offriva anche agli affiliati un componente di info-stealer per rendere gli attacchi più impattanti.

Nel febbraio 2024, il codice sorgente della versione 3.0 di Knight è stato messo in vendita su forum hacker, il portale di estorsione delle vittime è stato chiuso e l’operazione RaaS è diventata silente.

Knight ransomware sale post on RAMP forums

Knight ransomware sale post on RAMP forums

source:KELA

Origine di RansomHub

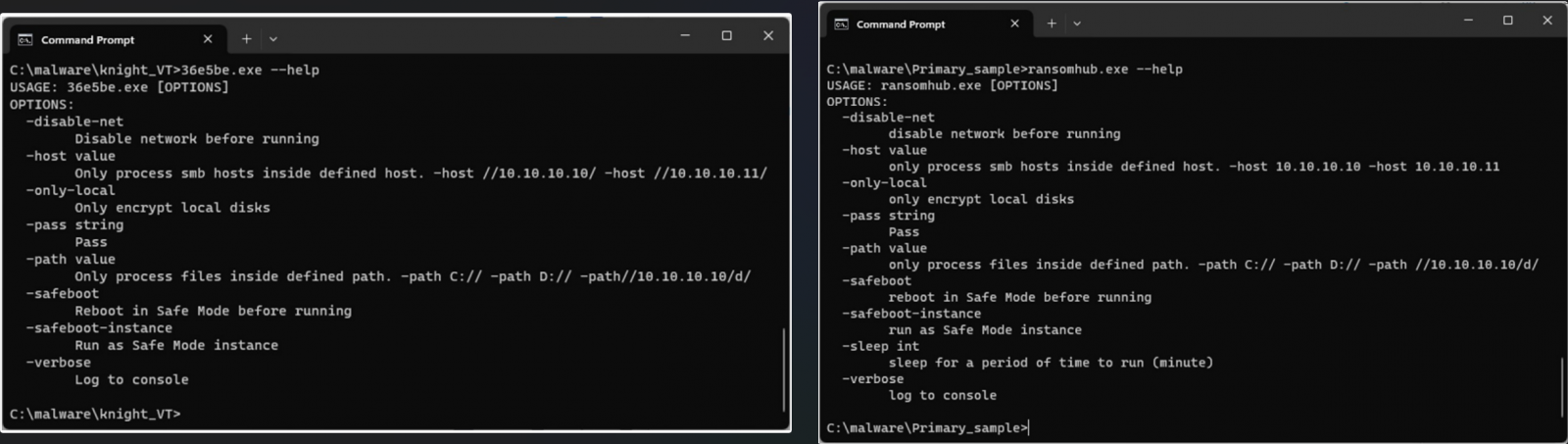

I malware analysts di Symantec hanno trovato numerose somiglianze tra le famiglie ransomware Knight e RansomHub, suggerendo un’origine comune:

- Entrambe le famiglie ransomware sono scritte in Go e usano Gobfuscate per l’offuscamento.

- Ampie sovrapposizioni di codice nei payload di malware.

- Tecniche di offuscamento uniche con stringhe importanti codificate con chiavi uniche.

- Note di riscatto simili, con aggiornamenti minori su RansomHub.

- Entrambi i ransomware riavviano gli endpoint in modalità sicura prima della crittografia.

- I menu di aiuto della riga di comando sono identici, con l’unica differenza di un comando ‘sleep’ su RansomHub.

- La sequenza e il metodo delle operazioni di esecuzione dei comandi sono identici, anche se RansomHub ora li esegue tramite cmd.exe.

Comparison of command-line help menus, Knight (left), RansomHub (right)

Comparison of command-line help menus, Knight (left), RansomHub (right)

Source:Symantec

Questi elementi suggeriscono che RansomHub sia derivato da Knight, confermando che il gruppo di estorsione utilizza effettivamente un encryptor di dati. Inoltre, il periodo di comparsa di RansomHub nel febbraio 2024 coincide con la vendita del codice sorgente di Knight.

RansomHub rappresenta una continua minaccia nel panorama della sicurezza informatica, con legami diretti al codice del ransomware Knight. La sua evoluzione e l’adozione da parte di nuovi attori dimostrano l’importanza di una vigilanza costante e di misure di difesa avanzate per proteggere le infrastrutture aziendali. I ricercatori ritengono improbabile che RansomHub sia gestito dai creatori del ransomware Knight. Piuttosto, è probabile che un altro attore abbia acquistato il codice sorgente di Knight e abbia iniziato a usarlo per gli attacchi. Dalla sua comparsa, RansomHub è diventato una delle operazioni RaaS più prolifiche, attirando ex affiliati dell’operazione ALPHV, come Notchy e Scattered Spider.

Sicurezza Informatica

Kimsuky sfrutta TRANSLATEXT contro l’Accademia Sudcoreana

Tempo di lettura: 2 minuti. Kimsuky utilizza TRANSLATEXT per prendere di mira l’accademia sudcoreana, rubando dati sensibili tramite un’estensione Chrome malevola.

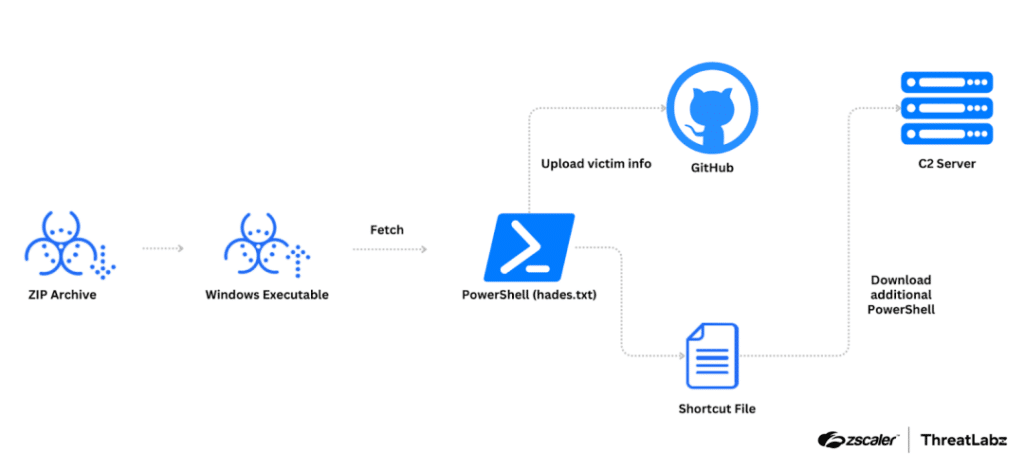

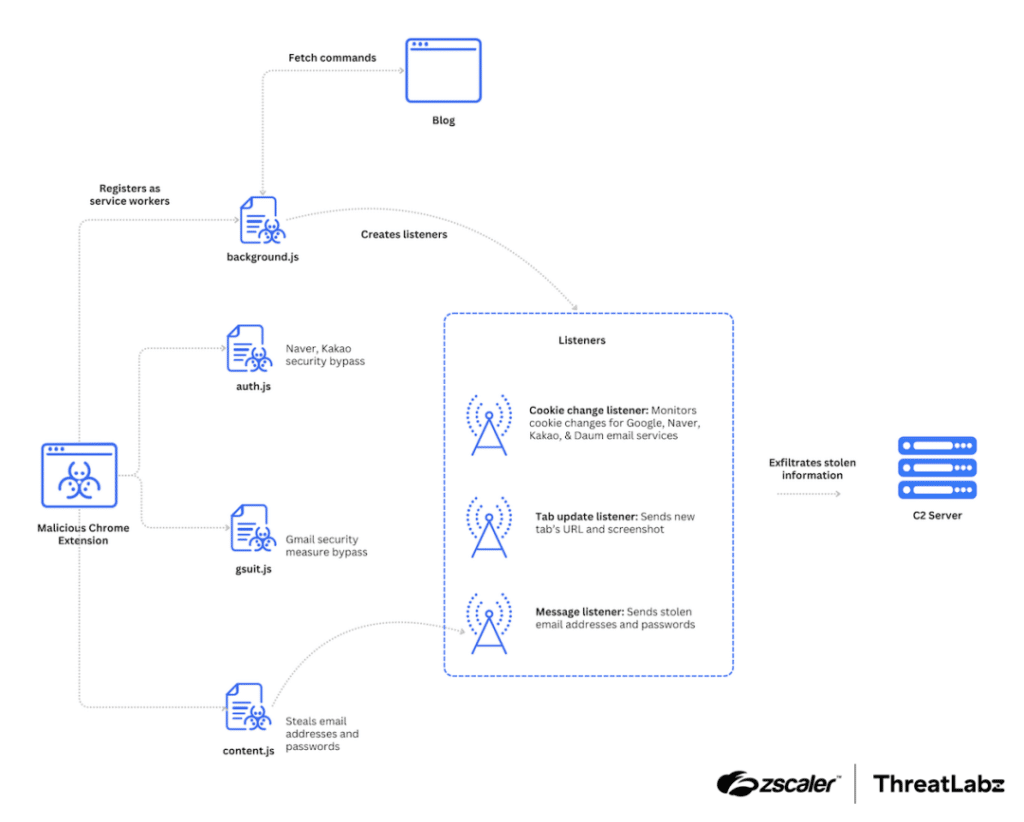

Il gruppo di hacker nordcoreano Kimsuky ha recentemente utilizzato una nuova estensione del browser Chrome chiamata TRANSLATEXT per prendere di mira il settore accademico sudcoreano. Secondo l’analisi condotta da Zscaler, questa campagna ha utilizzato metodi sofisticati per distribuire malware e raccogliere dati sensibili.

Dettagli tecnici dell’attacco

Kimsuky ha consegnato un file archivio denominato “한국군사학논집 심사평서 (1).zip”, che tradotto significa “Revisione di una Monografia sulla Storia Militare Coreana”. L’archivio conteneva due file esca: documenti HWP (un formato di file popolare in Corea del Sud) e un eseguibile Windows camuffato da documenti correlati. Quando l’utente lancia l’eseguibile, il malware recupera uno script PowerShell dal server del cyber-attore.

Questo script PowerShell carica informazioni generali sulla vittima e crea un collegamento Windows che recupera un ulteriore script PowerShell dallo stesso server. Durante le ricerche di Zscaler, è stato scoperto un altro script PowerShell e un account GitHub utilizzato dall’attore della minaccia per caricare i dati delle vittime e un’estensione Chrome precedentemente eliminata.

| Fase | Descrizione |

|---|---|

| File iniziale | “한국군사학논집 심사평서 (1).zip” con documenti esca e un eseguibile Windows |

| Script PowerShell | Recuperato dal server del cyber-attore, carica informazioni generali sulla vittima |

| Estensione Chrome TRANSLATEXT | Registrata nel registro di Windows per forzare l’installazione senza il permesso dell’utente |

Analisi di TRANSLATEXT

TRANSLATEXT è stata caricata su GitHub con il nome “GoogleTranslate.crx” e mascherata da estensione di Google Translate. In realtà, conteneva quattro file Javascript malevoli progettati per aggirare le misure di sicurezza, rubare indirizzi email, credenziali, cookie, catturare schermate del browser e esfiltrare dati rubati.

| File Javascript | Funzione |

|---|---|

auth.js | Iniettato nelle pagine di login di Naver e Kakao per aggirare le misure di sicurezza |

gsuit.js | Iniettato nella pagina di login di Gmail per aggirare le misure di sicurezza |

content.js | Iniettato in tutte le pagine web per monitorare e rubare informazioni |

background.js | Gestisce la comunicazione con il server di comando e controllo (C2) |

La presenza di vari file Javascript suggerisce che TRANSLATEXT sia stata progettata per colpire una vasta gamma di piattaforme di login, raccogliendo dati sensibili e inviandoli al server C2 attraverso richieste HTTP POST.

Misure di Sicurezza e Collaborazione

Durante l’analisi, Zscaler ha notificato i team di sicurezza di Google e Naver riguardo a queste vulnerabilità di sicurezza, collaborando strettamente per mitigare il problema. L’obiettivo principale dell’attacco era raccogliere dati sensibili dagli accademici sudcoreani, con l’estensione TRANSLATEXT che fungeva da strumento principale per la raccolta di queste informazioni.

L’utilizzo di TRANSLATEXT da parte di Kimsuky per prendere di mira l’accademia sudcoreana dimostra il livello di sofisticazione raggiunto dagli attacchi di questo gruppo. La collaborazione tra Zscaler, Google e Naver è essenziale per contrastare queste minacce e proteggere i dati degli utenti. È cruciale per gli utenti essere consapevoli delle minacce e adottare misure di sicurezza appropriate per proteggere i propri dati personali e professionali.

Sicurezza Informatica

Cina, preoccupazioni su dati personali e sicurezza: aziende cinesi e il caso TEMU

Tempo di lettura: 2 minuti. Indagine sulle aziende cinesi per presunto sfruttamento dei dati personali e causa contro TEMU per malware

La sicurezza dei dati personali è una questione di crescente preoccupazione, con indagini e accuse che coinvolgono aziende cinesi e , recentemente, l’amministrazione Biden ha avviato un’indagine sulle aziende di telecomunicazioni cinesi come China Mobile, China Unicom e China Telecom per presunto sfruttamento dei dati personali degli utenti statunitensi ma, contemporaneamente, il procuratore generale dell’Arkansas ha citato in giudizio TEMU, un popolare app di shopping online, accusandola di essere un malware pericoloso.

Indagine su China Mobile, China Unicom e China Telecom

Le aziende cinesi China Mobile, China Unicom e China Telecom sono sotto indagine da parte del Dipartimento del Commercio degli Stati Uniti. L’indagine riguarda il presunto sfruttamento dei dati personali degli utenti statunitensi raccolti attraverso i loro servizi cloud e internet. Secondo fonti anonime, queste aziende potrebbero consegnare le informazioni raccolte al governo cinese, un’accusa che ha portato alla convocazione delle aziende da parte del Dipartimento del Commercio.

Le aziende cinesi non hanno commentato ufficialmente queste accuse. Un portavoce dell’ambasciata cinese a Washington D.C. ha dichiarato che gli Stati Uniti dovrebbero smettere di sopprimere le aziende cinesi sotto falsi pretesti, aggiungendo che la Cina continuerà a difendere i diritti e gli interessi delle sue aziende. Reuters, dopo un’indagine indipendente, non ha trovato prove che le tre aziende abbiano fornito dati personali degli utenti statunitensi al governo cinese.

| Azienda | Servizi Offerti in USA | Accusa |

|---|---|---|

| China Mobile | Servizi cloud e routing internet | Presunto sfruttamento dei dati degli utenti |

| China Unicom | Servizi cloud e routing internet | Presunto sfruttamento dei dati degli utenti |

| China Telecom | Servizi cloud e routing internet | Presunto sfruttamento dei dati degli utenti |

Causa Legale Contro TEMU

TEMU, una popolare app di shopping online cinese, è stata citata in giudizio dal procuratore generale dell’Arkansas, Tim Griffin, con l’accusa di essere un malware pericoloso che spia gli utenti. La causa sostiene che l’app TEMU accede segretamente a quasi tutti i dati sul cellulare di un utente, inclusi fotocamera, posizione specifica, contatti, messaggi di testo e documenti. Inoltre, la causa afferma che TEMU può ricompilarsi, modificare le proprietà e ignorare le impostazioni di privacy dei dati dell’utente, rendendo difficile rilevare il malware anche per utenti esperti.

TEMU ha negato tutte le accuse, definendole infondate e basate su disinformazioni diffuse online. Nonostante le accuse, TEMU è stata l’app di shopping più scaricata nel 2023, con oltre 337 milioni di download. Le teorie suggeriscono che i prezzi estremamente bassi offerti da TEMU siano il risultato della pressione sui produttori per abbassare ulteriormente i prezzi, spesso lasciando i produttori con pochi o nessun profitto.

| Accusa | Dettaglio |

|---|---|

| Malware e Spionaggio | Accesso a fotocamera, posizione, contatti, messaggi di testo, documenti |

| Modifica delle Proprietà | Capacità di ricompilarsi, modificare proprietà e ignorare le impostazioni di privacy |

| Impatto sui Consumatori | Presunti rischi per la privacy e la sicurezza dei dati degli utenti |

Le preoccupazioni sulla sicurezza dei dati personali raccolti dalle aziende cinesi e il caso legale contro TEMU evidenziano la necessità di una vigilanza continua e di regolamentazioni rigorose per proteggere gli utenti. Le indagini e le azioni legali in corso mirano a garantire che le aziende rispettino le norme sulla privacy e la sicurezza dei dati, proteggendo gli utenti da potenziali abusi.

Sicurezza Informatica

TeamViewer bucato: è stato APT29

Tempo di lettura: < 1 minuto. TeamViewer comunica i dettagli sull’incidente di sicurezza del 26 giugno, attribuito ad APT29: Nessun accesso ai dati dei clienti.

TeamViewer ha recentemente comunicato i dettagli di un incidente di sicurezza avvenuto il 26 giugno che sembrerebbe essere ad opera di APT29. Un team dedicato, composto da esperti di sicurezza di TeamViewer e specialisti globali di cyber sicurezza, ha lavorato 24 ore su 24 per investigare l’incidente utilizzando tutti i mezzi disponibili ed è in costante contatto con fornitori di intelligence sulle minacce e autorità competenti per aggiornare l’indagine.

Dettagli dell’incidente

L’indagine ha rivelato che l’attacco ha coinvolto le credenziali di un account standard di un dipendente all’interno dell’ambiente IT aziendale di TeamViewer. Grazie al monitoraggio continuo della sicurezza, il team ha identificato comportamenti sospetti relativi a questo account e ha immediatamente attivato le misure di risposta agli incidenti. In collaborazione con il supporto esterno per la risposta agli incidenti, TeamViewer attribuisce questa attività al noto attore di minacce APT29, anche conosciuto come Midnight Blizzard.

Contenimento e protezione dei Dati

Secondo le scoperte attuali dell’indagine, l’attacco è stato contenuto all’interno dell’ambiente IT aziendale e non ci sono prove che l’attore di minacce abbia avuto accesso all’ambiente di produzione o ai dati dei clienti. TeamViewer utilizza una forte segregazione tra l’IT aziendale, l’ambiente di produzione e la piattaforma di connettività TeamViewer. Questo significa che tutti i server, le reti e gli account sono mantenuti rigorosamente separati per prevenire accessi non autorizzati e movimenti laterali tra i diversi ambienti. Questa segregazione è una delle molteplici misure di protezione nel nostro approccio di ‘difesa in profondità’.

Impegno per la Trasparenza

La sicurezza è di fondamentale importanza per TeamViewer ed è profondamente radicata nella nostra cultura aziendale e continuerà ad aggiornare lo stato delle nostre indagini nel nostro Trust Center man mano che saranno disponibili nuove informazioni. Il prossimo aggiornamento è previsto entro la fine della giornata odierna, CEST.

Smartphone1 settimana fa

Smartphone1 settimana faAggiornamenti di sicurezza Galaxy S21 FE e A55

Smartphone1 settimana fa

Smartphone1 settimana faRealme GT 6 vs POCO F6: quale scegliere?

Smartphone1 settimana fa

Smartphone1 settimana faHonor 200 Pro vs. Google Pixel 8 Pro: quale scegliere?

Smartphone1 settimana fa

Smartphone1 settimana faGalaxy A42 5G, S20 FE e A52s si aggiornano: One UI 6.1.1 arriva presto

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy A53 5G, S23 FE e One UI 6.1.1: novità e aggiornamenti

Smartphone7 giorni fa

Smartphone7 giorni faSamsung dice addio a A51, A41 e M01: resiste l’S21 Ultra

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy Z Fold 6, Z Flip 6 e S25 Ultra: novità e specifiche

Tech1 settimana fa

Tech1 settimana faPrezzi di Samsung Galaxy Buds 3, Watch 7 e Watch Ultra Online. Sono dolori