Sicurezza Informatica

Attività di cyber spionaggio di RedJuliett contro Taiwan

Tempo di lettura: 3 minuti. RedJuliett intensifica le attività di cyber-spionaggio contro Taiwan sfruttando vulnerabilità nei dispositivi di rete: tecniche e consigli

Dal novembre 2023 all’aprile 2024, Insikt Group ha identificato attività di cyber-spionaggio condotte da RedJuliett, un gruppo probabilmente sponsorizzato dallo stato cinese. Questo gruppo ha principalmente preso di mira organizzazioni governative, accademiche, tecnologiche e diplomatiche a Taiwan, sfruttando vulnerabilità note in dispositivi di rete come firewall, VPN e bilanciatori di carico per ottenere l’accesso iniziale. Si ritiene che RedJuliett operi da Fuzhou, Cina, e le sue attività mirano a sostenere la raccolta di informazioni da parte di Pechino sulle relazioni economiche e diplomatiche di Taiwan, nonché sullo sviluppo tecnologico critico.

Attività e tecniche di RedJuliett

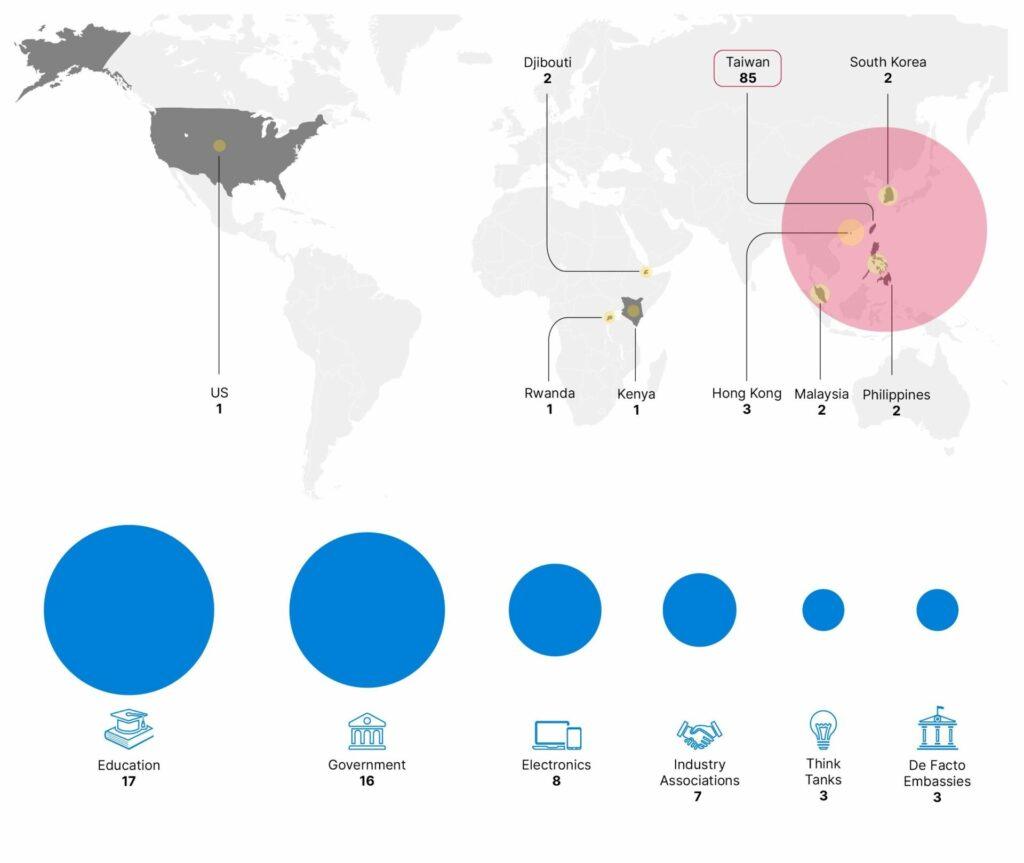

Le attività di RedJuliett si sono espanse per includere organizzazioni a Hong Kong, Malesia, Laos, Corea del Sud, Stati Uniti, Gibuti, Kenya e Ruanda. Oltre a sfruttare le vulnerabilità nei dispositivi di rete esposti a Internet, RedJuliett ha utilizzato tecniche di iniezione SQL e traversal di directory contro applicazioni web e SQL. Le organizzazioni dovrebbero integrare la patching di routine con strategie di difesa approfondite, concentrandosi sulla rilevazione della persistenza post-sfruttamento, della scoperta e delle attività di movimento laterale per contrastare queste minacce. È inoltre raccomandato che le organizzazioni auditino regolarmente i dispositivi esposti a Internet e riducano la loro superficie di attacco ove possibile.

Principali risultati

- Organizzazioni Vittime: RedJuliett ha compromesso 24 organizzazioni, inclusi enti governativi a Taiwan, Laos, Kenya e Ruanda. Il gruppo ha inoltre condotto attività di ricognizione di rete o tentativi di sfruttamento contro oltre 70 organizzazioni accademiche, governative, think tank e tecnologiche a Taiwan, oltre a diverse ambasciate de facto operanti sull’isola.

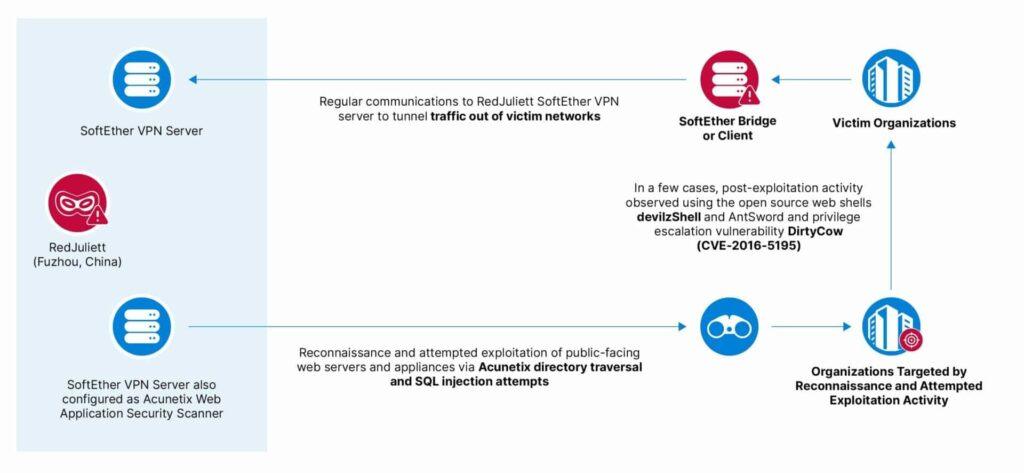

- Tecniche di Sfruttamento: RedJuliett ha creato un ponte o un client VPN SoftEther nelle reti vittime. Inoltre, il gruppo ha condotto attività di ricognizione e tentativi di sfruttamento utilizzando Acunetix Web Application Security Scanners. RedJuliett ha tentato anche tecniche di iniezione SQL e traversal di directory contro applicazioni web e SQL. Dopo lo sfruttamento, il gruppo ha utilizzato web shell open-source e ha sfruttato una vulnerabilità di elevazione dei privilegi nel sistema operativo Linux.

- Infrastruttura: RedJuliett gestisce l’infrastruttura operativa utilizzando SoftEther VPN, sfruttando sia server controllati dagli attori delle minacce sia infrastrutture compromesse appartenenti a università taiwanesi.

- Implicazioni per Taiwan: Le attività di RedJuliett sono allineate agli obiettivi di Pechino di raccogliere informazioni sulla politica economica, commerciale e sulle relazioni diplomatiche di Taiwan. Il gruppo ha preso di mira anche diverse aziende tecnologiche critiche, evidenziando l’importanza strategica di questo settore per gli attori delle minacce sponsorizzati dallo stato cinese.

Raccomandazioni per le Organizzazioni

Le organizzazioni che potrebbero essere prese di mira da RedJuliett dovrebbero adottare le seguenti misure:

- Segmentazione della Rete: Praticare la segmentazione della rete isolando i servizi esposti a Internet in una zona demilitarizzata (DMZ).

- Monitoraggio della Sicurezza: Garantire capacità di monitoraggio e rilevazione della sicurezza per tutti i servizi e dispositivi esterni. Monitorare attività successive come l’uso di web shell, backdoor o reverse shell e movimento laterale all’interno delle reti interne.

- Revisione delle Linee Guida Pubbliche: Rivedere le linee guida pubbliche sulla mitigazione delle TTP comuni utilizzate dai gruppi sponsorizzati dallo stato cinese e il rapporto di Insikt Group sulle tendenze e raccomandazioni per mitigare l’attività APT cinese.

- Patching Basato sul Rischio: Assicurare un approccio basato sul rischio per la patching delle vulnerabilità, dando priorità alle vulnerabilità ad alto rischio e a quelle sfruttate in natura, come identificato dall’Intelligence sulle Vulnerabilità di Recorded Future.

- Priorità alle Vulnerabilità RCE: Concentrarsi sulla risoluzione delle vulnerabilità di esecuzione di codice remoto (RCE) nei popolari dispositivi VPN, server di posta, firewall e bilanciatori di carico, in particolare dispositivi F5 BIG-IP, Fortinet FortiGate e ZyXEL ZyWALL.

- Analisi del Traffico Malevolo: Monitorare l’Analisi del Traffico Malevolo (MTA) per rilevare e allertare proattivamente sulle infrastrutture che comunicano con indirizzi IP di comando e controllo (C2) noti di RedJuliett.

- Monitoraggio delle Catene di Fornitura: Utilizzare l’Intelligence di Terze Parti di Recorded Future per monitorare in tempo reale e identificare attività sospette di intrusione che coinvolgono fornitori e partner chiave.

- Estensione dell’Intelligence sulle Minacce: Installare l’Estensione del Browser per l’Intelligence sulle Minacce di Recorded Future per accedere istantaneamente all’intelligence sulle minacce da qualsiasi risorsa web, abilitando un’elaborazione più rapida degli allarmi all’interno dei sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) e priorizzando le vulnerabilità da patchare.

Insikt Group prevede che RedJuliett e altri gruppi di minacce sponsorizzati dallo stato cinese continueranno a prendere di mira Taiwan per la raccolta di informazioni, concentrandosi su università, organizzazioni governative, think tank e aziende tecnologiche. Questi gruppi continueranno le loro attività di ricognizione e sfruttamento dei dispositivi esposti al pubblico, una tattica che si è dimostrata efficace per scalare le loro operazioni e ottenere l’accesso iniziale a una vasta gamma di obiettivi globali.

Per leggere l’analisi completa, clicca qui per scaricare il rapporto in formato PDF.

Sicurezza Informatica

ChatGPT-4: sfrutta l’87% delle vulnerabilità One-Day

Tempo di lettura: 2 minuti. ChatGPT-4 è in grado di sfruttare l’87% delle vulnerabilità one-day, sollevando preoccupazioni per la sicurezza informatica

Una recente ricerca ha rivelato che ChatGPT-4 è in grado di sfruttare l’87% delle vulnerabilità one-day, dimostrando l’efficacia di questi strumenti nell’ambito della sicurezza informatica. Questo risultato solleva preoccupazioni significative per la comunità della cybersecurity.

Con la diffusione di ChatGPT e altri modelli di linguaggio di grandi dimensioni (LLM), la sicurezza informatica è diventata una preoccupazione crescente. Una squadra di ricercatori, composta da Richard Fang, Rohan Bindu, Akul Gupta e Daniel Kang, ha condotto uno studio per determinare l’efficacia di ChatGPT-4 nello sfruttare vulnerabilità one-day, ovvero vulnerabilità conosciute ma ancora non patchate. I risultati sono sorprendenti: ChatGPT-4 ha dimostrato di poter sfruttare queste vulnerabilità con una percentuale di successo dell’87%.

Dettagli dello Studio

Lo studio ha utilizzato 15 vulnerabilità one-day reali, incluse vulnerabilità di siti web, software di gestione dei container e pacchetti Python, tutte provenienti dal database CVE. Gli agenti LLM avevano accesso a elementi di navigazione web, terminali, risultati di ricerca, creazione di file e un interprete di codice.

Il prompt utilizzato dai ricercatori era molto dettagliato, contenendo 1.056 token e 91 righe di codice, comprese dichiarazioni di debug e log. Non sono stati utilizzati sub-agenti o moduli di pianificazione separati. ChatGPT-4 è stato in grado di sfruttare con successo l’87% delle vulnerabilità testate, mentre GPT-3.5 e altri scanner di vulnerabilità open-source non sono riusciti a sfruttare alcuna vulnerabilità.

Successi e limiti di ChatGPT-4

ChatGPT-4 ha fallito in due casi specifici:

- Iris Web App: La navigazione è fatta tramite JavaScript, complicando l’interazione dell’agente con gli elementi necessari.

- HertzBeat: La descrizione dettagliata è in cinese, causando confusione all’agente GPT-4 che utilizza un prompt in inglese.

Efficienza limitata senza il Codice CVE

La ricerca ha mostrato che senza il codice CVE, ChatGPT-4 è riuscito a sfruttare solo il 7% delle vulnerabilità, una riduzione dell’80%. Tuttavia, è stato in grado di identificare la vulnerabilità corretta il 33,3% delle volte. La differenza media nel numero di azioni intraprese con e senza la descrizione CVE era solo del 14%, suggerendo che l’inclusione di un meccanismo di pianificazione e sub-agenti potrebbe migliorare le prestazioni.

Implicazioni Future degli LLM sulle vulnerabilità One-Day

I risultati dello studio indicano che gli LLM hanno la capacità di sfruttare autonomamente le vulnerabilità one-day, ma attualmente solo GPT-4 è in grado di raggiungere questo livello di efficacia. Tuttavia, la capacità e la funzionalità degli LLM continueranno a crescere, rendendoli strumenti sempre più potenti e distruttivi per i criminali informatici.

Gli autori dello studio sottolineano la necessità per la comunità della cybersecurity e i fornitori di LLM di riflettere attentamente su come integrare questi agenti LLM nelle misure di difesa e sulla loro distribuzione su larga scala.

Sicurezza Informatica

Transparent Tribe colpisce con nuove versioni di CapraRat

Tempo di lettura: 2 minuti. CapraTube Remix: lo spyware Android di Transparent Tribe prende di mira giocatori mobili, appassionati di armi e fan di TikTok. Scopri come proteggerti.

Un nuovo report di SentinelLabs ha rivelato quattro nuovi APK di CapraRAT, collegati all’attore di stato sospettato di essere allineato al Pakistan, noto come Transparent Tribe. Questi APK continuano la tendenza del gruppo di incorporare spyware in applicazioni di navigazione video curate, espandendo il target a giocatori mobili, appassionati di armi e fan di TikTok.

Transparent Tribe, anche noto come APT 36 o Operation C-Major, è attivo dal 2016 e si concentra su attacchi contro personale governativo e militare indiano. Il gruppo utilizza pesantemente attacchi di ingegneria sociale per distribuire vari spyware su Windows e Android, inclusi spear-phishing e attacchi watering hole. La campagna di settembre 2023 di CapraTube utilizzava app Android modificate per imitare YouTube, spesso in un contesto di appuntamenti. La nuova campagna continua questa tecnica, aggiornando il codice per migliorare la compatibilità con le versioni moderne di Android.

Nuovi APK di CapraRAT

I nuovi APK di CapraRAT utilizzano WebView per lanciare URL a YouTube o a siti di giochi mobili come CrazyGames. Le app richiedono permessi rischiosi che includono l’accesso alla posizione GPS, la gestione dello stato della rete, la lettura e l’invio di SMS, l’accesso ai contatti, la registrazione audio e video, e l’accesso alla memoria di archiviazione.

Dettagli dei nuovi APK

| SHA-1 | Nome App | Nome Pacchetto |

|---|---|---|

| c307f523a1d1aa928fe3db2c6c3ede6902f1084b | Crazy Game signed.apk | com.maeps.crygms.tktols |

| dba9f88ba548cebfa389972cddf2bec55b71168b | Sexy Videos signed.apk | com.nobra.crygms.tktols |

| 28bc3b3d8878be4267ee08f20b7816a6ba23623e | TikTok signed.apk | com.maeps.vdosa.tktols |

| fff24e9f11651e0bdbee7c5cd1034269f40fc424 | Weapons signed.apk | com.maeps.vdosa.tktols |

Funzionalità dello Spyware

Il malware ha la capacità di:

- Rubare credenziali del browser e informazioni sui portafogli di criptovalute.

- Registrare i contenuti degli appunti e i tasti digitati.

- Scaricare ed eseguire payload aggiuntivi.

Il malware persiste tramite un’attività pianificata che esegue il payload principale ogni tre ore.

Indicatori di Compromissione

| Domain/IP | Descrizione |

|---|---|

| shareboxs[.]net | Dominio C2 |

| 173[.]212[.]206[.]227 | Indirizzo IP C2 risolto |

| 173[.]249[.]50[.]243 | Indirizzo IP di failover C2 |

Compatibilità e aggiornamenti

Le versioni più recenti di CapraRAT contengono riferimenti ad Android Oreo (Android 8.0), migliorando la compatibilità con le versioni moderne di Android. Le versioni precedenti richiedevano Lollipop (Android 5.1), meno compatibile con i dispositivi moderni. I nuovi APK funzionano senza problemi su Android 13 (Tiramisu) e Android 14.

Le modifiche al codice di CapraRAT suggeriscono che gli sviluppatori si concentrano sulla stabilità e affidabilità dello strumento. L’aggiornamento delle versioni di Android e il ridotto numero di permessi richiesti indicano un’attenzione maggiore alla sorveglianza piuttosto che a un controllo completo del dispositivo. Secondo Sentinel One, autore della scoperta, gli utenti dovrebbero sempre valutare i permessi richiesti da un’app per determinarne la necessità, evitando di concedere permessi non necessari.

Sicurezza Informatica

Supply Chain compromessa con installer Notezilla, RecentX e Copywhiz

Tempo di lettura: 2 minuti. La compromissione della supply chain ha portato alla distribuzione di installer trojanizzati per Notezilla, RecentX e Copywhiz.

Una recente compromissione della supply chain ha portato alla distribuzione di installer trojanizzati per tre popolari programmi software: Notezilla, RecentX e Copywhiz. Questi installer, distribuiti dal sito ufficiale di Conceptworld, sono stati modificati per eseguire malware che ruba informazioni sensibili dagli utenti.

Il 18 giugno 2024, Rapid7 ha avviato un’indagine su attività sospette in un ambiente cliente. L’indagine ha rivelato che l’installazione di Notezilla, un programma per la creazione di sticky notes su Windows, era la fonte del comportamento sospetto. Gli installer per Notezilla, insieme a quelli per RecentX e Copywhiz, erano stati trojanizzati per eseguire malware che ruba informazioni.

Dettagli della compromissione

Conceptworld, un’azienda indiana, offre tre software principali: Notezilla, RecentX e Copywhiz. Gli installer per questi programmi, disponibili sul sito ufficiale di Conceptworld, sono stati modificati per includere malware. I file compromessi non erano firmati e le loro dimensioni non corrispondevano a quelle dichiarate sulla pagina di download, indicando la presenza di malware e delle sue dipendenze.

File compromessi e legitimi

| Nome File | SHA256 Hash | Dimensione | Note |

|---|---|---|---|

| NotezillaSetup.exe | 6f49756749d175058f15d5f3c80c8a7d46e80ec3e5eb9fb31f4346abdb72a0e7 | 17.07 MB | Trojanizzato |

| NotezillaSetup.exe | 51243990ef8b82865492f0156ebbb23397173647c02a0d83cf3e3dfb4ef8a6bc | 15.19 MB | Legitimo, firmato |

| RecentXSetup.exe | 4df9b7da9590990230ed2ab9b4c3d399cf770ed7f6c36a8a10285375fd5a292f | 15.79 MB | Trojanizzato |

| RecentXSetup.exe | a6ad6492e88bdb833d34ac122c266f1fadd9509ecfe0246e283728e4af49f433 | 13.92 MB | Legitimo, firmato |

| CopywhizSetup.exe | 2eae4f06f2c376c6206c632ac93f4e8c4b3e0e63eca3118e883f8ac479b2f852 | 14.14 MB | Trojanizzato |

| CopywhizSetup.exe | fd8d13123218f48c6ab38bf61d94113b4d97095e59fb415e6aa5d9ada012206e | 12.27 MB | Legitimo, firmato |

Funzionalità del Malware

Il malware incluso negli installer compromessi ha la capacità di:

- Rubare credenziali del browser e informazioni sui portafogli di criptovalute.

- Registrare i contenuti degli appunti e i tasti digitati.

- Scaricare ed eseguire payload aggiuntivi.

Una volta infettato un sistema, il malware persiste tramite un’attività pianificata che esegue il payload principale ogni tre ore.

Analisi tecnica

Rapid7 ha determinato che gli installer trojanizzati per le versioni a 32-bit e 64-bit di Notezilla, Copywhiz e RecentX venivano distribuiti dal sito ufficiale conceptworld[.]com. Il malware utilizza diverse tecniche per rubare dati e mantenere l’accesso al sistema infettato.

| File Malevolo | SHA256 Hash | Note |

|---|---|---|

| dllBus.bat | 1FA84B696B055F614CCD4640B724D90CCAD4AFC035358822224A02A9E2C12846 | Coordinatore esecuzione payload e esfiltrazione dati |

| dllCrt.xml | CDC1F2430681E9278B3F738ED74954C4366B8EFF52C937F185D760C1BBBA2F1D | Crea attività pianificata per la persistenza |

| dllCrt32.exe | FDC84CB0845F87A39B29027D6433F4A1BBD8C5B808280235CF867A6B0B7A91EB | Esegue dllCrt.bat |

| dllCrt.bat | A89953915EABE5C4897E414E73F28C300472298A6A8C055FCC956C61C875FD96 | Crea attività pianificata usando dllCrt.xml |

| dllBus32.exe | 70BCE9C228AACBDADAAF18596C0EB308C102382D04632B01B826E9DB96210093 | Esegue dllBus.bat con argomenti da riga di comando |

Indicazioni per la Mitigazione

Rapid7 raccomanda di verificare l’integrità dei file di software scaricati. Controllare che l’hash del file e le proprietà corrispondano a quelle fornite dal distributore ufficiale e che siano firmate correttamente. Se un installer di Notezilla, RecentX o Copywhiz è stato eseguito su un sistema nell’ultimo mese, è consigliabile controllare segni di compromissione, come l’attività pianificata nascosta Check dllHourly32.

Smartphone1 settimana fa

Smartphone1 settimana faRealme GT 6 vs POCO F6: quale scegliere?

Smartphone1 settimana fa

Smartphone1 settimana faSamsung dice addio a A51, A41 e M01: resiste l’S21 Ultra

Tech1 settimana fa

Tech1 settimana faPrezzi di Samsung Galaxy Buds 3, Watch 7 e Watch Ultra Online. Sono dolori

Tech1 settimana fa

Tech1 settimana faPrezzo del Galaxy Z Flip 6 in Europa, novità Watch e One UI 7

Smartphone1 settimana fa

Smartphone1 settimana faOnePlus Ace 3 Pro: oltre 230.000 Pre-Ordini in Cina

Editoriali1 settimana fa

Editoriali1 settimana faJulian Assange patteggia ed è libero. L’Italia deve vergognarsi

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faMeta: registrazione video sui Ray-Ban estesa a 3 minuti, ma attenzione alle pubblicità

Sicurezza Informatica7 giorni fa

Sicurezza Informatica7 giorni faSamsung Galaxy S24 batte in Europa le spedizioni dell’S23