Sicurezza Informatica

TeamViewer bucato: è stato APT29

Tempo di lettura: < 1 minuto. TeamViewer comunica i dettagli sull’incidente di sicurezza del 26 giugno, attribuito ad APT29: Nessun accesso ai dati dei clienti.

TeamViewer ha recentemente comunicato i dettagli di un incidente di sicurezza avvenuto il 26 giugno che sembrerebbe essere ad opera di APT29. Un team dedicato, composto da esperti di sicurezza di TeamViewer e specialisti globali di cyber sicurezza, ha lavorato 24 ore su 24 per investigare l’incidente utilizzando tutti i mezzi disponibili ed è in costante contatto con fornitori di intelligence sulle minacce e autorità competenti per aggiornare l’indagine.

Dettagli dell’incidente

L’indagine ha rivelato che l’attacco ha coinvolto le credenziali di un account standard di un dipendente all’interno dell’ambiente IT aziendale di TeamViewer. Grazie al monitoraggio continuo della sicurezza, il team ha identificato comportamenti sospetti relativi a questo account e ha immediatamente attivato le misure di risposta agli incidenti. In collaborazione con il supporto esterno per la risposta agli incidenti, TeamViewer attribuisce questa attività al noto attore di minacce APT29, anche conosciuto come Midnight Blizzard.

Contenimento e protezione dei Dati

Secondo le scoperte attuali dell’indagine, l’attacco è stato contenuto all’interno dell’ambiente IT aziendale e non ci sono prove che l’attore di minacce abbia avuto accesso all’ambiente di produzione o ai dati dei clienti. TeamViewer utilizza una forte segregazione tra l’IT aziendale, l’ambiente di produzione e la piattaforma di connettività TeamViewer. Questo significa che tutti i server, le reti e gli account sono mantenuti rigorosamente separati per prevenire accessi non autorizzati e movimenti laterali tra i diversi ambienti. Questa segregazione è una delle molteplici misure di protezione nel nostro approccio di ‘difesa in profondità’.

Impegno per la Trasparenza

La sicurezza è di fondamentale importanza per TeamViewer ed è profondamente radicata nella nostra cultura aziendale e continuerà ad aggiornare lo stato delle nostre indagini nel nostro Trust Center man mano che saranno disponibili nuove informazioni. Il prossimo aggiornamento è previsto entro la fine della giornata odierna, CEST.

Sicurezza Informatica

Uomo accusato per la creazione di Reti WiFi “Evil Twin”

Tempo di lettura: 2 minuti. Un uomo dell’Australia Occidentale è stato accusato per aver creato reti WiFi “evil twin” per rubare dati personali. Scopri le modalità degli attacchi e le raccomandazioni di sicurezza dell’AFP.

L’Australian Federal Police (AFP) ha accusato un uomo dell’Australia Occidentale per aver creato punti di accesso WiFi gratuiti falsi, che imitavano reti legittime, per catturare dati personali da vittime ignare che vi si collegavano erroneamente attraverso la tattica Evil Twin.

Dettagli dell’Accusa

L’analisi condotta dal Team Operazioni Cybercrime del Comando Occidentale dell’AFP sui dati e dispositivi sequestrati ha identificato dozzine di credenziali personali appartenenti ad altre persone, oltre a pagine WiFi fraudolente.

L’indagine è iniziata ad aprile 2024, quando una compagnia aerea ha segnalato una rete WiFi sospetta identificata dai suoi dipendenti durante un volo domestico. Gli investigatori dell’AFP hanno perquisito il bagaglio dell’uomo al suo ritorno all’aeroporto di Perth il 19 aprile 2024, sequestrando un dispositivo di accesso wireless portatile, un laptop e un telefono cellulare. Hanno anche perquisito la sua abitazione a Palmyra.

Dopo un esame iniziale dei dispositivi sequestrati, l’AFP ha eseguito un altro mandato di perquisizione presso l’abitazione dell’uomo l’8 maggio 2024, che ha portato al suo arresto e alle accuse.

Modalità degli Attacchi

Secondo le accuse, l’uomo utilizzava un dispositivo di accesso wireless portatile per creare reti WiFi gratuite “evil twin”, che utilizzava in vari luoghi per attirare utenti ignari a credere che fossero servizi legittimi. Le persone che tentavano di connettersi alle reti WiFi gratuite venivano indirizzate a una pagina web falsa che richiedeva loro di accedere utilizzando le credenziali di email o social media. Questi dettagli venivano quindi salvati sui dispositivi dell’uomo.

Le credenziali email e le password raccolte potevano essere utilizzate per accedere a informazioni personali più dettagliate, comprese comunicazioni online, immagini e video archiviati o dettagli bancari delle vittime. Gli investigatori dell’AFP hanno identificato dati relativi all’uso delle pagine WiFi fraudolente in aeroporti a Perth, Melbourne e Adelaide, su voli domestici e in luoghi collegati ai precedenti impieghi dell’uomo. L’analisi è ancora in corso per determinare l’entità delle presunte attività illecite.

Raccomandazioni di Sicurezza

Il Detective Inspector Andrea Coleman del Comando Occidentale dell’AFP ha affermato che il caso è un avvertimento tempestivo per essere cauti nel collegarsi a qualsiasi rete WiFi pubblica. Ha raccomandato di non inserire dettagli personali per accedere a una rete WiFi gratuita e di utilizzare una rete privata virtuale (VPN) per criptare e proteggere i dati. Altri consigli includono disabilitare la condivisione di file, evitare operazioni sensibili come il banking su reti pubbliche e disattivare il WiFi sui dispositivi quando non necessario.

Accuse Specifiche

L’uomo è stato accusato di:

- Tre capi di imputazione per compromissione non autorizzata delle comunicazioni elettroniche.

- Tre capi di imputazione per possesso o controllo di dati con l’intento di commettere un reato grave.

- Un capo di imputazione per accesso o modifica non autorizzata di dati riservati.

- Un capo di imputazione per ottenere o trattare informazioni finanziarie personali in modo disonesto.

- Un capo di imputazione per possesso di informazioni identificative con l’intento di commettere un reato.

Sicurezza Informatica

Indirector: vulnerabilità colpisce i processori Intel di fascia alta

Tempo di lettura: 2 minuti. Scopri come gli attacchi di iniezione ad alta precisione sfruttano i predittori di rami indiretti nei processori Intel, rivelando nuove vulnerabilità e mitigazioni.

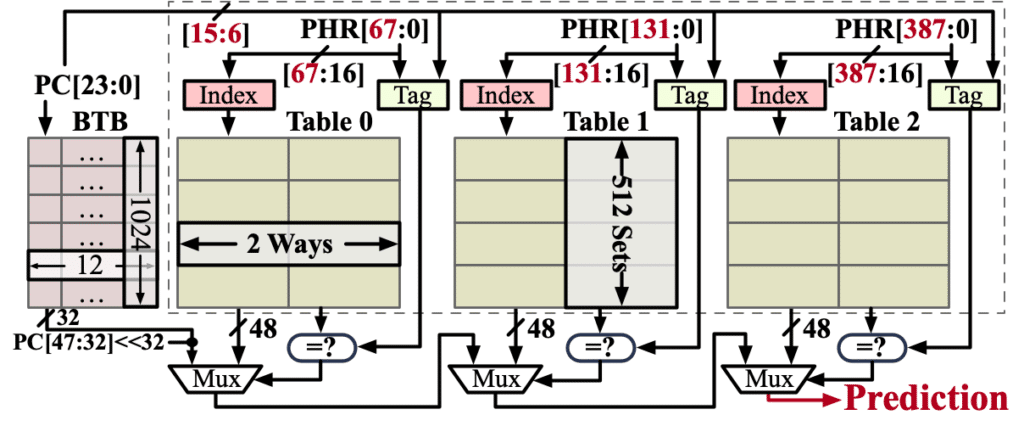

Il documento “Indirector: High-Precision Branch Target Injection Attacks Exploiting the Indirect Branch Predictor” presentato al USENIX Security Symposium di agosto 2024 introduce nuovi attacchi di iniezione ad alta precisione sui predittori di rami indiretti (IBP) nei processori Intel di fascia alta (Raptor Lake e Alder Lake).

Riassunto

Questo studio fornisce una visione completa della struttura e delle funzioni dei predittori di rami indiretti (IBP) e del Branch Target Buffer (BTB) nei processori Intel, rivelando dettagli sconosciuti sulle difese hardware di Intel come IBPB, IBRS e STIBP. Utilizzando tecniche di reverse engineering, sono stati sviluppati attacchi di iniezione di rami ad alta precisione per violare i confini di sicurezza in vari scenari, compresi quelli cross-process e cross-privilege.

Contesto

Gli attacchi di Branch Target Injection (BTI) sfruttano l’hardware di predizione dei rami nei moderni CPU per reindirizzare il flusso di controllo di un programma. Dal 2018, con la scoperta di Spectre e Meltdown, sono stati condotti numerosi studi su BTB e RSB, ma l’IBP è rimasto in gran parte inesplorato. Questo lavoro colma questa lacuna, analizzando l’IBP per identificare nuove vulnerabilità.

Predittore di Rami Indiretti (IBP)

Il predittore di rami indiretti (IBP) è una componente hardware che prevede gli indirizzi target dei rami indiretti. Utilizzando una combinazione di cronologia globale e indirizzo del ramo, l’IBP predice l’indirizzo target dei rami indiretti.

| Caratteristica | Descrizione |

|---|---|

| Tabelle | Tre tabelle, ciascuna 2-way set associative |

| Struttura | Tabella 0: 68 bit di cronologia, Tabella 1: 132 bit, Tabella 2: 388 bit |

| Indici e Tag | Funzioni hash per calcolare indice e tag basati sulla cronologia globale e l’indirizzo del ramo |

Strumenti e Attacchi

iBranch Locator Tool

Un nuovo strumento ad alta risoluzione per localizzare qualsiasi ramo indiretto all’interno dell’IBP senza informazioni storiche precedenti.

Attacchi di iniezione

- IBP Injection Attack: Localizza voci IBP vittime e inietta indirizzi target arbitrari.

- BTB Injection Attack: Inietta target maligni nelle voci BTB della vittima tramite previsioni BTB.

Mitigazioni

Per mitigare i rischi posti dagli attacchi Indirector, si raccomandano le seguenti contromisure:

- Uso più aggressivo di IBPB: Attivare automaticamente IBPB durante i cambi di contesto tra utenti diversi per ridurre la frequenza delle transizioni.

- Progettazione Sicura del BPU: Integrare nuovi campi come Core-ID e Privilege Level nel design dell’IBP per prevenire aliasing tra rami indiretti provenienti da core SMT diversi e livelli di privilegio diversi.

Comunicazione responsabile

Le scoperte di sicurezza sono state comunicate a Intel nel febbraio 2024, che ha informato altri fornitori hardware/software interessati.

Per ulteriori dettagli, è possibile consultare il repository del codice.

Sicurezza Informatica

Europol: 197 nuove piste su acquirenti di abusi su minori in diretta

Tempo di lettura: 2 minuti. Europol genera 197 nuove piste su acquirenti di abusi su minori in diretta tramite uno sprint operativo internazionale

Tra il 24 e il 28 giugno 2024, Europol ha ospitato uno sprint operativo mirato agli acquirenti di materiale di abuso su minori trasmesso in diretta. L’operazione ha visto la partecipazione di rappresentanti di Austria, Belgio, Francia, Germania, Paesi Bassi, Spagna, Svezia, Norvegia, Regno Unito e Stati Uniti. Durante lo sprint, 32 investigatori hanno elaborato e sviluppato piste generate dalle indagini di Homeland Security Investigations (HSI) degli Stati Uniti su reti criminali che sfruttano sessualmente i bambini nelle Filippine. Gli investigatori hanno analizzato decine di migliaia di immagini e video di sfruttamento sessuale minorile, insieme a oltre 10 milioni di righe di conversazioni online tra circa 12.000 account criminali unici di clienti e 100 account di venditori. Lo sprint operativo ha portato alla produzione di pacchetti informativi che potrebbero condurre le autorità nazionali di 24 paesi a 197 acquirenti di abusi su minori in diretta.

Coalizione Globale per identificare le Reti dietro l’Abuso Sessuale di Minori in Diretta

Le informazioni analizzate durante lo sprint provenivano specificamente da operazioni contro coloro che producono e distribuiscono materiale di sfruttamento sessuale minorile tramite piattaforme di live streaming. Lo sprint ha permesso agli investigatori di imparare e collaborare di persona, trasformando i dati grezzi in informazioni utilizzabili in tempo reale.

Gli investigatori, riuniti durante lo sprint operativo, hanno lavorato su enormi volumi di dati generati in 12 anni. Ogni volta che un acquirente criminale o un trafficante viene arrestato, la loro impronta digitale – come chat, dati di transazione, dati di posizione e indirizzi IP – viene utilizzata per indagare su ulteriori reti di traffico e salvare altri bambini. Lo sprint operativo di una settimana presso Europol mirava a identificare acquirenti criminali in tutto il mondo che utilizzano piattaforme di live streaming per pagare i trafficanti affinché abusino di minori. Alcuni dei bambini abusati si ritiene abbiano solo tre o quattro anni.

L’abuso sessuale di minori trasmesso in diretta è un’industria in crescita, che coinvolge trafficanti di minori nelle Filippine e altrove, i quali curano una base di clienti selezionata che paga per guardare l’abuso in diretta di bambini. Gli acquirenti criminali dirigono i trafficanti a compiere atti di abuso sessuale su minori in tempo reale durante interazioni private via webcam. I clienti viaggiano anche nelle Filippine per partecipare personalmente all’abuso di minori vittime. Gli abusi avvengono tramite connessioni crittografate, lasciando poche prove digitali, il che crea serie difficoltà per gli investigatori che cercano di contrastare l’abuso di minori online.

Con trafficanti e vittime in un paese e acquirenti criminali sparsi in tutto il mondo, la cooperazione tra le autorità nazionali è cruciale per combattere l’abuso online di minori. Europol ha ospitato lo sprint presso la sua sede all’Aia, facilitato lo scambio di informazioni e fornito supporto analitico.

Le operazioni dell’HSI degli Stati Uniti sono state supportate dal Child Rescue Coalition, dalla Tim Tebow Foundation e dall’International Centre for Missing and Exploited Children.

Autorità nazionali coinvolte

Stati Membri dell’UE:

- Austria: Criminal Intelligence Service Austria (Bundeskriminalamt)

- Belgio: Federal Police (Police Fédérale)

- Francia: National Police (Police Nationale)

- Germania: Federal Criminal Police Office (Bundeskriminalamt)

- Paesi Bassi: National Police (Politie)

- Spagna: National Police (Policía National)

- Svezia: Swedish Police Authority (Polismyndigheten)

- Danimarca: Danish Police (Politi)

Stati Non Membri dell’UE:

- Norvegia: National Police (Politiet)

- Regno Unito: Metropolitan Police, Northumbria Police, West Midlands Police

- Stati Uniti: Homeland Security Investigations

Smartphone1 settimana fa

Smartphone1 settimana faSamsung dice addio a A51, A41 e M01: resiste l’S21 Ultra

Tech1 settimana fa

Tech1 settimana faPrezzo del Galaxy Z Flip 6 in Europa, novità Watch e One UI 7

Smartphone1 settimana fa

Smartphone1 settimana faOnePlus Ace 3 Pro: oltre 230.000 Pre-Ordini in Cina

Smartphone6 giorni fa

Smartphone6 giorni faSamsung One UI 7.0 e One UI 6.1: novità e miglioramenti

Editoriali1 settimana fa

Editoriali1 settimana faJulian Assange patteggia ed è libero. L’Italia deve vergognarsi

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faMeta: registrazione video sui Ray-Ban estesa a 3 minuti, ma attenzione alle pubblicità

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faSamsung Galaxy S24 batte in Europa le spedizioni dell’S23

Smartphone5 giorni fa

Smartphone5 giorni faAggiornamenti e novità per i Galaxy A54, A05s, Watch 6 e S24