Sicurezza Informatica

Google rafforza la sicurezza dei Certificati Digitali in Chrome

Tempo di lettura: 3 minuti. Google rafforza la sicurezza dei certificati digitali revocando la fiducia ai certificati Entrust a partire da novembre 2024.

Il Team di Sicurezza di Chrome dà priorità alla sicurezza e alla privacy degli utenti di Chrome e non è disposto a comprometterle e la Chrome Root Program Policy stabilisce che i certificati CA inclusi nel Chrome Root Store devono fornire un valore agli utenti di Google Chrome che superi il rischio della loro inclusione continuativa.

Negli ultimi anni, i rapporti sugli incidenti hanno evidenziato un comportamento preoccupante da parte di Entrust che non soddisfa le aspettative di affidabilità e integrità come CA di fiducia.

In risposta a queste preoccupazioni, Chrome adotterà le seguenti azioni per preservare l’integrità dell’ecosistema Web PKI.

Cambiamenti previsti in Chrome 127 e Versioni Successive

I certificati di autenticazione server TLS che validano alle seguenti radici Entrust con il primo Signed Certificate Timestamp (SCT) datato dopo il 31 ottobre 2024, non saranno più considerati affidabili per impostazione predefinita:

- CN=Entrust Root Certification Authority – EC1

- CN=Entrust Root Certification Authority – G2

- CN=Entrust.net Certification Authority (2048)

- CN=Entrust Root Certification Authority

- CN=Entrust Root Certification Authority – G4

- CN=AffirmTrust Commercial

- CN=AffirmTrust Networking

- CN=AffirmTrust Premium

- CN=AffirmTrust Premium ECC

I certificati che validano alle radici sopra elencate e con il primo SCT datato entro il 31 ottobre 2024 non saranno influenzati da questo cambiamento.

Perché Chrome sta adottando questa misura?

Le Autorità di Certificazione (CA) hanno un ruolo privilegiato e di fiducia su Internet, che supporta le connessioni crittografate tra browser e siti web. Questa grande responsabilità comporta l’adesione a aspettative di sicurezza e conformità ragionevoli e basate sul consenso, inclusi i requisiti di base TLS CA/Browser.

Negli ultimi sei anni, abbiamo osservato un modello di fallimenti di conformità, impegni di miglioramento non soddisfatti e l’assenza di progressi tangibili in risposta ai rapporti sugli incidenti divulgati pubblicamente. Quando questi fattori sono considerati in aggregato e confrontati con il rischio intrinseco che ogni CA di fiducia pubblica rappresenta per l’ecosistema Internet, riteniamo che la fiducia continuata di Chrome in Entrust non sia più giustificata.

Quando avverrà questa azione?

L’azione di blocco inizierà circa il 1° novembre 2024, influenzando i certificati emessi da quel momento in poi. L’azione di blocco avverrà nelle versioni di Chrome 127 e successive su Windows, macOS, ChromeOS, Android e Linux.

Impatto sugli Utenti

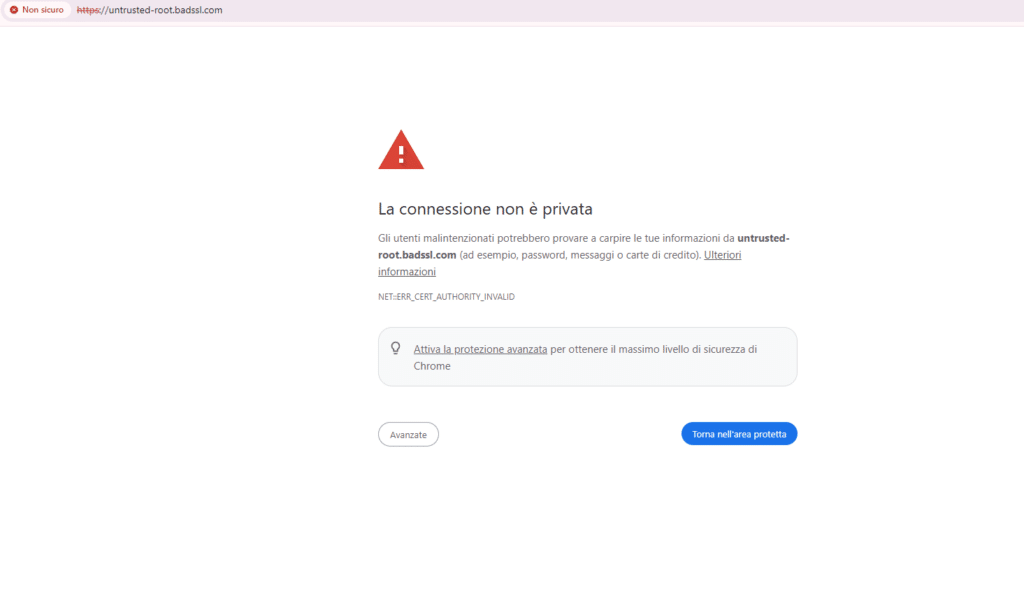

Gli utenti di Chrome che navigheranno su un sito web che serve un certificato emesso da Entrust o AffirmTrust dopo il 31 ottobre 2024 vedranno un’interstiziale a pagina intera simile a questa. I certificati emessi da altre CA non sono influenzati da questa azione.

Come verificare se il proprio sito è coinvolto

Gli operatori dei siti web possono determinare se sono coinvolti utilizzando il Chrome Certificate Viewer:

- Navigare su un sito web (es. https://www.google.com)

- Cliccare sull’icona “Tune”

- Cliccare su “Connessione Sicura”

- Cliccare su “Certificato Valido” (si aprirà il Chrome Certificate Viewer)

- Non è richiesta azione se il campo “Organizzazione (O)” sotto l’intestazione “Emesso Da” non contiene “Entrust” o “AffirmTrust”.

- È richiesta azione se il campo “Organizzazione (O)” sotto l’intestazione “Emesso Da” contiene “Entrust” o “AffirmTrust”.

Azioni da Intraprendere

Si consiglia agli operatori dei siti web coinvolti di passare a una nuova CA di fiducia pubblica il prima possibile. Per evitare un impatto negativo sugli utenti, l’azione deve essere completata prima che i certificati esistenti scadano, se la scadenza è prevista dopo il 31 ottobre 2024.

Testare le Modifiche

Un flag della riga di comando è stato aggiunto a partire da Chrome 128, consentendo agli amministratori e agli utenti avanzati di simulare l’effetto di un vincolo di diffidenza SCTNotAfter.

Per ulteriori dettagli, è possibile visitare il blog ufficiale di sicurezza di Google.

Sicurezza Informatica

Truffa lavoro online: Mazarsiu sparito, attenti a idealong.com

Tempo di lettura: 2 minuti. Dopo il sito Mazarsiu, abbandonato dai criminali dopo le inchieste di Matrice Digitale, emerge un clone della truffa: idealong.com

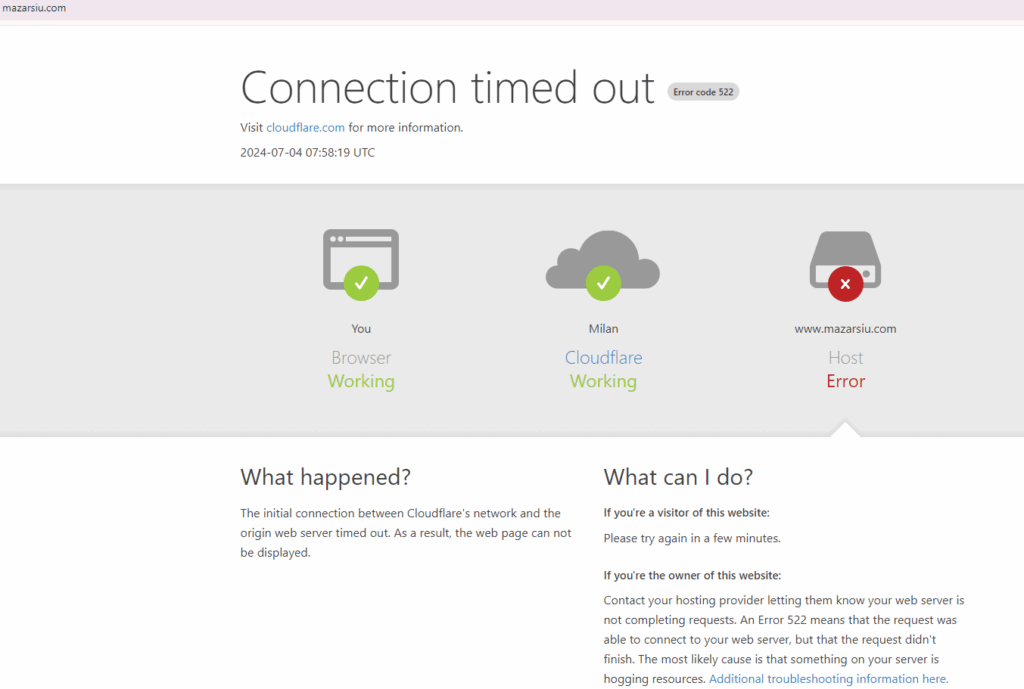

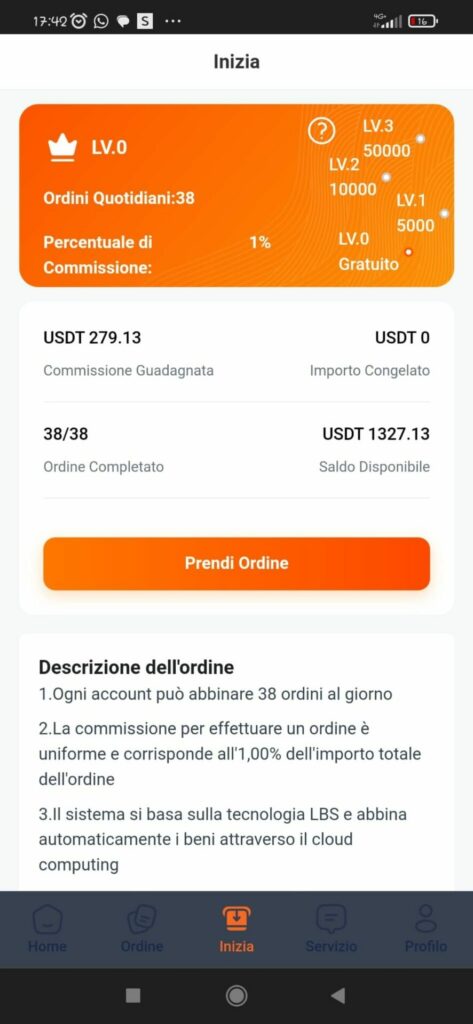

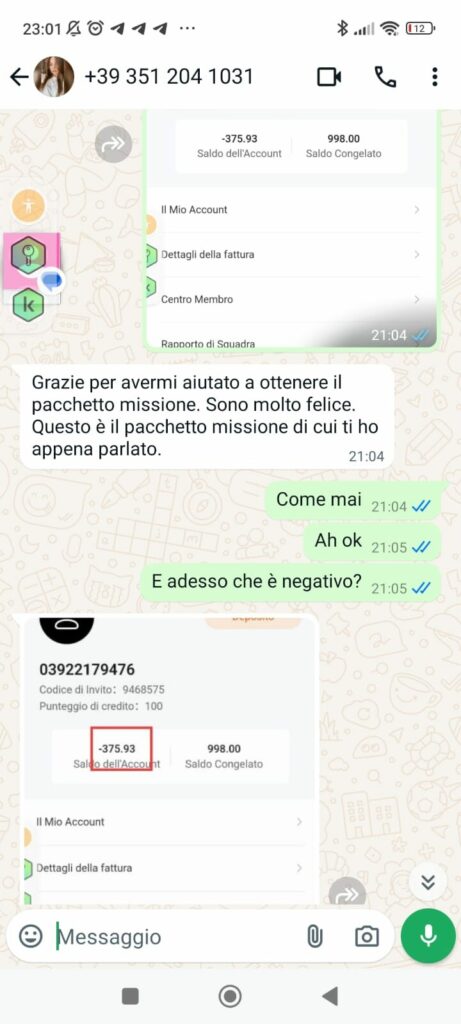

Nelle settimane precedenti abbiamo raccontato la truffa di Mazarsiu: un portale dove si offre lavoro online, ma in realtà si chiedono soldi ai poveri malcapitati con la promessa che otterranno una somma maggiore di quella investita, ma adesso la truffa sembra aver raggiunto la massa con un nuovo portale denominato idealong.

Dopo l’attività di Matrice Digitale e la maggiore conoscenza in rete grazie ai nostri articoli sulla truffa, il sito Internet è scomparso.

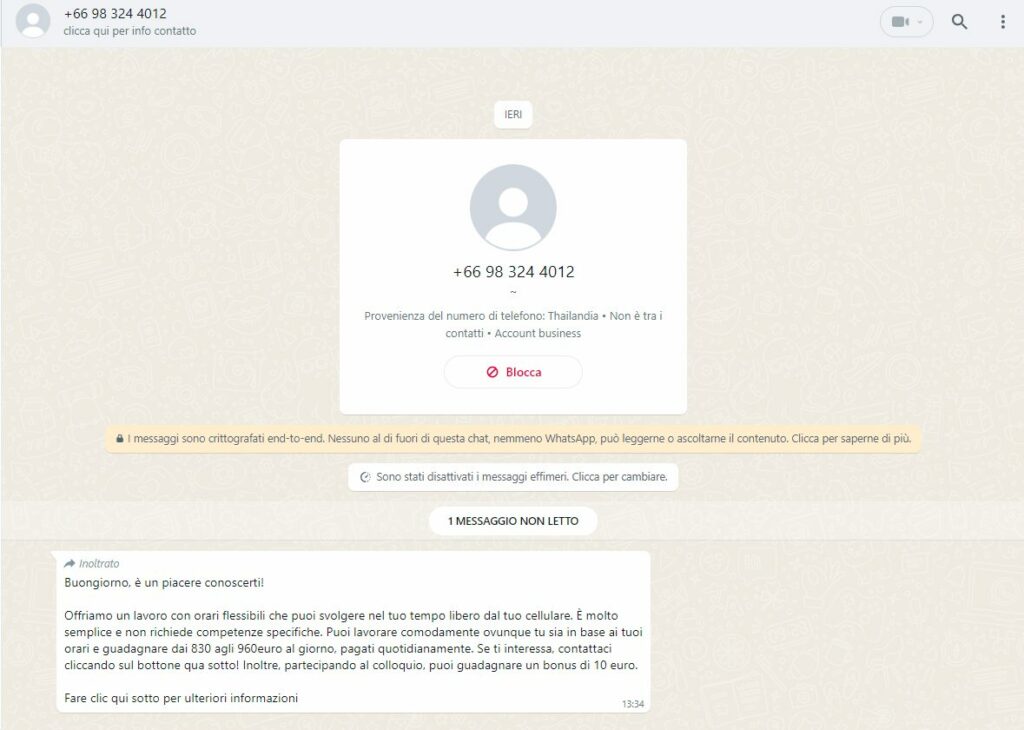

Tutto finito? Assolutamente no, in realtà Mazarsiu, come abbiamo già spiegato, è un vero e proprio metodo che contatta utenti anche attraverso Whatsapp, anche noi lo siamo stati dagli stessi truffatori. L’aspetto più interessante è che il sito sembrerebbe aver cambiato le richieste nei confronti di coloro che vengono cooptati a questo tipo di attività.

Alcuni utenti nell’ultimo periodo hanno segnalato un cambio di strategia criminale perchè dichiarano di essere impiegati nell’effettuare conferme di ordine attraverso la piattaforma senza alcuna richiesta di soldi. La truffa consiste nel prestare un lavoro senza essere pagati.

Grazie a queste nuove segnalazioni abbiamo scoperto non solo che Mazarsiu non esiste più, ma che è nato un altro portale da evitare assolutamente perché replica la stessa truffa: www.idealong.com. non è dato sapere come sia possibile che non vengano chiesti i soldi alle persone , ma sappiamo che svolgendo questi ultimi un lavoro, molto probabilmente vengono prestati a confermare eventuali ordini effettuati da altri che invece hanno investito i propri soldi. Sembrerebbe un modo per uscirne puliti, creando un filtro tra un’eventuale attività investigativa ed i criminali composto da persone che inconsapevolmente si prestano alla truffa.

Continuate ad inviarci le segnalazioni alla redazione in modo tale da poter non solo smascherare e denunciare nuove piattaforme simili, ma anche per continuare a studiare le tattiche e le strategie criminali che si nascondono dietro questo metodo.

Sicurezza Informatica

Perchè l’OSINT è vitale nella lotta al CSAM

Tempo di lettura: 3 minuti. Scopri come la collaborazione pubblica nella campagna “Trace an Object” di Europol ha salvato 26 bambini vittime di abusi sessuali.

La campagna di Europol “Trace an Object” ha portato all’identificazione e al salvataggio di 26 bambini vittime di abusi sessuali grazie alle segnalazioni fornite dal pubblico che hanno permesso alle autorità nazionali di identificare e perseguire cinque colpevoli di abusi su minori attraverso tecniche di OSINT. Inoltre, queste segnalazioni hanno aiutato gli investigatori a determinare il paese di origine del materiale abusivo in 127 casi.

Perchè l’OSINT collettivo è vitale contro il CSAM?

OSINT, acronimo di Open Source Intelligence, si riferisce alla raccolta e all’analisi di informazioni disponibili pubblicamente da fonti aperte come internet, social media, notizie, database pubblici e altre risorse accessibili al pubblico. Questo tipo di intelligence sfrutta le informazioni che non sono classificate o segrete, ma che richiedono capacità analitiche per essere estratte e interpretate correttamente.

Nella lotta contro il CSAM (Child Sexual Abuse Material), l’OSINT può svolgere un ruolo cruciale in diversi modi. Ad esempio, gli investigatori possono utilizzare tecniche OSINT per monitorare e analizzare i social media e altri spazi online alla ricerca di attività sospette o di contenuti illegali. Possono anche identificare e tracciare le reti di distribuzione di CSAM, individuando gli utenti coinvolti e le piattaforme utilizzate per la condivisione di tali materiali.

Inoltre, l’OSINT può aiutare le forze dell’ordine a raccogliere prove e costruire casi contro i perpetratori di abusi, contribuendo a localizzare le vittime e i colpevoli. L’analisi delle informazioni provenienti da fonti aperte può rivelare connessioni tra individui e gruppi, permettendo un’azione coordinata per interrompere le reti di distribuzione di CSAM. In sintesi, l’OSINT è uno strumento potente che, se usato efficacemente, può migliorare significativamente gli sforzi globali per combattere lo sfruttamento sessuale dei minori online.

In totale, sono state ricevute quasi 28.000 segnalazioni dal pubblico, ma ne sono necessarie ancora di più. Ogni informazione è preziosa, poiché può aiutare le autorità di polizia a identificare e localizzare i bambini, a volte anche di soli tre anni, e a sottrarli a situazioni di abuso in corso.

Aumento del CSAM

La produzione e la distribuzione di materiale abusivo sessuale su minori dipendono sempre più da Internet, contribuendo alla proliferazione di questo crimine. Negli ultimi tre anni, il database di immagini e video di Europol è cresciuto di oltre il 20%. Oggi, una fotocamera del telefono ha sostituito i complessi set di ripresa del passato, permettendo ai colpevoli di produrre e distribuire materiale quasi contemporaneamente. Utilizzano applicazioni con crittografia end-to-end per scambiare materiale abusivo. Le piattaforme di live-streaming facilitano gli abusi sessuali su minori in diretta, mentre le applicazioni crittografate permettono la comunicazione tra trafficanti e acquirenti.

Questi avanzamenti tecnologici ostacolano gli sforzi degli investigatori per identificare vittime e colpevoli. Inoltre, le immagini generate dall’IA complicano ulteriormente gli sforzi per proteggere i bambini. L’uso della crittografia da parte dei colpevoli e il materiale abusivo generato dall’IA evidenziano come gli sviluppi tecnologici pongano ulteriori sfide alle forze dell’ordine nel garantire la sicurezza pubblica.

Necessità di Contributi Pubblici

L’aumento esponenziale del materiale abusivo sessuale online richiede nuove strategie e tecniche per combattere questo crimine. La cooperazione tra attori privati e pubblici è cruciale per superare le sfide digitali poste dall’uso criminale delle nuove tecnologie. Le forze dell’ordine stanno esplorando nuove tecnologie per aiutare a elaborare la vasta quantità di immagini e video, identificare serie di immagini che ritraggono lo stesso bambino e restringere il paese di produzione per trovare i colpevoli e i bambini, alcuni dei quali sono ancora in pericolo.

Nonostante questi sforzi, molte vittime rimangono non identificate. Gli specialisti dell’identificazione delle vittime esaminano immagini e video fotogramma per fotogramma per trovare qualsiasi elemento che possa condurre all’origine, alla posizione o all’identità della vittima. Alcuni elementi di sfondo, come strade, programmi televisivi o loghi, sono facilmente riconoscibili, mentre altri sono difficili e specifici per paese. L’assistenza del pubblico tramite segnalazioni inviate attraverso la campagna Trace an Object, spesso fatte da volontari esperti di OSINT, può aiutare gli specialisti dell’identificazione delle vittime di Europol e le autorità di polizia nazionali a restringere l’immagine a un paese, identificare il colpevole e, infine, salvare un bambino: un appello al contrasto della produzione di CSAM che è solo la punta dell’iceberg di abusi tremendi sui minori.

Sicurezza Informatica

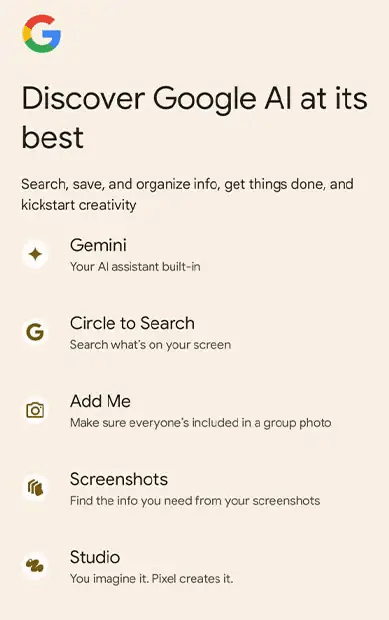

Google AI: nuova sfida a Samsung Galaxy AI

Tempo di lettura: 2 minuti. Scopri come Google AI si prepara a sfidare Samsung Galaxy AI con nuove funzionalità innovative sul Pixel 9.

Samsung è stato il primo marchio di smartphone a lanciare una suite completa di funzionalità AI chiamata Galaxy AI, debuttata all’inizio di quest’anno sul Galaxy S24 ed ora, Google si prepara a lanciare la sua risposta con Google AI, pronta a competere con la Galaxy AI sui dispositivi Pixel.

Debutto di Google AI sul Pixel 9

I telefoni Pixel hanno già avuto funzionalità AI per diversi anni, ma un nuovo rapporto di Android Authority rivela che Google introdurrà diverse nuove funzionalità AI sotto il marchio Google AI sul Pixel 9. Alcune di queste funzionalità esistono già, mentre altre sono completamente nuove.

Le funzionalità esistenti che verranno incluse sotto Google AI sono Circle to Search e Gemini. Le tre nuove funzionalità di Google AI includono Add Me, Pixel Screenshots e Studio.

Add Me: Assicura che tutti siano inclusi in una foto di gruppo, probabilmente combinando diverse foto di gruppo per garantire che ogni persona appaia nell’immagine.

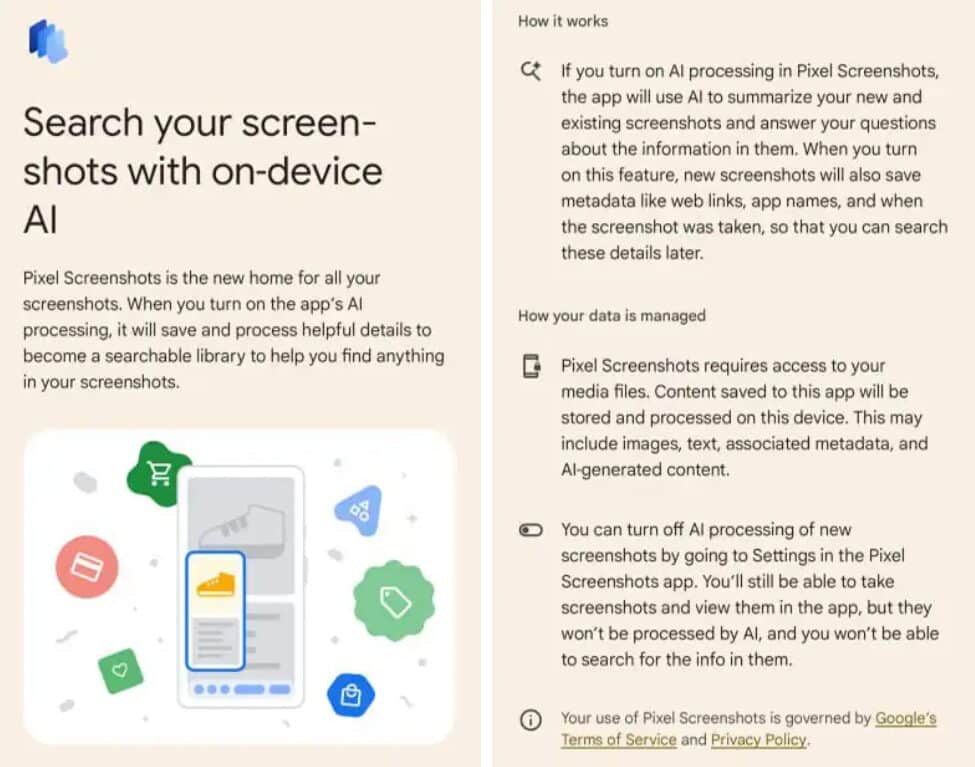

Pixel Screenshots: Analizza le schermate salvate sul telefono per trovare informazioni utili, salvando testi e URL rilevanti, oltre ai nomi delle app e alla data di cattura della schermata. Questa funzionalità rispetta la privacy dell’utente, elaborando i dati direttamente sul dispositivo.

Studio: Un’app che utilizza l’AI per generare adesivi, immagini, sfondi e altro basato su input di testo dell’utente.

Funzionalità AI Attuali e Future di Samsung

I recenti telefoni di fascia alta di Samsung già includono funzionalità come l’AI Wallpaper Generator, l’editing di immagini potenziato dall’AI generativa e Circle to Search. Tuttavia, nei Samsung mancano funzionalità simili a Google AI’s Add Me e Pixel Screenshots.

Alcuni rapporti indicano che Samsung sta lavorando su un generatore di immagini AI che può creare versioni migliori di disegni e schizzi realizzati con una S Pen: questa funzionalità potrebbe debuttare con One UI 6.1.1 sul Galaxy Z Fold 6.

Smartphone1 settimana fa

Smartphone1 settimana faSamsung One UI 7.0 e One UI 6.1: novità e miglioramenti

Smartphone6 giorni fa

Smartphone6 giorni faAggiornamenti e novità per i Galaxy A54, A05s, Watch 6 e S24

Editoriali1 settimana fa

Editoriali1 settimana faJulian Assange patteggia ed è libero. L’Italia deve vergognarsi

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faSamsung Galaxy S24 batte in Europa le spedizioni dell’S23

Smartphone6 giorni fa

Smartphone6 giorni faSamsung Galaxy S25 Ultra: design nuovo e specifiche potenti

Smartphone6 giorni fa

Smartphone6 giorni faNovità SmartTag 2 e per il Galaxy S25 Ultra

Smartphone1 settimana fa

Smartphone1 settimana faSi aggiorna Galaxy A23 5G mentre c’è dubbio sul futuro dell’A52

Economia1 settimana fa

Economia1 settimana faDnF Mobile sbanca la Cina: 100 Milioni di Dollari in 10 Giorni