Sicurezza Informatica

FTC denuncia i social media: adolescenti spiati come adulti

Tempo di lettura: 2 minuti. Esame delle pratiche di dati nei social media e nei servizi di streaming video: raccolta massiccia di informazioni personali, algoritmi e rischi per la privacy.

La Federal Trade Commission (FTC) ha recentemente pubblicato un rapporto dettagliato intitolato “A Look Behind the Screens“, che analizza le pratiche di raccolta, utilizzo e condivisione dei dati da parte di alcune delle più grandi piattaforme di social media e servizi di streaming video. Il rapporto delinea come queste piattaforme, che includono giganti come Facebook, YouTube, Twitter e altri, gestiscono enormi quantità di dati personali sia degli utenti che dei non utenti.

Raccolta e utilizzo dei dati

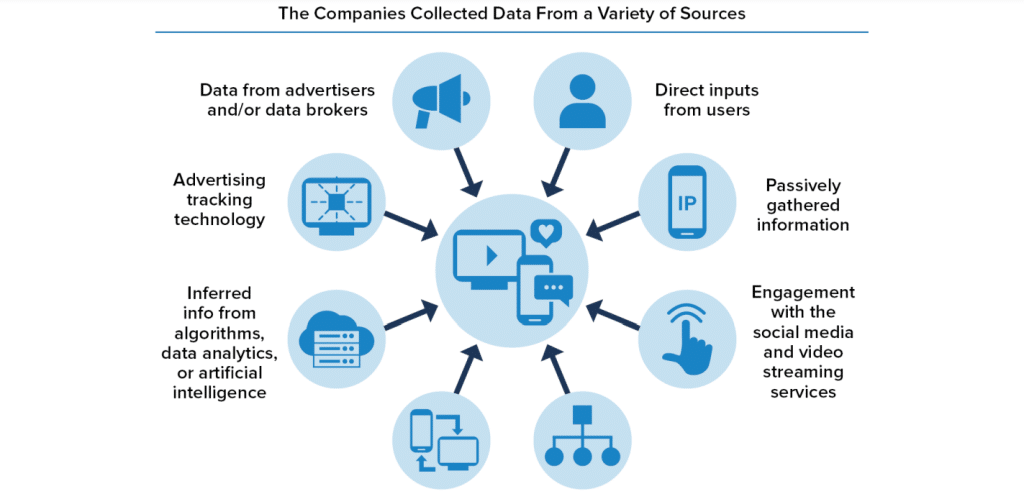

Secondo il rapporto, le aziende coinvolte nella ricerca raccolgono una vasta quantità di dati, non solo attraverso le loro piattaforme, ma anche da fonti esterne, come attività online e offline. I dati includono informazioni demografiche, comportamentali e interessi personali, spesso utilizzati per migliorare le capacità di targeting pubblicitario e ottimizzare l’esperienza dell’utente attraverso algoritmi avanzati. Tuttavia, questa raccolta massiva di dati solleva preoccupazioni significative riguardo alla privacy degli utenti.

Pubblicità mirata e algoritmi

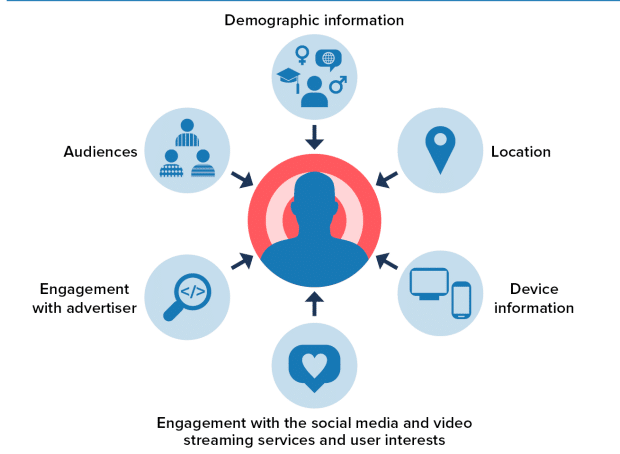

Una parte significativa del rapporto riguarda le tecnologie utilizzate per la pubblicità mirata, che spesso fanno leva su informazioni sensibili degli utenti, inclusi dati demografici e comportamentali. Le piattaforme usano algoritmi di intelligenza artificiale per migliorare le raccomandazioni di contenuti e ottimizzare l’engagement, ma tali pratiche presentano rischi per la privacy e possono avere effetti negativi, soprattutto sui minori.

I dati personali raccolti alimentano queste tecnologie, rendendo difficile per gli utenti capire e controllare come le loro informazioni vengono utilizzate.

Impatti sui minori e sui teenager

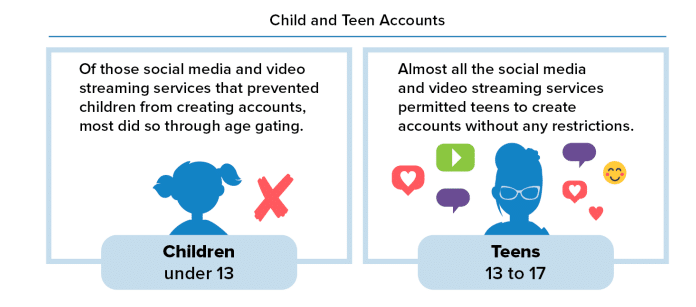

Il rapporto sottolinea che molte di queste aziende non proteggono adeguatamente i dati dei bambini e degli adolescenti. Mentre esistono norme specifiche per la protezione dei minori, come il COPPA negli Stati Uniti, queste non si estendono ai teenager, che sono trattati come adulti dalle piattaforme. Questo crea un vuoto normativo che le aziende sfruttano, raccogliendo dati da adolescenti senza restrizioni particolari.

Raccomandazioni del rapporto

La FTC raccomanda l’introduzione di normative federali che limitino la sorveglianza commerciale sui social media e forniscano diritti concreti agli utenti in termini di protezione dei loro dati. Inoltre, sollecita le aziende a implementare politiche più rigorose per la raccolta minima dei dati e a limitare la condivisione con terze parti.

Sicurezza Informatica

Italia, propaganda filonazista online: 12 indagati

Tempo di lettura: 2 minuti. Operazione della Polizia contro propaganda filonazista su Telegram: 12 indagati, armi e materiale sequestrato, piani di azioni violente scoperti.

La Polizia di Stato ha condotto una vasta operazione contro la propaganda neonazista e suprematista su internet, coordinata dal Centro operativo per la sicurezza cibernetica della Lombardia con il coinvolgimento di diverse regioni, tra cui Veneto, Lazio, Toscana, Puglia, Campania, Calabria e Basilicata.

L’operazione ha portato a 12 perquisizioni domiciliari, che hanno coinvolto studenti universitari e un minorenne, oltre a un 24enne impiegato in Svizzera. Gli indagati sono accusati di propaganda e istigazione a delinquere per motivi di discriminazione razziale, etnica e religiosa.

L’uso di Telegram per la diffusione di ideologie suprematiste

Le indagini sono partite dal monitoraggio costante delle attività online da parte della Polizia Postale, che ha individuato un gruppo attivo su Telegram, utilizzato per discutere temi di estrema destra suprematista, neonazista e per diffondere l’odio razziale. Gli indagati promuovevano la superiorità della razza bianca e ideologie antisemite, utilizzando il linguaggio della propaganda per alimentare tensioni e discriminazioni.

Materiale sequestrato durante le perquisizioni

Le perquisizioni hanno portato al sequestro di:

- Armi ad aria compressa e da soft-air.

- Bandiere con simboli nazisti e fascisti.

- Volantini di propaganda filonazista.

- Account social e dispositivi elettronici.

Grazie all’uso di strumenti di digital forensics, le analisi effettuate sul materiale elettronico hanno confermato l’appartenenza degli indagati al movimento “Terza Posizione”, un gruppo neofascista eversivo nato negli anni ’70.

Piani per azioni violente e raduni

Le indagini hanno rivelato che il gruppo progettava di passare all’azione, organizzando raduni e promuovendo attività concrete per “tirare fuori i camerati dal virtuale”. Questi intenti includevano azioni violente dirette contro persone percepite come non conformi alla cosiddetta “razza ariana”.

Tra i sequestri, sono stati ritirati tre fucili da caccia, considerati un potenziale pericolo e trattenuti a scopo cautelativo.

Questa operazione dimostra l’efficacia delle attività di prevenzione e repressione della Polizia di Stato, che continua a monitorare il web per contrastare le ideologie estremiste e prevenire azioni violente. L’impegno nel controllo delle piattaforme online e nell’identificazione delle reti di propaganda è essenziale per garantire la sicurezza e la coesione sociale.

Sicurezza Informatica

Minacce npm, firewall Sophos e spyware su Android

Tempo di lettura: 3 minuti. Ultime minacce informatiche: pacchetti npm malevoli, vulnerabilità nei firewall Sophos e spyware Android su Amazon Appstore.

Le minacce informatiche continuano a evolversi, colpendo piattaforme diverse come repository di sviluppo, firewall aziendali e app store per dispositivi mobili. Recentemente, sono emersi casi di pacchetti npm malevoli, vulnerabilità critiche nei firewall Sophos e un’app spyware su Amazon Appstore mascherata da strumento per la salute.

Pacchetti npm malevoli: compromessi gli sviluppatori

Gli attori malevoli hanno pubblicato pacchetti su npm utilizzando token rubati, diffondendo codice malevolo in librerie popolari come Rspack e Vant. Questi pacchetti erano progettati per eseguire codice arbitrario sui sistemi degli sviluppatori, aprendo potenzialmente la strada al furto di dati sensibili o all’inserimento di vulnerabilità nei progetti software.

La compromissione di token npm rappresenta un pericolo crescente per l’integrità del software open source, sottolineando la necessità di una migliore gestione delle chiavi e l’adozione di strumenti di monitoraggio delle dipendenze. Gli sviluppatori sono invitati a verificare i pacchetti installati e a implementare pratiche di sicurezza più rigorose, come l’uso di strumenti per il rilevamento automatico delle vulnerabilità.

Vulnerabilità nei firewall Sophos: rischi per le reti aziendali

Sophos ha recentemente risolto tre vulnerabilità critiche nei suoi firewall, identificate come CVE-2024-12727, CVE-2024-12728 e CVE-2024-12729. Questi problemi includevano:

- Un’iniezione SQL pre-autenticazione nel modulo di protezione email.

- Credenziali SSH prevedibili nei cluster ad alta disponibilità (HA).

- Esecuzione remota di codice attraverso il portale utente.

Queste falle, presenti nelle versioni precedenti alla 21.0, consentivano ad attori non autenticati di accedere ai sistemi e comprometterli. Sophos ha distribuito hotfix automatici e patch permanenti, oltre a suggerire misure di mitigazione, come limitare l’accesso SSH e disabilitare l’esposizione di interfacce critiche al WAN.

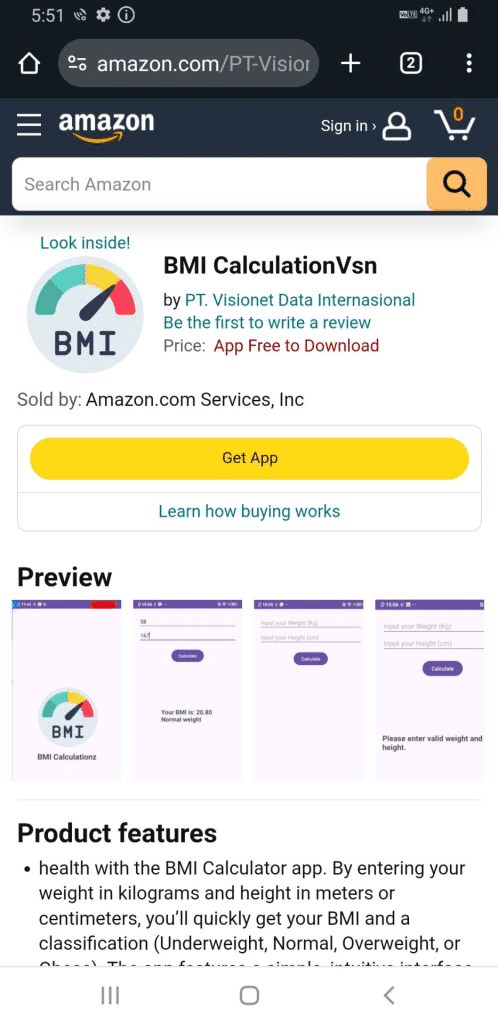

Spyware su Amazon Appstore: una minaccia nascosta

McAfee ha scoperto un’app Android chiamata BMI CalculationVsn sull’Amazon Appstore, progettata per rubare dati sensibili come SMS e OTP. L’app, pubblicata da “PT Visionet Data Internasional”, simulava una calcolatrice BMI ma registrava segretamente lo schermo e scansionava le app installate per pianificare ulteriori attacchi.

Gli utenti che avevano installato l’app sono stati invitati a rimuoverla immediatamente e a eseguire una scansione completa del dispositivo. Questo caso dimostra che anche piattaforme affidabili come Amazon Appstore possono ospitare minacce, enfatizzando l’importanza di controllare attentamente le autorizzazioni richieste dalle app.

Implicazioni e consigli per la sicurezza degli utenti e delle aziende

Questi recenti episodi di minacce evidenziano la complessità del panorama della sicurezza informatica, con attacchi che colpiscono sviluppatori, reti aziendali e dispositivi mobili. Affrontare queste sfide richiede un approccio multiplo che comprenda aggiornamenti regolari, formazione sulla sicurezza e l’uso di strumenti avanzati per il rilevamento delle minacce.

Per gli sviluppatori: proteggere i propri ambienti di lavoro

Il caso dei pacchetti npm malevoli sottolinea la necessità di adottare pratiche di sviluppo sicure:

- Gestione dei token: Utilizzare sistemi di gestione delle chiavi per proteggere i token di autenticazione e limitare i permessi a quelli strettamente necessari.

- Monitoraggio delle dipendenze: Integrare strumenti di scansione delle vulnerabilità nei workflow di sviluppo per identificare rapidamente pacchetti compromessi.

- Verifica delle fonti: Evitare di installare pacchetti da sviluppatori sconosciuti o non verificati.

Queste misure possono prevenire compromissioni che potrebbero propagarsi attraverso l’intera catena di distribuzione del software.

Per le aziende: rafforzare la sicurezza delle reti

Le vulnerabilità critiche nei firewall Sophos dimostrano l’importanza di una gestione proattiva della sicurezza delle reti aziendali. I passi fondamentali includono:

- Aggiornamenti tempestivi: Applicare patch di sicurezza non appena vengono rilasciate dal produttore, soprattutto per dispositivi esposti a internet.

- Segmentazione della rete: Limitare l’accesso ai sistemi critici, riducendo il rischio di compromissioni laterali.

- Monitoraggio continuo: Utilizzare soluzioni di rilevamento delle intrusioni (IDS) e monitoraggio dei log per individuare attività sospette.

Con l’aumento della complessità degli attacchi, un approccio integrato alla sicurezza informatica è indispensabile per proteggere dati e infrastrutture.

Per gli utenti mobile: difendersi dalle app malevole

L’incidente del spyware su Amazon Appstore evidenzia l’importanza di un comportamento consapevole nella gestione delle app:

- Controllo delle autorizzazioni: Evitare di concedere permessi non necessari, come l’accesso agli SMS o alla fotocamera, senza una chiara motivazione.

- Scansioni regolari: Utilizzare software antivirus e antimalware per rilevare applicazioni potenzialmente pericolose.

- Installazione da fonti fidate: Limitarsi a installare app di sviluppatori noti e con recensioni verificate.

Questi accorgimenti possono proteggere i dispositivi mobili, che rappresentano un obiettivo sempre più attraente per i criminali informatici.

Dal furto di token su npm alle vulnerabilità nei firewall Sophos e allo spyware su Amazon Appstore, questi episodi dimostrano che nessun settore è immune dalle minacce informatiche. Con un impegno collettivo per migliorare la sicurezza digitale, sia da parte delle aziende che degli utenti, è possibile mitigare i rischi e costruire un ecosistema tecnologico più sicuro e affidabile.

Sicurezza Informatica

Arresti contro LockBit e NetWalker

Tempo di lettura: 2 minuti. LockBit e NetWalker sotto attacco legale: sviluppatore arrestato e affiliato condannato. Scopri le operazioni internazionali contro il ransomware.

Due operazioni distinte contro il crimine informatico hanno portato a sviluppi significativi nella lotta contro il ransomware. Le autorità statunitensi hanno incriminato un sospetto sviluppatore di ransomware LockBit, mentre un affiliato del ransomware NetWalker è stato condannato a 20 anni di carcere.

Il caso LockBit: sviluppatore russo-israeliano accusato di crimini informatici

Rostislav Panev, un cittadino russo-israeliano, è stato incriminato per il suo presunto ruolo nello sviluppo del ransomware LockBit, una delle minacce cibernetiche più sofisticate degli ultimi anni. Panev, arrestato in Israele nell’agosto 2024, è accusato di aver creato strumenti chiave per LockBit, inclusi gli encryptor e il software di furto dati StealBit.

Secondo il Dipartimento di Giustizia degli Stati Uniti, Panev ha guadagnato circa 230.000 dollari lavorando per LockBit, ricevendo pagamenti mensili in criptovaluta. Durante l’arresto, le autorità israeliane hanno trovato credenziali che davano accesso a repository contenenti il codice sorgente di LockBit e del ransomware Conti, un altro gruppo noto. Questi strumenti permettevano agli affiliati di personalizzare le loro campagne di attacco, compromettendo infrastrutture critiche e aziende globali.

LockBit, attivo dal 2019, è stato oggetto di numerose operazioni di polizia internazionale, inclusa l’operazione Cronos del 2024, che ha portato al recupero di oltre 7.000 chiavi di decrittazione, consentendo alle vittime di recuperare i dati senza pagare il riscatto.

NetWalker: un affiliato romeno condannato per attacchi mirati

Daniel Christian Hulea, cittadino romeno, è stato condannato a 20 anni di carcere negli Stati Uniti per il suo coinvolgimento con il ransomware NetWalker. Arrestato in Romania e estradato negli Stati Uniti, Hulea ha ammesso di aver partecipato a numerosi attacchi informatici, tra cui quelli contro ospedali, università e aziende durante la pandemia COVID-19.

Secondo i documenti del tribunale, Hulea ha raccolto circa 1.595 bitcoin (all’epoca pari a 21,5 milioni di dollari) dai riscatti pagati dalle vittime. Oltre alla condanna, Hulea dovrà restituire 14,9 milioni di dollari e cedere beni, tra cui una proprietà di lusso in Indonesia, acquistata con i proventi degli attacchi.

NetWalker, attivo dal 2019, operava come Ransomware-as-a-Service (RaaS), consentendo agli affiliati di utilizzare il ransomware in cambio di una percentuale sui riscatti. La rete è stata smantellata nel 2021, ma il suo codice è stato successivamente utilizzato in nuove operazioni, dimostrando come i gruppi di ransomware riescano a rigenerarsi rapidamente.

Questi sviluppi sottolineano l’efficacia della cooperazione internazionale nella lotta contro il crimine informatico. Con azioni legali e operazioni di polizia mirate, le autorità stanno riuscendo a colpire non solo gli affiliati, ma anche gli sviluppatori e gli organizzatori di gruppi ransomware come LockBit e NetWalker, riducendo significativamente l’impatto di queste minacce globali.

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Economia2 giorni ago

Economia2 giorni agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Smartphone1 settimana ago

Smartphone1 settimana agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica3 giorni ago

Sicurezza Informatica3 giorni agoWindows, rischi Visual Studio Code, file MSC e kernel

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica3 giorni ago

Sicurezza Informatica3 giorni agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica3 giorni ago

Sicurezza Informatica3 giorni agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Economia1 settimana ago

Economia1 settimana agoControversie e investimenti globali: Apple, Google e TikTok