Sicurezza Informatica

Attacchi DDoS: Provider Ip sono le nuove vittime preferite.

Gli attori delle minacce innovano e ripensano continuamente i loro schemi di attacco, così come i destinatari degli attacchi. Questo è chiaramente visibile nel loro obiettivo dei fornitori di servizi VoIP (Voice over Internet Protocol), come evidenziato nel rapporto sulle minacce di NETSCOUT per il 2° semestre 2021.

Perché prendere di mira i provider VoIP?

La risposta breve è il guadagno economico. Gli aggressori sanno che la distruzione dei provider VoIP che forniscono servizi a un gran numero di clienti è molto dolorosa e quindi è adatta per l’estorsione.

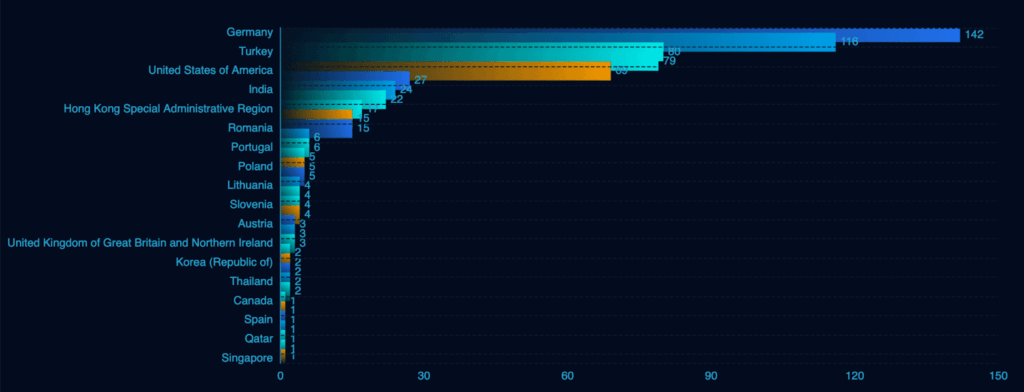

Gli aggressori informatici hanno lanciato tre campagne di attacco DDoS (Distributed Denial-of-Service) a livello mondiale nel 2021 un nuovo sorprendente risultato portato a termine da un emulatore di REvil, Lazarus Bear Armada (LBA) e Fancy Lazarus. Ma gli attori delle minacce non si sono limitati a incrementare tali attacchi globali.

Hanno anche concentrato l’attenzione su obiettivi apparentemente ignorati in passato, come dimostrano gli attacchi contro i provider VoIP. In un caso, un attacco DDoS di estorsione condotto dall’emulatore REvil ha provocato una perdita di fatturato stimata in diversi milioni di dollari per il provider VoIP.

Inizialmente, i fornitori VoIP al dettaglio e all’ingrosso con sede nel Regno Unito sono stati gli obiettivi della campagna. Sono seguiti attacchi contro operatori VoIP dell’Europa occidentale e del Nord America. L’impatto massiccio dell’attacco è stato rivelato quando un singolo grossista VoIP ha presentato un modulo alla Securities and Exchange Commission (SEC) statunitense, stimando il costo totale dell’attacco DDoS tra i 9 e i 12 milioni di dollari.

Ma gli aggressori non si sono fermati qui. Diversi provider VoIP di tutto il mondo sono stati messi offline a seguito di campagne di estorsione DDoS. Per comprendere meglio questi attacchi, è utile sapere che i provider VoIP e le loro infrastrutture rientrano in due verticali principali, definiti dai codici del Sistema di classificazione industriale nordamericano: tutte le altre telecomunicazioni e l’hosting di elaborazione dati e servizi correlati (cloud computing).

I provider VoIP che rientrano nel codice “tutte le altre telecomunicazioni” hanno registrato un aumento del 93% degli attacchi rispetto alla prima metà del 2021. Nel frattempo, si è registrato un netto aumento degli attacchi contro i provider VoIP che rientrano nel codice “hosting di elaborazione dati e servizi correlati“, soprattutto quelli situati nell’area EMEA. In effetti, i provider VoIP della categoria “hosting di elaborazione dati e servizi correlati” sono stati il principale obiettivo in EMEA nella seconda metà del 2021.

In diversi casi, tra cui quelli elencati di seguito, i provider VoIP hanno riconosciuto pubblicamente gli attacchi.

L’amministratore delegato di bandwidth.com ha rilasciato una dichiarazione nel settembre 2021 in cui riconosceva che l’azienda era stata presa di mira con attacchi DDoS continui. “Anche se abbiamo attenuato gran parte dei danni previsti, sappiamo che alcuni di voi sono stati colpiti in modo significativo da questo evento“.

Nel settembre 2021 Bleeping Computer ha riferito che il provider VoIP VoIP.ms è stato colpito da un attacco DDoS che ha preso di mira i suoi server di nomi DNS. L’attacco ha interrotto i servizi di telefonia, tra cui perdita di servizio, caduta delle chiamate, scarse prestazioni e impossibilità di inoltrare le linee. Un attore di minacce che sostiene di essere REvil ne ha rivendicato la responsabilità e avrebbe detto che l’attacco poteva essere fermato per un bitcoin, o l’equivalente di 45.000 dollari.

ZDNet ha riportato che anche Voip Unlimited, con sede nel Regno Unito, è stata colpita da un attacco DDoS a settembre da un gruppo che sostiene di essere REvil. L’amministratore delegato di Voip Unlimited ha dichiarato che l’azienda è stata colpita da un attacco DDoS allarmante e sofisticato, collegato a una “colossale richiesta di riscatto“, che ha causato la perdita intermittente o totale dei servizi.

Sicurezza Informatica

WhatsApp: sentenza storica contro NSO Group

Tempo di lettura: 2 minuti. WhatsApp vince contro NSO Group: la sentenza sul caso Pegasus stabilisce un precedente cruciale per la privacy digitale e la lotta contro lo spyware.

WhatsApp, proprietà di Meta, ha ottenuto una significativa vittoria legale contro NSO Group, azienda israeliana nota per aver sviluppato Pegasus, uno spyware usato per condurre attività di sorveglianza su larga scala. Il giudice federale della California, Phyllis J. Hamilton, ha stabilito che NSO Group ha violato i termini di servizio di WhatsApp sfruttando una vulnerabilità critica per accedere illegalmente ai server dell’app e installare Pegasus su dispositivi target.

CVE-2019-3568: punto di accesso per Pegasus

L’attacco ha sfruttato una falla nota come CVE-2019-3568, che affliggeva il sistema VOIP di WhatsApp. Questa vulnerabilità, classificata con un punteggio CVSS di 9.8, consentiva agli attori malintenzionati di eseguire codice remoto tramite pacchetti RTCP manipolati, inviati a numeri di telefono specifici. Tra maggio e luglio 2019, NSO Group ha utilizzato questa tecnica per installare Pegasus su 1.400 dispositivi senza alcuna interazione da parte delle vittime.

Questa falla interessava diverse versioni di WhatsApp, tra cui:

- WhatsApp per Android (prima della versione 2.19.134)

- WhatsApp Business per Android (prima della versione 2.19.44)

- WhatsApp per iOS (prima della versione 2.19.51)

- WhatsApp Business per iOS (prima della versione 2.19.51)

- WhatsApp per Windows Phone e Tizen

Il caso legale contro NSO Group: una battaglia per la trasparenza

La sentenza ha messo in evidenza il comportamento scorretto di NSO Group, che ha più volte ignorato gli ordini del tribunale di fornire documentazione completa sul codice sorgente di Pegasus. La società ha limitato la cooperazione, fornendo informazioni parziali e accessibili solo a cittadini israeliani, e ha rifiutato di rivelare dettagli essenziali sul funzionamento dello spyware.

Il giudice Hamilton ha dichiarato che queste azioni rappresentano una mancanza di trasparenza e rispetto per il processo giudiziario. Ha inoltre ribadito che NSO Group ha violato le condizioni di utilizzo di WhatsApp, progettate per impedire abusi tecnologici come l’installazione di software dannosi, il reverse engineering e l’utilizzo della piattaforma per attività illegali.

Le implicazioni della sentenza per la privacy globale

La decisione del tribunale stabilisce un precedente legale importante contro l’uso di spyware per scopi malevoli. Will Cathcart, responsabile di WhatsApp, ha commentato:

“Questa sentenza rappresenta una grande vittoria per la privacy. Abbiamo speso cinque anni per costruire questo caso, perché crediamo fermamente che le aziende di spyware non possano nascondersi dietro l’immunità o sfuggire alle responsabilità per le loro azioni illegali.”

Il processo continuerà per determinare i danni economici da imputare a NSO Group, ma l’impatto della sentenza va oltre la causa in sé. Essa rafforza il messaggio che le aziende non possono abusare di tecnologie sofisticate senza affrontare conseguenze legali.

Pegasus: uno strumento controverso di sorveglianza

NSO Group afferma che Pegasus è stato progettato per aiutare governi e forze dell’ordine nella lotta contro terrorismo, CSAM e criminalità organizzata. Tuttavia, numerose indagini hanno dimostrato che il software è stato utilizzato da regimi autoritari per monitorare giornalisti, attivisti politici e oppositori, suscitando un dibattito globale sull’etica e sulla regolamentazione delle tecnologie di sorveglianza.

Apple, anch’essa coinvolta in una causa contro NSO Group, ha recentemente introdotto misure di sicurezza come la “Modalità Blocco” e notifiche contro spyware, evidenziando l’importanza di proteggere gli utenti da attacchi mirati.

Prospettive future

La sentenza contro NSO Group rappresenta un passo avanti nella lotta per la tutela della privacy digitale. Tuttavia, l’evoluzione rapida delle tecnologie di sorveglianza e il crescente mercato per spyware richiedono regolamentazioni più rigide e una maggiore collaborazione internazionale per prevenire abusi.

Sicurezza Informatica

Androxgh0st Botnet: il ritorno di Mozi

Tempo di lettura: 2 minuti. Androxgh0st botnet eredita il codice di Mozi e amplia le minacce con attacchi IoT e server web: vulnerabilità sfruttate e le implicazioni per la sicurezza.

CloudSEK ha rilevato una significativa evoluzione nel panorama delle minacce digitali con l’apparizione di Androxgh0st, una botnet che combina tattiche avanzate con exploit preesistenti del celebre Mozi. Attivo dal gennaio 2024, Androxgh0st sfrutta vulnerabilità multiple per attaccare server web e dispositivi IoT, integrando payload di Mozi per una propagazione ancora più vasta e mirata.

La nuova vita del botnet: da Mozi a Androxgh0st

Mozi, una botnet nota per aver colpito router Netgear, D-Link e DVR MVPower, era stato temporaneamente neutralizzato nel 2021 a seguito di arresti effettuati dalle autorità cinesi. Tuttavia, la sua infrastruttura è stata recentemente riutilizzata da Androxgh0st, che ha ampliato il proprio raggio d’azione sfruttando vulnerabilità in tecnologie critiche come Cisco ASA, Atlassian JIRA e framework PHP.

Con oltre 20 vulnerabilità attivamente sfruttate, tra cui problemi noti come CVE-2017-9841 (PHP), CVE-2018-15133 (Laravel) e CVE-2021-41773 (Apache), il botnet si distingue per la capacità di mantenere backdoor persistenti e sfruttare credenziali rubate.

Le vulnerabilità sfruttate

Androxgh0st si concentra su exploit di alto profilo che coinvolgono prodotti di largo utilizzo. Alcuni esempi includono:

- Apache Web Server (CVE-2021-41773): vulnerabilità di path traversal che consente l’accesso a file sensibili.

- Atlassian JIRA (CVE-2021-26086): possibilità di leggere file attraverso il traversal.

- Router GPON (CVE-2018-10561): bypass dell’autenticazione e esecuzione di comandi remoti.

Convergenza tra Androxgh0st e Mozi

Androxgh0st non si limita a riprendere le tattiche di Mozi, ma ne integra funzionalità specifiche, come la propagazione nei dispositivi IoT e l’uso di payload condivisi. Questo suggerisce un controllo operativo unificato tra i due botnet, con l’obiettivo di aumentare l’efficacia degli attacchi e colpire bersagli più ampi.

Implicazioni per la sicurezza globale

L’ascesa di Androxgh0st, analizzata da ClouSek, rappresenta una minaccia significativa per le infrastrutture digitali globali. Organizzazioni e utenti devono monitorare i segni di compromissione e adottare contromisure proattive, come aggiornamenti di sicurezza regolari e analisi delle configurazioni di rete.

Sicurezza Informatica

Campagna TikTok per Georgescu finanziata dagli avversari del PNL

Tempo di lettura: 2 minuti. Scoperto il finanziamento PNL alla campagna #EchilibrușiVerticalitate su TikTok: promozione implicita di Călin Georgescu e irregolarità nei fondi elettorali. c’è un piccolo dettaglio: il PNL è un partito schierato contro il vincitore del primo turno in Romania annullato dalla Corte Suprema.

Recenti indagini dell’ANAF (Agenzia Nazionale per l’Amministrazione Fiscale) hanno rivelato che il Partito Nazionale Liberale (PNL) ha finanziato una campagna su TikTok che ha indirettamente promosso Călin Georgescu, un candidato controverso alle elezioni presidenziali romene. Questa scoperta ha acceso un acceso dibattito sulle implicazioni politiche e legali di tali attività, portando alla luce irregolarità nel finanziamento delle campagne.

La campagna #EchilibrușiVerticalitate

La campagna incriminata, denominata #EchilibrușiVerticalitate, è stata concepita inizialmente per promuovere valori generici come serietà ed equilibrio, senza menzionare direttamente un candidato specifico. Tuttavia, una revisione approfondita ha mostrato che questa è stata utilizzata per promuovere implicitamente il candidato Călin Georgescu, attraverso contenuti generati da influencer su TikTok.

Il PNL ha commissionato la campagna alla società Kensington Communication, che a sua volta ha coinvolto oltre 130 influencer tramite la piattaforma FameUp. I brief forniti agli influencer includevano script che, pur non menzionando esplicitamente Georgescu, utilizzavano descrizioni e messaggi strettamente associati alla sua figura.

Modifiche non autorizzate e discrepanze

Secondo Kensington Communication, il nome originale della campagna, #EchilibrusiSeriozitate, è stato modificato in #EchilibrușiVerticalitate senza il loro consenso o quello del PNL. Questa discrepanza ha sollevato dubbi sulla trasparenza del processo e sull’effettivo controllo esercitato dal partito sul contenuto della campagna.

Un documento desecretato del Consiglio Supremo di Difesa del Paese (CSAT) ha rivelato che la campagna è stata intenzionalmente strutturata per promuovere Georgescu, con similitudini a precedenti operazioni di influenza condotte in altri paesi, come la campagna “Frate pentru Frate” in Ucraina.

Finanziamenti e reazioni

L’ANAF ha confermato che i fondi per la campagna provenivano direttamente dal PNL, con pagamenti effettuati alla Kensington Communication. Questo ha sollevato interrogativi sulla legalità dell’utilizzo di fondi pubblici per attività che promuovevano, di fatto, un candidato diverso da quelli ufficiali del partito.

Diverse figure politiche e organizzazioni non governative hanno chiesto chiarimenti e investigazioni approfondite. Nonostante ciò, i leader del PNL hanno evitato commenti diretti, aumentando le speculazioni sul coinvolgimento del partito in pratiche elettorali discutibili.

Questo caso, emerso dopo un lavoro di inchiesta da parte di Snoop.ro, rappresenta un campanello d’allarme sull’uso non trasparente dei social media nelle campagne elettorali, sottolineando la necessità di regolamentazioni più severe. Le implicazioni politiche e legali delle scoperte dell’ANAF potrebbero avere un impatto significativo sulla percezione pubblica e sul futuro delle campagne elettorali in Romania.

-

Economia4 giorni ago

Economia4 giorni agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoMinacce npm, firewall Sophos e spyware su Android

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoAggiornamenti Fortimanager e CISA per ICS e vulnerabilità note

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoWindows, rischi Visual Studio Code, file MSC e kernel

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano