Sommario

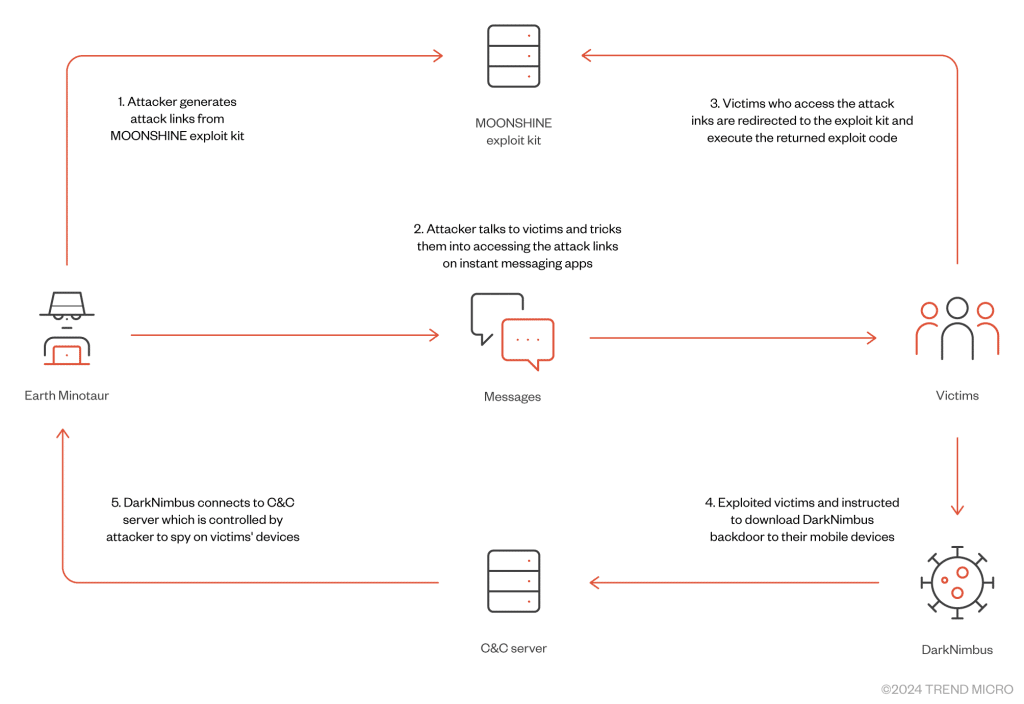

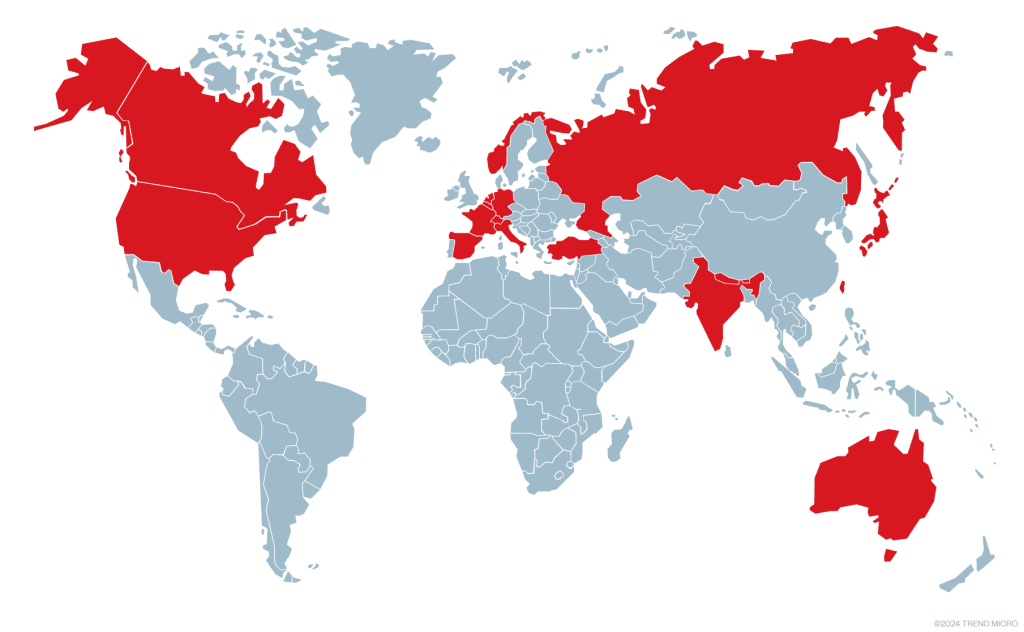

L’operazione Earth Minotaur, scoperta da Trend Micro, evidenzia un’escalation di attacchi informatici sofisticati che coinvolgono kit di exploit avanzati e backdoor multi-piattaforma: il gruppo utilizza strumenti come il kit di exploit Moonshine e la backdoor DarkNimbus per compromettere una vasta gamma di dispositivi, sfruttando vulnerabilità note e accedendo a dati sensibili.

Funzionalità avanzate di Moonshine e DarkNimbus

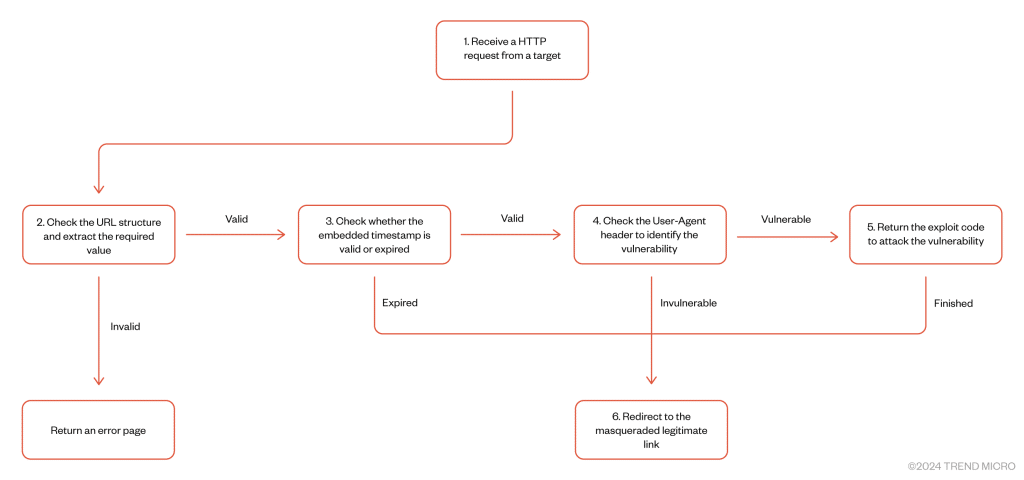

Earth Minotaur si avvale di Moonshine per sfruttare falle in browser, applicazioni e sistemi operativi, consentendo l’installazione della backdoor DarkNimbus. Quest’ultima è dotata di comandi specifici per raccogliere informazioni dettagliate da dispositivi compromessi:

- Informazioni sul dispositivo: raccolta di dati come IMEI, marca, modello, versione del sistema operativo e persino stato delle autorizzazioni root.

- App e messaggi: acquisizione di informazioni sulle app installate, cronologia delle chiamate, contatti e contenuti di SMS.

- Geolocalizzazione: utilizzo di GPS e reti mobili per tracciare la posizione.

- Strumenti di sorveglianza: registrazione di chiamate, cattura di schermate, utilizzo della fotocamera frontale e registrazione ambientale.

- Messaggi delle app: accesso ai database locali e alle API di accessibilità per raccogliere messaggi da WeChat, Telegram, WhatsApp e altre piattaforme.

Queste capacità, combinate con comandi per scaricare file, eseguire script e persino disinstallare il malware stesso, rendono DarkNimbus uno strumento estremamente versatile e pericoloso.

Impatti e implicazioni

L’uso di DarkNimbus da parte di Earth Minotaur dimostra la crescente professionalizzazione dei cybercriminali, che sfruttano approcci modulari per massimizzare il controllo sui dispositivi compromessi. La combinazione di Moonshine e DarkNimbus consente attacchi su larga scala, con un impatto significativo su aziende e individui.

Protezione e mitigazione

È fondamentale che gli utenti e le organizzazioni adottino misure preventive, come l’installazione di patch di sicurezza, il monitoraggio del traffico di rete e l’uso di soluzioni di sicurezza avanzate. La collaborazione tra ricercatori e aziende è cruciale per rilevare e mitigare minacce sempre più sofisticate.