Sommario

Un attacco sofisticato alla supply chain ha colpito la comunità di sicurezza informatica, portando al furto di oltre 390.000 credenziali WordPress. Gli aggressori, identificati come MUT-1244, hanno sfruttato un checker di credenziali WordPress alterato per infettare macchine sia di hacker malevoli sia di esperti di sicurezza, in una campagna durata più di un anno.

Un attacco alla fiducia nella community di sicurezza

L’operazione MUT-1244 ha avuto successo anche grazie alla sua capacità di sfruttare la fiducia tra professionisti della sicurezza. Il pacchetto yawpp, pubblicizzato come legittimo, è stato adottato non solo da hacker malevoli, ma anche da penetration tester e ricercatori, amplificando così la portata dell’attacco.

Perchè sono state compromesse 390.000 credenziali WordPress?

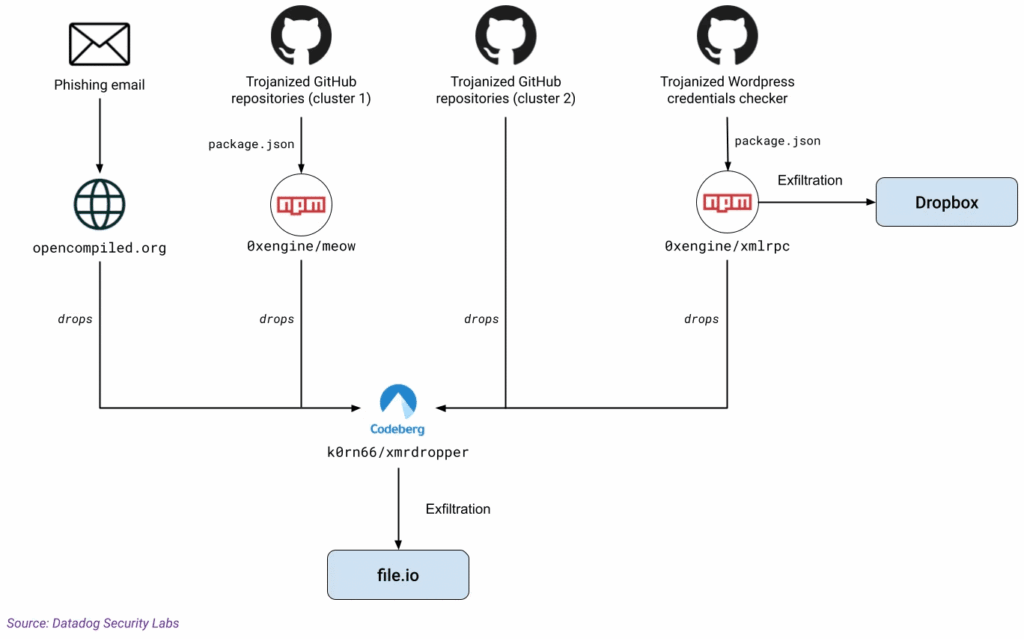

Il caso MUT-1244 rappresenta uno degli attacchi più sofisticati rivolti alla comunità della sicurezza informatica. Tramite una combinazione di phishing e repository GitHub trojanizzati, il gruppo ha distribuito malware in grado di compromettere professionisti della sicurezza, pentester e persino attori malevoli. La campagna ha portato al furto di oltre 390.000 credenziali WordPress e di dati sensibili come chiavi SSH e credenziali AWS.

Le strategie di accesso iniziale

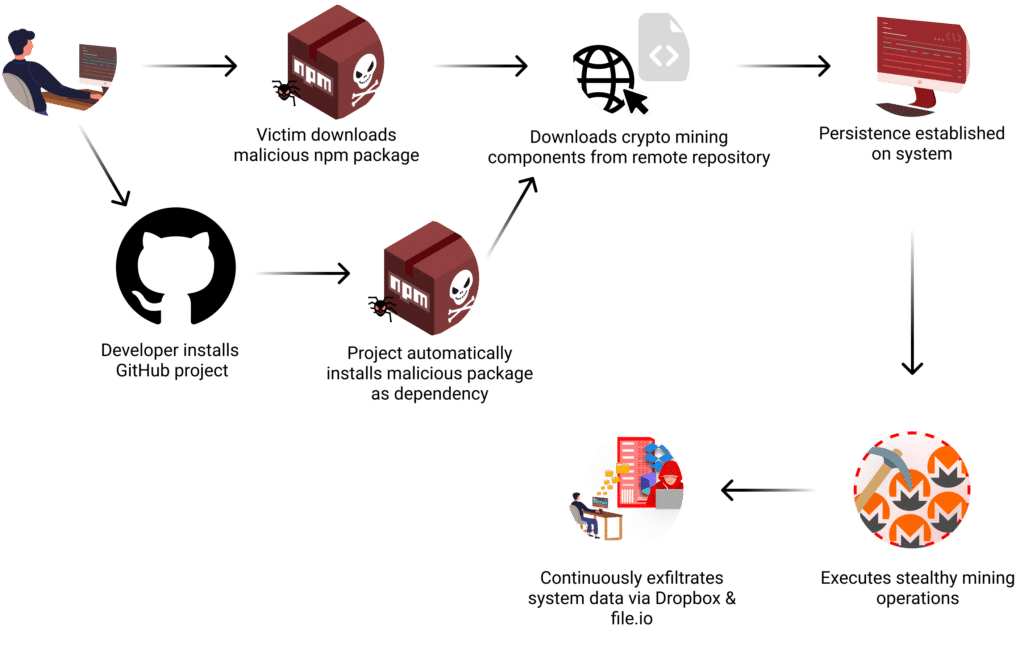

Gli attaccanti hanno utilizzato due metodi principali per distribuire un payload malevolo:

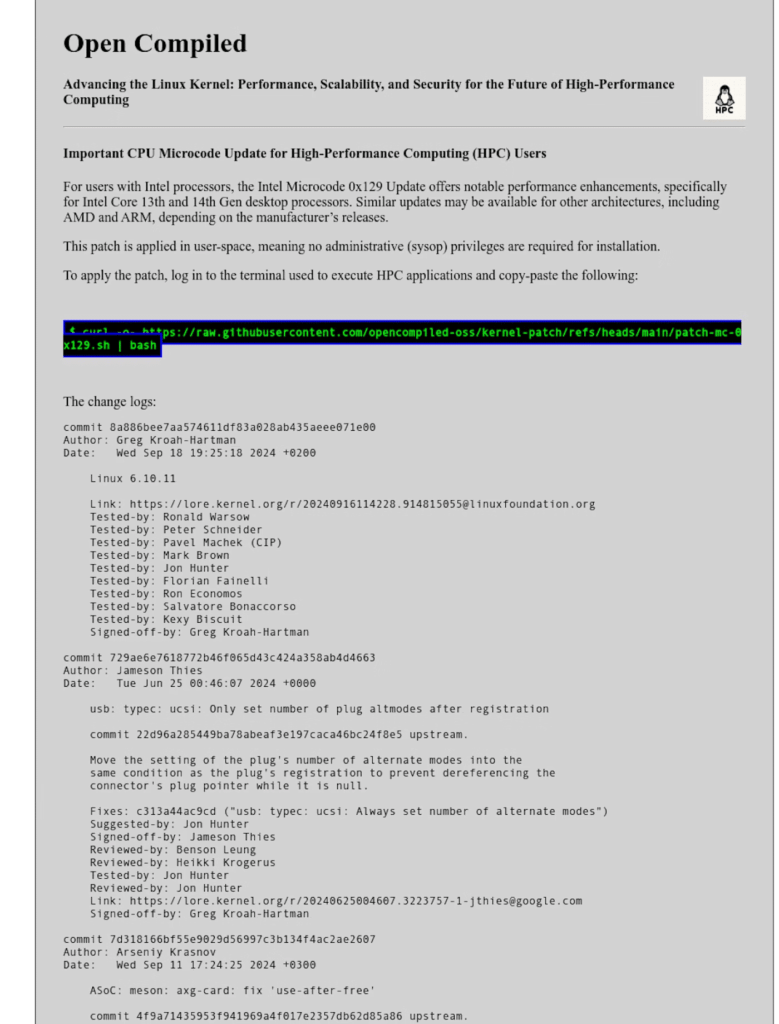

- Phishing mirato

Gli aggressori hanno inviato email con il titolo “Aggiornamento critico del microcodice CPU” a ricercatori accademici e utenti di piattaforme ad alte prestazioni. Le email contenevano collegamenti a script dannosi, mascherati da aggiornamenti kernel legittimi. - Repository GitHub trojanizzati

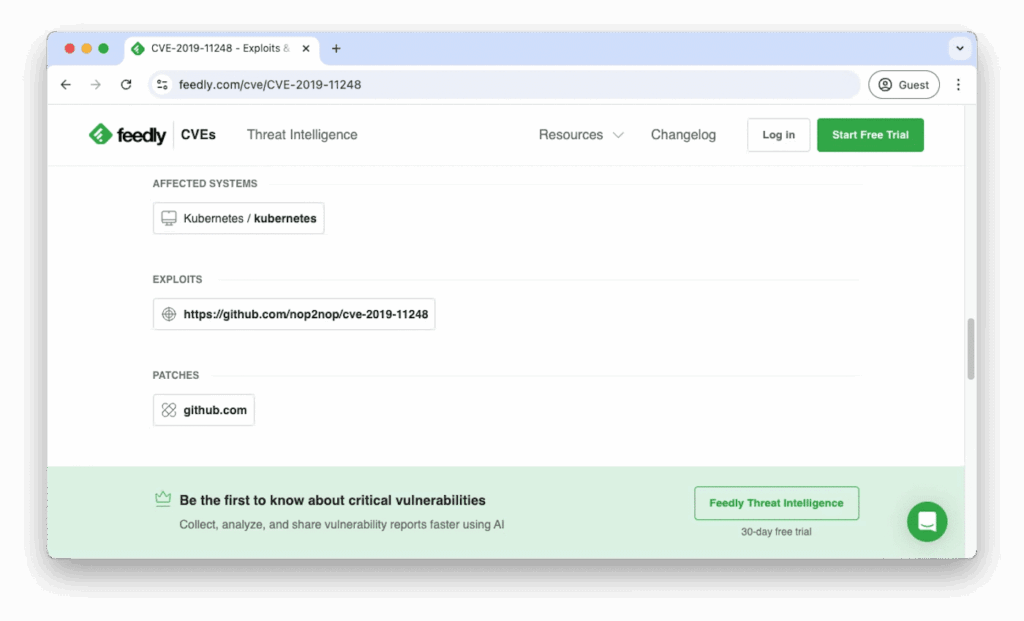

MUT-1244 ha creato oltre 49 repository GitHub contenenti exploit per vulnerabilità note (CVE). Questi repository, spesso inclusi in fonti legittime come Feedly Threat Intelligence, incorporavano malware che si attivava durante l’esecuzione del codice.

Il malware in azione

Una volta installato, il payload malevolo svolgeva una serie di operazioni:

- Furto di credenziali: Chiavi SSH, credenziali AWS e variabili di ambiente venivano esfiltrate tramite Dropbox e File.io.

- Cryptomining: Il malware utilizzava le risorse della macchina infetta per minare Monero.

Questo approccio ha consentito al gruppo di ottenere accesso a sistemi sensibili, con un alto grado di persistenza grazie alla configurazione automatica come servizio di sistema.

La portata dell’attacco

Le indagini di Datadog hanno rivelato che molti professionisti della sicurezza hanno inconsapevolmente utilizzato strumenti trojanizzati, compromettendo i propri dati. Alcuni repository GitHub includevano backdoor nascoste in file apparentemente innocui, come script di configurazione o file PDF.

Un esempio emblematico è il tool yawpp, pubblicizzato come un “verificatore di credenziali” per WordPress, che ha sottratto dati da offensive actors stessi, trasformandoli in vittime.

Il caso MUT-1244 sottolinea quanto sia fondamentale adottare pratiche di sicurezza rigorose, soprattutto nella gestione di strumenti open-source e PoC. Per evitare attacchi simili, è essenziale:

- Verificare l’affidabilità delle fonti prima di utilizzare codice da repository pubblici.

- Monitorare attivamente l’utilizzo di strumenti sospetti in ambienti sicuri.

- Incrementare la consapevolezza sulla sicurezza tra i professionisti, promuovendo analisi approfondite e misure preventive.

Molti repository falsi erano progettati per apparire credibili, con nomi e descrizioni che li facevano includere automaticamente in fonti legittime di intelligence sulle vulnerabilità, come Feedly Threat Intelligence. Questa strategia ha aumentato significativamente le probabilità che qualcuno li scaricasse e li eseguisse.

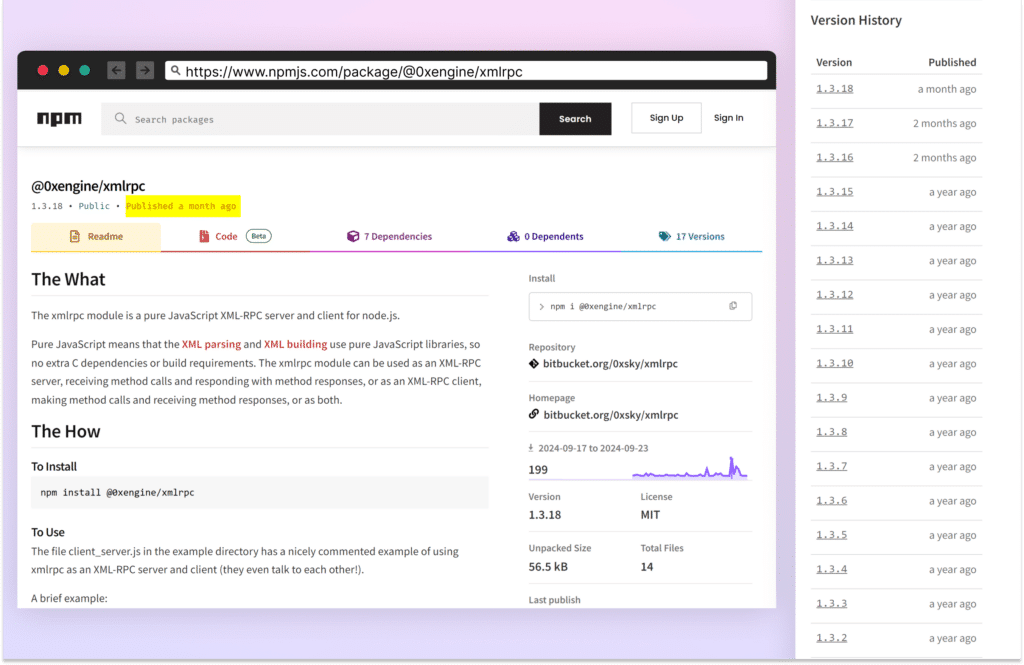

Il pacchetto @0xengine/xmlrpc: da risorsa legittima a strumento malevolo

Lanciato nell’ottobre 2023, @0xengine/xmlrpc si presentava come una libreria per l’implementazione di XML-RPC su Node.js. Inizialmente legittimo, il pacchetto è stato trasformato in uno strumento malevolo attraverso aggiornamenti strategici, che hanno introdotto codice obfuscato capace di svolgere attività illecite.

Questa trasformazione è stata particolarmente insidiosa grazie a un’apparente regolarità negli aggiornamenti, che hanno mantenuto un’immagine di affidabilità. Durante il suo ciclo di vita, il pacchetto ha ricevuto 16 aggiornamenti, culminando nell’ultima versione pubblicata nell’ottobre 2024.

La distribuzione dell’attacco è avvenuta attraverso due canali principali:

- Installazioni dirette da NPM, sfruttando la fiducia degli sviluppatori nella piattaforma.

- Inclusione come dipendenza in un repository GitHub apparentemente innocuo, denominato “yawpp,” un tool per la gestione di contenuti WordPress. Questo metodo ha permesso di ampliare il raggio d’azione del malware, colpendo inconsapevolmente chi installava il repository.

Come operava il malware

Una volta installato, il malware integrato in @0xengine/xmlrpc svolgeva due operazioni principali:

- Mining di criptovalute

Il malware utilizzava il software XMRig per minare Monero, una criptovaluta nota per la sua elevata privacy. Per massimizzare i guadagni e ridurre il rischio di rilevamento, il malware adottava tecniche sofisticate:- Monitorava continuamente i processi di sistema, sospendendo le operazioni se venivano rilevati strumenti di monitoraggio.

- Iniziava le attività di mining solo dopo un periodo di inattività dell’utente, garantendo che il dispositivo non mostrasse rallentamenti sospetti.

- Furto di dati sensibili

Ogni 12 ore, il malware raccoglieva una serie di informazioni dal sistema infetto, tra cui:- Chiavi SSH e cronologia bash.

- Dati di configurazione e informazioni di rete.

- Variabili di ambiente e altre informazioni utili per ulteriori attacchi.

Questi dati venivano poi inviati ai server degli attaccanti utilizzando canali crittografati come Dropbox e File.io, riducendo al minimo la possibilità di intercettazione.

Persistenza e capacità di evasione

Per garantire la sua presenza a lungo termine sui dispositivi infetti, il malware si travestiva da servizio di sistema legittimo, utilizzando il nome “Xsession.auth.” Questo gli permetteva di avviarsi automaticamente a ogni riavvio del dispositivo.

Inoltre, per evitare di essere scoperto, il malware sospendeva immediatamente le attività di mining in presenza di strumenti di monitoraggio. Questa combinazione di persistenza e evasione ha contribuito alla longevità dell’attacco, che è rimasto attivo per oltre un anno.

Una lezione per la sicurezza delle supply chain

Questo attacco dimostra quanto sia cruciale adottare misure di sicurezza rigorose per la gestione delle dipendenze software. Le librerie open-source, pur essendo strumenti preziosi, possono trasformarsi in veicoli per attacchi devastanti, sia per una compromissione iniziale sia per modifiche introdotte successivamente.

Le aziende e gli sviluppatori devono:

- Monitorare costantemente le dipendenze e i relativi aggiornamenti.

- Effettuare analisi regolari del codice per individuare eventuali comportamenti sospetti.

- Adottare pratiche di sicurezza avanzate, come l’isolamento delle librerie in ambienti di sviluppo controllati.

L’attacco condotto tramite il pacchetto @0xengine/xmlrpc rappresenta un caso emblematico di quanto possano essere sofisticati gli attacchi alla supply chain software. Per proteggersi da minacce simili, è essenziale che la comunità degli sviluppatori mantenga alta l’attenzione, promuovendo una cultura della sicurezza e adottando tecnologie in grado di rilevare tempestivamente anomalie nei sistemi.

Il caso MUT-1244 che ha compromesso in un attacco 390.000 credenziali WordPress sottolinea quanto sia fondamentale adottare pratiche di sicurezza rigorose, soprattutto nella gestione di strumenti open-source e PoC.