Sommario

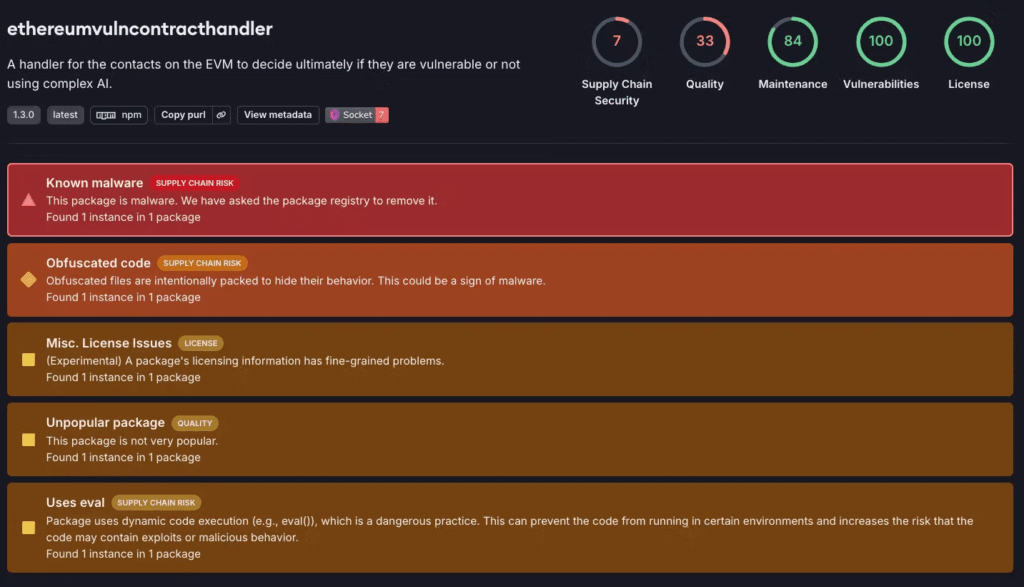

Un’indagine del team di ricerca di Socket ha rivelato un grave caso di compromissione della supply chain: un pacchetto npm malevolo, denominato ethereumvulncontracthandler, che si spaccia per uno strumento di rilevamento vulnerabilità negli smart contract Ethereum. Questo pacchetto, pubblicato il 18 dicembre 2024, installa il trojan di accesso remoto (RAT) Quasar sui sistemi degli sviluppatori.

Il pacchetto npm malevolo

Sotto l’identità fittizia “solidit-dev-416”, il pacchetto è stato caricato sul registry npm e presentato come una soluzione avanzata per analizzare contratti Ethereum vulnerabili. In realtà, il codice installa silenziosamente il Quasar RAT, sfruttando un server remoto per scaricare ed eseguire script malevoli.

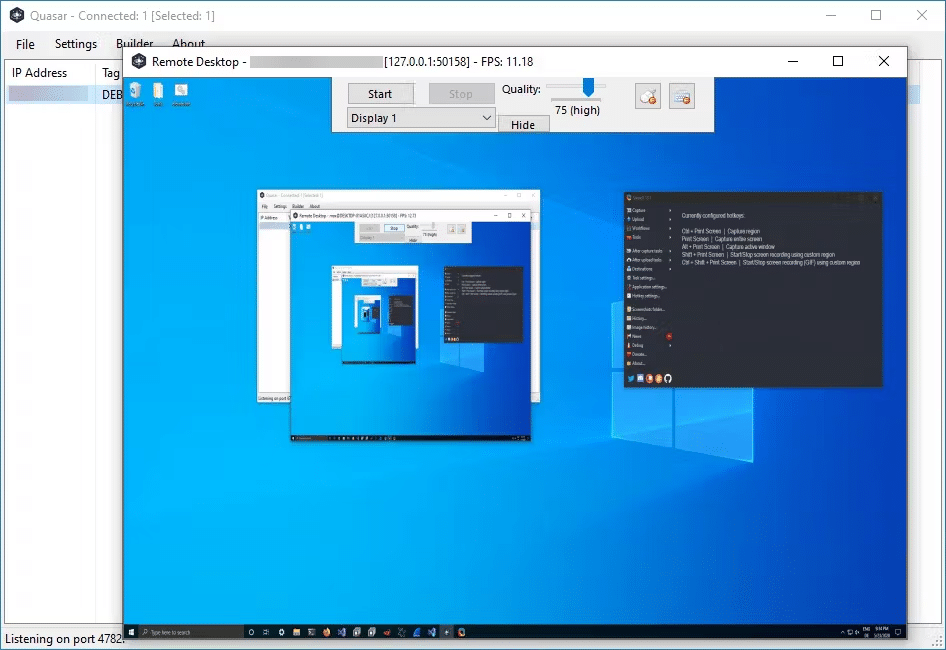

Il RAT, noto per le sue capacità avanzate, include funzioni di keylogging, cattura dello schermo, raccolta credenziali e esfiltrazione di file. Il suo utilizzo nei sistemi di sviluppo può portare a compromissioni finanziarie e fughe di dati, mettendo a rischio sia singoli sviluppatori che organizzazioni.

Strategia dell’attore malevolo

Per evitare rilevamenti, il pacchetto utilizza tecniche di offuscamento come codifiche Base64 e XOR, funzione wrapping e minificazione. Inoltre, esegue controlli sulle risorse di sistema, come la memoria disponibile, per eludere ambienti di analisi automatizzati.

Una volta installato, il codice scarica uno script da hxxps://jujuju[.]lat/files/kk.cmd, avviando il Quasar RAT. Per mantenere la persistenza, modifica chiavi di registro di Windows (HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\Run), rinominandosi in client.exe per sembrare innocuo. Il server di comando e controllo (C2) associato si trova all’indirizzo captchacdn[.]com:7000.

Indicatori di compromissione (IOC)

- Pacchetto npm:

ethereumvulncontracthandler - Quasar RAT SHA256:

9c3d53c7723bfdd037df85de4c26efcd5e6f4ad58cc24f7a38a774bf22de3876 - URL malevolo:

hxxps://jujuju[.]lat/files/kk.cmd - Server C2:

captchacdn[.]com:7000

Misure di mitigazione

Per proteggersi da minacce come il Quasar RAT, è essenziale adottare un approccio di sicurezza stratificato:

- Revisione dei pacchetti npm: Verificare l’origine e la reputazione degli autori prima di integrare librerie sconosciute.

- Monitoraggio del traffico di rete: Identificare connessioni insolite verso server remoti non riconosciuti.

- Strumenti di analisi della supply chain: Utilizzare strumenti come l’app GitHub di Socket per rilevare componenti malevoli in tempo reale.

Questo caso evidenzia i rischi associati alla supply chain software, sottolineando l’importanza di una vigilanza costante nella gestione delle dipendenze. Strumenti come Socket e pratiche di sicurezza robuste possono prevenire incidenti di questo tipo, garantendo l’integrità dei sistemi di sviluppo.