Cyber Security

Grindr affronta Azione Legale per la Condivisione dello Stato HIV degli Utenti

Tempo di lettura: 2 minuti. Grindr è al centro di una causa legale nel Regno Unito per aver condiviso senza consenso lo stato HIV e altre informazioni sensibili degli utenti con aziende terze

Grindr, l’app di incontri per la comunità gay, sta affrontando una causa collettiva nel Regno Unito per aver condiviso lo stato HIV e altre informazioni sensibili degli utenti con aziende terze. La causa, intentata dalla società legale britannica Austen Hays, potrebbe avere importanti ripercussioni legali e finanziarie per l’azienda.

Dettagli della Causa

La causa è stata depositata presso l’Alta Corte di Londra, sostenendo l’uso improprio delle informazioni private di migliaia di utenti di Grindr nel Regno Unito. Secondo Austen Hays, più di 670 persone si sono già unite alla class action, e molti altri hanno mostrato interesse. I reclamanti potrebbero ricevere migliaia di sterline in danni se la causa avrà successo.

Violazioni e Implicazioni

La legge britannica sulla protezione dei dati è stata presumibilmente violata da Grindr quando ha condiviso dati sensibili senza il consenso degli utenti a scopi commerciali. Le informazioni includevano dettagli critici come lo stato HIV e la data dell’ultimo test. Le aziende coinvolte nella ricezione dei dati, Localytics e Apptimize, sono note per il loro lavoro nell’analisi e ottimizzazione delle app, piuttosto che nella vendita di pubblicità diretta.

Risposta di Grindr

Grindr ha ammesso di aver condiviso le informazioni sullo stato HIV con queste aziende, ma ha sottolineato che ciò non era per scopi pubblicitari. L’azienda ha inoltre promesso di interrompere questa pratica. Grindr ha consultato diverse organizzazioni sanitarie internazionali prima di decidere nel 2016 che sarebbe stato benefico per la salute e il benessere della loro comunità permettere agli utenti di pubblicare volontariamente il loro stato HIV e la data dell’ultimo test sui loro profili pubblici.

Impatto potenziale e Futuro della Causa

Questa azione legale solleva questioni significative sulla privacy e la gestione dei dati sensibili da parte delle app di incontri, mettendo in luce le pratiche potenzialmente invasive che potrebbero influenzare la fiducia degli utenti. La risposta di Grindr alla causa sarà cruciale per determinare il futuro della gestione dei dati da parte dell’azienda e potrebbe influenzare come altre app di incontri trattano informazioni simili.

Cyber Security

Google ripara la quinta Vulnerabilità Zero-Day di Chrome nel 2024

Tempo di lettura: 2 minuti. Google ha rilasciato un aggiornamento per Chrome, correggendo la vulnerabilità zero-day CVE-2024-4671, marcata come attivamente sfruttata.

Google ha recentemente rilasciato un aggiornamento di sicurezza per il browser Chrome, correggendo la quinta vulnerabilità zero-day sfruttata attivamente dall’inizio dell’anno. La falla di sicurezza, di alta gravità, identificata come CVE-2024-4671, è una vulnerabilità di tipo “use after free” nel componente Visuals, che gestisce la renderizzazione e la visualizzazione dei contenuti nel browser.

Dettagli della Vulnerabilità e Risposta di Google

La vulnerabilità CVE-2024-4671 è stata scoperta e segnalata a Google da un ricercatore anonimo. Google ha confermato che esistono exploit attivi che sfruttano questa vulnerabilità, anche se non sono stati forniti ulteriori dettagli sul metodo di attacco. Le vulnerabilità “use after free” si verificano quando un programma continua a utilizzare un puntatore dopo che la memoria a cui punta è stata liberata, e l’accesso a queste aree di memoria può portare a perdite di dati, esecuzione di codice arbitrario o crash del sistema.

Aggiornamenti disponibili e come aggiornare

Google ha affrontato il problema con il rilascio delle versioni 124.0.6367.201/.202 per Mac/Windows e 124.0.6367.201 per Linux, che verranno distribuite nei prossimi giorni/settimane. Per gli utenti del canale ‘Extended Stable’, le correzioni saranno disponibili nella versione 124.0.6367.201 per Mac e Windows, anch’esse in distribuzione futura.

Chrome si aggiorna automaticamente quando è disponibile un aggiornamento di sicurezza, ma gli utenti possono verificare di avere l’ultima versione accedendo a Impostazioni > Informazioni su Chrome, permettendo che l’aggiornamento venga completato e quindi cliccando sul pulsante ‘Riavvia’ per applicarlo.

Contesto e altri Zero-Day di Chrome nel 2024

Questa è la quinta falla zero-day affrontata da Google Chrome solo quest’anno, con altre tre scoperte durante il contest di hacking Pwn2Own tenutosi a Vancouver nel marzo 2024. Le vulnerabilità zero-day di Chrome risolte dall’inizio del 2024 includono anche CVE-2024-0519, CVE-2024-2887, CVE-2024-2886 e CVE-2024-3159, ognuna con la propria serie di rischi e metodi di sfruttamento.

Questo recente aggiornamento sottolinea l’importanza di mantenere i software aggiornati e seguire le migliori pratiche di sicurezza per proteggere i dati e i dispositivi dagli attacchi. Con un numero crescente di vulnerabilità zero-day sfruttate, la vigilanza è essenziale per la sicurezza online.

Cyber Security

Campagna malware di APT28 colpisce la Polonia

Tempo di lettura: 2 minuti. APT28 mira a istituzioni polacche in una complessa campagna di malware che sfrutta servizi web legittimi per evitare rilevazioni.

Le istituzioni governative della Polonia sono state recentemente prese di mira in una vasta campagna di malware orchestrata dall’attore statale legato alla Russia noto come APT28. Questo attacco rientra in una serie di azioni malevoli che mirano a compromettere entità statali e infrastrutture critiche, evidenziando la crescente sofisticazione e pericolosità delle strategie cybernetiche utilizzate.

Dettagli dell’Attacco

La campagna malevola ha utilizzato email ingannevoli progettate per attirare l’attenzione del destinatario e convincerlo a cliccare su un link malevolo. Questo link reindirizzava la vittima a un dominio gestito da attori nocivi, che poi usavano per deviare ulteriormente verso un sito legittimo usato per mascherare le loro operazioni. Il download di un file ZIP da questo sito conteneva un binario mascherato da immagine JPG e altri file dannosi, inclusi uno script batch nascosto e un file DLL.

Tecniche di Evasione e Implicazioni

APT28 ha utilizzato questa tecnica di side-loading DLL per eseguire codici dannosi sul dispositivo della vittima, mentre contemporaneamente venivano mostrate immagini distorsive per mantenere l’inganno. Questo metodo di attacco sottolinea l’uso sofisticato di servizi legittimi per evitare la rilevazione da parte del software di sicurezza, complicando così gli sforzi di difesa.

Raccomandazioni di Sicurezza

Di fronte a questi attacchi, CERT Polska ha suggerito di bloccare i domini usati dagli attori della minaccia su dispositivi perimetrali e di filtrare le email per i link che indirizzano ai siti usati dagli aggressori. Queste misure sono vitali, considerando che l’uso legittimo di tali siti in contenuti email è estremamente raro, rendendo ogni occorrenza altamente sospetta.

Contesto Globale e Risposta Internazionale

Questi attacchi si inseriscono in un contesto più ampio di spionaggio cibernetico e campagne malevole che hanno visto gruppi legati al Cremlino prendere di mira entità politiche e governative in Europa occidentale. L’espansione delle attività malevole di APT28 include anche il targeting di dispositivi iOS con lo spyware XAgent, dimostrando la loro capacità di influenzare e compromettere una vasta gamma di tecnologie e piattaforme.

La campagna di APT28 contro la Polonia rappresenta un allarme serio per la sicurezza internazionale, richiamando l’attenzione sulla necessità di robuste misure di sicurezza e cooperazione transnazionale per contrastare le minacce cyber in continuo sviluppo.

Cyber Security

ACN: tutto quello che c’è da sapere sulla relazione annuale 2023

Tempo di lettura: 9 minuti. L’ACN presenta la relazione annuale sulle attività della cybersecurity in Italia nel 2023 ed i futuri progetti

L’Agenzia per la Cybersicurezza Nazionale ha presentato la sua relazione annuale 2023 al Parlamento italiano nella quale ha indicato linee d’azione ed obiettivi già raggiunti nel settore della difesa del Paese dagli attacchi informatici. Un Ente che si è attivato con l’arrivo del Commissario Frattasi con cui l’attuale Governo ha iniziato un percorso di potenziamento dell’intero settore con i fondi del PNNR mai stanziati prima d’ora in una quantità così massiccia.

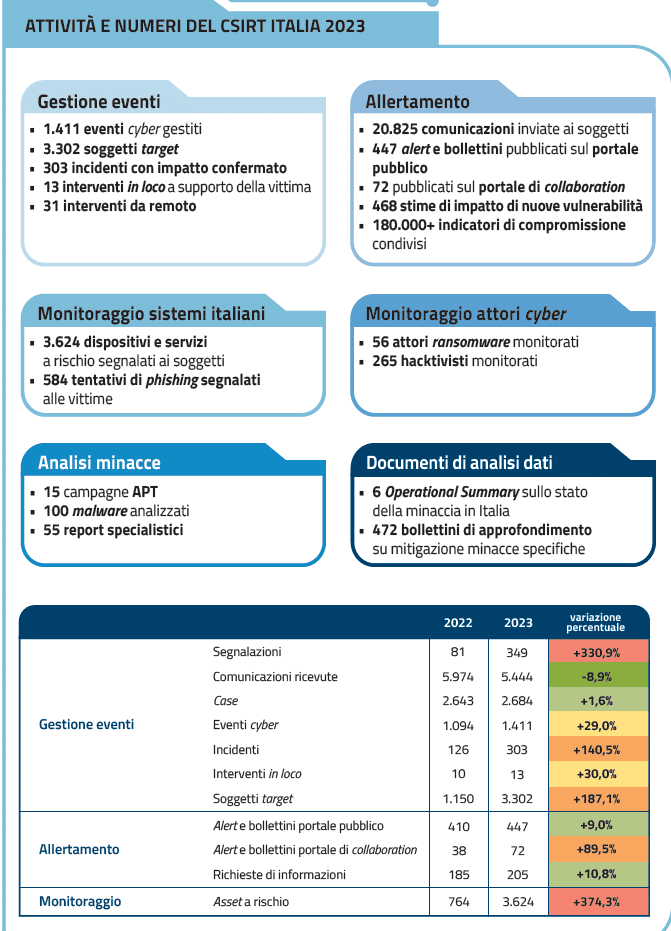

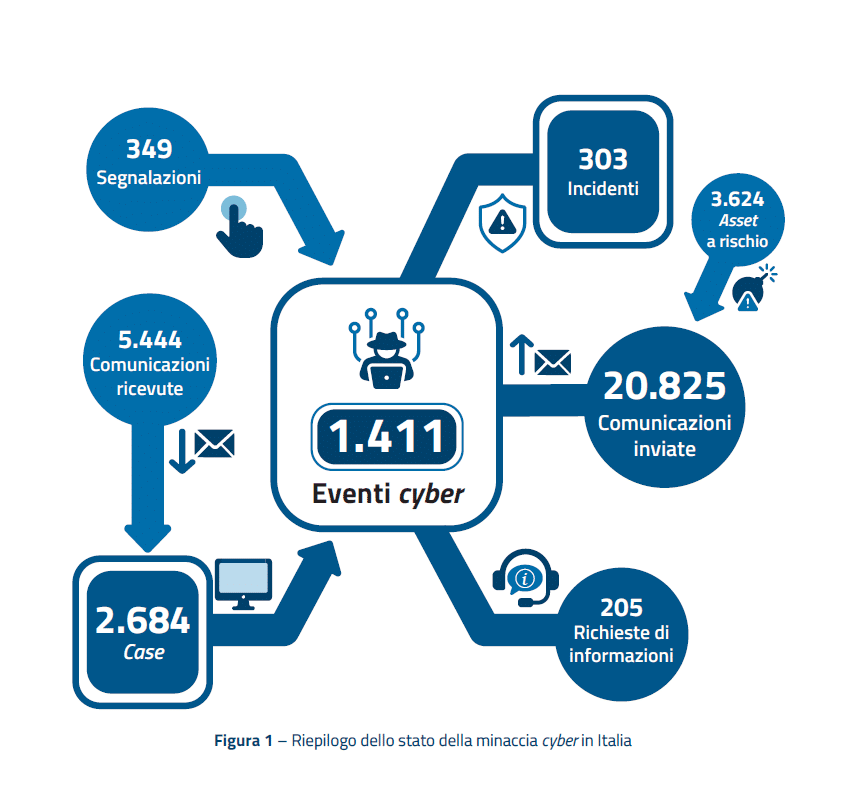

Nel 2023, l’Italia ha affrontato sfide crescenti nel campo della cybersecurity, dovute all’aumento degli attacchi informatici, sia in termini di volume che di complessità. L’Agenzia per la Cybersicurezza Nazionale (ACN) e il CSIRT Italia hanno risposto a queste minacce, rafforzando le capacità di prevenzione e gestione degli incidenti cibernetici.

Crescita esponenziale degli attacchi informatici

Nel corso dell’anno, si è registrato un notevole aumento degli attacchi, con una crescita significativa degli eventi ransomware e DDoS. I dati mostrano un incremento del 30% degli eventi cyber, con oltre 1.411 casi gestiti, indicando un trend allarmante che pone l’Italia come uno dei paesi più colpiti a livello europeo.

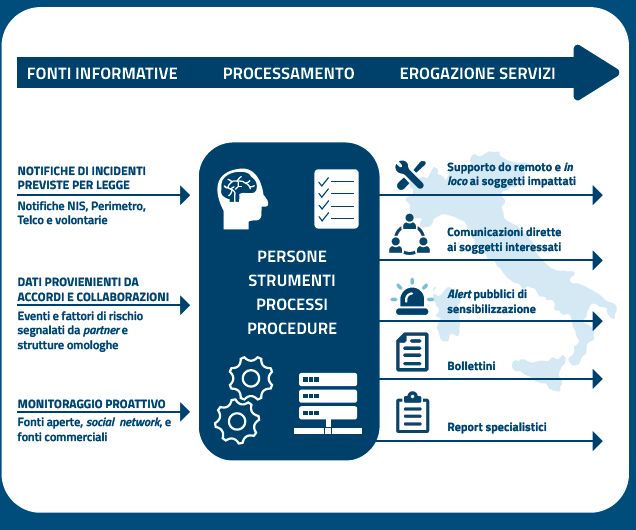

Strategie proattive nella Cybersecurity

L’ACN, attraverso il CSIRT Italia, ha intensificato le sue operazioni proattive, implementando strategie di monitoraggio e allerta avanzate. Queste includono il rilevamento di vulnerabilità critiche e la diffusione di bollettini di sicurezza, che hanno giocato un ruolo cruciale nella prevenzione di ulteriori compromissioni.

Focus su prevenzione e crisi cibernetica

Una delle iniziative più rilevanti è stata la formalizzazione del ruolo di CyCLONe, il network di crisi cibernetica europeo, che ha permesso un migliore coordinamento nella risposta alle minacce su scala continentale.

A CyCLONe sono attribuiti i seguenti compiti:

- aumentare il livello di preparazione per la gestione di crisi e incidenti cyber su vasta

scala; - sviluppare una conoscenza situazionale condivisa in merito agli incidenti e alle crisi di

cybersicurezza su vasta scala; - valutare le conseguenze e l’impatto di incidenti e crisi di cybersicurezza su vasta scala e

proporre possibili misure di attenuazione; - coordinare la gestione degli incidenti e delle crisi di cybersicurezza su vasta scala e

sostenere il relativo processo decisionale a livello politico; - discutere, su richiesta di uno Stato membro interessato, i piani nazionali di risposta agli

incidenti e alle crisi di cybersicurezza su vasta scala; - cooperare con la rete di CSIRT.

L’ACN ha anche lavorato sull’integrazione di nuovi protocolli di sicurezza, rendendo il sistema più resiliente agli attacchi.

Rafforzare le infrastrutture Digitali: l’Italia e la sicurezza tecnologica nel 2023

Il 2023 ha visto l’Italia concentrarsi intensamente sulla resilienza delle sue infrastrutture digitali. In questo contesto, l’Agenzia per la cybersicurezza nazionale (ACN) ha attuato misure decisive per elevare la sicurezza tecnologica del paese, rispondendo efficacemente alle crescenti minacce cyber.

Sviluppo del perimetro di sicurezza nazionale cibernetica

Una delle pietre miliari di quest’anno è stata l’implementazione del Perimetro di Sicurezza Nazionale Cibernetica, un’iniziativa che mira a proteggere le infrastrutture critiche dall’escalation di attacchi cyber. Questo ha incluso l’introduzione di nuove normative e la certificazione di sicurezza, essenziali per garantire la protezione dei dati e dei servizi.

Adozione della Direttiva NIS 2

Il 2023 ha segnato anche il recepimento della Direttiva NIS 2, che ha rafforzato ulteriormente il quadro legale per la cybersecurity in Italia. Questo passo ha implicato un aggiornamento significativo delle norme precedenti, ampliando il campo di applicazione per includere un numero maggiore di servizi e settori essenziali.

Qui si riporta la tabella informativa presente nella relazione:

La Direttiva NIS 2 (Direttiva UE 2022/2555) supera e rafforza l’impianto normativo previsto

dalla precedente Direttiva NIS (Direttiva (UE) 2016/1148), facendo tesoro dell’esperienza

acquisita nella sua applicazione, in relazione ai seguenti ambiti:

- introduzione del meccanismo di identificazione dei soggetti in entità importanti o

essenziali, per mezzo di un criterio omogeneo di identificazione basato sulla dimensione

(c.d. size-cap rule), che estende l’applicazione della Direttiva a tutte le medie e grandi imprese

che operano nei settori identificati dalla stessa. Inoltre, vengono ricomprese la Pubblica

Amministrazione centrale (lasciando discrezionalità agli Stati membri su quella locale) e,

indipendentemente dalle dimensioni, alcune specifiche categorie di soggetti individuate

nella Direttiva; - allargamento dell’ambito di applicazione, con un aumento significativo dei settori di applicazione

e l’introduzione di un approccio “all-hazards” alla cybersicurezza, con l’inclusione

di profili di sicurezza fisica delle infrastrutture ICT; - rafforzamento dei poteri di supervisione, con indicazioni più dettagliate per la definizione

delle misure di sicurezza e l’inasprimento delle sanzioni; - estensione delle funzioni dei CSIRT nazionali, che fungeranno, tra l’altro, da intermediari

di fiducia tra i soggetti segnalanti e i fornitori di prodotti e servizi ICT nell’ambito del quadro

per la divulgazione coordinata delle vulnerabilità; - gestione delle crisi, con la previsione di quadri nazionali in materia e l’istituzionalizzazione

di EU-CyCLONe, per la gestione coordinata a livello operativo degli incidenti e delle crisi di

cybersicurezza su vasta scala.

Focus sulla certificazione nel mondo digitale

Un altro focus importante è stato sulla certificazione nel mondo digitale, dove nel 2023 l’ACN ha lavorato per stabilire standard robusti per i servizi cloud e le tecnologie emergenti. Questo ha permesso alle istituzioni e alle imprese di affidarsi a infrastrutture digitali sicure e certificate.

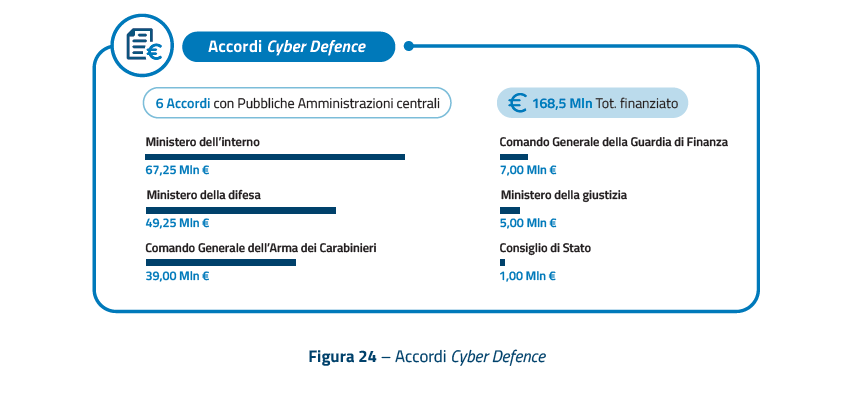

Investimenti PNRR e la Trasformazione della cybersicurezza in Italia nel 2023

Nel 2023, l’Italia ha intensificato gli investimenti nel settore della cybersicurezza grazie ai fondi del Piano Nazionale di Ripresa e Resilienza (PNRR). Come tali investimenti stiano plasmando il paesaggio della sicurezza informatica del paese, con un’attenzione particolare ai miglioramenti nelle infrastrutture pubbliche e al potenziamento della resilienza cyber?

Potenziamento della resilienza Cyber per la Pubblica Amministrazione

Un aspetto cruciale degli investimenti del PNRR è stato il sostegno alla Pubblica Amministrazione (PA) per aumentare la sua resilienza agli attacchi cyber. Con l’introduzione di nuove tecnologie e la formazione del personale, le amministrazioni locali e centrali sono ora meglio equipaggiate per fronteggiare le minacce informatiche.

Sviluppo di Servizi Cyber Nazionali e Reti CSIRT Regionali

Il 2023 ha visto anche l’espansione significativa dei Servizi Cyber Nazionali e la costruzione di una rete di CSIRT regionali.

Queste iniziative sono state progettate per garantire una risposta più rapida e coordinata agli incidenti di sicurezza, estendendo la copertura a tutto il territorio nazionale.

Innovazioni nel settore della Cybersicurezza

L’ACN ha implementato numerose iniziative innovative, come l’HyperSOC e l’uso di infrastrutture HPC e strumenti di intelligenza artificiale e machine learning per migliorare la capacità di analisi e intervento. Queste tecnologie avanzate offrono una visione più approfondita delle minacce e permettono un intervento proattivo contro le attività cyber nemiche.

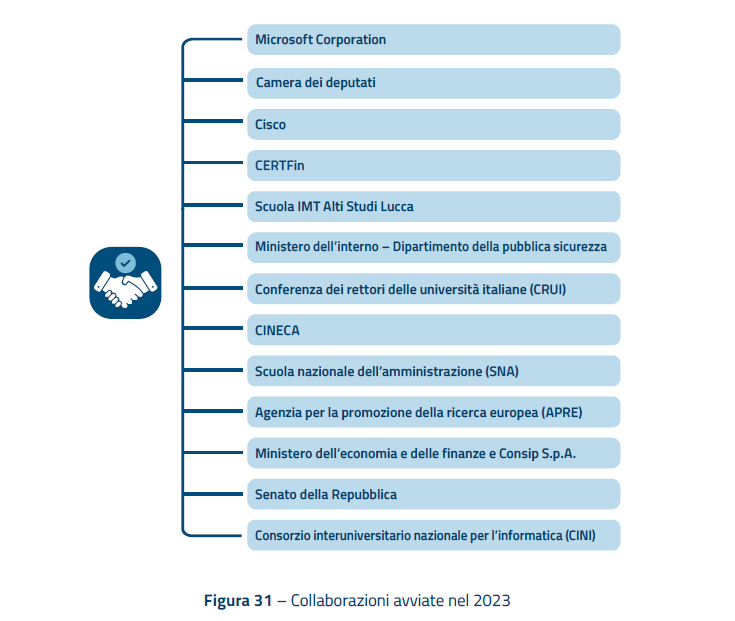

l’Italia nel panorama della Cybersicurezza Internazionale nel 2023

Nel 2023, l’Italia ha rafforzato significativamente la sua presenza e cooperazione nel panorama internazionale della cybersecurity e con un impegno crescente verso la collaborazione bilaterale e multilaterale, l’Agenzia per la cybersicurezza nazionale (ACN) ha promosso iniziative cruciali che enfatizzano l’importanza della sicurezza informatica a livello globale.

Espansione della cooperazione bilaterale

L’Italia ha esteso la sua rete di cooperazione bilaterale con numerosi paesi, puntando a scambiare migliori pratiche e informazioni strategiche nel settore della cybersicurezza. Questi sforzi hanno mirato a migliorare la preparazione e la risposta agli incidenti cyber, rafforzando allo stesso tempo le relazioni diplomatiche attraverso un impegno comune per la sicurezza digitale.

Impegno nell’ambito europeo e multilaterale

A livello europeo, l’Italia ha giocato un ruolo attivo nelle discussioni sulle normative e le politiche dell’UE relative alla cybersicurezza. L’ACN ha contribuito significativamente al rafforzamento delle strategie di sicurezza dell’Unione, partecipando attivamente a forum e incontri destinati a formulare risposte coordinate alle minacce cyber.

Il 18 aprile 2023 la Commissione Europea ha presentato la proposta di Regolamento sul

Cyber Solidarity Act, che prevede così come riportato nella relazione ACN 2023:

- la creazione di una infrastruttura di SOC nazionali, integrati a livello paneuropeo, tenuti alla

condivisione delle informazioni all’interno della UE per sviluppare e potenziare capacità

comuni in materia di rilevamento e conoscenza situazionale di minacce e incidenti cyber; - la definizione di “procedure di emergenza cyber”, che contemplano, fra l’altro, un meccanismo

di riserva di capacità nella gestione degli incidenti cyber su larga scala, garantito da

operatori fiduciari del settore privato, che potranno essere dispiegate su richiesta dello

Stato membro interessato ovvero di istituzioni, organismi e agenzie UE. Tali operatori dovranno

essere certificati sulla base dello schema che sarà adottato per la certificazione dei

servizi di sicurezza gestiti, ai sensi del Cybersecurity Act (Regolamento (UE) 2019/881); - la realizzazione di un “meccanismo di esame degli incidenti cyber” per valutare ed esaminare

specifici incidenti di cybersicurezza. Su richiesta della Commissione o delle autorità

nazionali nell’ambito della rete CyCLONe o della rete dei CSIRT, l’ENISA è chiamata a

esaminare specifici incidenti cyber significativi o su larga scala e a presentare una relazione

che includa lezioni apprese e raccomandazioni per migliorare la risposta dell’Unione.

I fondi per realizzare tali iniziative proverranno dall’obiettivo strategico “cybersecurity” del

Digital Europe Programme e saranno gestiti attraverso il Centro europeo di competenze in

cybersecurity.

Promozione della sicurezza nelle relazioni internazionali

L’Italia ha anche preso parte a numerose iniziative multilaterali, lavorando con organizzazioni internazionali per sviluppare una comprensione condivisa e soluzioni contro le minacce cyber emergenti. L’impegno dell’Italia nel rafforzare la postura di sicurezza dell’UE ha sottolineato l’importanza di un approccio unitario e solidale.

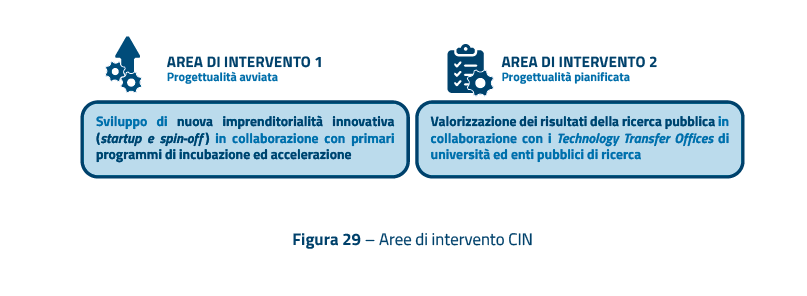

Innovazione e Formazione: pilastri della Strategia ACN nel 2023

Nel 2023, l’Italia ha compiuto passi significativi nel consolidare le basi della sua strategia di cybersicurezza, focalizzandosi su ricerca, innovazione, formazione e consapevolezza. Si analizzano in sintesi come queste aree siano state essenziali per sviluppare una cultura di cybersicurezza robusta e un ecosistema resiliente.

Ricerca e innovazione nel Settore della Cybersicurezza

L’Agenzia per la cybersicurezza nazionale (ACN) ha intensificato gli sforzi nel sostegno alla ricerca e innovazione, collaborando con università e centri di ricerca per sviluppare nuove tecnologie e soluzioni.

L’accento posto sulle partnership strategiche ha permesso l’avanzamento di progetti significativi, spingendo l’Italia in avanti nel campo della sicurezza informatica avanzata.

Formazione e sviluppo delle Competenze Nazionali

Un aspetto cruciale della strategia italiana è stato il rafforzamento della formazione in cybersicurezza. Programmi dedicati hanno mirato a elevare il livello di competenze sia nelle nuove generazioni che tra i professionisti attuali, garantendo che il personale sia adeguatamente preparato per affrontare e gestire le minacce cyber.

Consapevolezza e Cultura della Cybersicurezza

La consapevolezza sulla cybersicurezza è stata promossa attraverso campagne informative e iniziative pubbliche, raggiungendo una vasta audience. Queste attività hanno sottolineato l’importanza della sicurezza digitale, incrementando la consapevolezza pubblica e rafforzando la cultura della cybersicurezza a tutti i livelli della società.

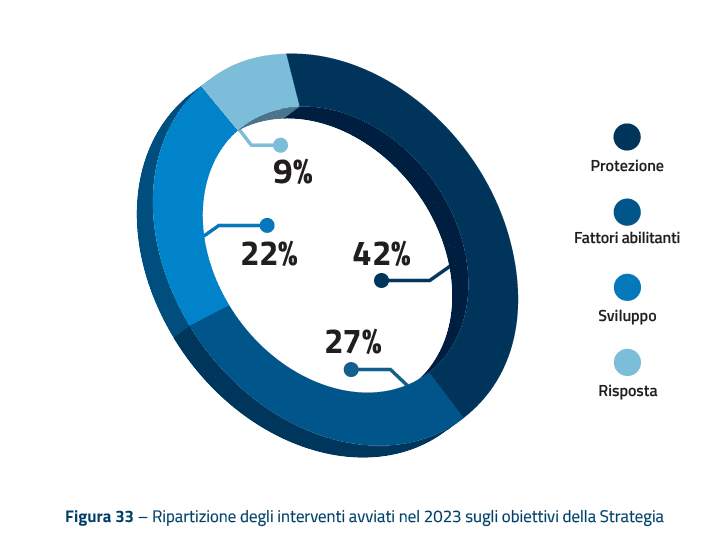

Attuazione della Strategia Nazionale di Cybersicurezza: progressi e sfide per l’Italia nel 2023

Nel 2023, l’Italia ha continuato ad attuare la sua Strategia Nazionale di Cybersicurezza 2022-2026, un piano ambizioso mirato a migliorare la protezione contro le minacce informatiche a livello nazionale. Quali sono i progressi compiuti e le sfide affrontate nell’ambito di questa strategia fondamentale?

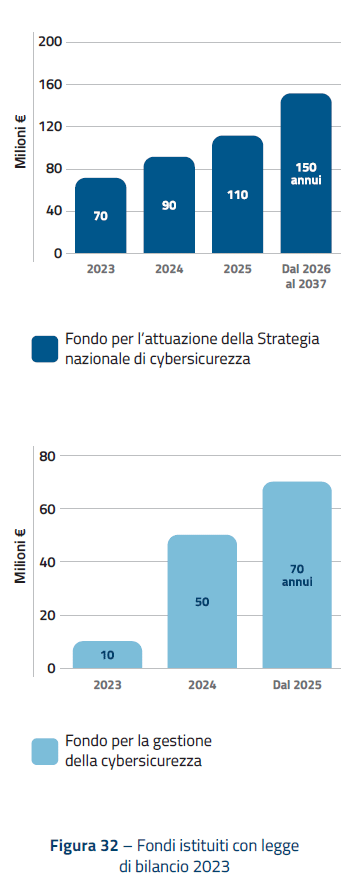

Risorse e misure prioritarie

La Strategia Nazionale di Cybersicurezza ha visto l’assegnazione di risorse significative, con investimenti mirati a rafforzare le infrastrutture critiche del paese e a sviluppare capacità avanzate di risposta agli incidenti.

Le misure adottate comprendono l’ampliamento delle capacità del CSIRT nazionale e l’implementazione di tecnologie di rilevamento e prevenzione all’avanguardia.

Coordinamento e monitoraggio

Un elemento chiave della strategia è stato il rafforzamento del coordinamento tra le varie agenzie governative e il settore privato. Questo approccio integrato ha permesso un monitoraggio più efficace delle minacce e una risposta più rapida ed efficace agli incidenti cyber.

Nonostante i progressi, il 2023 ha anche presentato nuove sfide, inclusa la necessità di adeguarsi rapidamente alle minacce cyber in evoluzione e di integrare le normative internazionali emergenti. La complessità crescente degli attacchi informatici ha richiesto un continuo aggiornamento delle strategie e delle tecnologie di difesa.

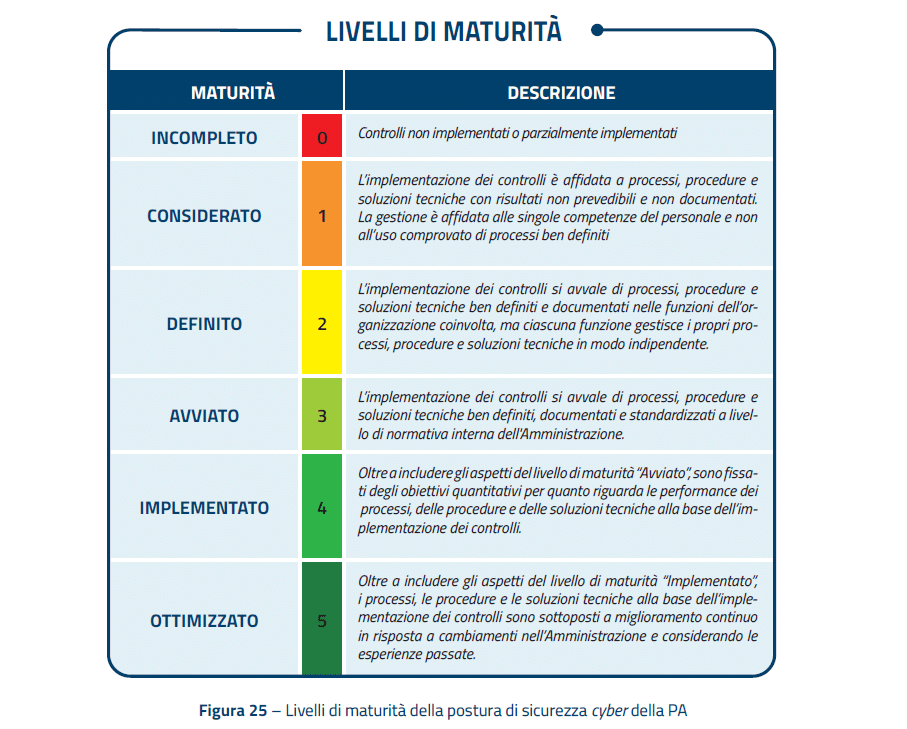

Come l’ACN sta migliorando la Sicurezza Cyber in Italia nel 2023

Nel 2023, l’Agenzia per la Cybersicurezza Nazionale (ACN) ha visto significative evoluzioni organizzative e operative, mirate a potenziare la sua efficienza e efficacia nel contrasto delle minacce cyber.

Sviluppo delle competenze e dell’organizzazione

L’ACN ha concentrato i suoi sforzi nel rafforzare le competenze interne, ampliando il proprio organico con esperti in cybersicurezza e migliorando le strutture organizzative. Questo ha incluso la creazione di nuove unità specializzate e la promozione di programmi di formazione continua per mantenere il personale aggiornato sulle ultime tecnologie e minacce.

Pianificazione strategica e programmi di Procurement

Una parte cruciale dell’evoluzione dell’ACN nel 2023 è stata la revisione dei suoi processi di pianificazione strategica e procurement. L’introduzione di politiche di acquisto più stringenti e trasparenti ha migliorato la qualità e la sicurezza dei servizi e delle tecnologie adottate, garantendo un alto standard di protezione per le infrastrutture critiche.

Prevenzione della Corruzione e Trasparenza

L’ACN ha anche rafforzato le sue politiche di prevenzione della corruzione e promosso una maggiore trasparenza nelle sue operazioni. Ciò ha incluso la revisione dei protocolli di sicurezza e l’introduzione di nuove misure di accountability e reportistica, per garantire un ambiente di lavoro etico e responsabile.

Un altro aspetto importante dell’attività dell’ACN nel 2023 è stato il miglioramento delle strategie di comunicazione, sia internamente sia verso il pubblico e le altre agenzie governative. L’obiettivo è stato quello di facilitare la condivisione di informazioni e migliorare la collaborazione tra diversi settori per una risposta coordinata alle minacce cyber.

-

Economia4 giorni ago

Economia4 giorni agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoMinacce npm, firewall Sophos e spyware su Android

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoWindows, rischi Visual Studio Code, file MSC e kernel

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoPUMAKIT: analisi del RootKit malware Linux