Sommario

Il mondo della sicurezza cibernetica è in continua evoluzione, con nuove minacce che emergono regolarmente. Uno degli aspetti più preoccupanti è l’ascesa di gruppi di minacce sofisticati come Magic Hound, APT 35, Cobalt Illusion e Charming Kitten. Questo articolo offre uno sguardo dettagliato su questi gruppi e il loro impatto nel campo della sicurezza informatica.

L’escalation degli attacchi di Charming Kitten nel 2019

Nel 2019, ClearSky Cyber Security ha osservato un netto aumento degli attacchi da parte del gruppo Charming Kitten, dopo un periodo di assenza e in seguito a un reclamo ufficiale da parte di Microsoft contro il gruppo per aver stabilito un’operazione di cyber-furto su internet denominata “Phosphorus”. Sembra che il gruppo abbia avviato una nuova campagna di cyber spionaggio composta da due fasi, puntando a due diversi obiettivi: ricercatori non iraniani provenienti dagli Stati Uniti, dal Medio Oriente e dalla Francia, concentrandosi sulla ricerca accademica sull’Iran; e dissidenti iraniani negli Stati Uniti.

Nonostante la notevole agitazione nello spazio cibernetico iraniano, sembra che, similmente al gruppo MuddyWater APT, Charming Kitten non sia stato influenzato. A agosto, la campagna è progredita e, a differenza di luglio, sembra che il gruppo stia ora espandendo le sue attività verso figure pubbliche influenti in tutto il mondo, piuttosto che verso ricercatori accademici e organizzazioni statali. Inoltre, nell’agosto 2019, è stato scoperto che il gruppo aveva iniziato ad aggiungere un tracciante alle loro corrispondenze via email, consentendo loro di seguire un messaggio di posta elettronica inoltrato ad account aggiuntivi e ottenere informazioni sulla geolocalizzazione.

L’attività cibernetica di Phosphorus e il suo legame con il governo iraniano

Microsoft ha condiviso informazioni riguardanti un’importante attività cibernetica da parte di un gruppo di minacce chiamato Phosphorus, che si ritiene abbia origine in Iran ed è collegato al governo iraniano. Tra agosto e settembre, il Microsoft Threat Intelligence Center (MSTIC) ha osservato Phosphorus effettuare oltre 2.700 tentativi di identificare account e-mail di consumatori appartenenti a specifici clienti Microsoft e poi attaccare 241 di questi account. Gli account presi di mira erano associati a una campagna presidenziale statunitense, attuali e precedenti funzionari del governo degli Stati Uniti, giornalisti che coprono la politica globale e iraniani di spicco residenti all’estero.

Phosphorus ha utilizzato informazioni raccolte attraverso ricerche sui loro obiettivi o altri mezzi per aggirare le funzionalità di reimpostazione della password o di recupero dell’account e tentare di prendere il controllo di alcuni account presi di mira. Ad esempio, cercavano di accedere a un account e-mail secondario collegato all’account Microsoft di un utente, quindi tentavano di accedere all’account Microsoft dell’utente tramite verifica inviata all’account secondario.

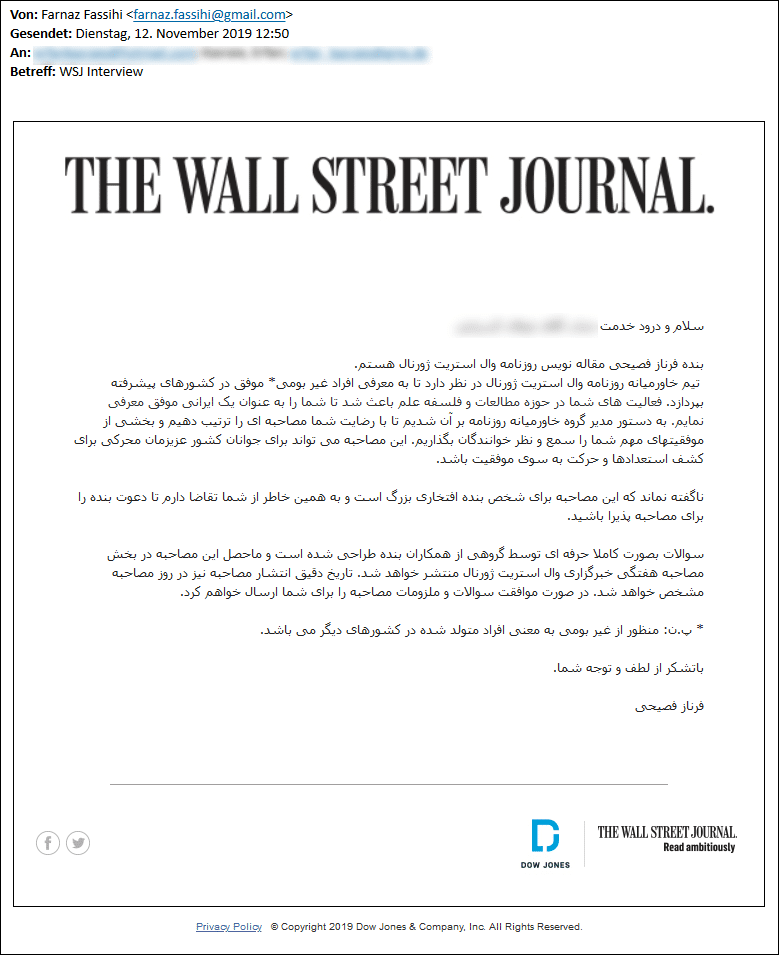

Charming Kitten e le sue nuove tecniche di attacco tramite false interviste

Certfa Lab ha identificato una nuova serie di attacchi di phishing da parte di Charming Kitten, un gruppo di hacker iraniano che ha stretti legami con i servizi di stato e di intelligence dell’Iran. Questi nuovi attacchi hanno preso di mira giornalisti, attivisti politici e per i diritti umani. Charming Kitten ha utilizzato tecniche di ingegneria sociale e email fasulle per eseguire i suoi attacchi di phishing. In questa campagna, Charming Kitten ha assunto l’identità di un ex giornalista del Wall Street Journal e ha creato uno scenario di finta intervista per prendere di mira le sue vittime.

Una delle tattiche utilizzate da Charming Kitten è stata quella di guadagnare la fiducia delle vittime inviando email di richiesta di intervista utilizzando l’identità di giornalisti noti. Dopo aver stabilito una comunicazione e una relativa fiducia attraverso l’email iniziale, gli hacker inviano alla vittima un link esclusivo come file che contiene le domande dell’intervista. Charming Kitten ha utilizzato Google Sites per i suoi attacchi di phishing, e ha creato pagine fasulle che imitano le pagine di login di servizi di posta elettronica per rubare le credenziali delle vittime.

CryptBot: un malware in crescita nel 2022

Darktrace, un’azienda leader nella sicurezza cibernetica, ha rilevato un aumento nell’uso di malware progettati per rubare e trasferire dati confidenziali, con CryptBot che emerge come una variante particolarmente prolifica alla fine del 2022. CryptBot è un trojan basato su Windows che è stato scoperto per la prima volta nel dicembre 2019. Appartiene alla categoria dei cosiddetti “information stealers”, il cui obiettivo principale è raccogliere informazioni dai dispositivi infetti e inviarle agli attaccanti.

CryptBot è progettato per rubare una varietà di informazioni sensibili personali e finanziarie, come credenziali del browser, cookie, informazioni sulla cronologia e informazioni di accesso ai social media, nonché portafogli di criptovalute e informazioni sulle carte di credito memorizzate. Le informazioni generali sul computer infetto vengono anche recuperate. CryptBot ha subito una revisione del codice all’inizio del 2022 per ottimizzare le sue capacità di estrazione dei dati e migliorare la sua efficienza complessiva.

Il malware utilizza siti web che offrono software gratuito e modificato illegalmente per distribuirsi. Una volta scaricato ed eseguito, CryptBot cercherà informazioni confidenziali nel sistema, creerà una cartella per memorizzare i dati raccolti e li invierà a un dominio di comando e controllo tramite richieste HTTP POST.

Darktrace ha utilizzato un approccio basato su anomalie per rilevare con successo l’attività insolita associata a queste infezioni da malware sui network dei clienti. Inoltre, quando abilitato in modalità di risposta autonoma, è stato in grado di intervenire rapidamente e prevenire l’esfiltrazione di dati sensibili dell’azienda.

Cyberattacchi mirati alle elezioni presidenziali statunitensi del 2020

Nelle settimane precedenti le elezioni presidenziali statunitensi del 2020, Microsoft ha rilevato cyberattacchi mirati a persone e organizzazioni coinvolte nelle elezioni, inclusi attacchi non riusciti a persone associate alle campagne di Trump e Biden. Microsoft ha difeso la democrazia contro questi attacchi attraverso notifiche di tali attività ai clienti interessati, funzionalità di sicurezza nei propri prodotti e servizi, e interruzioni legali e tecniche. Gli attacchi sono stati condotti da gruppi di attività stranieri, tra cui Strontium, che opera dalla Russia, Zirconium, che opera dalla Cina, e Phosphorus, che opera dall’Iran. Strontium ha attaccato più di 200 organizzazioni, tra cui campagne politiche, gruppi di difesa, partiti e consulenti politici. Zirconium ha attaccato individui di alto profilo associati alle elezioni, mentre Phosphorus ha continuato ad attaccare gli account personali di persone associate alla campagna di Donald J. Trump. Questi attacchi sottolineano l’importanza della sicurezza cibernetica e la necessità di proteggere il processo democratico.

BadBlood: TA453 prende di mira il personale di ricerca medica negli Stati Uniti e in Israele

Verso la fine del 2020, TA453, un attore di minaccia legato all’Iran, noto anche come Charming Kitten e Phosphorus, ha lanciato una campagna di phishing per credenziali mirata a professionisti medici senior specializzati in ricerca genetica, neurologia e oncologia negli Stati Uniti e in Israele. Questa campagna, denominata BadBlood, rappresenta una deviazione dalle attività abituali del gruppo, che in passato si è concentrato su dissidenti, accademici, diplomatici e giornalisti. Nel corso della campagna, TA453 ha utilizzato un account Gmail controllato dall’attore che si spacciava per un eminente fisico israeliano. Le email inviate contenevano esche di ingegneria sociale relative alle capacità nucleari israeliane e un link a un dominio controllato da TA453.

Una volta cliccato, l’URL portava a un sito che imitava il servizio OneDrive di Microsoft, con l’obiettivo di raccogliere le credenziali degli utenti. TA453 ha preso di mira meno di 25 professionisti senior in varie organizzazioni di ricerca medica negli Stati Uniti e in Israele. Questa campagna sottolinea la crescente tendenza globale della ricerca medica ad essere sempre più presa di mira da attori minacciosi motivati dall’interesse per lo spionaggio.

TA453: Gruppo di minacce flessibile e inaspettato

A partire dalla fine del 2020 e fino al 2022, TA453, un attore di minaccia associato all’Iran, ha condotto campagne che si discostano dalle tecniche di phishing e dalla tipologia di vittime che ci si aspetterebbe dal gruppo. In queste campagne, TA453 ha utilizzato account compromessi, malware e tecniche di ingegneria sociale per prendere di mira individui con background diversi, da ricercatori medici a agenti immobiliari e agenzie di viaggio. I ricercatori di Proofpoint ritengono con moderata fiducia che questa attività rifletta un mandato flessibile in risposta alle esigenze di intelligence del Corpo delle Guardie della Rivoluzione Islamica (IRGC). Inoltre, un sottoinsieme dell’attività di TA453 dimostra un possibile mandato per supportare operazioni covert e persino cinetiche dell’IRGC. Questo gruppo, noto anche come Charming Kitten, Phosphorus e APT42, ha dimostrato una capacità di adattarsi e cambiare le sue tecniche in risposta a mutevoli priorità, rendendolo un attore di minaccia imprevedibile e potenzialmente pericoloso.

Charming Kitten e la campagna di Phishing durante le vacanze natalizie

Durante le vacanze natalizie e l’inizio del nuovo anno, il gruppo Charming Kitten, hacker sostenuti dallo stato iraniano, ha avviato una campagna di phishing mirata per raccogliere informazioni da diversi individui. Charming Kitten, noto anche come APT35 e Phosphorus, ha approfittato del fatto che molte aziende e organizzazioni erano chiuse o semi-chiuse durante le vacanze natalizie, rendendo i dipartimenti di supporto tecnico e IT meno reattivi.

La campagna si è concentrata sugli account online degli individui, in particolare le email personali e aziendali. Dopo aver ottenuto l’accesso alle credenziali degli account, hanno rubato dati sensibili dalle loro vittime. Inoltre, Charming Kitten ha scelto specificamente i suoi obiettivi tra membri di think tank, centri di ricerca politica, professori universitari, giornalisti e attivisti ambientali nei paesi intorno al Golfo Persico, in Europa e negli Stati Uniti. Questa campagna di phishing è una continuazione di altre campagne di Charming Kitten avviate nel terzo e quarto trimestre del 2020. Gli attacchi hanno utilizzato metodi come l’invio di SMS fasulli e email fasulle per ingannare le vittime.

È importante notare che Charming Kitten ha utilizzato tecniche complesse per accedere a individui e organizzazioni di interesse per i servizi di intelligence iraniani. Per proteggersi da questi attacchi, si raccomanda vivamente di utilizzare metodi di autenticazione sicuri, come l’autenticazione a due fattori con chiavi di sicurezza, e di evitare di fare clic su link sconosciuti.

Precedente Continua