Sommario

Il gruppo di minacce informatiche noto come OilRig, con origini sospettate in Iran, ha operato dal 2014, mirando a vittime sia nel Medio Oriente che a livello internazionale. Questo gruppo ha colpito una varietà di settori, tra cui finanziario, governativo, energetico, chimico e delle telecomunicazioni, concentrando in gran parte le sue operazioni nel Medio Oriente.

Identità multiple

OilRig è noto con diversi nomi tra le varie società di sicurezza informatica:

- APT 34 da FireEye

- Helix Kitten da CrowdStrike

- Twisted Kitten da CrowdStrike

- Crambus da Symantec

- Chrysene da Dragos

- Cobalt Gypsy da SecureWorks

- TA452 da Proofpoint

- IRN2 da Area 1

- ATK 40 da Thales

- ITG13 da IBM

- EUROPIUM da Microsoft

- Hazel Sandstorm da Microsoft

Origini e motivazioni

Si ritiene che OilRig operi per conto del governo iraniano. Questa valutazione si basa su dettagli dell’infrastruttura che contengono riferimenti all’Iran, sull’uso dell’infrastruttura iraniana e sul targeting che si allinea con gli interessi dello stato-nazione. Il gruppo sembra portare avanti attacchi alla catena di approvvigionamento, sfruttando la relazione di fiducia tra le organizzazioni per attaccare i loro obiettivi principali.

Una fusione di identità

Inizialmente, questo gruppo era monitorato come due gruppi distinti, APT 34 e OilRig. Tuttavia, ulteriori rapporti hanno fornito una maggiore fiducia riguardo alla sovrapposizione delle attività, portando alla combinazione dei due sotto il nome OilRig.

Il primo attacco risale al 2012

Il settore energetico è stato sotto attacco da una nuova informatica denominata W32.Disttrack. Questo malware distruttivo corrompe i file su un computer compromesso e sovrascrive il MBR (Master Boot Record), rendendo il computer inutilizzabile.

Descrizione delle componenti del malware

W32.Disttrack è composto da diverse componenti che lavorano insieme per compromettere un sistema. Queste componenti includono:

- Dropper: è la componente principale e la fonte dell’infezione originale. Rilascia una serie di altri moduli nel sistema compromesso.

- Wiper: questo modulo è responsabile della funzionalità distruttiva della minaccia, cancellando e sovrascrivendo file importanti.

- Reporter: questa componente è incaricata di inviare informazioni sull’infezione all’attaccante.

Funzionalità del componente Dropper

Il componente Dropper svolge una serie di azioni nel sistema compromesso, tra cui:

- Copiarsi in %System%\trksvr.exe

- Rilasciare una serie di file incorporati in risorse diverse, inclusa una versione a 64 bit di se stesso e il componente Wiper.

- Copiarsi in condivisioni di rete specifiche e creare un compito per eseguire se stesso.

- Creare un servizio che avvia se stesso ogni volta che Windows viene avviato, con il nome del servizio “TrkSvr” e il nome visualizzato “Distributed Link Tracking Server”.

Funzionalità del componente Wiper

Il componente Wiper ha diverse funzionalità, tra cui:

- Eliminare un driver esistente da una posizione specifica e sovrascriverlo con un altro driver legittimo.

- Eseguire comandi che raccolgono nomi di file, che verranno poi sovrascritti e scritti in file specifici.

- Sovrascrivere i file con un’immagine JPEG, rendendo i file sovrascritti inutilizzabili.

- Sovrascrivere il MBR in modo che il computer compromesso non possa più avviarsi.

Funzionalità del componente Reporter

Il componente Reporter è responsabile dell’invio delle informazioni sull’infezione all’attaccante attraverso una richiesta HTTP GET strutturata in un modo specifico. Le informazioni inviate includono un nome di dominio, un numero che specifica quanti file sono stati sovrascritti, l’indirizzo IP del computer compromesso e un numero casuale.

Meta descrizione: La nuova minaccia informatica W32.Disttrack sta attaccando il settore energetico, corrompendo file e rendendo i computer inutilizzabili. Scopri di più su questa minaccia qui.

La campagna OilRig colpisce le organizzazioni saudite: ecco cosa devi sapere

Nel 2016 è stata rivelata una campagna di attacchi informatici di grande portata che ha colpito principalmente le organizzazioni in Arabia Saudita. Questa campagna, nota come “OilRig”, ha mostrato una sofisticata rete di malware e tecniche di ingegneria sociale. Ecco un’analisi dettagliata di ciò che è stato scoperto.

Dettagli della campagna

La campagna OilRig è stata attiva dal maggio 2016, con legami che risalgono a un’ondata di attacchi nel 2015. Le principali vittime sono state le istituzioni finanziarie e le organizzazioni tecnologiche in Arabia Saudita, sebbene ci siano indicazioni di attacchi anche nel settore della difesa.

Gli aggressori hanno utilizzato metodi di ingegneria sociale sofisticati, tra cui offerte di lavoro false e servizi di assistenza tecnica fasulli, per infiltrarsi nelle reti delle organizzazioni bersaglio.

Analisi tecnica

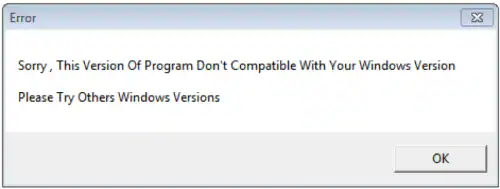

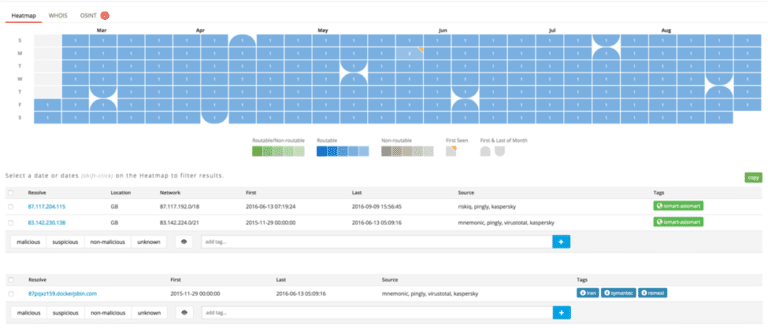

Gli attacchi sono stati condotti principalmente attraverso il malware “Helminth”, che esiste in due varianti: uno script VBScript e PowerShell, e un eseguibile Windows. Questo malware utilizza richieste HTTP per comunicare con il server di comando e controllo (C2), eseguendo script batch forniti dal server e caricando l’output su di esso.

L’infrastruttura C2 è composta da diversi domini, con alcune tracce che indicano una possibile origine iraniana. Tuttavia, è importante notare che queste informazioni possono essere facilmente falsificate. Gli esperti di Palo Alto Networks hanno monitorato attentamente la situazione, fornendo protezione contro questo Trojan e offrendo ulteriori informazioni attraverso vari strumenti.

le prime tecniche delle attività d’attacco del gruppo iraniano

L’APT noto come “OilRig” ha mostrato una crescente attività nel tempo, mettendo a segno attacchi sofisticati e mirati. In questo articolo, esploreremo le tecniche e gli strumenti utilizzati da questo gruppo, basandoci su un’analisi tecnica dettagliata.

Tecniche di attacco

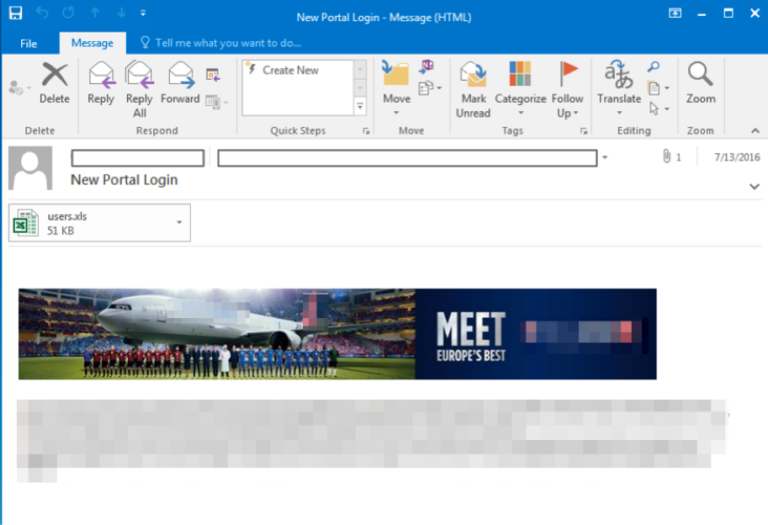

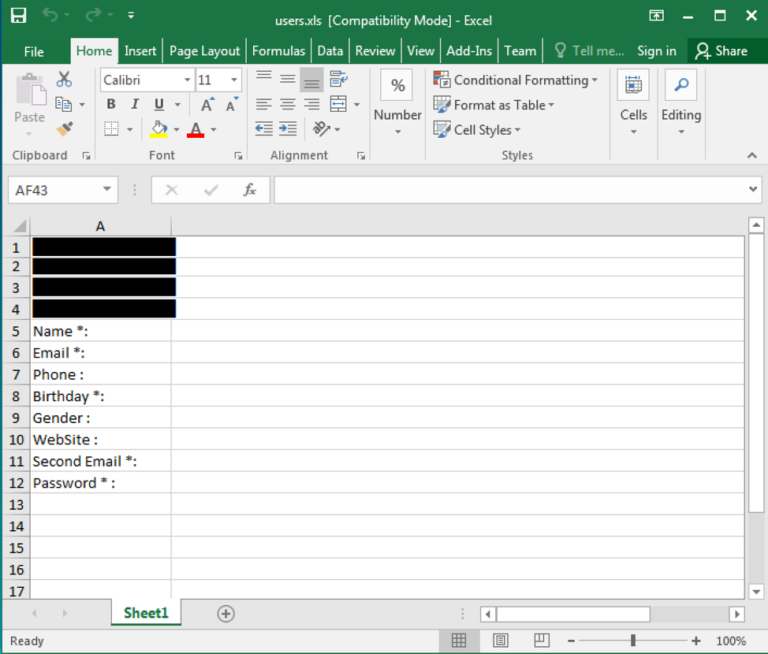

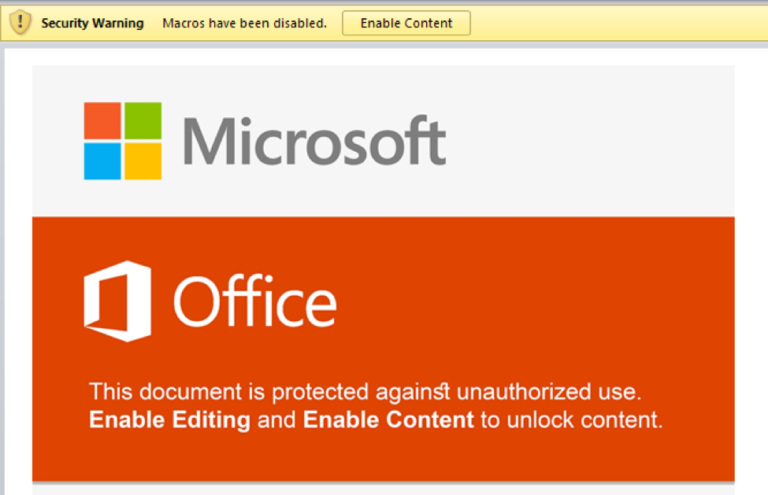

Il gruppo OilRig continua a sfruttare email di spear-phishing contenenti documenti Microsoft Excel malevoli per compromettere le vittime. Queste email, spesso mascherate come comunicazioni legittime, come nuovi log-in per il portale di una compagnia aerea, inducono gli utenti a aprire allegati dannosi. Una volta aperto il file e abilitate le macro, viene presentato un documento di copertura all’utente, dando il via al processo di download del malware.

Evoluzione del malware

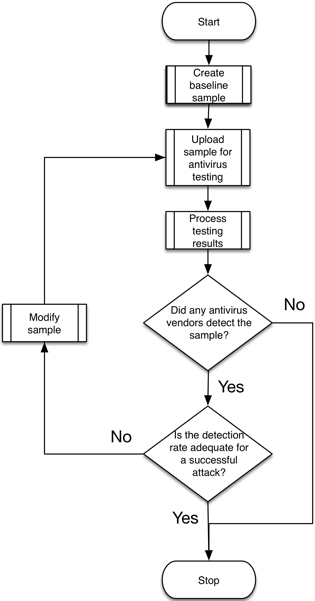

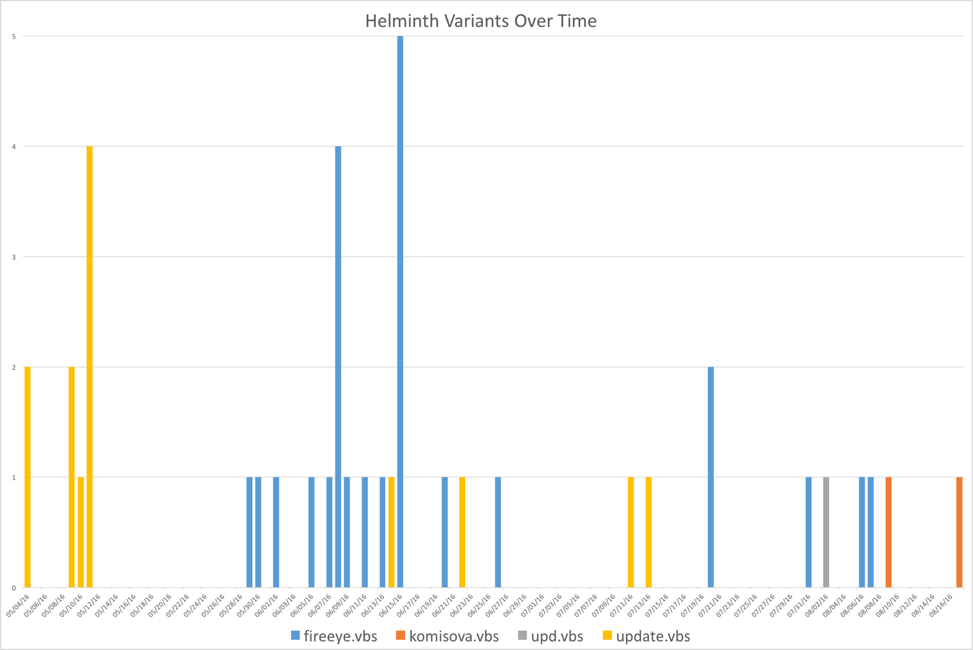

Il malware utilizzato dal gruppo OilRig è in continua evoluzione. Negli ultimi cinque mesi, sono state identificate quattro varianti distinte, ognuna con nomi di file differenti al momento dell’esecuzione. Queste varianti comunicano con server remoti tramite HTTP o DNS, tentando ripetutamente di scaricare un file dal server remoto e, una volta disponibile, eseguirlo, caricando successivamente l’output tramite un’altra richiesta HTTP.

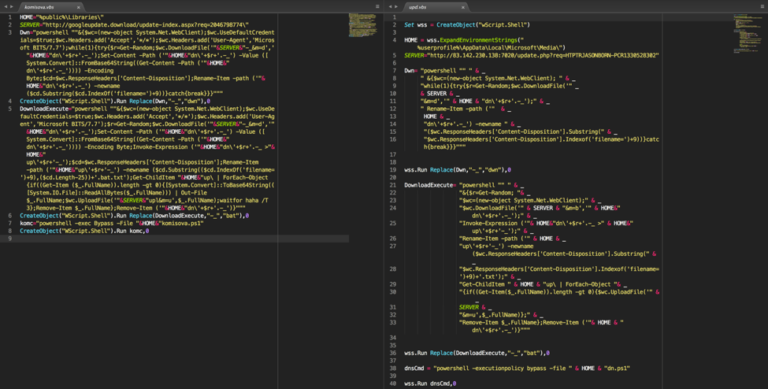

Le varianti del malware presentano alcune differenze minori, principalmente nei domini e negli indirizzi IP utilizzati per la comunicazione. Inoltre, il codice sottostante di una delle varianti, upd.vbs, è molto più pulito rispetto alle altre, indicando che è in fase di sviluppo attivo.

Comunicazione con il server remoto

Il malware comunica con server remoti utilizzando query DNS con specifiche caratteristiche per scaricare o caricare file ed eseguire comandi. Queste comunicazioni avvengono a intervalli apparentemente casuali, indicando che sono probabilmente il risultato di un attaccante reale che emette i comandi, piuttosto che un sistema automatizzato.

Durante l’analisi, gli analisti sono stati in grado di interagire con gli attaccanti utilizzando un honeypot, ricevendo una serie di comandi interessanti, inclusi tentativi di comunicare con server FTP remoti e vari comandi di ricognizione.

Analisi tecnica della campagna malware OilRig

Nel mondo sempre più digitalizzato di oggi, le minacce cibernetiche continuano a evolversi, diventando sempre più sofisticate e pericolose. Una delle minacce emergenti è la campagna malware OilRig, che ha recentemente ampliato il suo raggio d’azione, colpendo non solo organizzazioni in Arabia Saudita, ma anche in Qatar, Turchia, Israele e Stati Uniti. Ecco un’analisi dettagliata delle tecniche e degli strumenti utilizzati da questo gruppo di attacco:

Ampliamento del target

Il gruppo dietro la campagna OilRig continua a sfruttare email di spear-phishing con documenti Microsoft Excel malevoli per compromettere le vittime.

Hanno inviato un’email a un’organizzazione governativa turca, utilizzando come esca presunte nuove credenziali di accesso per il sito web di una compagnia aerea. Una volta che il file “users.xls” viene eseguito e le macro vengono attivate, alla vittima viene presentato un documento ingannevole, utilizzato come trampolino di lancio per ulteriori attacchi.

Aggiornamenti al Set di Strumenti

Si è notata una serie di modifiche al malware utilizzato dagli attori responsabili di OilRig. Sono state identificate quattro varianti distinte, ognuna delle quali rilascia file con nomi differenti durante l’esecuzione.

Queste varianti utilizzano nomi di file come “update.vbs”, “fireeye.vbs”, “upd.vbs” e “komisova.vbs”, indicando che il malware è in continua evoluzione e sviluppo.

Cambiamenti nei VBScripts tra le Varianti

Nonostante le varianti presentino solo differenze minime nei file VBS rilasciati, è evidente che gli attacchi sono in fase di transizione, con l’introduzione di nuovi domini e indirizzi IP utilizzati per le comunicazioni con il server di comando e controllo (C2).

Questa evoluzione suggerisce che gli attacchi sono in una fase di transizione, con nuove infrastrutture C2 che vengono introdotte per sostenere le operazioni in corso.

Cambiamenti nei PS1 tra le Varianti

Analogamente al file VBS, il file PS1 comunica con un server remoto, ma utilizza DNS invece di HTTP per trasmettere comandi e ricevere dati.

Questa variante del malware sembra essere in fase di sviluppo attivo, con commenti e altre annotazioni che indicano che gli attacchi sono in una fase di test e miglioramento continuo.

Interazione con gli Attaccanti

Durante il monitoraggio di questa variante, è stato possibile osservare gli attaccanti interagire con un sistema honeypot, inviando una serie di comandi interessanti, inclusi tentativi di comunicare con server FTP remoti e vari comandi di ricognizione. Queste interazioni sembrano essere il risultato di un attaccante reale che emette comandi, piuttosto che un sistema automatizzato.

Analisi tecnica campagna malware OilRig

Nel mondo sempre più digitalizzato di oggi, le minacce cibernetiche continuano a evolversi, diventando sempre più sofisticate e pericolose. Una delle minacce emergenti è la campagna malware OilRig, che ha recentemente ampliato il suo raggio d’azione, colpendo non solo organizzazioni in Arabia Saudita, ma anche in Qatar, Turchia, Israele e Stati Uniti. Ecco un’analisi dettagliata delle tecniche e degli strumenti utilizzati da questo gruppo di attacco:

Ampliamento del Target

Il gruppo dietro la campagna OilRig continua a sfruttare email di spear-phishing con documenti Microsoft Excel malevoli per compromettere le vittime. Recentemente, hanno inviato un’email a un’organizzazione governativa turca, utilizzando come esca presunte nuove credenziali di accesso per il sito web di una compagnia aerea. Una volta che il file “users.xls” viene eseguito e le macro vengono attivate, alla vittima viene presentato un documento ingannevole, utilizzato come trampolino di lancio per ulteriori attacchi.

Aggiornamenti al Set di Strumenti

Nel corso degli ultimi mesi, abbiamo notato una serie di modifiche al malware utilizzato dagli attori responsabili di OilRig. Sono state identificate quattro varianti distinte, ognuna delle quali rilascia file con nomi differenti durante l’esecuzione. Queste varianti utilizzano nomi di file come “update.vbs”, “fireeye.vbs”, “upd.vbs” e “komisova.vbs”, indicando che il malware è in continua evoluzione e sviluppo.

Cambiamenti nei VBScripts tra le Varianti

Nonostante le varianti presentino solo differenze minime nei file VBS rilasciati, è evidente che gli attacchi sono in fase di transizione, con l’introduzione di nuovi domini e indirizzi IP utilizzati per le comunicazioni con il server di comando e controllo (C2). Questa evoluzione suggerisce che gli attacchi sono in una fase di transizione, con nuove infrastrutture C2 che vengono introdotte per sostenere le operazioni in corso.

Cambiamenti nei PS1 tra le varianti

Analogamente al file VBS, il file PS1 comunica con un server remoto, ma utilizza DNS invece di HTTP per trasmettere comandi e ricevere dati. Questa variante del malware sembra essere in fase di sviluppo attivo, con commenti e altre annotazioni che indicano che gli attacchi sono in una fase di test e miglioramento continuo.

Interazione con gli attaccanti

Durante il monitoraggio di questa variante, è stato possibile osservare gli attaccanti interagire con un sistema honeypot, inviando una serie di comandi interessanti, inclusi tentativi di comunicare con server FTP remoti e vari comandi di ricognizione. Queste interazioni sembrano essere il risultato di un attaccante reale che emette comandi, piuttosto che un sistema automatizzato.

Shamoon 2: una seconda ondata di attacchi distruttivi identificata

Nel novembre 2016, è stata osservata una rinascita di attacchi distruttivi collegati alla campagna di attacchi Shamoon del 2012. Questo attacco, dettagliato in un precedente articolo intitolato “Shamoon 2: il ritorno del wiper Disttrack”, ha preso di mira una singola organizzazione in Arabia Saudita. L’attacco era programmato per cancellare i sistemi il 17 novembre 2016. Tuttavia, da quella pubblicazione, è stato scoperto un altro payload, mirato a un’organizzazione diversa in Arabia Saudita, impostato per cancellare i sistemi il 29 novembre 2016. Questo recente attacco potrebbe avere un impatto significativo su una delle principali contromisure contro gli attacchi wiper: gli snapshot dell’interfaccia desktop virtuale (VDI).

Principali risultati:

Somiglianze e differenze del payload: Il payload utilizzato in questo attacco era molto simile al payload del 17 novembre 2016. Tuttavia, ha mostrato comportamenti diversi e conteneva credenziali dell’account codificate specifiche per la nuova organizzazione bersaglio. Notabilmente, questo payload conteneva diversi nomi utente e password dalla documentazione ufficiale di Huawei relative alle loro soluzioni VDI, come FusionCloud.

Potenziale targeting VDI: Le soluzioni VDI possono offrire una certa protezione contro malware distruttivi come Disttrack, permettendo il caricamento di snapshot di sistemi cancellati. Il fatto che gli aggressori di Shamoon avessero questi nomi utente e password VDI suggerisce che potrebbero aver inteso accedere a queste tecnologie presso l’organizzazione bersaglio per amplificare il loro attacco distruttivo.

Propagazione e distruzione: Simile all’attacco precedente, il payload Disttrack in questo attacco si diffonde ad altri sistemi sulla rete locale utilizzando legittime credenziali dell’account di dominio. Il processo di distruzione rimane coerente, con il payload impostato per iniziare le sue attività distruttive il 29 novembre 2016. Il payload utilizza una variante a 64 bit e include un modulo wiper e di comunicazione memorizzato all’interno dell’eseguibile.

Limitazioni del command and control (C2): Il modulo di comunicazione in questo attacco era privo di un server C2 operativo. Questa assenza suggerisce che l’intenzione primaria dell’attore minaccioso per questo attacco Shamoon 2 fosse la distruzione di dati e sistemi.

Misure di protezione: Palo Alto Networks ha garantito protezione contro il payload Disttrack utilizzato in questo attacco:

- WildFire classifica i campioni Disttrack come dannosi.

- La firma AV di protezione dalle minacce rileva il nuovo payload.

- I clienti di AutoFocus possono monitorare l’attività Disttrack utilizzando il tag Disttrack.

Indicatori di compromissione: Sono stati identificati diversi hash, nomi di file e nomi di servizio come indicatori di compromissione, tra cui “ntertmgr32.exe”, “ntertmgr64.exe”, “vdsk911.sys” e altri.

Malware con firma digitale dell’Università di Oxford

Il gruppo di minacce iraniano OilRig ha preso di mira diverse organizzazioni in Israele e in altri paesi del Medio Oriente dalla fine del 2015. Nei recenti attacchi, hanno creato un falso portale VPN e hanno preso di mira almeno cinque fornitori IT israeliani, diversi istituti finanziari e l’Ufficio postale israeliano.

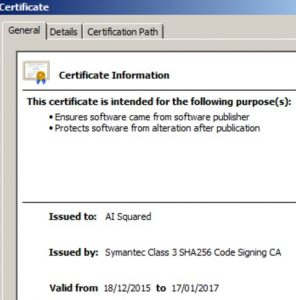

Successivamente, gli aggressori hanno creato due siti web fasulli che simulavano essere una pagina di registrazione per una conferenza dell’Università di Oxford e un sito di candidature di lavoro. In questi siti web, hanno ospitato malware che era digitalmente firmato con un certificato di firma del codice valido, probabilmente rubato.

Basandosi su upload di VirusTotal, contenuti di documenti malevoli e vittime note, altre organizzazioni bersaglio si trovano in Turchia, Qatar, Kuwait, Emirati Arabi Uniti, Arabia Saudita e Libano.

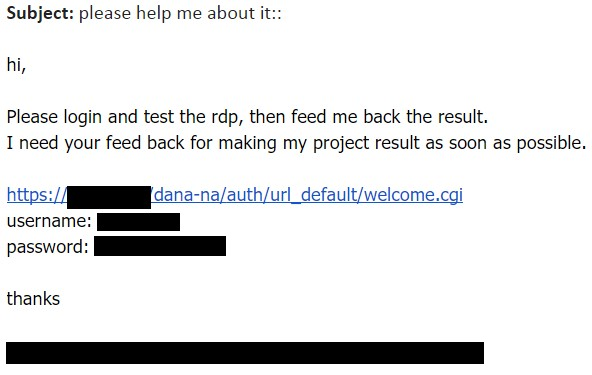

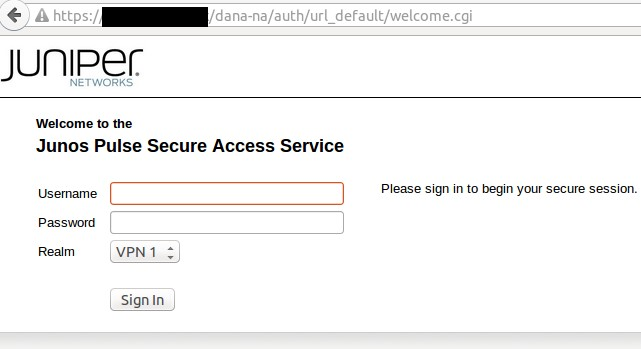

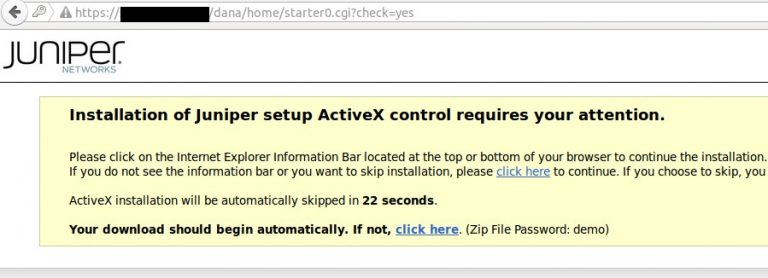

Portale VPN Falso

In uno dei casi recenti, gli aggressori hanno inviato un’email a individui in organizzazioni bersaglio. L’email proveniva da un account compromesso di un fornitore IT. Il link fornito nell’email malevola portava a un falso portale VPN. Dopo aver effettuato l’accesso con le credenziali fornite nell’email, alla vittima veniva chiesto di installare il “VPN Client”, un file .exe, o, in caso di mancato download, di scaricare un zip protetto da password (con lo stesso file .exe all’interno).

Il “VPN Client” è un software VPN Juniper legittimo associato a un malware noto come “Helminth”, utilizzato dal gruppo di minacce OilRig. Se la vittima scarica e installa il file, il suo computer verrebbe infettato, mentre viene installato il software VPN legittimo.

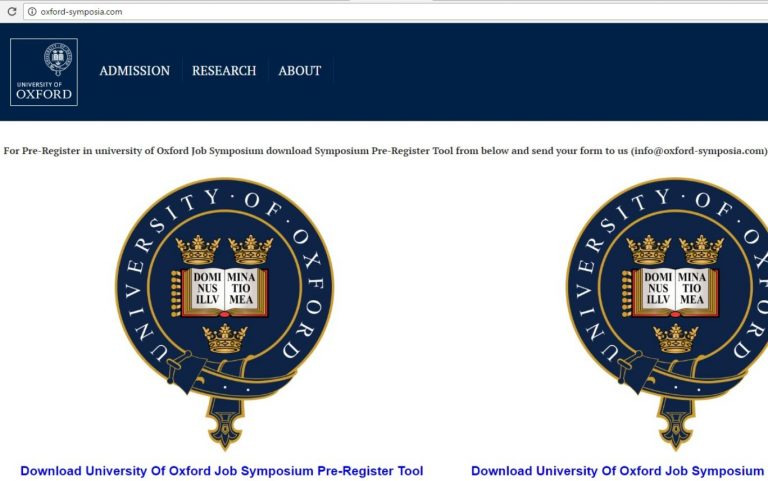

Impersonificazione dell’Università di Oxford

Gli aggressori hanno registrato quattro domini che impersonavano l’Università di Oxford. Uno di questi, oxford-symposia[.]com, è un falso sito web di registrazione per una conferenza di Oxford. I visitatori vengono invitati a scaricare lo “Strumento di pre-registrazione del simposio di lavoro dell’Università di Oxford”.

Se eseguito dalla vittima, il suo computer verrebbe infettato.

Altri incidenti

In un incidente precedente, gli aggressori hanno inviato un file Excel malevolo che impersonava Israir, una compagnia aerea israeliana. Il file aveva una macro che, se abilitata dall’utente, avrebbe infettato il suo computer.

Sovrapposizione di infrastruttura con Cadelle e Chafer

Nel dicembre 2015, Symantec ha pubblicato un post su due gruppi di attacco con base in Iran, Cadelle e Chafer, che utilizzavano Backdoor.Cadelspy e Backdoor.Remexi per spiare individui iraniani e organizzazioni del Medio Oriente. Questo suggerisce che i due gruppi potrebbero effettivamente essere la stessa entità, o che condividano risorse in un modo o nell’altro.

Emirati Arabi Uniti obiettivo di OilRig con ISMAgent

Nel luglio 2017 OilRig ha utilizzato uno strumento da loro sviluppato chiamato ISMAgent in un nuovo set di attacchi mirati. Il gruppo OilRig ha sviluppato ISMAgent come variante del trojan ISMDoor. Nel mese di agosto 2017, abbiamo scoperto che questo gruppo di minacce ha sviluppato un altro trojan che chiamano ‘Agent Injector’ con lo scopo specifico di installare il backdoor ISMAgent. Stiamo monitorando questo strumento come ISMInjector. Ha una struttura sofisticata e contiene tecniche anti-analisi che non abbiamo visto in strumenti precedentemente sviluppati da questo gruppo di minacce. La struttura complessa e l’inclusione di nuove tecniche anti-analisi potrebbero suggerire che questo gruppo sta aumentando i loro sforzi di sviluppo al fine di evitare rilevamenti e ottenere una maggiore efficacia nei loro attacchi.

L’attacco

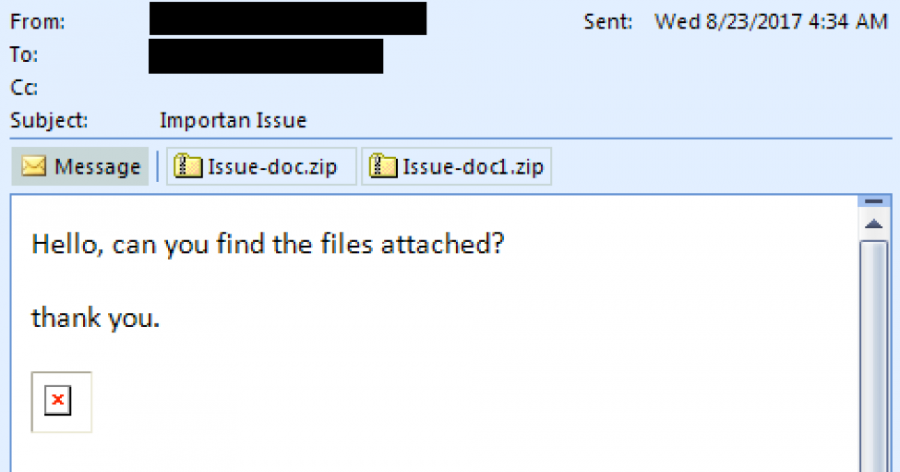

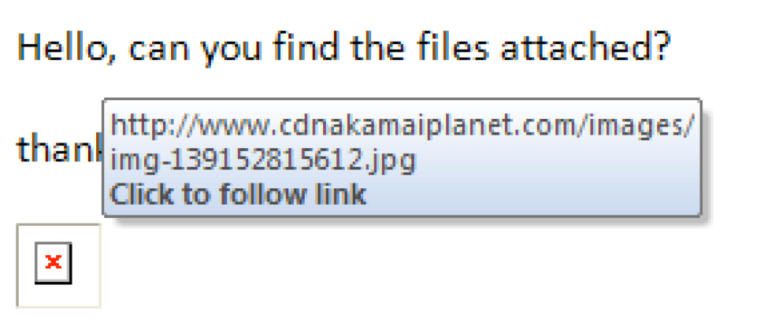

Il 23 agosto 2017 OilRig prende di mira un’organizzazione all’interno del governo degli Emirati Arabi Uniti. L’attacco coinvolgeva un’email di spear-phishing che aveva come oggetto “Importan Issue” e due archivi Zip allegati, come si vede nella Figura 1. Si noti che “Important” è scritto male nel campione come mostrato di seguito.

La consegna

L’attacco di phishing del 23 agosto 2017 ha allegato due archivi Zip all’email, “Issue-doc.zip” e “Issue-doc1.zip”.

Ogni allegato Zip contiene un file, con “Issue.doc” all’interno di “Issue-doc.zip” e “Issue.dot” all’interno di “Issue-doc1.zip”. I file “Issue.doc” e “Issue.dot” sono entrambi documenti dannosi che tenteranno di eseguire in Microsoft Word.

ISMInjector

Alla fine, il payload consegnato da ThreeDollars è un nuovo strumento nell’arsenale di OilRig che chiamiamo ISMInjector. Come suggerisce il nome, ISMInjector è un trojan responsabile dell’iniezione di un trojan in un altro processo. Il payload incorporato all’interno del campione ISMInjector consegnato in questo attacco è una variante del backdoor ISMAgent di cui avevamo discusso in dettaglio nel nostro blog che discuteva di un attacco mirato a una società tecnologica saudita.

La struttura e le tecniche utilizzate da OilRig dimostrano una crescente sofisticazione e un impegno a lungo termine per le operazioni di cyber spionaggio. La loro capacità di sviluppare nuovi strumenti e tecniche suggerisce che continueranno a rappresentare una minaccia significativa per le organizzazioni nel Medio Oriente e potenzialmente in altre regioni.

TwoFace Webshell: punto di accesso persistente per il movimento laterale

Unit 42 ha scoperto una webshell chiamata “TwoFace” utilizzato da un attore minaccioso per accedere in remoto alla rete di un’organizzazione del Medio Oriente presa di mira. Questo webshell è particolare perché è composto da due webshell separati: uno iniziale che salva e carica il secondo webshell, più funzionale. Il secondo webshell permette all’attore minaccioso di eseguire vari comandi sul server compromesso.

| IP address | Country | Number of Commands | Date of Activity | Days Since Initial Command |

| 46.38.x.x | Iran | 1 | 2016-06-18 | 0 |

| 178.32.x.x | France | 6 | 2016-09-28 | 103 |

| 137.74.x.x | France | 16 | 2017-03-03 | 259 |

| 192.155.x.x | USA | 61 | 2017-04-24 | 311 |

| 46.4.x.x | Germany | 10 | 2017-05-03 | 320 |

L’analisi dei log del server ha rivelato che l’attore minaccioso aveva accesso al webshell TwoFace per quasi un anno, a partire da giugno 2016. I comandi eseguiti hanno mostrato l’interesse dell’attore nel raccogliere credenziali utilizzando lo strumento Mimikatz e nel muoversi lateralmente attraverso la rete copiando il webshell TwoFace e altri webshell su diversi server.

Sono stati identificati cinque diversi indirizzi IP provenienti da quattro paesi che hanno inviato comandi al webshell TwoFace. Il primo comando era un semplice comando “whoami”, suggerendo il compromesso iniziale del server. I comandi successivi hanno rivelato le tattiche, le tecniche e le procedure (TTP) dell’attore, tra cui l’uso dello strumento Mimikatz e i tentativi di passare ad altri server nella rete.

Il webshell TwoFace è composto da un caricatore e un componente payload, entrambi scritti in C#. Il caricatore è responsabile del salvataggio e del caricamento del componente payload, mentre il componente payload ha più funzionalità. Il caricatore utilizza richieste HTTP POST per interagire, e il payload richiede una password per l’autenticazione.

È stata anche scoperta un’altra versione del caricatore TwoFace, chiamata “TwoFace++ Loader”. Questa versione contiene anche un componente payload incorporato in forma cifrata. Inoltre, è stato identificato un altro webshell chiamato “IntrudingDivisor”, che richiede autenticazione e ha il suo set di comandi.

In conclusione, l’approccio a due livelli del webshell TwoFace e l’inclusione di contenuti di siti web legittimi lo rendono difficile da rilevare, permettendo agli attori minacciosi di mantenere un accesso persistente a una rete per lunghi periodi senza essere rilevati.

Attacco mirato nel Medio Oriente sfruttando una vulnerabilità di Microsoft Office

Meno di una settimana dopo che Microsoft ha rilasciato una patch per la vulnerabilità CVE-2017-11882 il 14 novembre 2017, FireEye ha osservato un attaccante sfruttare questa vulnerabilità di Microsoft Office per prendere di mira un’organizzazione governativa nel Medio Oriente. Si ritiene che questa attività sia stata condotta da un gruppo sospettato di cyber spionaggio iraniano, noto come APT34, utilizzando un backdoor personalizzato di PowerShell per raggiungere i suoi obiettivi.

Si ritiene che APT34 sia coinvolto in un’operazione di cyber spionaggio a lungo termine, focalizzata principalmente su sforzi di ricognizione a beneficio degli interessi nazionali iraniani, operativa almeno dal 2014. Questo gruppo ha condotto attività mirate in vari settori, tra cui finanziario, governativo, energetico, chimico e delle telecomunicazioni, concentrando in gran parte le sue operazioni nel Medio Oriente. Si ritiene che APT34 operi per conto del governo iraniano, basandosi su dettagli infrastrutturali che contengono riferimenti all’Iran, sull’uso dell’infrastruttura iraniana e sul targeting che si allinea con gli interessi di uno stato-nazione.

CVE-2017-11882 riguarda diverse versioni di Microsoft Office e, quando sfruttata, permette a un utente remoto di eseguire codice arbitrario nel contesto dell’utente corrente a causa di una gestione impropria degli oggetti in memoria. La vulnerabilità è stata corretta da Microsoft il 14 novembre 2017. Una prova completa del concetto (POC) è stata pubblicamente rilasciata una settimana dopo dal reporter della vulnerabilità.

La vulnerabilità esiste nel vecchio Equation Editor (EQNEDT32.EXE), un componente di Microsoft Office che viene utilizzato per inserire e valutare formule matematiche. L’Equation Editor è incorporato nei documenti di Office utilizzando la tecnologia di collegamento e incorporamento degli oggetti (OLE). Viene creato come un processo separato invece di un processo figlio delle applicazioni Office. Se viene passata una formula creata all’Equation Editor, non controlla correttamente la lunghezza dei dati durante la copia dei dati, il che comporta una corruzione della memoria dello stack. Poiché EQNEDT32.exe è compilato utilizzando un compilatore più vecchio e non supporta la randomizzazione dello spazio degli indirizzi (ASLR), una tecnica che protegge contro lo sfruttamento delle vulnerabilità di corruzione della memoria, l’attaccante può facilmente alterare il flusso di esecuzione del programma.