Inchieste

Spionaggio Digitale: l’iInarrestabile ascesa di OilRig

Tempo di lettura: 9 minuti. Shamoon ritorna, OilRig intensifica con QUADAGENT. Proteggi dal nuovo pericolo RGDoor e OopsIE nel Medio Oriente

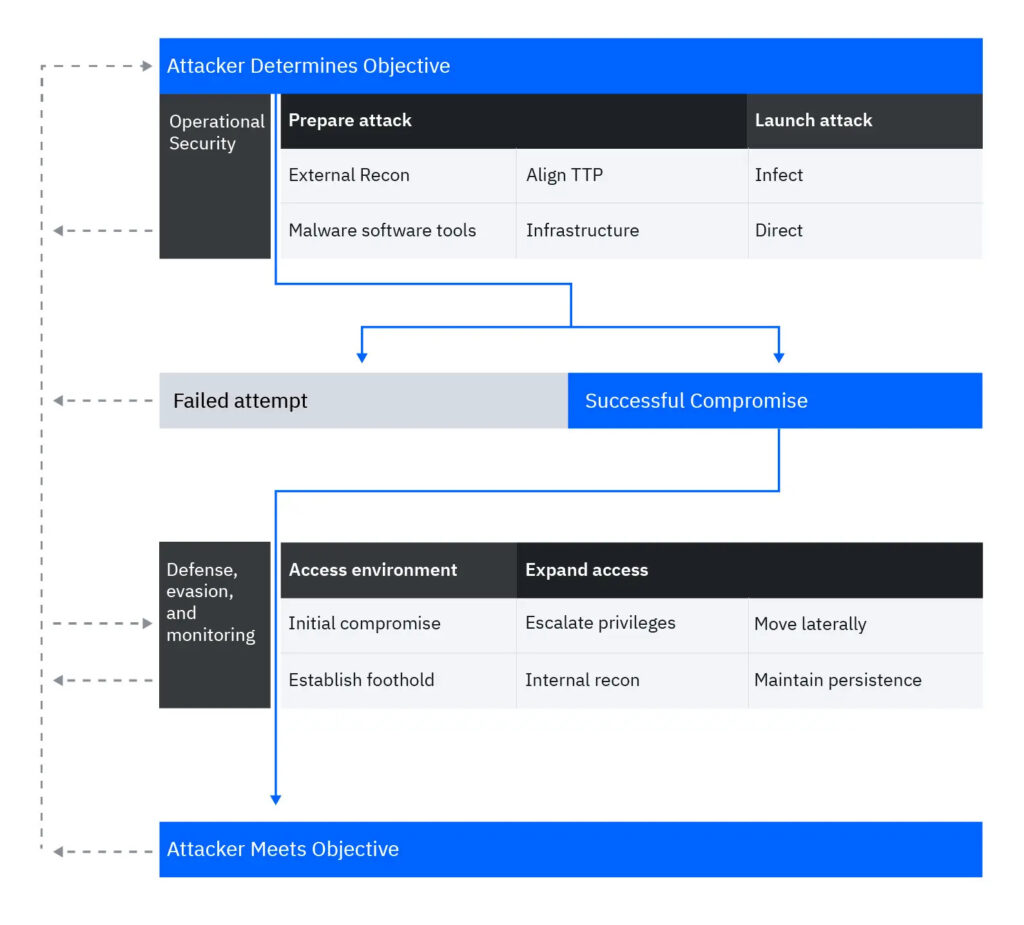

Nel panorama della sicurezza informatica, il gruppo OilRig (noto anche come APT34 o Helix Kitten) continua a dimostrare una capacità di adattamento e un’evoluzione costante nel loro arsenale di strumenti di attacco. Identificato per la prima volta a metà del 2016, OilRig è un avversario motivato da operazioni di spionaggio e attivo principalmente nella regione del Medio Oriente. La loro persistenza e l’intensificazione delle operazioni lasciano presagire un’accelerazione delle attività nel prossimo futuro.

OilRig Trojan “OopsIE” per cyberattacchi nel Medio Oriente

Nel panorama delle minacce informatiche, il gruppo OilRig sè distinto per la sua persistenza e l’evoluzione continua delle sue strategie di attacco. Unit 42 di Palo Alto Networks ha rivelato l’uso di un nuovo trojan, soprannominato “OopsIE”, utilizzato per colpire obiettivi strategici nel Medio Oriente.

Sviluppo e Analisi del Trojan

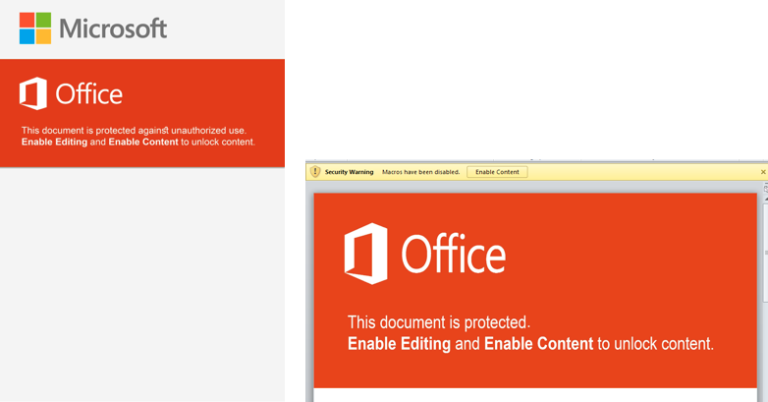

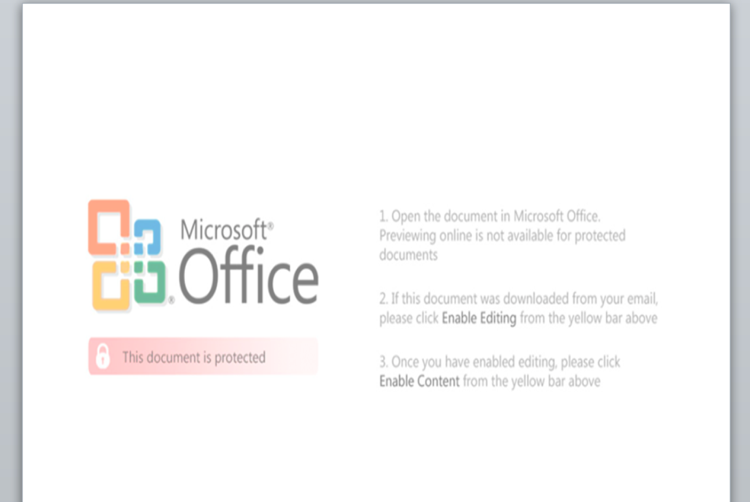

OilRig ha dimostrato una capacità notevole di adattamento, sviluppando il trojan “OopsIE” per infiltrarsi in enti assicurativi e istituzioni finanziarie. L’attacco del 8 gennaio ha visto l’uso di un documento Word dannoso, mentre quello del 16 gennaio ha coinvolto la consegna diretta del trojan tramite link di phishing mirato. L’analisi tecnica del documento “ThreeDollars” e del trojan rivela un uso astuto di macro malevoli e tecniche di mascheramento del traffico di rete.

Metodologie di attacco e prevenzione

Unit 42 ha fornito dettagli tecnici sulle metodologie di attacco di OilRig, inclusi l’uso di task pianificati, la creazione di VBScript e le tecniche di codifica dei dati. Vengono inoltre condivisi gli Indicatori di Compromissione (IoC), come gli hash SHA256 e i dettagli dell’infrastruttura di comando e controllo (C2). Per la protezione, vengono suggeriti strumenti come WildFire, AutoFocus, Traps e PanAV di Palo Alto Networks.

OilRig ha continuato a rappresentare una minaccia significativa per le aziende nel Medio Oriente. L’articolo sottolinea l’importanza di rimanere aggiornati sulle tattiche di attacco e di implementare misure di sicurezza adeguate per contrastare queste minacce persistenti.

RGDoor, il retroscena della backdoor IIS

Unit 42 ha rivelato l’uso di un backdoor IIS denominato RGDoor, utilizzato per prendere di mira organizzazioni governative e istituzioni finanziarie ed educative nel Medio Oriente. Questo backdoor si presenta come una minaccia secondaria, attivata per mantenere l’accesso a server compromessi qualora le difese nemiche individuassero e rimuovessero le shell TwoFace precedentemente installate.

RGDoor: minaccia nascosta nei Server

RGDoor si distingue per la sua capacità di operare discretamente. A differenza di TwoFace, non è sviluppato in C# e non richiede interazioni con URL specifici. Creato in C++, RGDoor si integra come modulo HTTP nativo in IIS, estendendo le funzionalità del server per eseguire azioni personalizzate su richieste in arrivo. La sua installazione può avvenire tramite l’interfaccia grafica di IIS Manager o con comandi appcmd, dimostrando la sofisticatezza e l’adattabilità di questo strumento agli ambienti server.

Risposta ai comandi: analisi tecnica

L’analisi di RGDoor mostra che risponde immediatamente alle richieste POST HTTP, esaminando i campi “Cookie” per comandi specifici. Questa funzionalità consente agli attori di caricare e scaricare file e di eseguire comandi, offrendo un controllo quasi totale sul server compromesso. La struttura dei comandi, la loro esecuzione e la risposta a tali richieste rivelano un livello di controllo preoccupante per la sicurezza delle reti informatiche.

Protezione e prevenzione: misure di sicurezza

Per contrastare la minaccia RGDoor, Palo Alto Networks ha messo a disposizione dei suoi clienti diversi strumenti di protezione, come WildFire e AutoFocus, e ha sviluppato una firma IPS specifica per rilevare il traffico di rete RGDoor. Queste misure sono essenziali per la prevenzione e la mitigazione degli attacchi, sottolineando l’importanza di una vigilanza costante e di una risposta rapida agli incidenti di sicurezza.

Comprensione e difesa: log e configurazione IIS

Per una difesa efficace, è cruciale comprendere come RGDoor appaia nei log di IIS. La configurazione standard di IIS non registra i valori dei campi “Cookie”, rendendo difficile l’identificazione delle richieste in arrivo. Pertanto, è necessario configurare IIS per loggare tali campi, permettendo agli amministratori di rilevare e analizzare le attività sospette legate a RGDoor.

Persistenza di RGDoor

RGDoor rappresenta un esempio chiaro di come gli attori di minacce informatiche sviluppino piani di contingenza per mantenere l’accesso ai network compromessi. La sua limitata ma efficace gamma di comandi fornisce una funzionalità sufficiente per un backdoor competente, dimostrando la necessità di una sicurezza informatica sempre più avanzata e proattiva.

Attacchi Mirati: La Strategia di OilRig

Tra maggio e giugno del 2018, Unit 42 ha osservato attacchi multipli attribuiti a OilRig, apparentemente originati da un’agenzia governativa del Medio Oriente. Utilizzando tecniche di raccolta credenziali e account compromessi, il gruppo ha utilizzato questa agenzia come piattaforma di lancio per i loro veri attacchi, colpendo fornitori di servizi tecnologici e altre entità governative dello stesso stato-nazione.

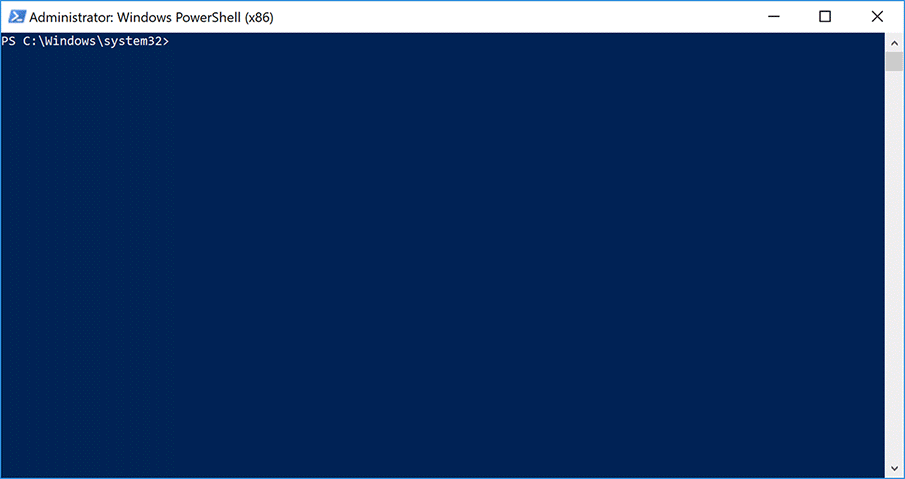

QUADAGENT: Backdoor di PowerShell

I bersagli di questi attacchi sono stati colpiti da un backdoor di PowerShell chiamato QUADAGENT, uno strumento attribuito a OilRig da ClearSky Cyber Security e FireEye. L’analisi di Unit 42 ha confermato questa attribuzione esaminando specifici artefatti e tattiche precedentemente impiegati da OilRig. Sebbene l’uso di backdoor basati su script sia una pratica comune per OilRig, l’insolita tattica di impacchettare questi script in file eseguibili portatili (PE) segnala un’evoluzione nelle loro metodologie di attacco.

Dettagli tecnici dell’attacco di OilRig

L’attacco più recente si è articolato in tre ondate, tutte caratterizzate da un’email di phishing che sembrava provenire da un’agenzia governativa del Medio Oriente. L’analisi ha rivelato che gli indirizzi email delle vittime non erano facilmente rintracciabili tramite motori di ricerca comuni, suggerendo che fossero parte di una lista di obiettivi predefinita o associati all’account compromesso utilizzato per inviare le email di attacco.

Tecniche di evasione e anti-analisi

OilRig ha abilmente sfruttato Invoke-Obfuscation, uno strumento open source, per offuscare gli script di PowerShell utilizzati per QUADAGENT. Questo strumento, originariamente progettato per aiutare i difensori a simulare comandi PowerShell offuscati, si è rivelato efficace nell’aumentare le possibilità di evasione e come tattica anti-analisi.

OilRig si è confermato un gruppo avversario estremamente persistente nella regione del Medio Oriente. Sebbene le loro tecniche di consegna siano relativamente semplici, le varie modifiche apportate agli strumenti utilizzati rivelano una sofisticatezza nascosta. È fondamentale ricordare che gruppi come OilRig seguiranno il percorso di minore resistenza per raggiungere i loro obiettivi. I clienti di Palo Alto Networks sono protetti attraverso servizi come WildFire, che classifica i campioni di QUADAGENT come malevoli.

Shamoon: minaccia distruttiva ritorna con nuove tattiche

Il malware distruttivo Shamoon, noto per aver colpito il settore energetico saudita nel 2012 e poi nuovamente nel 2016, è riemerso il 10 dicembre dopo due anni di assenza, lanciando una nuova ondata di attacchi nel Medio Oriente. Questi ultimi attacchi di Shamoon sono particolarmente distruttivi, poiché coinvolgono un nuovo malware cancellatore di file, Trojan.Filerase, che elimina i file dai computer infetti prima che Shamoon cancelli il master boot record, rendendo i computer inutilizzabili.

Nuove tattiche di Wiping

A differenza degli attacchi precedenti, questi ultimi coinvolgono un secondo pezzo di malware cancellatore, Trojan.Filerase, che aumenta la portata distruttiva degli attacchi. Mentre un computer infetto da Shamoon potrebbe essere reso inutilizzabile, i file sul disco rigido potrebbero essere recuperati forensicamente. Tuttavia, se i file vengono prima cancellati da Trojan.Filerase, il recupero diventa impossibile.

Diffusione e impatto degli attacchi firmati OilRig

La diffusione di Filerase avviene attraverso la rete della vittima a partire da un computer iniziale, utilizzando una lista di computer remoti unica per ogni vittima, il che suggerisce che gli aggressori abbiano raccolto queste informazioni durante una precedente fase di ricognizione. In almeno un caso, Shamoon è stato eseguito utilizzando PsExec, indicando che gli aggressori avevano accesso alle credenziali della rete.

Possibile collegamento con Elfin

Symantec ha osservato che una delle nuove vittime di Shamoon in Arabia Saudita era stata recentemente attaccata anche da un altro gruppo chiamato Elfin (noto anche come APT33) e infettato con il malware Stonedrill. La vicinanza temporale degli attacchi di Elfin e Shamoon contro questa organizzazione suggerisce un possibile collegamento tra i due incidenti.

Una storia di attacchi distruttivi

Shamoon ha una storia di attacchi distruttivi e il suo ritorno improvviso solleva interrogativi su perché sia stato nuovamente impiegato. Tuttavia, la ricorrenza di Shamoon ogni pochi anni significa che le organizzazioni devono rimanere vigili e assicurarsi che tutti i dati siano correttamente salvati e che sia in atto una strategia di sicurezza robusta.

OilRig Intensifica le Tattiche di Cyber Spionaggio: Analisi delle Recenti Campagne di Phishing e Scoperte di Malware

Il panorama del cyber spionaggio è in continua evoluzione, con attori di minaccia come APT34, noto anche come OilRig e Helix Kitten, che rafforzano le loro strategie per violare le organizzazioni bersaglio. La recente scoperta di nuovi malware e la creazione di ulteriori infrastrutture da parte di APT34 sottolineano l’accelerazione delle operazioni, in particolare in Medio Oriente, dove le tensioni geopolitiche sono in aumento. Questo articolo esplora le ultime campagne di phishing orchestrate da APT34 e l’introduzione di nuove famiglie di malware nel loro arsenale.

Difesa proattiva di FireEye contro le intrusioni di APT34

In una dimostrazione proattiva di difesa informatica, FireEye ha identificato e sventato una campagna di phishing di APT34 alla fine di giugno 2019. La campagna si è distinta per l’impersonificazione di un membro dell’Università di Cambridge, l’uso di LinkedIn per la consegna di documenti dannosi e l’aggiunta di tre nuove famiglie di malware al toolkit di APT34. I team Managed Defense e Advanced Practices di FireEye hanno svolto un ruolo cruciale nell’arrestare la nuova variante di malware, TONEDEAF, e nell’identificare la ricomparsa di PICKPOCKET, un malware osservato esclusivamente nelle attività precedenti di APT34.

Settori bersaglio di OilRig

Le recenti attività di APT34 hanno mirato principalmente a settori critici per gli interessi degli stati-nazione, inclusi energia e servizi pubblici, governo e settore petrolifero e del gas. Il loro interesse maggiore è accedere a entità finanziarie, energetiche e governative per raccogliere informazioni strategiche che beneficiano dell’agenda geopolitica ed economica dell’Iran.

L’Inganno della Fiducia dell’Università di Cambridge

Il recente tentativo di phishing di APT34 coinvolgeva un file Excel dannoso, che è stato identificato come un exploit dal motore ExploitGuard di FireEye. Il file, denominato “System.doc”, era un eseguibile Windows mascherato con un’estensione “.doc”, progettato per installare il backdoor TONEDEAF. Il malware comunicava con un server di comando e controllo utilizzando richieste HTTP e supportava varie attività malevole, inclusa la raccolta di informazioni di sistema e l’esecuzione di comandi shell arbitrari.

L’arsenale di malware: TONEDEAF, VALUEVAULT e LONGWATCH

Il backdoor TONEDEAF, insieme a VALUEVAULT e LONGWATCH, rappresenta la natura sofisticata delle capacità di sviluppo di malware di APT34. VALUEVAULT, uno strumento di furto di credenziali del browser compilato in Golang, e LONGWATCH, un keylogger, sono indicativi dell’attenzione di APT34 sulla raccolta di informazioni sensibili attraverso vari mezzi.

La persistenza di APT34 nell’impiegare tattiche sofisticate di cyber spionaggio è un chiaro promemoria delle minacce informatiche in corso poste dagli attori statali. Si consiglia alle organizzazioni di rimanere vigili e adottare un approccio olistico alla sicurezza delle informazioni per contrastare tali minacce avanzate. Le capacità di rilevamento e analisi di FireEye si sono dimostrate strumentali nella protezione contro queste campagne, ma ci si aspetta che APT34 continui a evolvere le sue tattiche per raggiungere i suoi obiettivi.

Nuovo Wiper distruttivo “ZeroCleare” mira al settore energetico in Medio Oriente

Il team di IBM X-Force ha recentemente scoperto un nuovo malware distruttivo, soprannominato “ZeroCleare”, che prende di mira il settore energetico e industriale in Medio Oriente. Questo wiper, progettato per sovrascrivere il Master Boot Record (MBR) e le partizioni dei dischi su macchine Windows, segue le orme del noto malware Shamoon, utilizzando tecniche simili per causare interruzioni e danni significativi.

L’Ascesa delle minacce distruttive

Negli ultimi anni, gli attacchi distruttivi sono aumentati esponenzialmente, con un incremento del 200% registrato da IBM nei soli ultimi sei mesi del 2019. Questi attacchi, che spesso utilizzano malware come componente di pressione o rappresaglia, sono particolarmente preoccupanti per il settore energetico, un pilastro fondamentale per l’economia di molte nazioni del Medio Oriente e dell’Europa.

ZeroCleare: attacco complesso e mirato

ZeroCleare non è un attacco opportunistico, ma una campagna mirata contro organizzazioni specifiche. L’analisi di X-Force IRIS suggerisce che il gruppo di minaccia ITG13, noto anche come APT34/OilRig, e almeno un altro gruppo, probabilmente con base in Iran, abbiano collaborato per la fase distruttiva dell’attacco. L’uso di un driver vulnerabile e firmato e script PowerShell/Batch malevoli permette a ZeroCleare di aggirare i controlli di Windows e di diffondersi su numerosi dispositivi nella rete colpita.

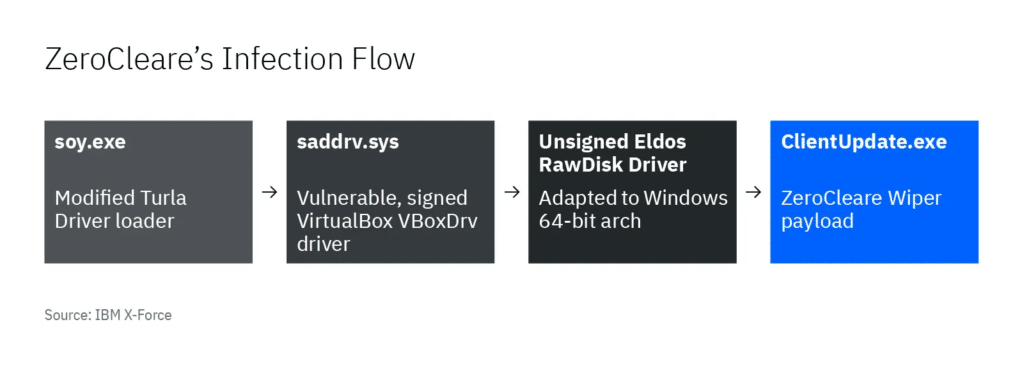

Flusso dell’infezione di ZeroCleare

Il wiper ZeroCleare è parte dell’ultima fase dell’operazione complessiva e si adatta sia ai sistemi a 32 bit che a 64 bit. Per i sistemi a 64 bit, viene utilizzato un driver firmato vulnerabile, che viene poi sfruttato per caricare il driver non firmato di EldoS RawDisk, evitando il rifiuto da parte del Driver Signature Enforcement (DSE) di Windows.

Attribuzione a OilRig e obiettivi di ZeroCleare

Sebbene non sia possibile attribuire con certezza l’attività osservata durante la fase distruttiva della campagna ZeroCleare, le somiglianze con altre attività di attori iraniani fanno supporre che l’attacco sia stato eseguito da uno o più gruppi di minaccia iraniani. Questi attacchi mirano a settori chiave come l’energia e il petrolio, con l’obiettivo di danneggiare l’infrastruttura critica e influenzare la sicurezza energetica globale.

Mitigare il rischio del wiper

IBM X-Force sottolinea l’importanza della rilevazione precoce e della risposta coordinata per contenere e fermare la diffusione di minacce distruttive. Alcuni consigli includono l’utilizzo di intelligence sulle minacce per comprendere i rischi, la costruzione di difese efficaci, l’implementazione di una gestione dell’identità e dell’accesso (IAM), l’uso dell’autenticazione multifattore (MFA), la creazione di backup efficaci e testati e l’esecuzione di esercitazioni per testare i piani di risposta.

Gli attacchi come quello di ZeroCleare rappresentano una minaccia significativa per il settore energetico e per la sicurezza globale. La comprensione e la preparazione contro questi attacchi sono essenziali per proteggere le infrastrutture critiche e mantenere la stabilità economica e politica nelle regioni colpite.

Inchieste

I Core Update di Google censurano Internet e fomentano truffe SEO

Da quando è iniziata l’epoca dell’intelligenza artificiale, Google sta trasformando la rete. Google ha la capacità di farlo? Assolutamente sì, essendo l’azienda monopolista su cui si basa il maggior numero di ricerche online. Non solo grazie al suo motore di ricerca, ma anche grazie a YouTube, un altro potente motore di ricerca video appartenente alla stessa azienda statunitense.

L’aspetto più importante di questa situazione, già descritto da Matrice Digitale, riguarda la componente su cui Google sta basando la ricerca. Nei risultati si trovano spesso aziende con solidi rapporti con la società e considerate autorevoli. Stiamo assistendo a cambiamenti significativi nel mondo della ricerca, dipendenti dalle scelte editoriali di Google, azienda che sembra non riuscire a trovare una linea chiara oppure ce l’ha e non risulta essere la migliore per la totalità degli utenti e degli imprenditori.

SEO prima vittima ed Editori privilegiati

Le prime vittime sono stati i siti internet che per anni hanno lavorato sul posizionamento SEO (Search Engine Optimization). Questa attività ha subito cambiamenti radicali, soprattutto a causa dei Core Update di Google: aggiornamenti strutturali dell’algoritmo che determinano il posizionamento delle pagine. Il funzionamento esatto di questi aggiornamenti non è chiaro, ma esistono sospetti che non si tratti di un algoritmo autonomo. Emergono ipotesi di rapporti diretti tra Google e aziende editoriali, che ricevono finanziamenti per produrre informazione. Un tempo garantiti dallo Stato, questi fondi provengono ora da privati verso altri privati. Un settore, quello di Google News, che rappresenta una lobby gestita dai soliti noti ed in mano alla politica così come raccontato nell’inchiesta a tema di Matrice Digitale.

Google fa politica, riscrive la storia e chiude il mercato

Google non risponde solo a logiche commerciali, ma mostra un indirizzo politico, influenzato da lobbisti e dinamiche globali. Con l’eventuale ritorno di Donald Trump, potrebbe modificare il proprio posizionamento sui contenuti visibili in rete anche se ad oggi risulta essere in antitesi alla cordata di Musk dove si sono aggregati dopo l’esito delle elezioni sia Zuckerberg sia Bezos con tanto di strizzatina d’occhio da parte di Gates.

Un altro aspetto rilevante è l’ascesa di nuovi motori di ricerca basati su intelligenza artificiale, come SearchGPT di OpenAI, che fornisce risposte in base a domande anziché parole chiave. Questo fenomeno solleva questioni legate a linee politiche imposte da multinazionali, governi e organi sovranazionali.

Google sta riscrivendo la storia: deindicizza o rende inutili contenuti alternativi rispetto alla narrazione mainstream dell’informazione, della ricerca scientifica e della politica. Giornalisti e artisti vengono relegati in fondo ai risultati di ricerca, generando caos tra chi si occupa di ottimizzazione dei contenuti e chi cerca di emergere nel panorama informativo.

I Core Update e l’esempio della manina dietro l’algoritmo

I Core Update premiano spesso siti improbabili a scapito di quelli storici e di qualità. L’ottimizzazione della ricerca proposta da Google si basa su due principi: la velocità di caricamento e l’autorevolezza. La velocità è valutata tramite i Core Web Vitals, mentre l’autorevolezza si costruisce attraverso citazioni da fonti ritenute autorevoli. Questo sistema ha spinto le testate editoriali a omettere chi ha dato la notizia per primo, modificando il panorama giornalistico oltre a fomentare un mercato parallelo di citazioni a pagamento sulla base di insider trader all’interno delle redazioni di siti posizionati con un ottimo page rank.

Google censura le notizie e non premia il giornalismo

Google dovrebbe premiare, secondo regole meritocratiche, chi fornisce le notizie in anteprima. Tuttavia, l’algoritmo sembra invece favorire chi mantiene rapporti privilegiati con l’azienda. Parallelamente, l’utilizzo dell’intelligenza artificiale nei contenuti ha premiato siti di affiliazione di dubbia qualità, dimostrando l’incoerenza del sistema dove richiede contenuti esclusivi per poter indicizzare in modo privilegiato i contenuti. Google censura inoltre notizie esclusive, che spesso non appaiono tra i risultati di ricerca nelle categorie news o video e non è chiaro secondo quale principio.

Google facilita le truffe nel mercato SEO ?

Le regole opache di Google stanno trasformando il settore, creando difficoltà a chi si occupa di SEO, costringendo molti professionisti a cambiare mestiere o a proporre servizi poco efficaci.

Questa situazione sta livellando il mercato verso il basso. Da un lato, esistono persone oneste ma impreparate; dall’altro, truffatori che approfittano di aziende incapaci di navigare le nuove regole. I Core Update stanno favorendo un sottobosco di figure poco professionali, aumentando la sfiducia nelle opportunità offerte da Internet.

Il web, un tempo simbolo di libertà e accessibilità, sta diventando un luogo sempre più chiuso e costoso. Oggi, per emergere, non basta più creare un blog o un sito di qualità: bisogna investire ingenti somme per promuovere contenuti indicizzati ma invisibili senza la garanzia di un ritorno. Questo sistema alimenta il business dei social network, creando un cartello economico che avvantaggia un ristretto gruppo di grandi aziende.

La rete sta subendo una trasformazione radicale, diventando sempre meno libera e non solo per quanto riguarda la varietà delle informazioni, ma anche per le possibilità di accesso al mercato globale. I contenuti vengono manipolati per favorire narrazioni di parte, alimentando sistemi propagandistici, a volte anche di tipo militare visti gli ultimi tempi, capaci di spingere intere società verso conflitti prima social e, in casi estremi, globali.

Inchieste

Stalking, bullismo e Report Bombing su Vinted: assistenza latita

Tempo di lettura: 3 minuti. La storia di Chiara, vittima di report bombing su Vinted, evidenzia gravi carenze nella gestione dei reclami e nella protezione degli utenti da bullismo e stalking digitale.

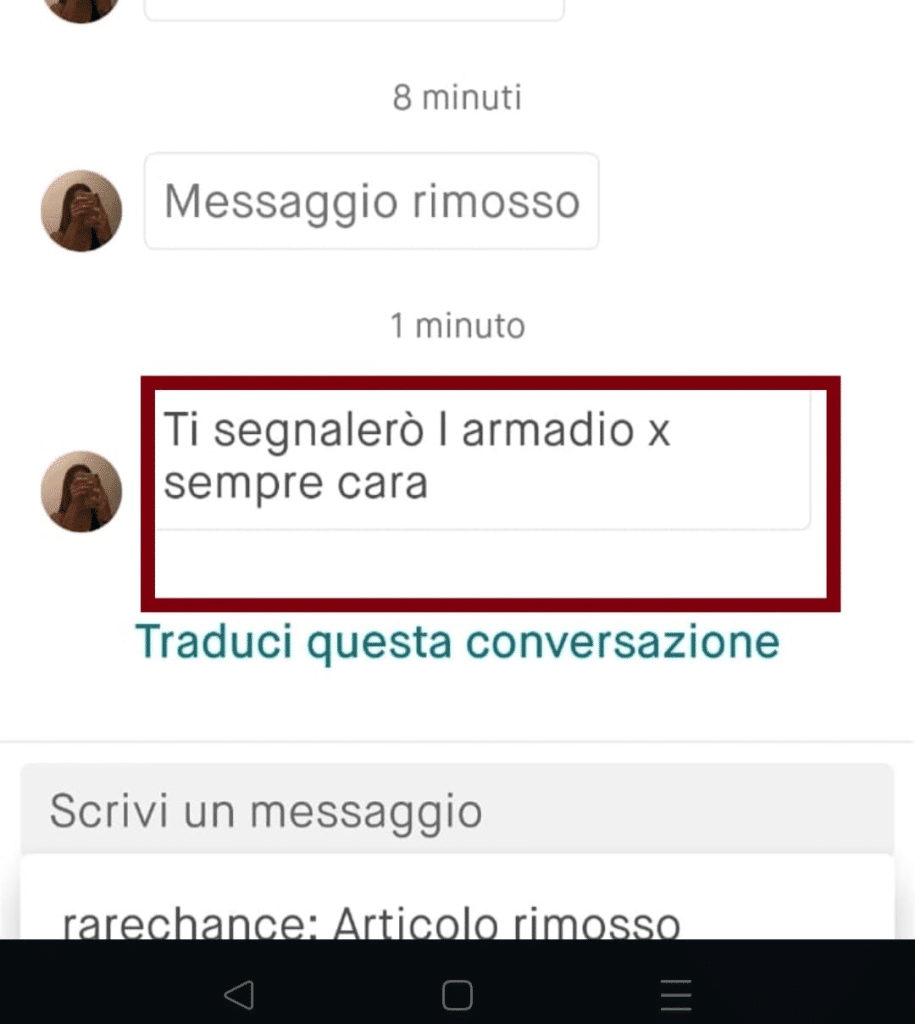

Le piattaforme di e-commerce e scambio di beni usati, come Vinted, sono sempre più diffuse grazie alla loro capacità di connettere persone in cerca di convenienza e sostenibilità. Tuttavia, quando il sistema di gestione dei reclami e la moderazione non funzionano come dovrebbero, queste piattaforme possono trasformarsi in un terreno fertile per abusi e vessazioni al limite dello stalking. Questo è il caso di una venditrice esperta, che chiameremo Chiara, la cui esperienza raccontata in ESCLUSIVA a Matrice Digitale getta luce su gravi falle nella gestione di problematiche critiche da parte di Vinted e della tecnica del Report Bombing subita per mesi.

Dieci mesi di vessazioni

Chiara, iscritta su Vinted dal 2021 con un profilo di alta reputazione (340 recensioni, 4.9 di rating), si è trovata vittima di un autentico report bombing. Dopo un diverbio con un’utente aggressiva sul forum, il suo account è diventato il bersaglio di segnalazioni continue, apparentemente infondate. Secondo quanto riferito, l’utente in questione ha dedicato mesi a segnalare ripetutamente i suoi articoli, portando alla rimozione di inserzioni, al blocco temporaneo dell’account e, infine, a una sospensione permanente.

Le segnalazioni, spesso ridicole, includevano accuse di:

- Vendita di articoli inesistenti o doppi (anche quando non lo erano).

- Violazioni di copyright, nonostante Chiara avesse dimostrato di essere l’autrice delle immagini.

- Vendita di brand contraffatti, malgrado fossero presenti etichette, scontrini e altri documenti di autenticità.

- Articoli ritenuti non sicuri, senza prove concrete.

Nonostante le numerose prove fornite da Chiara, Vinted ha risposto con messaggi preconfezionati e, nei casi di insistenza, con risposte giudicate sgarbate e prive di umanità.

Assenza di tutela e inadeguatezza dell’assistenza

Chiara ha segnalato ripetutamente le minacce ricevute, allegando prove documentali, ma le sue richieste sono rimaste inascoltate. Paradossalmente, l’utente che ha perpetuato il report bombing continua a utilizzare la piattaforma indisturbata, nonostante alcune recensioni la descrivano come una persona problematica.

Dopo mesi di tentativi infruttuosi, Chiara ha aperto un reclamo presso un organo europeo (ODR), ma anche in questo caso non ha ottenuto alcuna risposta. Ha inoltre tentato di contattare Vinted attraverso l’indirizzo email legal@vinted.it, indicato come riferimento per controversie legali, senza ricevere alcun riscontro.

La questione del bullismo sulle piattaforme digitali

L’esperienza di Chiara mette in evidenza un problema sistemico. Nonostante il grande successo di Vinted, la piattaforma sembra trascurare l’importanza di una gestione responsabile delle problematiche degli utenti favorendo non solo il proliferare di truffe, ma anche la stalking ai danni dei venditori. Le accuse di bullismo e stalking digitale non possono essere ignorate, soprattutto quando si tratta di episodi documentati con prove.

La mancanza di un’assistenza adeguata solleva interrogativi sulla capacità di Vinted di proteggere i propri utenti da abusi e vessazioni. In un’era in cui le denunce per comportamenti scorretti online sono in aumento, è essenziale che piattaforme di questa portata si dotino di strumenti efficaci per contrastare episodi di cyberbullismo e stalking.

La vicenda di Chiara non è un caso isolato, sono tante le anomalie raccontate da Matrice Digitale su Vinted ed il suo sistema spesso claudicante nel garantire venditori e consumatori vittime di truffe e minacce, ma rappresenta un esempio emblematico di come l’assenza di un’assistenza efficace possa esacerbare situazioni già gravi. È fondamentale che Vinted e altre piattaforme simili rivedano le loro politiche di moderazione e assistenza, adottando un approccio più umano e trasparente per garantire la sicurezza e la tutela di tutti gli utenti.

Inchieste

Elezioni annullate in Romania: cosa è successo? E’ un colpo di stato?

Tempo di lettura: 5 minuti. Romania annulla le elezioni presidenziali: 85.000 cyberattacchi e manipolazione su TikTok costringono a ripetere il primo turno.

La Romania si trova nel mezzo di una crisi politica e tecnologica senza precedenti: la Corte Costituzionale ha annullato il primo turno delle elezioni presidenziali dopo oltre 85.000 attacchi informatici contro i sistemi elettorali e un’influenza significativa su TikTok attribuita a campagne coordinate. Questi eventi hanno portato all’annullamento del ballottaggio previsto e all’intervento della Commissione Europea per indagare su manipolazioni sistemiche e rischi legati alla piattaforma.

Cyberattacchi e manipolazione elettorale

Secondo il Servizio di Intelligence Rumeno (SRI), il sistema elettorale è stato preso di mira da oltre 85.000 cyberattacchi, compresi tentativi di compromissione dei server dell’Autorità Permanente Elettorale. Questi attacchi, attribuiti a un presunto attore statale, avevano come obiettivo il furto di credenziali e la manipolazione dei dati elettorali.

Un altro elemento chiave è stato l’uso di TikTok per influenzare gli elettori. Una rete di 25.000 account falsi ha promosso il candidato pro-Mosca, Călin Georgescu, attraverso video virali e strategie coordinate di disinformazione. Sebbene non vi siano prove che il candidato fosse direttamente coinvolto, la Corte Costituzionale ha sottolineato che l’intero processo elettorale è stato compromesso, richiedendo la ripetizione del primo turno.

Le manipolazioni non si sono limitate alla disinformazione. Credenziali rubate sono state trovate in forum russi, alimentando preoccupazioni sulla sicurezza dei dati e sull’integrità del voto. La decisione della Corte di annullare le elezioni è stata definita dal Primo Ministro Marcel Ciolacu come “l’unica soluzione possibile per preservare la democrazia”.

Intervento della Commissione Europea

In seguito agli eventi, la Commissione Europea ha emesso un ordine di conservazione dei dati per TikTok, obbligando la piattaforma a conservare documenti relativi ai rischi sistemici che potrebbero minacciare i processi elettorali. Questo include informazioni sui sistemi di raccomandazione e sull’uso di account falsi per manipolare l’opinione pubblica.

TikTok è stata anche invitata a fornire dettagli sul modo in cui affronta i rischi derivanti dall’uso non autentico del servizio, come bot e campagne coordinate. La piattaforma ha dichiarato di aver rimosso alcune reti di account, ma la portata delle manipolazioni rimane oggetto di indagini approfondite.

La Commissione Europea, in base al Digital Services Act, mira a garantire che TikTok rispetti gli obblighi di trasparenza e sicurezza, evitando interferenze in ulteriori elezioni all’interno dell’Unione Europea.

Cosa non torna dal rapporto dell’intelligence sulle elezioni in Romania?

Mancanza di prove convincenti

I documenti di intelligence non forniscono prove concrete di interferenze straniere o manipolazioni. Al contrario, si basano su parallelismi circostanziali con presunti metodi russi utilizzati in altri contesti (ad esempio in Ucraina e Moldavia). Pur documentando una campagna su TikTok a favore di Călin Georgescu, con 25.000 account coordinati tramite Telegram, mancano evidenze definitive di:

- Amplificazione artificiale (ad esempio, bot o account falsi).

- Finanziamenti esteri o coinvolgimento diretto di attori statali.

- Un chiaro nesso causale tra la campagna e i cambiamenti nel comportamento degli elettori.

L’esistenza di campagne coordinate sui social media non è di per sé né sospetta né insolita, ma rappresenta una pratica standard nella politica moderna a livello globale.

Errata interpretazione dell’attività nella Campagna Elettorale

Le attività descritte—canali Telegram coordinati, pagamenti a influencer, messaggi specifici—sono in linea con le normali strategie di marketing digitale. Le tariffe riportate per gli influencer (400 lei per 20.000 follower o 1.000 euro per video promozionale) rientrano nei parametri di mercato. Questo solleva dubbi sul fatto che la campagna sia stata ingiustamente etichettata come dannosa solo per la sua efficacia o sofisticazione.

Parallelismi circostanziali vs prove concrete

L’affidamento dei documenti a paralleli con operazioni russe è problematico. Comportamenti come l’attivazione di account dormienti durante le elezioni sono comuni quando cresce l’interesse politico e non solo in Romania. Insinuare manipolazioni senza prove tecniche di amplificazione o account falsificati confonde la linea tra campagne strategiche e interferenze malevole.

Influenza sugli Elettori e efficacia non dimostrata

Sebbene la campagna possa aver aumentato la visibilità di Georgescu, i documenti non forniscono metriche di coinvolgimento complete, come:

- La reale portata e impatto dei contenuti oltre il numero di visualizzazioni.

- Quanti elettori hanno effettivamente cambiato preferenza.

- Se questa campagna sia stata determinante rispetto a fattori tradizionali come politiche, copertura mediatica o insoddisfazione generale per gli altri candidati.

Precedente più ampio

Annullare un’elezione basandosi sull’esistenza di una campagna social coordinata è senza precedenti. Stabilendo questo standard, la corte rumena rischia di:

- Minare i processi democratici invalidando le elezioni basandosi su sospetti piuttosto che su prove.

- Creare un precedente che potrebbe essere usato per contestare risultati scomodi sotto la giustificazione di combattere interferenze.

- Scoraggiare campagne politiche legittime per il timore di accuse simili.

Danneggiare la Democrazia per proteggerla: analisi dell’autore

Quanto accaduto in Romania rappresenta il primo caso di elezioni annullate a causa dell’influenza della rete. Non è chiaro, vista l’assenza di prove inconfutabili, se la causa principale sia stata la presenza di un candidato contrario alle posizioni di Bruxelles o un’ingerenza russa. Tuttavia, è evidente che i servizi di intelligence rumeni, strettamente collegati agli Stati Uniti, abbiano un ruolo importante, considerando anche il forte interesse della NATO in Romania, con la costruzione di diverse basi militari installate per far fronte all’invasione militare del Cremlino: soggetto accusato di sponsorizzare il candidato vincente.

D’altra parte, è altrettanto rilevante la presenza di una componente russa che, attraverso strumenti democratici, potrebbe aver influenzato i cittadini rumeni, configurando una sorta di “conquista pacifica” a botte di post sui social network. Questo porta a una riflessione cruciale: indipendentemente dall’eventuale ingerenza verificatasi sul social network cinese, la situazione suggerisce un interrogativo più ampio.

L’Europa, che si proclama baluardo dei principi democratici, è davvero disposta ad applicare tali principi in ogni circostanza?

Le elezioni continuano ad avere un ruolo determinante, o sono percepite come una minaccia per l’establishment?

Per la Romania, le elezioni rappresentano un pericolo per il potere costituito ma, al contempo, restano un patrimonio da tutelare come dovrebbe essere in ogni democrazia.

Un parallelismo può essere tracciato con le ultime elezioni statunitensi, dove il social network di Elon Musk ha avuto un ruolo rilevante per Donald Trump. Nonostante le accuse di favoritismi da parte di Musk, che avrebbe amplificato le visualizzazioni di Trump e del Partito Democratico, emerge un tema chiave:

perché l’Unione Europea non interviene costantemente contro le grandi piattaforme che, attraverso forme di censura, sostengono in modo evidente le narrazioni europeiste?

Il rischio è che, indipendentemente dal volere popolare, prevalga una narrazione costruita nel medio-lungo periodo, orientata a eliminare voci contrarie all’interno dell’arena democratica. Questo potrebbe portare a un punto di rottura: se il processo fosse davvero così, l’Occidente perderebbe il ruolo di modello democratico globale, e la sua democrazia non potrebbe più essere considerata un faro per il resto del mondo.

Proprio per questo motivo, ironia della sorte, la decisione di annullare l’elezione potrebbe fare più danni alla democrazia di qualsiasi presunta manipolazione. Intervenendo sulle scelte degli elettori basandosi su accuse non provate, le autorità rischiano di erodere la fiducia pubblica nei processi elettorali. Questo approccio potrebbe incoraggiare altri governi a usare accuse simili per reprimere il dissenso o annullare risultati non graditi ed il caso Georgia rappresenta il caso da scongiurare dove i democratici europeisti imbracciano la protesta violenta per sovvertire l’esito elettorale.

La decisione della Corte Costituzionale rumena sottolinea l’importanza di prove chiare e trasparenza nelle decisioni che riguardano i processi democratici. Sebbene sia fondamentale proteggere le elezioni da interferenze, azioni intraprese senza prove concrete rischiano di delegittimare le istituzioni stesse. Questo caso dovrebbe servire da monito sul delicato equilibrio tra sicurezza nazionale e integrità democratica.

-

Smartphone1 settimana ago

Smartphone1 settimana agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone1 settimana ago

Smartphone1 settimana agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone7 giorni ago

Smartphone7 giorni agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Economia1 settimana ago

Economia1 settimana agoControversie e investimenti globali: Apple, Google e TikTok

-

Sicurezza Informatica10 ore ago

Sicurezza Informatica10 ore agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica6 giorni ago

Sicurezza Informatica6 giorni agoPUMAKIT: analisi del RootKit malware Linux