Sommario

Un’indagine di Cisco Talos ha rivelato una campagna di furto di dati che ha preso di mira diverse organizzazioni in Europa, attribuita a un attore di minaccia persistente avanzato (APT) noto come LilacSquid. Questa campagna, attiva almeno dal 2021, ha colpito organizzazioni nei settori della tecnologia, dell’energia e della farmaceutica, suggerendo che l’attore di minaccia potrebbe essere indifferente ai verticali industriali e cercare di rubare dati da una varietà di fonti.

Tecniche e strumenti utilizzati

Malware Headlace e strumenti Open Source

LilacSquid utilizza MeshAgent, uno strumento di gestione remota open-source, e una versione personalizzata di QuasarRAT chiamata “PurpleInk” come impianti principali dopo aver compromesso server di applicazioni vulnerabili esposti a Internet. La campagna sfrutta vulnerabilità nei server di applicazioni pubblicamente accessibili e credenziali RDP compromesse per orchestrare la distribuzione di vari strumenti open-source, come MeshAgent e SSF, insieme a malware personalizzati come “PurpleInk” e due loader di malware chiamati “InkBox” e “InkLoader”.

Persistenza e Raccolta Dati

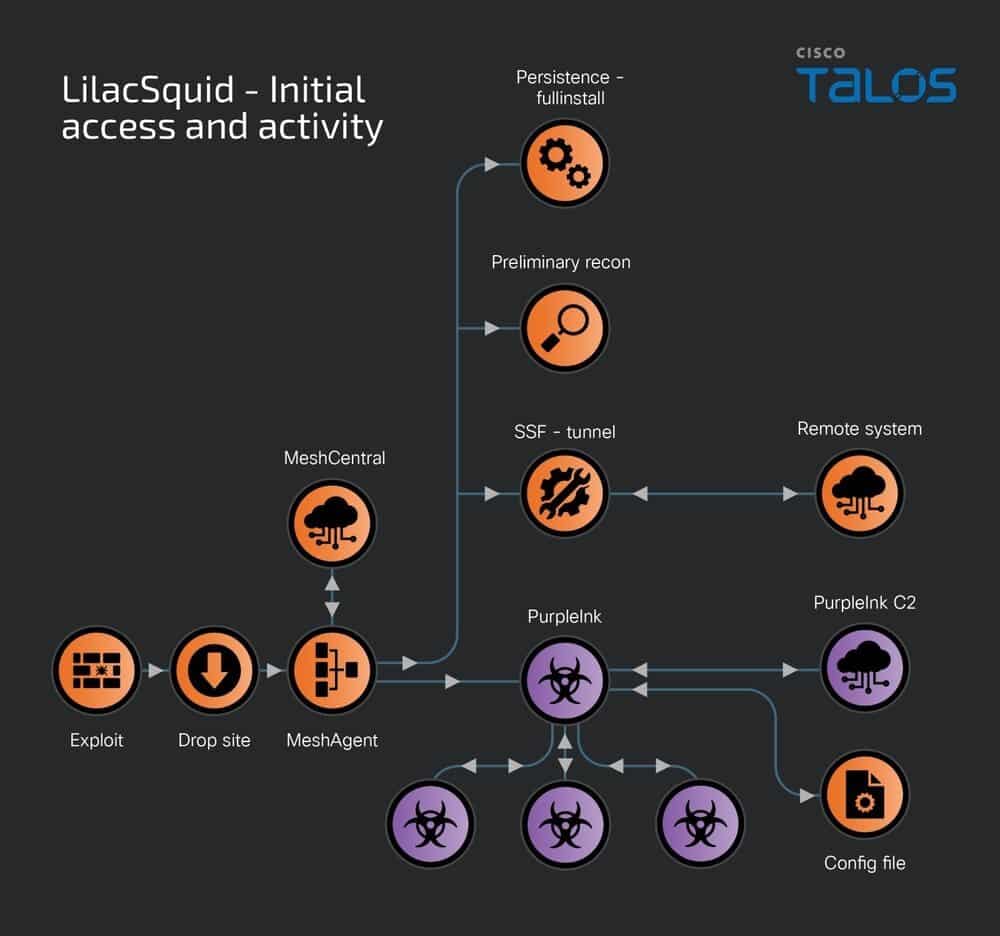

Dopo il compromesso, LilacSquid stabilisce un accesso a lungo termine alle organizzazioni vittima per esfiltrare dati di interesse verso server controllati dagli attaccanti. L’infrastruttura operativa di LilacSquid, monitorata da Cisco Talos, indica che il gruppo ha condotto operazioni di cyber-spionaggio sofisticate attraverso diverse tecniche di accesso iniziale, tra cui lo sfruttamento delle vulnerabilità e l’uso di credenziali RDP compromesse.

Fasi dell’infezione

LilacSquid utilizza principalmente due catene di infezione:

- Sfruttamento di vulnerabilità in applicazioni web: Gli attaccanti distribuiscono script per configurare directory di lavoro per il malware e poi scaricano ed eseguono MeshAgent da un server remoto.

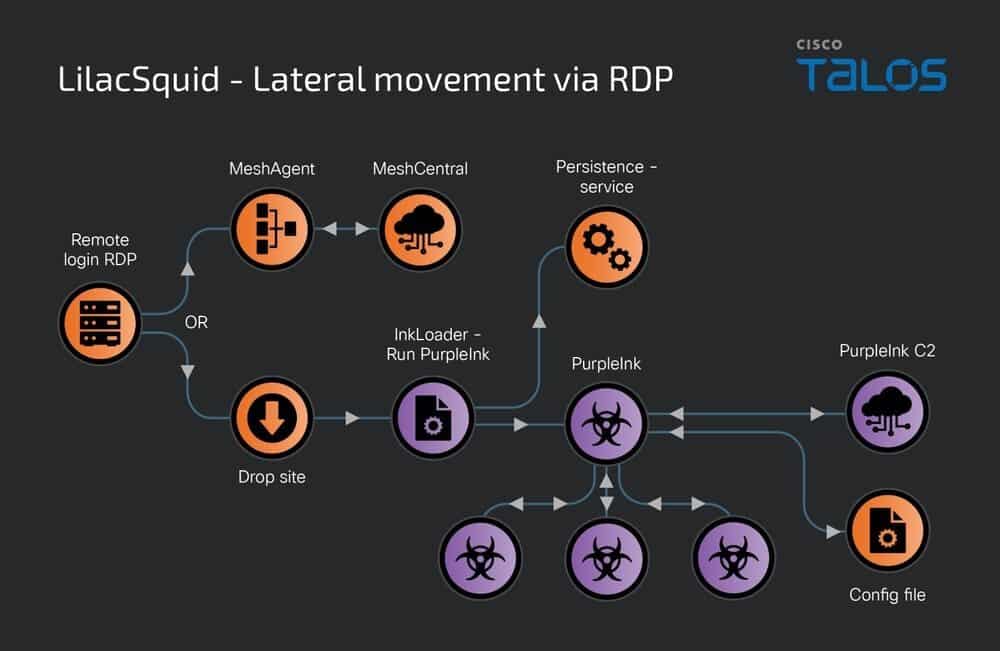

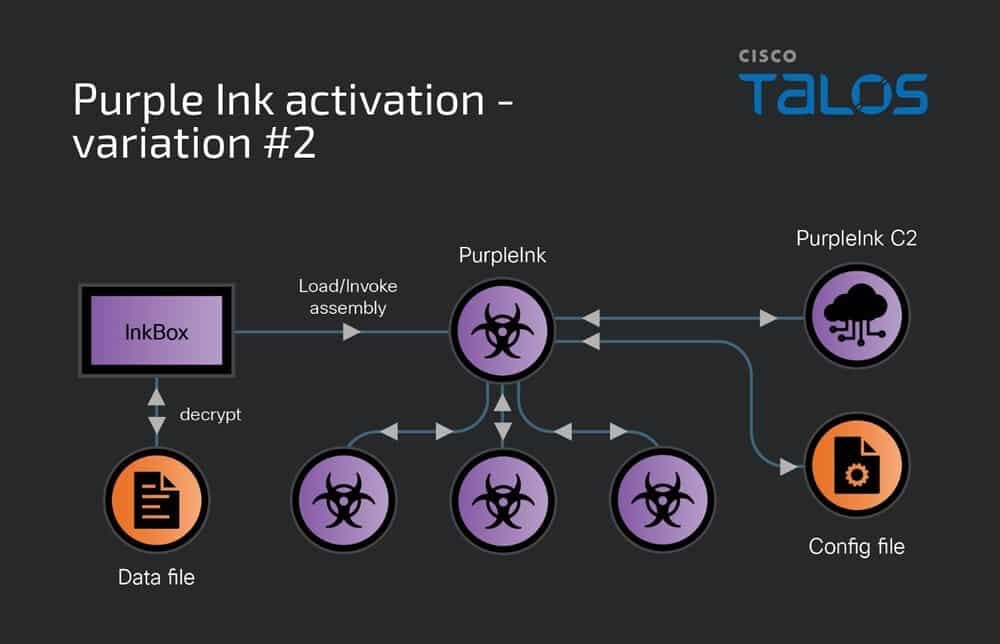

- Uso di credenziali RDP compromesse: L’infezione prevede il download di InkLoader e PurpleInk, copiandoli nelle directory desiderate sul disco e registrando InkLoader come servizio che viene poi avviato per distribuire PurpleInk.

Caratteristiche di PurpleInk

PurpleInk è un impianto versatile e fortemente offuscato, con capacità di Trojan di accesso remoto (RAT). Può eseguire varie azioni sul sistema infetto, tra cui:

- Enumerazione e gestione dei processi

- Raccolta di informazioni di sistema tramite query WMI

- Esecuzione di shell remote e gestione dei file

Implicazioni e raccomandazioni

Le operazioni di LilacSquid sottolineano l’importanza di rafforzare le misure di sicurezza informatica. Le organizzazioni devono implementare:

- Monitoraggio avanzato e analisi dei contenuti online per identificare rapidamente le campagne di disinformazione

- Limitazione dell’accesso a servizi Internet non essenziali

- Sorveglianza potenziata delle infrastrutture di rete critiche

- Formazione continua sulla sicurezza informatica

Per ulteriori dettagli sull’analisi completa, è possibile consultarla qui