Sommario

Una nuova serie di pacchetti Python dannosi è stata scoperta all’interno del repository PyPI (Python Package Index), con l’obiettivo di sottrarre informazioni sensibili dai sistemi degli sviluppatori compromessi. Questi pacchetti si presentano come strumenti di offuscamento innocui, ma in realtà contengono un malware noto come BlazeStealer, come riportato da Checkmarx in un rapporto condiviso con The Hacker News.

Un attacco mirato agli sviluppatori

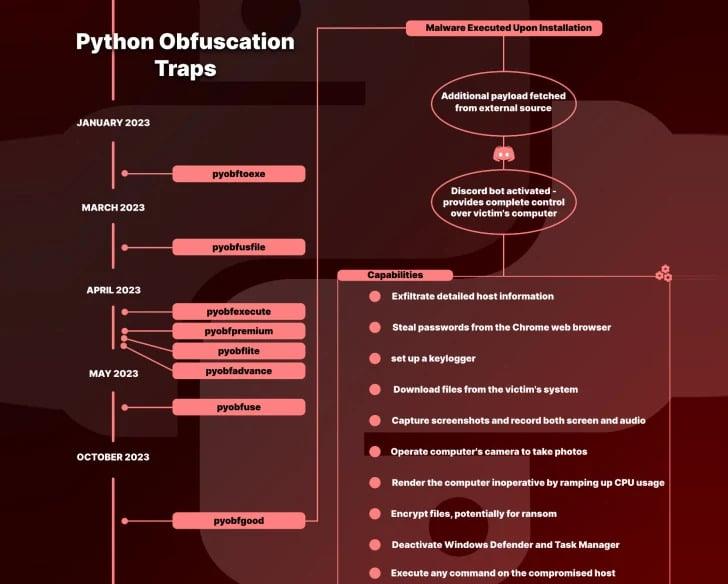

“[BlazeStealer] recupera uno script dannoso da una fonte esterna, attivando un bot Discord che dà agli aggressori il controllo completo sul computer della vittima,” ha spiegato il ricercatore di sicurezza Yehuda Gelb. L’attacco, iniziato a gennaio 2023, coinvolge otto pacchetti denominati Pyobftoexe, Pyobfusfile, Pyobfexecute, Pyobfpremium, Pyobflite, Pyobfadvance, Pyobfuse e pyobfgood, quest’ultimo pubblicato a ottobre.

Come funziona il malware

Questi moduli includono file setup.py e init.py progettati per recuperare uno script Python ospitato su transfer[.]sh, che viene eseguito immediatamente dopo l’installazione. BlazeStealer, una volta attivato, esegue un bot Discord e permette agli attaccanti di raccogliere una vasta gamma di informazioni, inclusi password dei browser web e screenshot, eseguire comandi arbitrari, criptare file e disattivare Microsoft Defender Antivirus sull’host infetto.

Effetti devastanti e diffusione

Inoltre, BlazeStealer può rendere il computer inutilizzabile aumentando l’uso della CPU, inserendo uno script di Windows Batch nella directory di avvio per spegnere la macchina e persino forzando un errore di schermata blu della morte (BSoD). “È logico pensare che gli sviluppatori impegnati nell’offuscamento del codice stiano probabilmente trattando informazioni preziose e sensibili, e quindi, per un hacker, questo si traduce in un bersaglio degno di essere perseguito,” ha notato Gelb.

Precauzioni per gli sviluppatori

La maggior parte dei download associati ai pacchetti dannosi proviene dagli Stati Uniti, seguiti da Cina, Russia, Irlanda, Hong Kong, Croazia, Francia e Spagna, con un totale di 2.438 download prima della rimozione. “Il dominio open-source rimane un terreno fertile per l’innovazione, ma richiede cautela,” ha detto Gelb. “Gli sviluppatori devono rimanere vigili e verificare i pacchetti prima del loro utilizzo.”