Un nuovo attacco cibernetico sta utilizzando lo script PowerShell associato a uno strumento legittimo di red teaming per rubare hash NTLMv2 da sistemi Windows compromessi, principalmente situati in Australia, Polonia e Belgio. L’attività è stata soprannominata “Steal-It” da Zscaler ThreatLabz. Ecco i dettagli su come i cybercriminali stanno sfruttando PowerShell per perpetrare attacchi e come proteggere i sistemi sensibili.

Dettagli sull’attacco “Steal-It”

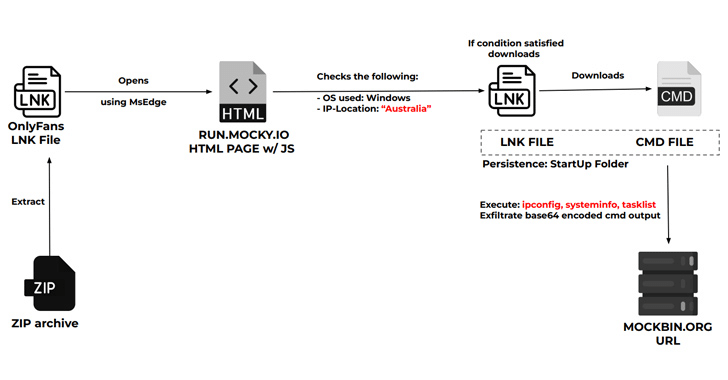

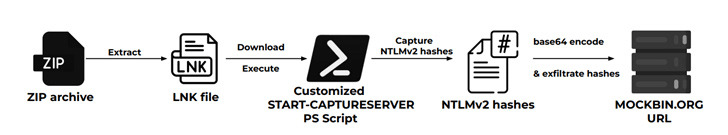

Nella campagna “Steal-It”, gli attori della minaccia rubano ed esfiltrano hash NTLMv2 utilizzando versioni personalizzate dello script PowerShell “Start-CaptureServer” di Nishang, eseguendo vari comandi di sistema ed esfiltrando i dati recuperati tramite le API Mockbin. Nishang è un framework e una raccolta di script e payload PowerShell per la sicurezza offensiva, i test di penetrazione e il red teaming.

Gli attacchi sfruttano fino a cinque diverse catene di infezione, sebbene tutte inizino con email di phishing contenenti archivi ZIP come punto di partenza per infiltrarsi in specifici obiettivi utilizzando tecniche di geofencing. Le catene di infezione includono:

- Catena di infezione per il furto di hash NTLMv2, che utilizza una versione personalizzata dello script PowerShell menzionato per raccogliere hash NTLMv2.

- Catena di infezione per il furto di informazioni di sistema, che utilizza esche OnlyFans per indurre gli utenti australiani a scaricare un file CMD che ruba informazioni di sistema.

- Catena di infezione Fansly whoami, che utilizza immagini esplicite di modelli ucraini e russi di Fansly per indurre gli utenti polacchi a scaricare un file CMD che esfiltra i risultati del comando whoami.

- Catena di infezione dell’aggiornamento di Windows, che prende di mira gli utenti belgi con falsi script di aggiornamento di Windows progettati per eseguire comandi come tasklist e systeminfo.

Implicazioni e rischi

È importante notare che l’ultima sequenza di attacco è stata evidenziata dal Computer Emergency Response Team dell’Ucraina (CERT-UA) nel maggio 2023 come parte di una campagna APT28 diretta contro le istituzioni governative nel paese. Questo solleva la possibilità che la campagna “Steal-It” possa essere anche opera di un attore minaccioso sponsorizzato dallo stato russo.

Gli script PowerShell personalizzati degli attori della minaccia e l’uso strategico dei file LNK all’interno degli archivi ZIP evidenziano la loro competenza tecnica. La persistenza mantenuta spostando i file dalla cartella Download alla cartella di avvio e rinominandoli sottolinea la dedizione degli attori della minaccia all’accesso prolungato.