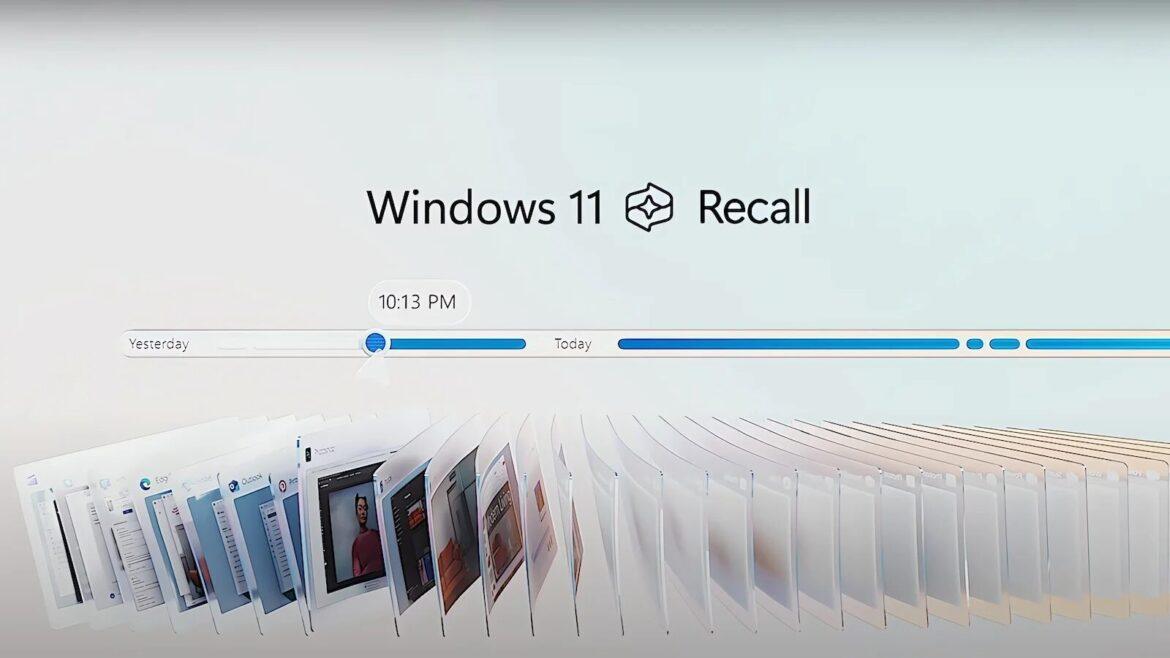

La recente introduzione della funzione AI-powered “Windows 11 Recall” di Microsoft ha suscitato molte preoccupazioni, ritenendo che possa creare enormi rischi per la privacy e nuove opportunità di attacco per i malintenzionati. Annunciata durante un evento dedicato all’intelligenza artificiale, questa funzione mira a rendere facilmente accessibili le informazioni visualizzate in passato tramite una semplice ricerca.

Cosa leggere

Come funziona Recall?

Recall, una delle funzionalità principali di Copilot+, cattura automaticamente schermate della finestra attiva ogni pochi secondi e le archivia per un massimo di tre mesi. Queste schermate possono poi essere ricercate tramite query di testo, facilitando l’accesso a informazioni visualizzate in precedenza.

La funzione Recall scatta uno screenshot della finestra attiva ogni pochi secondi, registrando tutto ciò che l’utente fa su Windows per un periodo massimo di tre mesi. Questi snapshot vengono analizzati dall’Unità di Elaborazione Neurale (NPU) del dispositivo e da un modello AI per estrarre dati dallo screenshot. I dati vengono poi salvati in un indice semantico, permettendo agli utenti di Windows di sfogliare la cronologia degli snapshot o di cercare utilizzando query in linguaggio naturale.

Sicurezza e privacy

Microsoft afferma che tutti questi dati sono crittografati utilizzando BitLocker e legati all’account Windows dell’utente, senza essere condivisi con altri utenti sullo stesso dispositivo. Tuttavia, la comunità della sicurezza informatica e gli utenti sono preoccupati per i rischi di privacy evidenti e potenziali.

Microsoft ha progettato Recall in modo che tutti i dati siano salvati direttamente sul dispositivo dell’utente in un formato crittografato, offrendo agli utenti il controllo completo sulla funzione, inclusa la possibilità di abilitarla o disabilitarla e decidere quali app possono essere screenshotate. Inoltre, Microsoft ha assicurato che non verranno creati screenshot delle finestre InPrivate di Microsoft Edge (e di altri browser basati su Chromium) o dei contenuti protetti da DRM. Tuttavia, non è chiaro se altre modalità private dei browser, come Firefox, saranno supportate.

Preoccupazioni per la Sicurezza

L’adozione diffusa di tecnologie AI, come quelle presenti in Windows 11, solleva anche preoccupazioni etiche e ambientali. La saturazione eccessiva della tecnologia AI, in particolare quella generativa, comporta rischi significativi per la privacy e l’ambiente, tra cui un potenziale aumento del consumo energetico.

Nonostante le rassicurazioni di Microsoft, le preoccupazioni restano elevate. Gli esperti di sicurezza e gli utenti sono preoccupati per i seguenti punti:

- Rischio di Compromissione dei Dati: Se un attore malintenzionato o un malware compromette il dispositivo, tutti questi dati già decrittografati da BitLocker diventano accessibili all’hacker.

- Rischio di Informazioni Sensibili: La funzione cattura tutto ciò che viene visualizzato, inclusi numeri di conto bancario e password.

- Accesso Non Autorizzato: Tutte le informazioni memorizzate possono essere facilmente consultate da chiunque abbia accesso al PC, che sia autorizzato o meno.

Risposta di Microsoft

Microsoft ha risposto alle preoccupazioni dichiarando che i dati di Recall saranno disponibili solo localmente e non verranno archiviati nel cloud, ribadendo che “i dati non sono accessibili a Microsoft“. Inoltre, Microsoft ha iniziato a condividere più dettagli tecnici, come le politiche di gruppo che possono essere utilizzate per disabilitare Recall a livello aziendale e come gli utenti finali possono disabilitare la funzione.

Funzionalità AI di Windows 11 Copilot+ e Recall possono essere abilitate senza NPU

Un recente test condotto da un sviluppatore su Twitter (@thebookisclosed) ha rivelato che Recall può funzionare senza una potente NPU. Il test ha dimostrato che, sebbene le prestazioni possano essere migliorate con un NPU, l’hardware moderno è comunque capace di gestire queste operazioni di cattura e ricerca di testo.

Limitazioni volute

La scoperta solleva domande sul perché Microsoft stia limitando l’accesso a queste funzionalità. Mentre funzionalità come l’Automatic Super Resolution hanno restrizioni comprensibili, la capacità di eseguire Recall senza NPU suggerisce che le limitazioni potrebbero essere più di natura commerciale che tecnica.

Precedenti di Microsoft

Non è la prima volta che Microsoft impone restrizioni volute per motivi di mercato. Ad esempio, l’implementazione di Auto HDR in Windows 11 era inizialmente disponibile nelle build di anteprima di Windows 10 prima di essere rimossa, probabilmente per incentivare l’aggiornamento al nuovo sistema operativo.

La possibilità di abilitare le funzionalità AI di Windows 11 Copilot+ senza una NPU indica che l’hardware moderno è già sufficientemente potente. Tuttavia, le restrizioni imposte da Microsoft potrebbero essere più strategiche che necessarie. Mentre la tecnologia avanza, è cruciale considerare le implicazioni etiche e ambientali delle implementazioni AI.