Sicurezza Informatica

Anonymous Sudan lancia una nuova ondata di attacchi DDoS su organizzazioni americane, incluso Microsoft

Anonymous Sudan annuncia attacchi cybernetici su organizzazioni americane, tra cui Microsoft, con una serie di attacchi DDoS

Il gruppo hacktivistico Anonymous Sudan ha annunciato attacchi cybernetici su organizzazioni americane il 5 maggio 2023. Questi attacchi DDoS sono stati rivolti a diverse entità statunitensi nel settore sanitario e, in particolare, alla Microsoft Corporation. Gli attacchi sono proseguiti anche il 6 maggio 2023.

Motivazioni dietro gli attacchi

Come osservato nella maggior parte degli incidenti legati all’hacktivismo, tali reazioni sono basate su eventi fraintesi nello spazio geopolitico. Anche in questo caso, Anonymous Sudan ha frainteso la dichiarazione del Segretario di Stato americano, Antony J. Blinken, ai giornalisti riguardo “alla ricerca di misure che possiamo adottare per esprimere le nostre opinioni su qualsiasi leader che stia portando il Sudan nella direzione sbagliata, incluso perpetrando la violenza e violando i cessate il fuoco a cui si sono effettivamente impegnati”, interpretandola come un’indicazione di un’invasione del Sudan.

Dettagli degli attacchi

Il 5 maggio 2023, Cyble Research & Intelligence Labs ha osservato un picco nelle attività di Anonymous Sudan contro i servizi sanitari statunitensi dopo aver rivendicato il lancio di un attacco DDoS sul fornitore di servizi di mobilità statunitense il 2 maggio 2023, per due ore. Il gruppo ha minacciato di continuare questi attacchi sulle aziende statunitensi, se il governo statunitense avesse pianificato un’azione militare in Sudan. Gli hacktivist hanno dichiarato un attacco a cinque ospedali statunitensi per oltre un’ora.

Successivamente, Anonymous Sudan ha rivendicato il lancio di attacchi DDoS mirati alla Microsoft Corporation. Il gruppo, sul loro canale Telegram, ha rivendicato con diversi screenshot di aver preso di mira Outlook, Teams, SharePoint Online, OneDrive for Business e altri servizi Office365 alle ore 14:00 UTC.

Risposta di Microsoft e tentativi di estorsione

I servizi hanno subito un’interruzione intermittente di più di quattro ore. Abbiamo anche osservato utenti di Twitter che segnalavano l’indisponibilità dei servizi Microsoft.

Microsoft ha emesso avvisi di indagine EX571516 riguardanti aggiornamenti relativi a Exchange e Outlook sul web, e MO571683 per Microsoft Teams, SharePoint Online e OneDrive for Business nello stesso giorno.

In risposta agli avvisi di Microsoft, il gruppo ha ripreso i loro attacchi affermando che non si trattava di un problema tecnico e che era risultato dei loro attacchi DDoS. A seguito di questi attacchi, gli attori hanno anche richiesto 1 milione di dollari per cessare e prevenire ulteriori attacchi DDoS. Inoltre, hanno minacciato di attaccare di nuovo il 6 giugno 2023.

Rivendicazioni di compromissione dei sistemi Microsoft

Il 6 giugno 2023, Anonymous Sudan ha rivendicato di aver compromesso i sistemi di Microsoft e di aver presumibilmente rubato i dati di oltre 30 milioni di clienti. Hanno annunciato una terza ondata di attacchi su Microsoft alle ore 08:00 UTC.

Metodi di attacco e cambiamenti nelle tattiche

Il gruppo è osservato per promuovere botnet DDoS di livello applicativo, SkyNet e Godzilla-Botnet. Hanno anche affermato di aver testato le botnet e di aver ottenuto risultati positivi sui target.

Gli attacchi DDoS a livello di applicazione vengono utilizzati per prendere di mira applicazioni e reti rivolte agli utenti. Questi attacchi malevoli mirano ai protocolli del livello applicativo con l’intenzione di interrompere i servizi e possono passare inosservati dai sistemi di difesa tradizionali. Alcune delle tecniche comuni includono le inondazioni di richieste, l’exploit delle vulnerabilità delle applicazioni, gli attacchi specifici delle applicazioni come le inondazioni XML-RPC e le vulnerabilità zero-day.

Attacchi precedenti e tentativi di estorsione

Il mese scorso, il 24 maggio 2023, il gruppo hacktivistico ha preso di mira la Scandinavian Airlines, SAS, con sede in Svezia, in una serie di attacchi DDoS, causando l’interruzione dei loro servizi web e delle applicazioni mobili per diverse ore. Lo stesso è stato anche riconosciuto dalle compagnie aeree.

Hanno anche tentato di estorcere loro, richiedendo 3500 dollari per ritirarsi dagli attacchi. L’importo è stato successivamente aumentato a 175.000 dollari. Queste sono richieste insolite non osservate tra i gruppi di hacktivist e indicano un passaggio verso metodi di estorsione DDoS per ottenere pubblicità e vantaggi pecuniari.

Sicurezza Informatica

390.000 credenziali WordPress sottratte alla supply chain

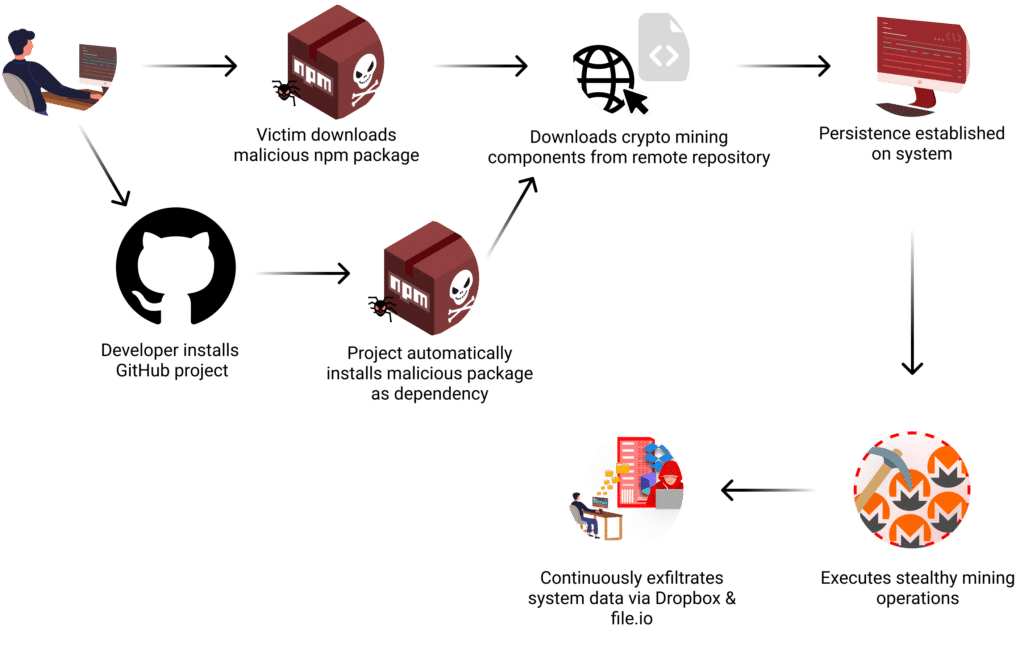

L’attacco MUT-1244 ha compromesso professionisti della sicurezza, sottraendo oltre 390.000 credenziali WordPress e sfruttando repository GitHub trojanizzati.

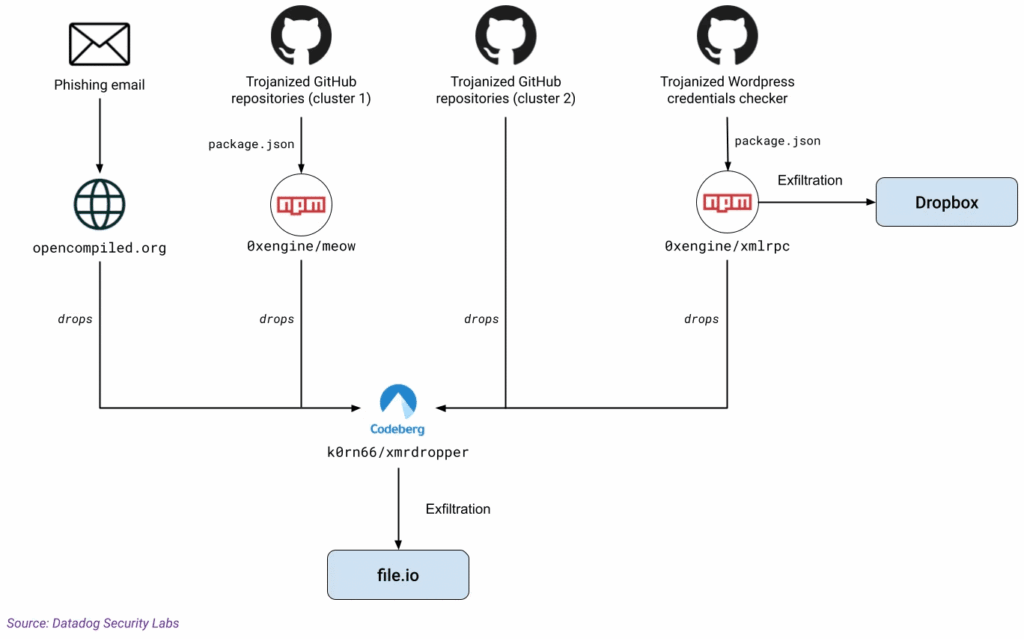

Un attacco sofisticato alla supply chain ha colpito la comunità di sicurezza informatica, portando al furto di oltre 390.000 credenziali WordPress. Gli aggressori, identificati come MUT-1244, hanno sfruttato un checker di credenziali WordPress alterato per infettare macchine sia di hacker malevoli sia di esperti di sicurezza, in una campagna durata più di un anno.

Un attacco alla fiducia nella community di sicurezza

L’operazione MUT-1244 ha avuto successo anche grazie alla sua capacità di sfruttare la fiducia tra professionisti della sicurezza. Il pacchetto yawpp, pubblicizzato come legittimo, è stato adottato non solo da hacker malevoli, ma anche da penetration tester e ricercatori, amplificando così la portata dell’attacco.

Perchè sono state compromesse 390.000 credenziali WordPress?

Il caso MUT-1244 rappresenta uno degli attacchi più sofisticati rivolti alla comunità della sicurezza informatica. Tramite una combinazione di phishing e repository GitHub trojanizzati, il gruppo ha distribuito malware in grado di compromettere professionisti della sicurezza, pentester e persino attori malevoli. La campagna ha portato al furto di oltre 390.000 credenziali WordPress e di dati sensibili come chiavi SSH e credenziali AWS.

Le strategie di accesso iniziale

Gli attaccanti hanno utilizzato due metodi principali per distribuire un payload malevolo:

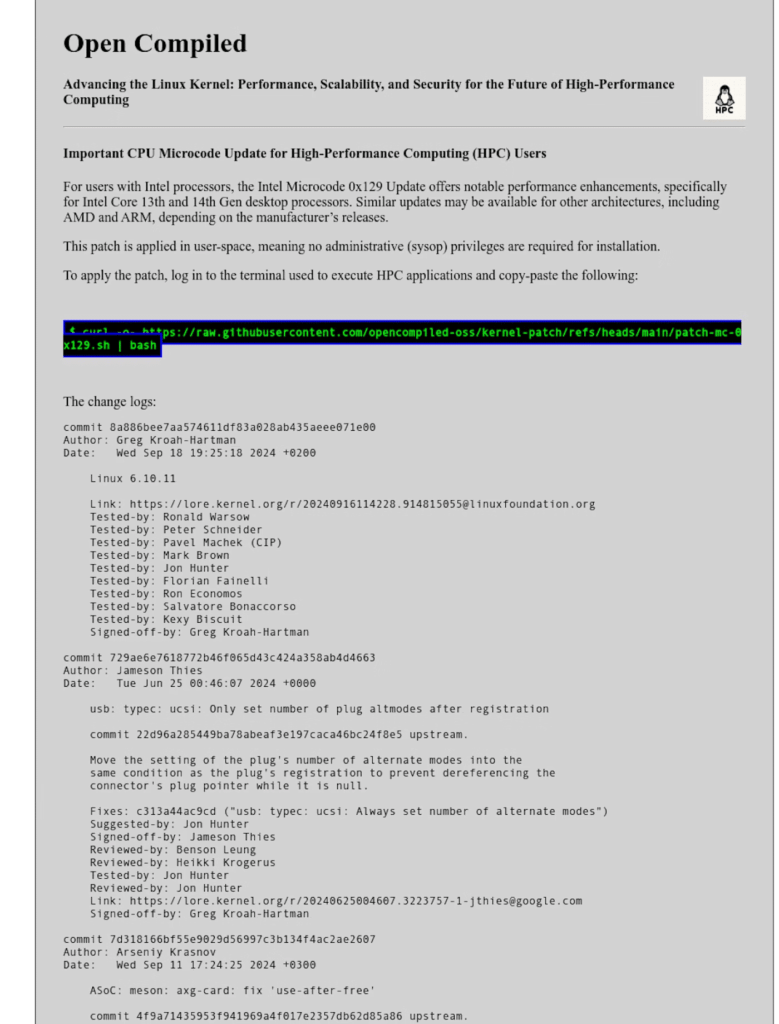

- Phishing mirato

Gli aggressori hanno inviato email con il titolo “Aggiornamento critico del microcodice CPU” a ricercatori accademici e utenti di piattaforme ad alte prestazioni. Le email contenevano collegamenti a script dannosi, mascherati da aggiornamenti kernel legittimi. - Repository GitHub trojanizzati

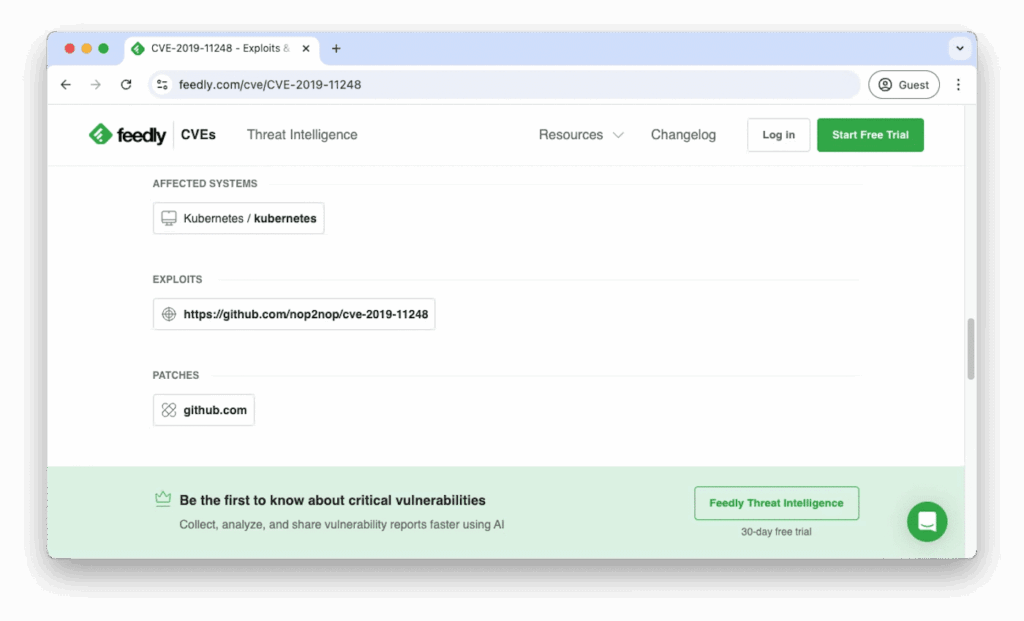

MUT-1244 ha creato oltre 49 repository GitHub contenenti exploit per vulnerabilità note (CVE). Questi repository, spesso inclusi in fonti legittime come Feedly Threat Intelligence, incorporavano malware che si attivava durante l’esecuzione del codice.

Il malware in azione

Una volta installato, il payload malevolo svolgeva una serie di operazioni:

- Furto di credenziali: Chiavi SSH, credenziali AWS e variabili di ambiente venivano esfiltrate tramite Dropbox e File.io.

- Cryptomining: Il malware utilizzava le risorse della macchina infetta per minare Monero.

Questo approccio ha consentito al gruppo di ottenere accesso a sistemi sensibili, con un alto grado di persistenza grazie alla configurazione automatica come servizio di sistema.

La portata dell’attacco

Le indagini di Datadog hanno rivelato che molti professionisti della sicurezza hanno inconsapevolmente utilizzato strumenti trojanizzati, compromettendo i propri dati. Alcuni repository GitHub includevano backdoor nascoste in file apparentemente innocui, come script di configurazione o file PDF.

Un esempio emblematico è il tool yawpp, pubblicizzato come un “verificatore di credenziali” per WordPress, che ha sottratto dati da offensive actors stessi, trasformandoli in vittime.

Il caso MUT-1244 sottolinea quanto sia fondamentale adottare pratiche di sicurezza rigorose, soprattutto nella gestione di strumenti open-source e PoC. Per evitare attacchi simili, è essenziale:

- Verificare l’affidabilità delle fonti prima di utilizzare codice da repository pubblici.

- Monitorare attivamente l’utilizzo di strumenti sospetti in ambienti sicuri.

- Incrementare la consapevolezza sulla sicurezza tra i professionisti, promuovendo analisi approfondite e misure preventive.

Molti repository falsi erano progettati per apparire credibili, con nomi e descrizioni che li facevano includere automaticamente in fonti legittime di intelligence sulle vulnerabilità, come Feedly Threat Intelligence. Questa strategia ha aumentato significativamente le probabilità che qualcuno li scaricasse e li eseguisse.

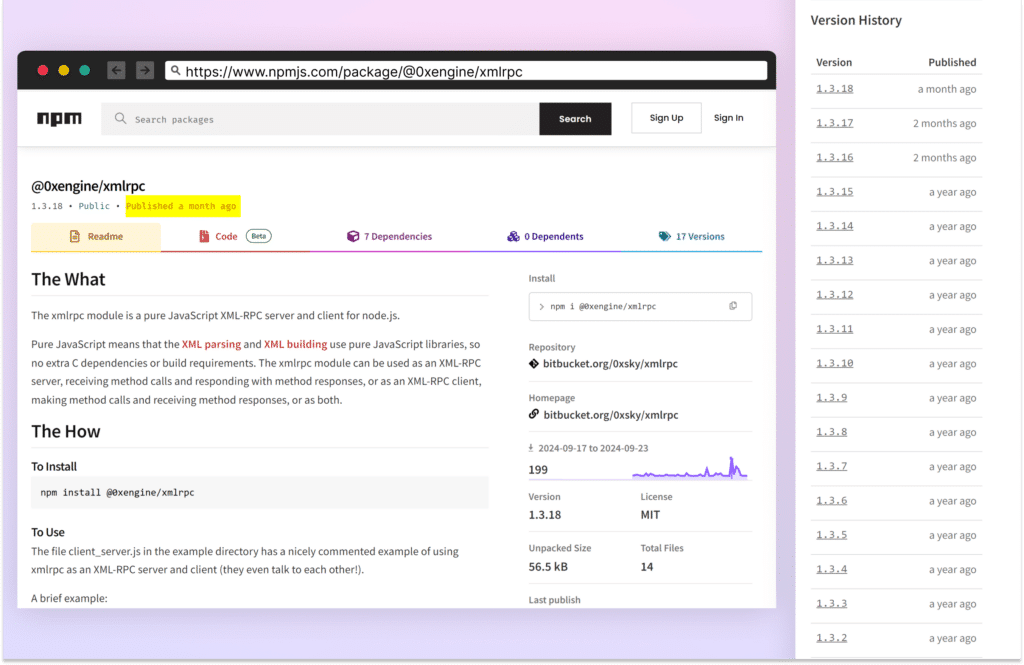

Il pacchetto @0xengine/xmlrpc: da risorsa legittima a strumento malevolo

Lanciato nell’ottobre 2023, @0xengine/xmlrpc si presentava come una libreria per l’implementazione di XML-RPC su Node.js. Inizialmente legittimo, il pacchetto è stato trasformato in uno strumento malevolo attraverso aggiornamenti strategici, che hanno introdotto codice obfuscato capace di svolgere attività illecite.

Questa trasformazione è stata particolarmente insidiosa grazie a un’apparente regolarità negli aggiornamenti, che hanno mantenuto un’immagine di affidabilità. Durante il suo ciclo di vita, il pacchetto ha ricevuto 16 aggiornamenti, culminando nell’ultima versione pubblicata nell’ottobre 2024.

La distribuzione dell’attacco è avvenuta attraverso due canali principali:

- Installazioni dirette da NPM, sfruttando la fiducia degli sviluppatori nella piattaforma.

- Inclusione come dipendenza in un repository GitHub apparentemente innocuo, denominato “yawpp,” un tool per la gestione di contenuti WordPress. Questo metodo ha permesso di ampliare il raggio d’azione del malware, colpendo inconsapevolmente chi installava il repository.

Come operava il malware

Una volta installato, il malware integrato in @0xengine/xmlrpc svolgeva due operazioni principali:

- Mining di criptovalute

Il malware utilizzava il software XMRig per minare Monero, una criptovaluta nota per la sua elevata privacy. Per massimizzare i guadagni e ridurre il rischio di rilevamento, il malware adottava tecniche sofisticate:- Monitorava continuamente i processi di sistema, sospendendo le operazioni se venivano rilevati strumenti di monitoraggio.

- Iniziava le attività di mining solo dopo un periodo di inattività dell’utente, garantendo che il dispositivo non mostrasse rallentamenti sospetti.

- Furto di dati sensibili

Ogni 12 ore, il malware raccoglieva una serie di informazioni dal sistema infetto, tra cui:- Chiavi SSH e cronologia bash.

- Dati di configurazione e informazioni di rete.

- Variabili di ambiente e altre informazioni utili per ulteriori attacchi.

Questi dati venivano poi inviati ai server degli attaccanti utilizzando canali crittografati come Dropbox e File.io, riducendo al minimo la possibilità di intercettazione.

Persistenza e capacità di evasione

Per garantire la sua presenza a lungo termine sui dispositivi infetti, il malware si travestiva da servizio di sistema legittimo, utilizzando il nome “Xsession.auth.” Questo gli permetteva di avviarsi automaticamente a ogni riavvio del dispositivo.

Inoltre, per evitare di essere scoperto, il malware sospendeva immediatamente le attività di mining in presenza di strumenti di monitoraggio. Questa combinazione di persistenza e evasione ha contribuito alla longevità dell’attacco, che è rimasto attivo per oltre un anno.

Una lezione per la sicurezza delle supply chain

Questo attacco dimostra quanto sia cruciale adottare misure di sicurezza rigorose per la gestione delle dipendenze software. Le librerie open-source, pur essendo strumenti preziosi, possono trasformarsi in veicoli per attacchi devastanti, sia per una compromissione iniziale sia per modifiche introdotte successivamente.

Le aziende e gli sviluppatori devono:

- Monitorare costantemente le dipendenze e i relativi aggiornamenti.

- Effettuare analisi regolari del codice per individuare eventuali comportamenti sospetti.

- Adottare pratiche di sicurezza avanzate, come l’isolamento delle librerie in ambienti di sviluppo controllati.

L’attacco condotto tramite il pacchetto @0xengine/xmlrpc rappresenta un caso emblematico di quanto possano essere sofisticati gli attacchi alla supply chain software. Per proteggersi da minacce simili, è essenziale che la comunità degli sviluppatori mantenga alta l’attenzione, promuovendo una cultura della sicurezza e adottando tecnologie in grado di rilevare tempestivamente anomalie nei sistemi.

Il caso MUT-1244 che ha compromesso in un attacco 390.000 credenziali WordPress sottolinea quanto sia fondamentale adottare pratiche di sicurezza rigorose, soprattutto nella gestione di strumenti open-source e PoC.

Sicurezza Informatica

Aggiornamenti alle vulnerabilità ChromeOS e Cleo

Vulnerabilità Cleo sfruttata per ransomware, aggiornamenti ChromeOS LTS e iniziative CISA-EPA: ecco le ultime novità in sicurezza informatica.

Dal recente sfruttamento della vulnerabilità Cleo confermata da CISA, alle iniziative di protezione delle infrastrutture critiche del settore idrico, fino agli aggiornamenti del Long-Term Support di ChromeOS, queste novità evidenziano l’urgenza di migliorare la sicurezza digitale per prevenire attacchi sempre più sofisticati.

Vulnerabilità Cleo: ransomware e zero-day in azione

CISA ha confermato che il bug critico in Cleo Harmony, VLTrader e LexiCom (CVE-2024-50623) è stato sfruttato in attacchi ransomware. Questa vulnerabilità consente agli attori malevoli di ottenere l’esecuzione remota di codice su server vulnerabili esposti online.

Sebbene Cleo abbia rilasciato aggiornamenti di sicurezza a ottobre, molte organizzazioni non hanno applicato le patch, consentendo agli hacker di compromettere sistemi e sottrarre dati. Recenti exploit hanno utilizzato una tecnica zero-day per aggirare le protezioni e distribuire payload Java basati su Malichus, un malware per trasferimenti di file e comandi remoti.

CISA richiede alle agenzie federali statunitensi di applicare le patch entro il 3 gennaio 2025, per ridurre l’esposizione al rischio. Tuttavia, si raccomanda a tutte le organizzazioni di aggiornare immediatamente a Cleo versione 5.8.0.24 e disabilitare la funzione Autorun per ridurre ulteriormente la superficie di attacco.

Aggiornamenti ChromeOS Long-Term Support (LTS)

Google ha rilasciato un aggiornamento LTS (126.0.6478.260) per ChromeOS, che include correzioni di sicurezza critiche:

- Una vulnerabilità CVE-2024-11110 legata a implementazioni in Blink.

- Un buffer overflow in Skia (CVE-2024-8636).

L’aggiornamento rafforza la sicurezza della piattaforma, particolarmente rilevante per i dispositivi utilizzati in ambienti aziendali e didattici. Gli utenti sono invitati a scaricare subito la nuova versione per prevenire eventuali attacchi.

Iniziative CISA-EPA: protezione delle infrastrutture idriche critiche

CISA, in collaborazione con l’Agenzia per la Protezione Ambientale (EPA), ha pubblicato una scheda informativa sui rischi derivanti dall’esposizione online delle interfacce uomo-macchina (HMI) nel settore idrico e delle acque reflue (WWS). Queste interfacce, utilizzate per monitorare e controllare sistemi SCADA collegati a PLC, possono essere sfruttate da attori malevoli per interrompere le operazioni o forzare un passaggio a modalità manuali.

Le raccomandazioni includono:

- Riduzione dell’accesso remoto: Implementare VPN sicure e limitare le connessioni non necessarie.

- Miglioramenti nei controlli di accesso: Applicare autenticazioni a più fattori (MFA) per proteggere i sistemi critici.

- Audit e monitoraggio costante: Rilevare tentativi di accesso non autorizzati in tempo reale.

Questi sforzi mirano a proteggere le infrastrutture critiche contro minacce in continua evoluzione, specialmente alla luce di attività malevole sponsorizzate da Stati nazionali e hacktivisti.

Catalogo vulnerabilità note di CISA: un’arma contro i cyberattacchi

CISA ha aggiunto la vulnerabilità Cleo (CVE-2024-50623) al catalogo di vulnerabilità note sfruttate, sottolineando l’importanza di mitigare queste minacce con priorità. Questa iniziativa, parte del Binding Operational Directive 22-01, obbliga le agenzie federali a risolvere i problemi entro una scadenza fissata per garantire la protezione delle reti.

L’obiettivo è incentivare tutte le organizzazioni, pubbliche e private, a incorporare il catalogo nelle loro pratiche di gestione delle vulnerabilità, riducendo così il rischio di compromissione.

Questi sviluppi mostrano l’importanza di aggiornamenti tempestivi, protezione delle infrastrutture critiche e consapevolezza delle vulnerabilità note: che si tratti di mitigare minacce ransomware o di rafforzare la sicurezza di ChromeOS, o Cleo, l’impegno collettivo rimane fondamentale per affrontare le sfide del panorama digitale odierno.

Sicurezza Informatica

BadBox su IoT, Telegram e Viber: Germania e Russia rischiano

Malware preinstallati su dispositivi IoT e sanzioni russe contro Telegram e Viber: scopri le implicazioni per la sicurezza e la censura digitale.

Due vicende recenti mettono in luce le crescenti sfide legate alla sicurezza tecnologica: la scoperta del malware BadBox preinstallato su dispositivi IoT e le sanzioni imposte dalla Russia a Telegram e Viber per contenuti legati alla guerra.

BadBox: il malware preinstallato sui dispositivi IoT

Il Bundesamt für Sicherheit in der Informationstechnik (BSI) ha rilevato fino a 30.000 dispositivi IoT in Germania infettati dal malware BadBox, distribuito attraverso dispositivi come cornici digitali e lettori multimediali. La particolarità di questo malware risiede nella sua preinstallazione, spesso presente già al momento dell’acquisto.

BadBox consente ai cybercriminali di:

- Creare account fittizi per diffondere fake news;

- Eseguire frodi pubblicitarie (ad fraud);

- Utilizzare i dispositivi come proxy per attività illecite, mascherando gli indirizzi IP degli hacker.

Il BSI ha avviato una misura di “sinkholing”, dirottando la comunicazione dei dispositivi infetti verso server sicuri per neutralizzare le attività criminali. Tuttavia, la vulnerabilità persiste su dispositivi con firmware obsoleto, richiedendo agli utenti di disconnettere tali apparecchi dal web per prevenire ulteriori infezioni.

Sanzioni russe contro Telegram e Viber

Secondo informazioni di Reuters, la Russia ha inflitto multe alle piattaforme Telegram e Viber per non aver rimosso contenuti legati alla guerra, in violazione delle leggi locali. Le autorità russe continuano a monitorare strettamente le piattaforme tecnologiche per garantire il rispetto delle normative nazionali, sollevando dibattiti sulla censura e sulla libertà di espressione.

Dai rischi legati ai dispositivi IoT compromessi da malware come BadBox a tensioni geopolitiche che coinvolgono piattaforme di comunicazione globale, come Telegram e Viber, escluse dalla Russia, queste vicende evidenziano l’importanza di un approccio integrato alla sicurezza digitale e al rispetto delle normative internazionali.

-

Smartphone1 settimana ago

Smartphone1 settimana agoGalaxy S25 Ultra contro S24 Ultra: quale scegliere?

-

Smartphone5 giorni ago

Smartphone5 giorni agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone5 giorni ago

Smartphone5 giorni agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

OSINT1 settimana ago

OSINT1 settimana agoMetaverso Politico: Meloni perde terreno, ma non c’è opposizione

-

Smartphone4 giorni ago

Smartphone4 giorni agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone3 giorni ago

Smartphone3 giorni agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Tech1 settimana ago

Tech1 settimana agoSamsung Galaxy S25, Z Flip FE e Smart Glasses nel 2025

-

Intelligenza Artificiale1 settimana ago

Intelligenza Artificiale1 settimana agoOpenAI: ChatGPT da 200 dollari mese, Sora e obiettivi militari