Sicurezza Informatica

L’Europa si unisce nella lotta alla pedofilia

Internet si è dimostrato un ottimo connettore, anche per i bambini e soprattutto durante la pandemia. Tuttavia, i bambini possono essere esposti a rischi online, anche per quanto riguarda gli abusi sessuali sui minori. Negli ultimi anni si è assistito a un aumento vertiginoso degli abusi sessuali in rete, sia per quanto riguarda la condivisione di materiale pedopornografico online, sia per quanto riguarda l’adescamento di bambini per indurli ad abusare sessualmente di se stessi o addirittura a incontrare gli autori del reato offline. Secondo l’analisi di Europol, nei primi mesi della crisi COVID-19 la domanda di materiale pedopornografico è aumentata fino al 25% in alcuni Stati membri. Anche il Centro nazionale statunitense per i bambini scomparsi e sfruttati (NCMEC) ha rilevato che le segnalazioni contenenti casi di abusi sessuali su minori sono aumentate notevolmente a livello globale: nel 2021 il NCMEC ha ricevuto quasi 30 milioni di segnalazioni di sospetto sfruttamento sessuale di minori e le forze dell’ordine sono state allertate su oltre 4.000 nuovi bambini vittime. Le segnalazioni di bambini sottoposti a comportamenti di adescamento sono aumentate di oltre il 16% dal 2020 al 2021. La circolazione di immagini o video che ritraggono abusi tra gli autori di reato rivitalizza i bambini e rende difficile per loro trovare una soluzione.

Attualmente, alcuni fornitori di servizi online rilevano abusi sessuali su minori su base volontaria. I fornitori di servizi statunitensi forniscono infatti la maggior parte delle segnalazioni che arrivano alle forze dell’ordine, mentre il NCMEC inoltra le segnalazioni relative all’UE a Europol e alle forze dell’ordine nazionali.

Sebbene le misure adottate dai fornitori di servizi rappresentino un contributo importante, esse variano notevolmente: la stragrande maggioranza delle segnalazioni proviene da pochi fornitori, mentre un numero significativo di essi non intraprende alcuna azione. Fino al 95% di tutte le segnalazioni di abusi sessuali su minori ricevute nel 2020 provenivano da un’unica società, nonostante sia chiaramente dimostrato che il problema non esiste solo su una piattaforma.

L’azione volontaria è quindi insufficiente per affrontare efficacemente l’abuso dei servizi online a scopo di abuso sessuale su minori. È necessario un quadro giuridico chiaro e vincolante, con chiare garanzie, per dare ai fornitori certezza giuridica e assicurare il pieno rispetto dei diritti fondamentali.

Obbligare i fornitori di servizi, ove necessario, a individuare, segnalare e rimuovere gli abusi sessuali su minori contribuirà a salvare i bambini da ulteriori abusi, a prevenire la ricomparsa di materiale e a identificare e perseguire i colpevoli.

Quali sono gli elementi chiave della proposta?

La proposta fornisce un approccio uniforme all’individuazione e alla segnalazione degli abusi sessuali su minori, sostiene il lavoro delle autorità pubbliche e cerca di potenziare gli sforzi dell’UE in materia di prevenzione e assistenza alle vittime.

La proposta prevede di:

- imporre ai fornitori di servizi l’obbligo di prevenire gli abusi sessuali su minori online valutando e riducendo i rischi e, ove necessario, adottare ordini mirati per individuare, segnalare e rimuovere gli abusi sessuali su minori online: Le norme proposte introducono l’obbligo per i fornitori di servizi online di valutare il rischio di un uso improprio dei loro servizi per la diffusione di materiale pedopornografico o per l’adescamento di minori (“grooming”). Gli Stati membri dovranno designare le autorità nazionali incaricate di esaminare la valutazione del rischio e le misure di attenuazione proposte dal fornitore di servizi per prevenire gli abusi sessuali su minori online. Qualora tali autorità stabiliscano che permane un rischio significativo, possono chiedere a un tribunale o a un’autorità amministrativa indipendente di emettere un ordine di individuazione di materiale pedopornografico noto o nuovo o di grooming per affrontare in modo mirato qualsiasi rischio significativo rimanente. Gli ordini di individuazione sono limitati nel tempo, soggetti a rigorose garanzie procedurali e mirano a un tipo specifico di reato su un servizio specifico. L’intervento delle autorità di protezione dei dati è rafforzato, sulla base del Regolamento generale sulla protezione dei dati.

- Introdurre forti garanzie in materia di rilevamento: Le aziende che hanno ricevuto un ordine di rilevamento potranno rilevare solo i contenuti che utilizzano gli indicatori per l’identificazione degli abusi sessuali su minori, forniti dal Centro dell’UE, che sono stati creati sulla base di abusi sessuali su minori online precedentemente identificati dalle autorità indipendenti competenti o da un tribunale negli Stati membri. Non spetta quindi al provider determinare cosa sia illegale nell’UE. Le tecnologie di rilevamento devono essere utilizzate solo allo scopo di rilevare abusi sessuali su minori. I provider dovranno utilizzare tecnologie che siano il meno invasive possibile per la privacy, in conformità con lo stato dell’arte del settore, e che limitino il più possibile il tasso di errore dei falsi positivi.

- Creare una nuova agenzia dell’UE per prevenire e combattere gli abusi sessuali sui minori: Il Centro dell’UE per la prevenzione e la lotta contro l’abuso sessuale sui minori manterrà un database di indicatori che consentiranno di identificare in modo affidabile il materiale pedopornografico e l’adescamento di minori, come definito dalle norme dell’UE. Il Centro dell’UE riceverà ed elaborerà anche le segnalazioni da parte dei fornitori di materiale pedopornografico o di adescamento di minori individuati sui loro servizi e le condividerà con le autorità di polizia competenti e con Europol, a meno che non siano state presentate per errore. Il Centro fungerà da importante salvaguardia, impedendo che i falsi positivi vengano segnalati alle forze dell’ordine, garantendo visibilità sull’efficacia delle misure di rilevamento, trasparenza e responsabilità del processo.

A chi si applicheranno le nuove norme?

Le norme proposte si applicheranno ai fornitori di servizi online che offrono servizi nell’UE, in particolare servizi di hosting e di comunicazione interpersonale (come i servizi di messaggistica), app store e fornitori di accesso a Internet. I nuovi obblighi saranno rivolti ai tipi di fornitori di servizi i cui servizi sono maggiormente utilizzati per abusi sessuali su minori online e mireranno innanzitutto a creare incentivi per una maggiore protezione dei minori.

Questi servizi hanno un ruolo importante nella lotta contro gli abusi sessuali sui minori, in quanto spesso sono gli unici ad avere la possibilità di individuare gli abusi in corso. Spesso gli abusi possono essere scoperti solo grazie agli sforzi dei fornitori di servizi online per individuare il materiale pedopornografico sui loro servizi e proteggere i bambini dall’approccio degli autori di abusi online. Questo vale in particolare per le comunicazioni elettroniche (individuali o di gruppo), che gli autori di abusi usano spesso per scambiare materiale e avvicinare i minori.

Internet ha anche offerto agli autori di reato un nuovo modo di avvicinare i bambini. Contattano i bambini sui social media, sulle piattaforme di gioco e sulle chat, attirandoli a produrre immagini compromettenti di loro stessi o a partecipare a incontri offline. Nel 2021 è stato registrato un aumento di tre volte delle immagini “autogenerate” che ritraggono bambini di 7-10 anni e il NCMEC ha riferito che l’adescamento online è in aumento esponenziale. I fornitori di servizi sono i primi attori che hanno la possibilità di contrastare questa crisi, tenendo conto dell’agevolazione della condivisione globale di materiali e della creazione di reti specifiche di trasgressori che condividono risorse e strategie per indirizzare e adescare al meglio i minori.

Per facilitare l’applicazione della normativa, i fornitori di servizi di hosting o di comunicazione interpersonale che non sono stabiliti in nessuno Stato membro dell’UE, ma che offrono i loro servizi nell’UE, saranno tenuti a designare un rappresentante legale nell’UE.

Quale materiale è coperto dalla proposta?

Gli obblighi di individuazione riguardano il materiale noto (foto e video ricaricati che sono stati precedentemente identificati come materiale pedopornografico), il materiale nuovo (foto e video non identificati in precedenza) e il grooming (una pratica in cui gli autori di abusi sessuali su minori instaurano un rapporto di fiducia e un legame emotivo con i minori per manipolarli e sfruttarli sessualmente).

In linea con l’obiettivo centrale della proposta di proteggere meglio i minori, l’identificazione del grooming riguarda solo le comunicazioni interpersonali in cui è noto che uno degli utenti è un minore. Ciò si verifica solo quando la valutazione del rischio ha indicato un rischio significativo di abuso del servizio a fini di abuso sessuale online di minori, nonostante le misure di mitigazione adottate dal fornitore.

La proposta riguarda il materiale criptato?

Gli obblighi proposti per i fornitori di servizi per quanto riguarda l’individuazione di materiale pedopornografico sono tecnologicamente neutri, ossia non prescrivono quale tecnologia debba essere utilizzata per l’individuazione. Si tratta di un obbligo di risultato e non di mezzi, che lascia al fornitore la scelta della tecnologia da utilizzare, a condizione che sia conforme a rigorose garanzie.

Ciò include l’uso della tecnologia di crittografia. La crittografia è uno strumento importante per la protezione della sicurezza informatica e della riservatezza delle comunicazioni. Allo stesso tempo, il suo utilizzo come canale sicuro potrebbe essere abusato dai criminali per nascondere le loro azioni, ostacolando così gli sforzi per assicurare alla giustizia gli autori di abusi sessuali su minori.

Gran parte delle segnalazioni di abusi sessuali su minori, che sono fondamentali per avviare le indagini e salvare i bambini, provengono da servizi che sono già criptati o che potrebbero diventarlo in futuro. Se tali servizi dovessero essere esentati dall’obbligo di proteggere i bambini e di prendere provvedimenti contro la circolazione di immagini e video di abusi sessuali su minori attraverso i loro servizi, le conseguenze sarebbero gravi per i bambini. Il NCMEC stima che più della metà delle segnalazioni della CyberTipline svaniranno con la crittografia end-to-end, lasciando gli abusi inosservati, a meno che i fornitori non adottino misure per proteggere i bambini e la loro privacy anche sui servizi crittografati end-to-end. Le analisi mostrano che si tratterebbe di una perdita stimata di 2100 segnalazioni al giorno, segnalazioni che avrebbero potuto portare al salvataggio di bambini da abusi in corso e alla prevenzione di ulteriori abusi da parte di autori di reati.

La Commissione collabora strettamente con l’industria, le organizzazioni della società civile e il mondo accademico nell’ambito del Forum Internet dell’UE, per sostenere la ricerca che identifica soluzioni tecniche che possano essere implementate dalle aziende in modo fattibile e legale per individuare gli abusi sessuali sui minori nelle comunicazioni elettroniche criptate end-to-end, nel pieno rispetto dei diritti fondamentali.

La legislazione proposta tiene conto delle raccomandazioni formulate nell’ambito di un processo separato, in corso e incentrato esclusivamente sulla crittografia, derivante dalla risoluzione del Consiglio del dicembre 2020. Questo lavoro ha dimostrato che le soluzioni esistono, ma non sono state testate su larga scala. La Commissione continuerà a collaborare con tutte le parti interessate per affrontare le sfide e le opportunità normative e operative nella lotta contro questi reati.

Quali sono gli obblighi dei fornitori di servizi ai sensi delle nuove norme?

Le nuove norme stabiliscono l’obbligo di valutare e ridurre i rischi e, se necessario, di individuare, segnalare e rimuovere gli abusi sessuali su minori online, comprese le immagini e i video noti e nuovi, nonché i casi di adescamento.

I fornitori di servizi di hosting o di comunicazione interpersonale saranno obbligati a condurre una valutazione del rischio, in cui valuteranno la probabilità che il servizio possa essere utilizzato a fini di abuso sessuale su minori online, e le misure di attenuazione che adottano per ridurre qualsiasi rischio individuato e quindi per prevenire l’abuso sessuale su minori online sui loro servizi.

Sulla base di questa valutazione, se il rischio rimane significativo nonostante le misure di mitigazione, le autorità nazionali competenti possono emettere un ordine di rilevamento. Le aziende saranno obbligate a utilizzare gli indicatori (hashish/classificatori AI) forniti dal Centro dell’UE nei loro sforzi di rilevamento. Gli ordini di rilevamento vengono emessi quando è probabile che un servizio (o la parte del servizio in cui è possibile eseguire il rilevamento separatamente) venga utilizzato a scopo di abuso sessuale di minori online, dopo aver preso in considerazione le misure di mitigazione adottate dal fornitore. Una volta emesso l’ordine, le aziende saranno obbligate a rilevare gli abusi sessuali su minori sui loro servizi.

Le segnalazioni di abusi sessuali su minori online che vengono rilevate vengono inviate al nuovo Centro dell’UE, che controllerà il materiale per eliminare le segnalazioni errate e, se necessario, lo trasmetterà alle forze dell’ordine e a Europol.

I negozi di applicazioni dovranno adottare misure per limitare il rischio che i minori scarichino applicazioni che possono esporli a un elevato rischio di adescamento, in collaborazione con i fornitori di tali applicazioni.

I fornitori di accesso a Internet saranno obbligati a disabilitare l’accesso a immagini e video che non possono essere eliminati, ad esempio perché ospitati al di fuori dell’UE in giurisdizioni non collaborative.

In che modo la proposta impedirà la sorveglianza di massa?

I fornitori di servizi potranno agire in base a questa legislazione con limiti molto stretti sia prima che dopo l’emissione di un ordine di rilevamento.

In primo luogo, gli ordini di rilevamento sono limitati alle situazioni in cui le misure preventive non sono sufficienti a limitare il rischio.

In secondo luogo, la procedura per l’emissione di un ordine di rilevazione è molto approfondita e concepita per garantire che le misure siano limitate allo stretto necessario:

- La proposta è costruita a cerchi concentrici, restringendo il campo di applicazione di qualsiasi obbligo di rilevazione a ogni passo. In primo luogo, si applica solo a due tipi di fornitori identificati singolarmente: i servizi di hosting e i servizi di comunicazione interpersonale disponibili al pubblico.

- Entrambi i servizi sono tenuti a effettuare valutazioni approfondite del rischio e ad adottare misure per ridurre i rischi individuati.

- Le autorità nazionali le verificano in base ai criteri specificati, che aumentano di rigore con il grado di interferenza. Solo se le autorità ritengono che vi siano prove di un rischio significativo di abuso e che le ragioni per emettere l’ordine di rilevamento siano superiori alle conseguenze negative per i diritti e gli interessi legittimi di tutte le parti interessate, tenendo conto in particolare della necessità di garantire un giusto equilibrio tra i diritti fondamentali di tali parti, annunciano la loro intenzione di prendere in considerazione un ordine di rilevamento.

- Prima di emettere un ordine, il fornitore viene consultato. Se le autorità continuano a ritenere che vi sia un rischio, il fornitore è invitato a dichiarare come intende procedere all’individuazione. Qualora ciò comporti un trattamento ad alto rischio, o in ogni caso relativo all’individuazione del grooming, il fornitore deve effettuare una valutazione dell’impatto sulla protezione dei dati e consultare le autorità di protezione dei dati.

- Solo se le autorità nazionali confermano per la terza volta che persiste un rischio significativo, possono richiedere un ordine a un’altra autorità indipendente o a un tribunale. L’autorità indipendente o il tribunale rivaluterebbe nuovamente il caso alla luce di tutti i pareri e le perizie presentate, comprese quelle delle autorità di protezione dei dati.

- Questo processo iterativo, a tre livelli, assicura che le misure siano limitate il più possibile per garantire che siano strettamente necessarie.

- In terzo luogo, una volta emesso l’ordine, la legislazione stabilisce un obbligo di risultati, non di mezzi: le aziende devono rispettare gli obblighi di rilevamento, ma sono libere di scegliere la tecnologia per gli scambi online che meglio si adatta ai loro servizi.

Pur includendo la crittografia, la proposta contiene una forte serie di garanzie sulle tecnologie di rilevamento utilizzate.

Quando emettono ordini di rilevazione, le autorità nazionali devono tenere conto della disponibilità e dell’idoneità delle tecnologie pertinenti. Ciò significa che l’ordine di rilevamento non sarà emesso se lo stato di sviluppo della tecnologia è tale che non esiste una tecnologia disponibile che consenta al fornitore di conformarsi all’ordine di rilevamento.

Il rilevamento avviene in modo automatico e anonimo, attraverso tecnologie all’avanguardia che garantiscono la massima efficacia possibile e riducono al minimo l’impatto sul diritto alla privacy degli utenti.

Il rilevamento può basarsi solo sulla serie di indicatori di abusi sessuali su minori online conservati dal Centro dell’UE sotto il controllo delle autorità nazionali preposte all’applicazione della legge (sono loro a confermare che un determinato elemento è un abuso sessuale su minori).

La revisione umana interviene solo quando gli indicatori indicano un abuso sessuale su minori online in un’immagine, un video o una conversazione specifici (in caso di adescamento).

Quando si verifica la revisione umana, questa viene eseguita prima a livello del Centro, in modo da evitare che falsi positivi evidenti vengano trasmessi alle forze dell’ordine. Il Centro fornisce anche un feedback al fornitore, per consentire il miglioramento degli strumenti di rilevamento nel tempo.

Infine, la proposta specifica che sia i provider che gli utenti hanno il diritto di impugnare in tribunale qualsiasi misura che li riguardi.

Oltre a queste condizioni, il Comitato europeo per la protezione dei dati viene consultato su tutte le tecnologie da inserire nell’elenco del Centro dell’UE. Il Comitato europeo per la protezione dei dati viene anche consultato sui modi in cui tali tecnologie dovrebbero essere impiegate al meglio per garantire la conformità alle norme UE applicabili in materia di protezione dei dati personali.

Tutto ciò significa che il campo di applicazione per l’emissione di ordini di rilevamento e per l’esecuzione del rilevamento è molto ristretto e limitato allo stretto necessario, evitando al contempo qualsiasi abuso dei poteri di rilevamento.

Di quali garanzie dovranno tenere conto i fornitori di servizi nei loro sforzi di individuazione?

Le norme proposte creano un sistema equilibrato e mirato, limitato a quanto strettamente necessario e proporzionato per affrontare l’uso improprio dei servizi della società dell’informazione per l’abuso sessuale di minori online.

In seguito alla valutazione del rischio effettuata dai fornitori di servizi online, solo alcuni di essi dovranno verificare la presenza di materiale pedopornografico sui loro servizi.

La proposta prevede che questi fornitori impieghino tecnologie che siano il meno invasive possibile per la privacy, in conformità con lo stato dell’arte del settore, e che limitino il più possibile il tasso di errore dei falsi positivi.

I sistemi di rilevamento devono essere utilizzati solo per lo scopo previsto di rilevare e segnalare abusi sessuali su minori.

La proposta prevede un ricorso giudiziario: sia i fornitori che gli utenti hanno il diritto di impugnare in tribunale qualsiasi misura che li riguardi. Gli utenti hanno il diritto di essere risarciti per qualsiasi danno che possa derivare dal trattamento previsto dalla proposta.

La proposta stabilisce anche forti meccanismi di controllo. Tra questi, i requisiti relativi all’indipendenza e ai poteri delle autorità nazionali incaricate di emettere gli ordini e di controllarne l’esecuzione. Inoltre, il Centro dell’UE per la prevenzione e la lotta contro gli abusi sessuali sui minori valuterà le segnalazioni di potenziali abusi sessuali sui minori online fatte dai fornitori, contribuendo a ridurre al minimo il rischio di rilevamento e segnalazione errati.

Il Comitato europeo per la protezione dei dati (EDPB) e i supervisori nazionali della protezione dei dati svolgeranno un ruolo nella valutazione della tecnologia di rilevamento, per garantire un monitoraggio costante della conformità in materia di privacy e dati personali.

Sono previste anche disposizioni per garantire la trasparenza: i fornitori di servizi, le autorità nazionali e il Centro dell’UE dovranno riferire ogni anno sulle loro attività nell’ambito delle norme proposte.

Come funzionerà il rilevamento e se è affidabile?

I fornitori che attualmente rilevano materiale pedopornografico su base volontaria utilizzano in genere tecnologie automatizzate. Gli strumenti automatizzati cercano indicatori specifici di possibili abusi sessuali su minori, cioè sono progettati per verificare se un contenuto specifico possa essere un abuso sessuale su minori, ma non di cosa si tratti.

Le tecnologie per il rilevamento di materiale noto di abuso su minori si basano in genere sull’hashing, che crea un’impronta digitale unica di un’immagine specifica. Le tecnologie attualmente utilizzate per il rilevamento di nuovo materiale pedopornografico includono i classificatori e l’intelligenza artificiale (AI). Un classificatore è un algoritmo che ordina i dati in classi etichettate, o categorie di informazioni, attraverso il riconoscimento di modelli. Le tecnologie per il rilevamento dell’adescamento nelle comunicazioni testuali si avvalgono di tecnologie di analisi del testo e/o di analisi dei metadati. Anche per le tecnologie più accurate, come l’hashing, è già previsto un controllo umano.

Tra le aziende che attualmente rilevano volontariamente abusi sessuali su minori, l’uso del rilevamento automatico è altamente affidabile e mostra tassi di falsi positivi estremamente bassi.

Gli alti tassi di errore (ad esempio, segnalare erroneamente come abusi sessuali su minori contenuti che non lo sono) verrebbero individuati rapidamente in base alle norme proposte dall’Osservatorio dell’UE, che garantirà che nessun falso positivo raggiunga le forze dell’ordine. Le aziende vengono immediatamente informate quando i loro strumenti producono notifiche errate e sono obbligate a prendere provvedimenti per correggerle.

I fornitori di servizi riceveranno assistenza per conformarsi a questi nuovi obblighi?

Il Centro dell’UE aiuterà le aziende ad adempiere ai loro obblighi. Fornirà gli indicatori per individuare gli abusi sessuali sui minori, che daranno ai fornitori la certezza di quali contenuti siano illegali nell’UE. Il Centro metterà a disposizione gratuitamente la tecnologia per rilevare e condurre la revisione umana di tutte le segnalazioni. Questo alleggerirà l’onere per i provider, soprattutto quelli più piccoli. Infine, il Centro fornirà un feedback sull’accuratezza delle segnalazioni, aiutando i provider a migliorare i propri processi.

I fornitori di servizi che non rispettano gli obblighi previsti dalle norme proposte saranno multati?

Ogni caso dovrà essere valutato dalle autorità nazionali competenti. Gli Stati membri dovranno stabilire regole per sanzioni efficaci, proporzionate e dissuasive. Nell’imporre le sanzioni, le autorità nazionali sono invitate a tenere conto della gravità, della ricorrenza e della durata della violazione, ma anche del fatto che la violazione sia stata intenzionale o negligente, che si tratti della prima violazione da parte del fornitore in questione, nonché delle dimensioni e della forza finanziaria del fornitore e della sua disponibilità a cooperare con le autorità. Le sanzioni non dovrebbero superare il 6% del reddito annuale o del fatturato globale dell’ultimo anno di attività del provider.

Quali saranno il ruolo e i poteri del Centro UE per prevenire e contrastare gli abusi sessuali sui minori?

Il Centro avrà tre ruoli principali: sostenere gli sforzi di prevenzione, migliorare l’assistenza alle vittime e sostenere l’individuazione, la segnalazione e la rimozione degli abusi sessuali su minori online.

Il Centro fungerà da centro di competenza per la prevenzione. Ciò comprenderà la sensibilizzazione dei bambini e dei genitori/tutori, nonché gli sforzi rivolti alle persone che temono di commettere reati contro i bambini.

Il Centro metterà inoltre in comune le competenze e la ricerca per quanto riguarda il sostegno disponibile ai sopravvissuti. Aiuterà le vittime a rimuovere da Internet i materiali che ritraggono i loro abusi.

Il Centro aiuterà inoltre i provider ad adempiere ai loro obblighi in materia di individuazione, segnalazione e rimozione di abusi sessuali su minori online. Faciliterà ai fornitori l’accesso a tecnologie di rilevamento affidabili e manterrà un database di indicatori di abuso sessuale su minori (hash, modelli/classificatori di intelligenza artificiale) che consentiranno di rilevare in modo affidabile ciò che è definito come abuso sessuale su minori secondo le norme dell’UE. Condividerà tali indicatori con le aziende, fornendo informazioni chiare su ciò che è illegale nell’UE, invece di lasciare che i fornitori di servizi si affidino alle definizioni statunitensi. La proposta crea quindi un sistema proattivo, che riunisce tutti i fornitori di servizi interessati ad agire, invertendo l’attuale sistema reattivo in cui l’applicazione della legge dell’UE dipende dalla legge statunitense e dalle azioni volontarie delle aziende. Il Centro riceverà le segnalazioni dai fornitori, le verificherà per evitare falsi positivi e le inoltrerà a Europol e alle autorità nazionali di contrasto.

In quanto destinatario delle segnalazioni di abusi sessuali su minori online, il Centro avrà una visione dell’efficacia delle misure di rilevamento e sarà in grado di garantire la trasparenza e la responsabilità del processo.

Quando sarà istituito il Centro UE per prevenire e contrastare gli abusi sessuali sui minori?

A seconda della tempistica per l’adozione e l’attuazione del regolamento proposto, il Centro dovrebbe iniziare a lavorare nel 2024-2026. Il Centro inizierà le sue attività concentrandosi sulla prevenzione e sull’assistenza alle vittime. Si prevede che sarà pienamente operativo entro il 2030, poiché i preparativi per il nuovo processo di individuazione, segnalazione e rimozione, compresa la creazione del database degli indicatori di abuso sessuale su minori, dovrebbero essere completati.

Cosa si sta facendo per prevenire gli abusi sessuali sui minori?

La prevenzione è fondamentale per combattere gli abusi sessuali sui minori.

Le attuali norme dell’UE sulla lotta all’abuso sessuale dei minori (Direttiva 2011/93) impongono agli Stati membri di investire in programmi di prevenzione per i condannati e per le persone che temono di commettere reati, e di mettere in atto attività di prevenzione attraverso l’educazione e la sensibilizzazione.

Per aiutare gli Stati membri ad attuare pienamente questi obblighi e a rafforzare la prevenzione, la Commissione sta creando una rete di esperti in materia di prevenzione, come annunciato nella Strategia di luglio 2020 per una lotta più efficace contro gli abusi sessuali sui minori. La rete favorirà la comunicazione e lo scambio di buone pratiche tra ricercatori e operatori del settore.

Il Centro comune di ricerca della Commissione, in collaborazione con gli esperti che potrebbero entrare a far parte della rete di prevenzione, ha pubblicato una relazione che presenta i criteri di classificazione dei programmi di prevenzione nell’UE.

L’UE sta inoltre lavorando per migliorare la protezione dei minori dagli abusi sessuali a livello globale, sostenendo e collaborando con l’Alleanza globale WeProtect e finanziando progetti di prevenzione attraverso il Fondo per la sicurezza interna.

Quali sono i collegamenti con la nuova strategia Better Internet for Kids?

La strategia Better Internet for Kids contribuirà all’attuazione della legislazione europea in materia di sicurezza dei minori, comprese le disposizioni rafforzate della prevista legge sui servizi digitali e la proposta di regolamento sulla prevenzione e la lotta contro l’abuso e lo sfruttamento sessuale dei minori.

Nell’ambito della strategia “Internet migliore per i bambini”, l’UE cofinanzia le linee telefoniche di assistenza per un Internet più sicuro e continuerà ad assistere il pubblico, in particolare i bambini, quando si trovano di fronte a contenuti dannosi e illegali, compreso il materiale pedopornografico. Se viene concesso lo status di “linea telefonica di fiducia”.

Qual è il rapporto tra questa proposta e la legge sui servizi digitali?

Il Digital Services Act creerà una base armonizzata per affrontare tutti i contenuti illegali in generale.

Nell’ambito della legge sui servizi digitali, il materiale pedopornografico e i contenuti illegali in generale saranno affrontati in modo reattivo, caso per caso. La proposta di regolamento sulla prevenzione e la lotta contro l’abuso e lo sfruttamento sessuale dei minori integrerà il quadro generale istituito dalla legge sui servizi digitali con norme specifiche e mirate per prevenire e contrastare la diffusione e la circolazione di materiale noto di abuso sessuale sui minori.

Sicurezza Informatica

NodeStealer e phishing via Google Calendar: nuove minacce

Tempo di lettura: 2 minuti. NodeStealer e phishing via Google Calendar: analisi delle minacce avanzate che compromettono dati finanziari e credenziali.

Le più recenti minacce evidenziano l’evoluzione delle tecniche utilizzate da cybercriminali per compromettere utenti e aziende. Tra queste, il malware NodeStealer che prende di mira account di Facebook Ads Manager e il phishing che sfrutta Google Calendar per eludere i filtri spam.

NodeStealer: malware avanzato basato su Python

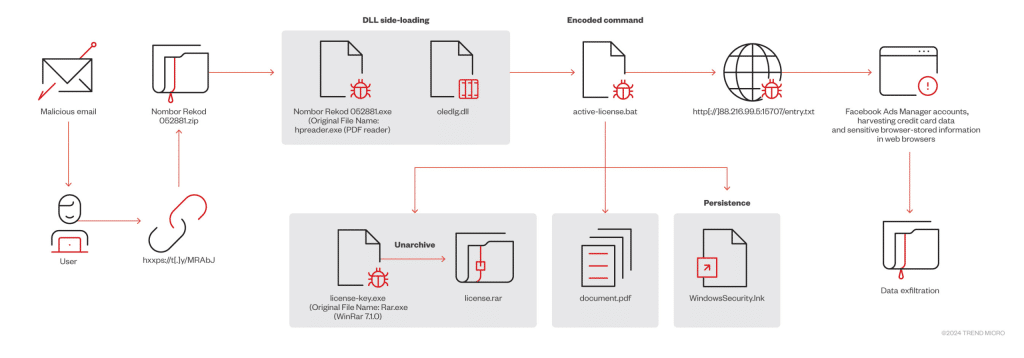

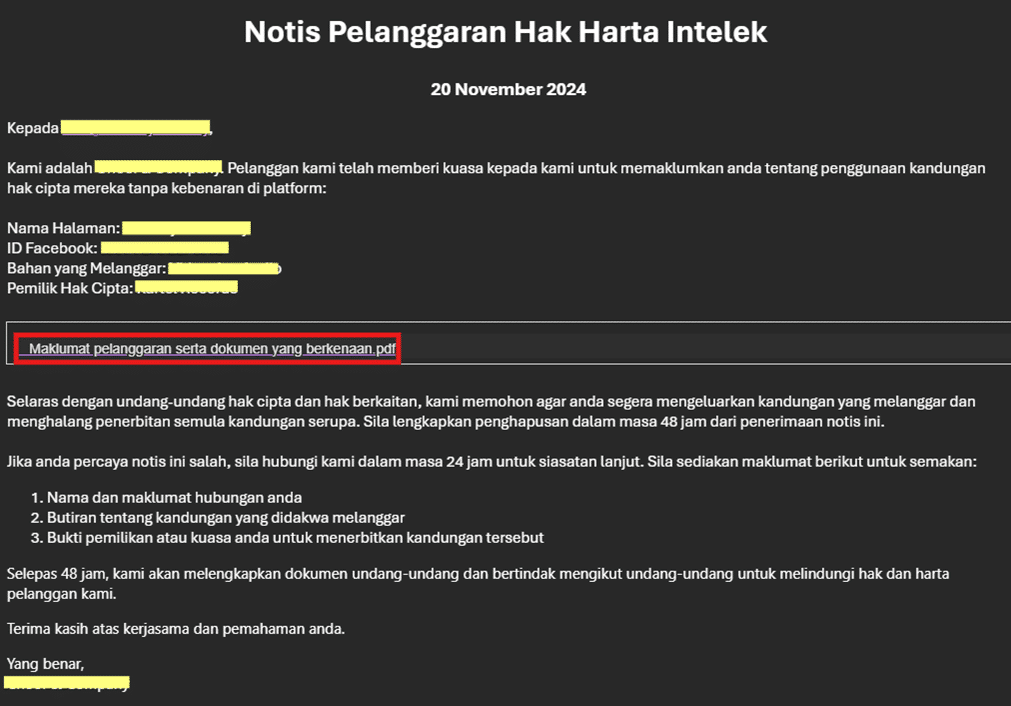

NodeStealer, originariamente un malware JavaScript, è stato aggiornato per utilizzare Python, ampliando le sue capacità di raccolta dati sensibili. In una recente campagna, il malware ha preso di mira un’istituzione educativa in Malesia, legata a un gruppo di cybercriminali vietnamiti.

Il malware si diffonde tramite email di spear-phishing contenenti link malevoli mascherati da PDF legittimi. Dopo l’apertura, un file dannoso esegue DLL sideloading e comandi PowerShell offuscati, installando il payload finale. Questo infostealer è progettato per sottrarre credenziali, dati memorizzati nei browser e informazioni finanziarie da account Facebook Ads Manager.

Il traffico dati rubati avviene attraverso Telegram, che garantisce anonimato e semplicità di gestione. La campagna rappresenta una minaccia crescente, data l’efficienza dei metodi di evasione e la specificità dei target come individuato da TrendMicro.

Phishing tramite Google Calendar: un inganno che sfrutta strumenti legittimi

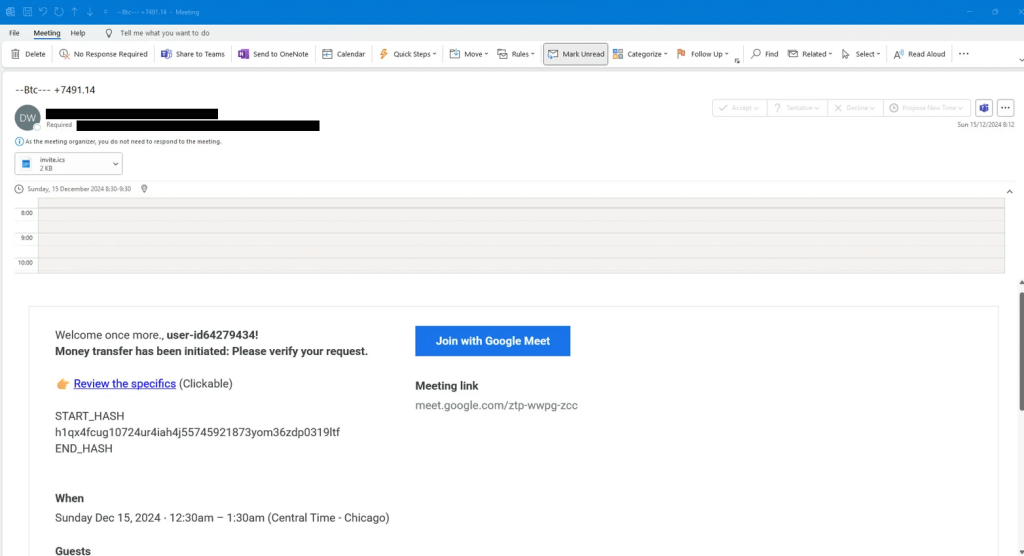

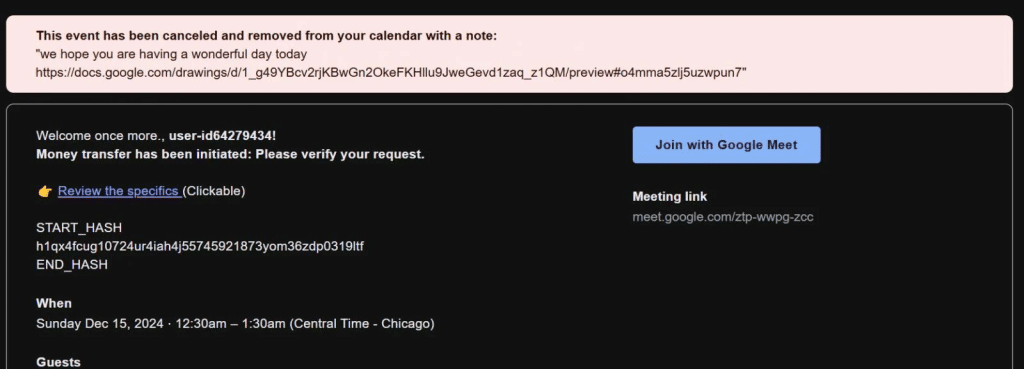

Una campagna di phishing osservata da Check Point utilizza Google Calendar per inviare inviti a eventi con link malevoli. Gli attacchi, indirizzati a oltre 300 brand, includono settori come banche, sanità ed educazione.

Gli inviti contengono link a Google Drawings o Google Forms, mascherati da pulsanti di supporto o reCaptcha. Una volta cliccati, conducono a pagine che raccolgono credenziali o altre informazioni sensibili.

Gli aggressori sfruttano la fiducia nei servizi Google, superando i controlli DKIM, SPF e DMARC per evitare i filtri spam. Inoltre, utilizzano la funzione di annullamento eventi per inviare messaggi di phishing aggiuntivi.

Per proteggersi, si consiglia di:

- Disabilitare l’aggiunta automatica di inviti nel calendario.

- Ignorare link in inviti sospetti, verificando sempre la legittimità del mittente.

Le campagne di malware e phishing descritte dimostrano l’importanza di misure preventive e consapevolezza degli utenti. Strumenti come NodeStealer e gli attacchi basati su Google Calendar sfruttano piattaforme legittime per attività malevole, sottolineando la necessità di approcci proattivi alla sicurezza.

Sicurezza Informatica

Salt Thypoon e APT29: a rischio Signal e RDP

Tempo di lettura: 4 minuti. Da smishing a malware come Raccoon Stealer e attacchi MITM di APT29, scopri le minacce attuali e le raccomandazioni per proteggerti.

Recentemente, diverse campagne di cybercriminalità hanno messo in evidenza la necessità di rafforzare le difese informatiche. Tra le minacce, si segnalano campagne di smishing mirate agli utenti di Poste Italiane, malware Raccoon Stealer, attacchi MITM tramite RDP orchestrati da APT29 e la raccomandazione di CISA di adottare app di messaggistica cifrata come Signal.

CISA: utilizzo di app cifrate dopo violazioni nelle telecomunicazioni

Dopo una serie di violazioni ai danni di otto operatori statunitensi, incluse T-Mobile e AT&T, la CISA ha raccomandato l’adozione di app di messaggistica cifrata, come Signal, per proteggere le comunicazioni da intercettazioni. Le violazioni, attribuite al gruppo Salt Typhoon, hanno consentito l’accesso prolungato ai sistemi di telecomunicazioni, esponendo dati sensibili.

Le raccomandazioni di CISA includono:

- Uso di autenticazione multi-fattore basata su hardware, come Yubico o Google Titan.

- Abbandono delle VPN commerciali con scarse politiche di sicurezza.

- Adozione di funzioni di sicurezza avanzate come Apple Lockdown Mode o il programma di protezione avanzata (APP) di Google.

Questi suggerimenti mirano a proteggere le comunicazioni personali e aziendali in un contesto di minacce crescenti.

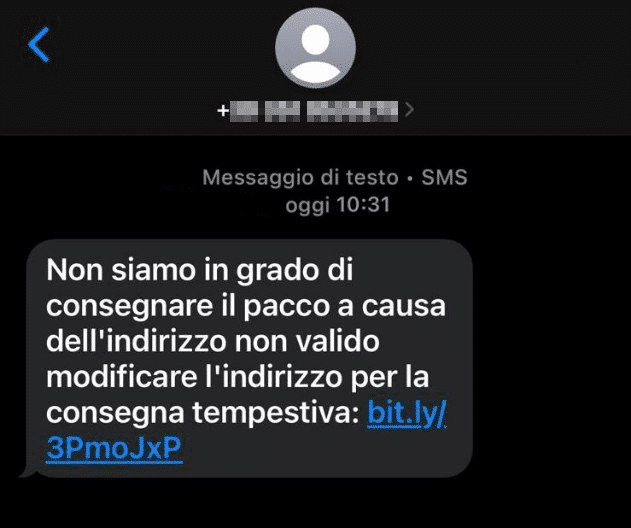

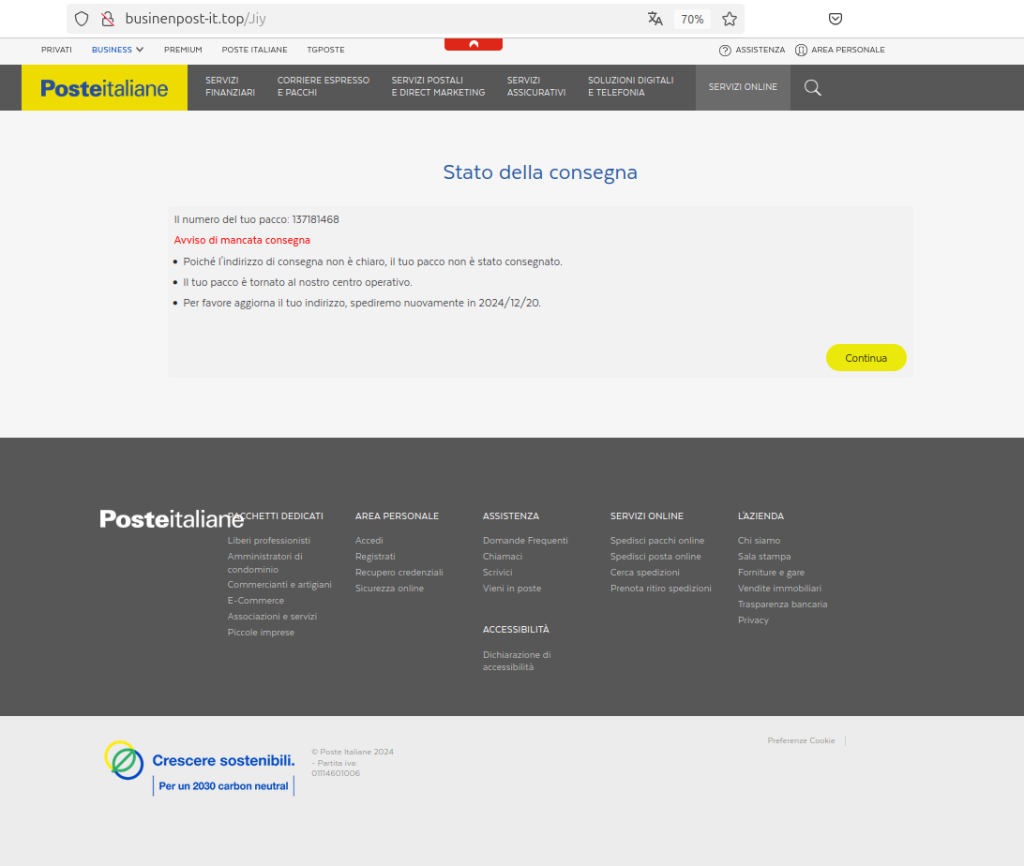

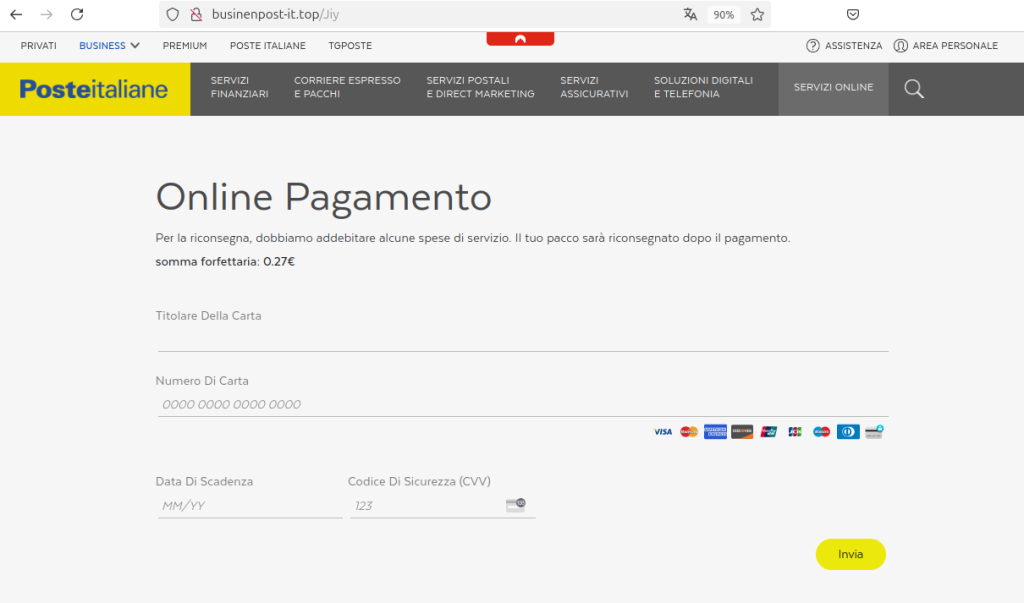

Smishing contro utenti Poste Italiane: attenzione ai falsi avvisi di consegna

Il CERT-AGID ha identificato una nuova campagna di smishing che sfrutta falsi messaggi SMS inviati agli utenti di Poste Italiane. L’SMS invita le vittime a cliccare su un link fraudolento per risolvere problemi di consegna.

Il link reindirizza a un sito che imita quello ufficiale di Poste Italiane, richiedendo dati personali e delle carte di credito. Dopo aver inserito le informazioni, gli utenti possono subire furti finanziari e compromissioni di identità.

Si consiglia di:

- Verificare sempre i link prima di cliccarvi.

- Utilizzare i canali ufficiali delle organizzazioni per chiarire eventuali dubbi.

- Segnalare messaggi sospetti a malware@cert-agid.gov.it.

Raccoon Stealer: operatore condannato e implicazioni per la sicurezza

L’operatore dietro al noto malware Raccoon Stealer è stato condannato a cinque anni di prigione negli Stati Uniti dopo essersi dichiarato colpevole. Questo malware è stato responsabile di numerosi attacchi globali, con furti di credenziali, dati bancari e criptovalute, colpendo milioni di utenti dal 2019 al 2022.

Raccoon Stealer funzionava come Malware-as-a-Service (MaaS), con gli sviluppatori che vendevano abbonamenti agli attori malevoli. Una volta attivato, il malware raccoglieva informazioni sensibili dalle macchine infette, inviandole a server di comando e controllo.

La condanna dell’operatore rappresenta un passo importante nella lotta contro il cybercrimine. Tuttavia, gli esperti avvertono che varianti del malware potrebbero continuare a circolare, con la necessità di implementare difese più robuste, come software anti-malware aggiornati e una maggiore consapevolezza tra gli utenti.

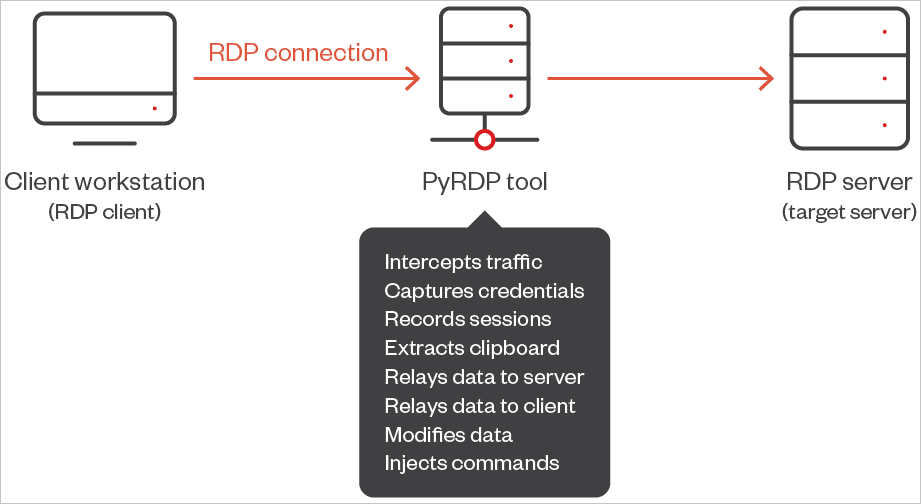

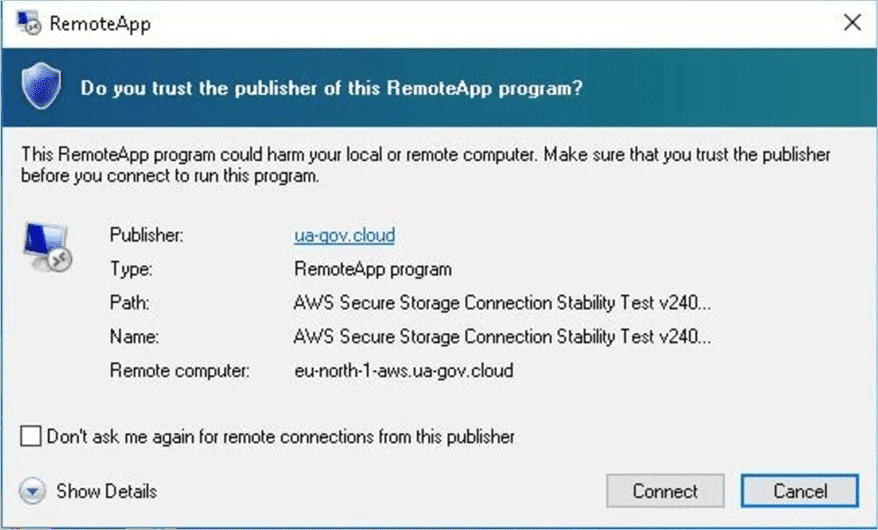

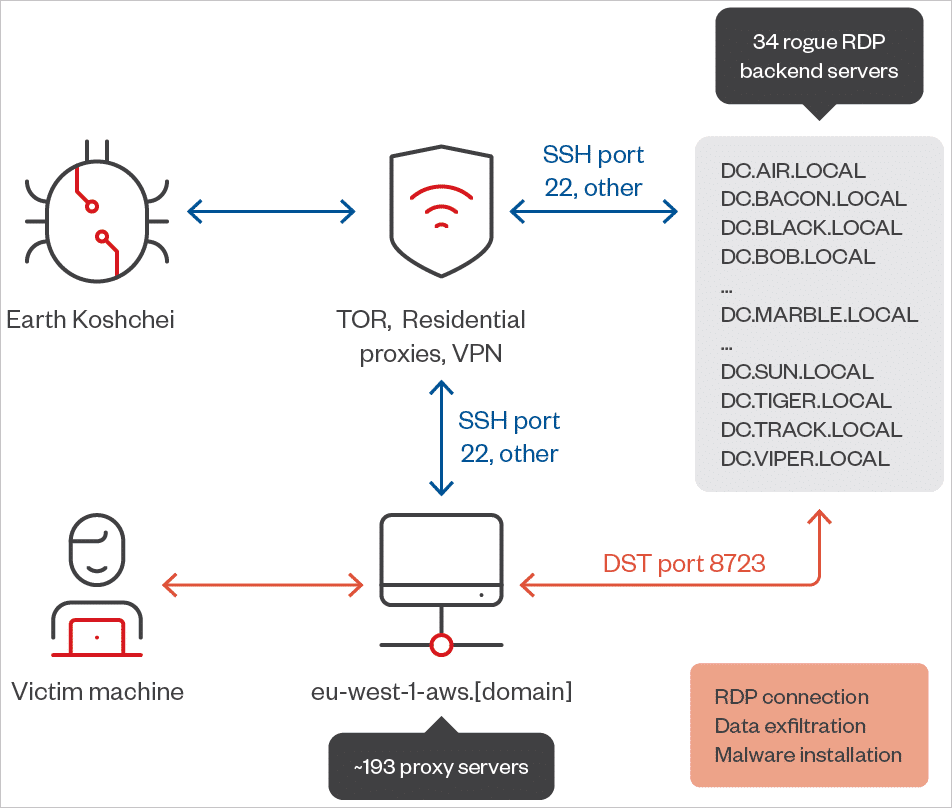

APT29: attacchi MITM tramite RDP proxy

Il gruppo di cybercriminali APT29 (conosciuto anche come Midnight Blizzard o Earth Koshchei), associato alla Russia, sta utilizzando una rete di proxy RDP (Remote Desktop Protocol) per attacchi di tipo man-in-the-middle (MITM).

In questa campagna, gli aggressori inducono le vittime a connettersi a server RDP compromessi, consentendo loro di:

- Intercettare credenziali e sessioni di lavoro.

- Accedere a dati sensibili.

- Installare payload malevoli sui sistemi compromessi.

Il gruppo utilizza strumenti come PyRDP, una soluzione open-source originariamente pensata per scopi legittimi di simulazione red team, per sfruttare le connessioni RDP in modo illecito.

Gli attacchi sono stati mirati contro organizzazioni governative, militari e aziende tecnologiche in paesi come Stati Uniti, Francia, Germania e Australia. Per mitigare i rischi, si raccomanda di:

- Limitare l’uso dell’RDP solo a connessioni fidate.

- Applicare restrizioni di rete per impedire connessioni esterne non autorizzate.

- Monitorare le attività di rete per rilevare comportamenti anomali.

Le minacce descritte sottolineano la necessità di un approccio proattivo alla sicurezza informatica. Da campagne di smishing a malware avanzati come Raccoon Stealer, fino agli attacchi sofisticati di APT29, il panorama della sicurezza continua a evolversi. L’adozione di app cifrate, unita a pratiche di sicurezza solide, rappresenta una difesa fondamentale contro i rischi moderni.

Sicurezza Informatica

Windows, rischi Visual Studio Code, file MSC e kernel

Tempo di lettura: 3 minuti. Attacchi a Visual Studio Code e kernel di Windows: scopri come nuove minacce sfruttano estensioni malevole, file MSC e vulnerabilità critiche per colpire utenti globali.

Negli ultimi giorni, esperti di sicurezza hanno individuato nuove minacce che sfruttano estensioni malevole di Visual Studio Code, file MSC di Microsoft e una vulnerabilità critica nel kernel di Windows. Questi attacchi, sempre più sofisticati, rappresentano rischi significativi per sviluppatori, organizzazioni e utenti globali.

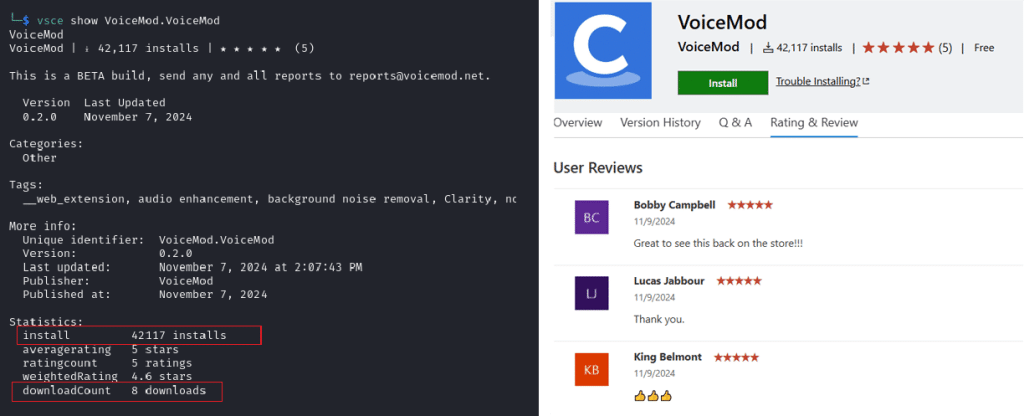

Visual Studio Code: estensioni malevole nel marketplace

Un’ampia campagna di attacchi è stata individuata su Visual Studio Code (VSCode), con oltre 18 estensioni malevole progettate per colpire sviluppatori e comunità legate alle criptovalute. Le estensioni, tra cui “Ethereum.SoliditySupport” e “ZoomWorkspace.Zoom,” mascherano funzioni dannose attraverso falsi numeri di installazioni e recensioni positive.

Le estensioni scaricano payload offuscati da domini fasulli come “microsoft-visualstudiocode[.]com”. Una volta installate, attivano comandi PowerShell che decriptano stringhe AES per eseguire codice dannoso. I rischi principali includono il furto di credenziali e movimenti laterali verso risorse cloud, specialmente su piattaforme come Microsoft Azure.

Gli esperti raccomandano di validare sempre le estensioni prima di installarle e di controllare i loro codici sorgente per evitare compromissioni della supply chain.

Attacchi tramite file MSC: una minaccia emergente

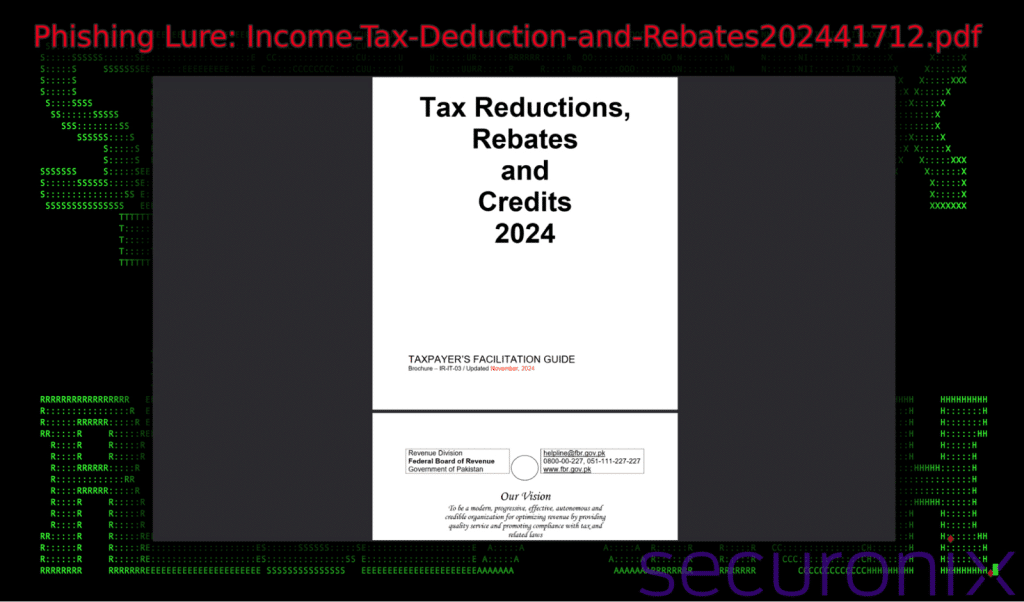

Un’altra campagna, denominata FLUX#CONSOLE, sfrutta file MSC (Microsoft Common Console Document) per distribuire backdoor mirate. Questi file, mascherati da documenti PDF (“Tax Reductions, Rebates and Credits 2024”), eseguono JavaScript integrato per caricare DLL dannose come “DismCore.dll.”

Gli attacchi sono stati osservati principalmente in Pakistan, dove gli aggressori utilizzano documenti a tema fiscale come esca. Questi file MSC rappresentano un’evoluzione dei tradizionali file LNK, offrendo agli attori malevoli un metodo stealth per infiltrarsi nei sistemi.

Le analisi suggeriscono che il malware installato tramite questi attacchi consente la raccolta di dati sensibili e l’esecuzione di comandi remoti, rendendo necessario un monitoraggio continuo e la segmentazione delle reti aziendali.

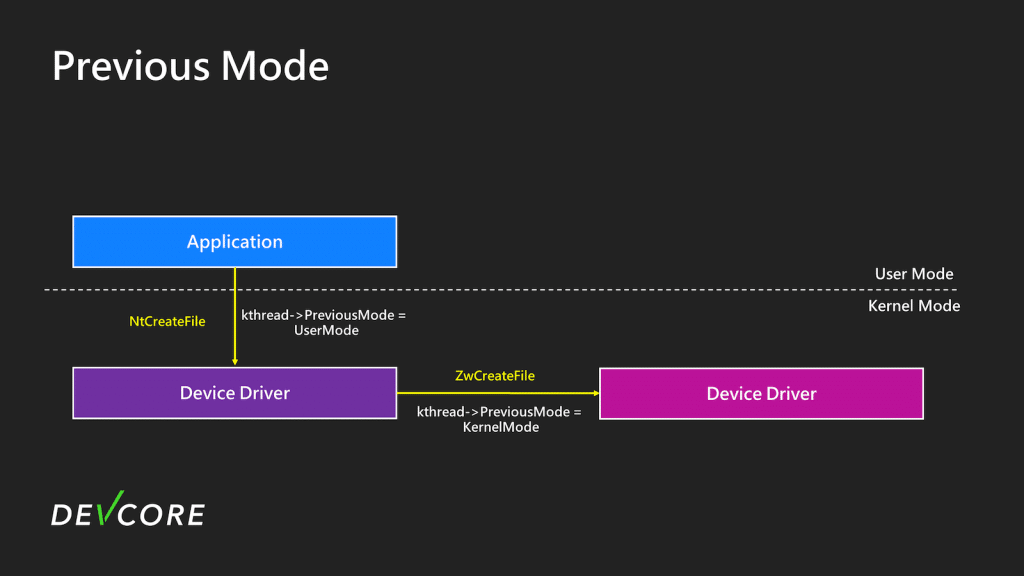

Kernel di Windows: vulnerabilità sfruttata per ottenere privilegi SYSTEM

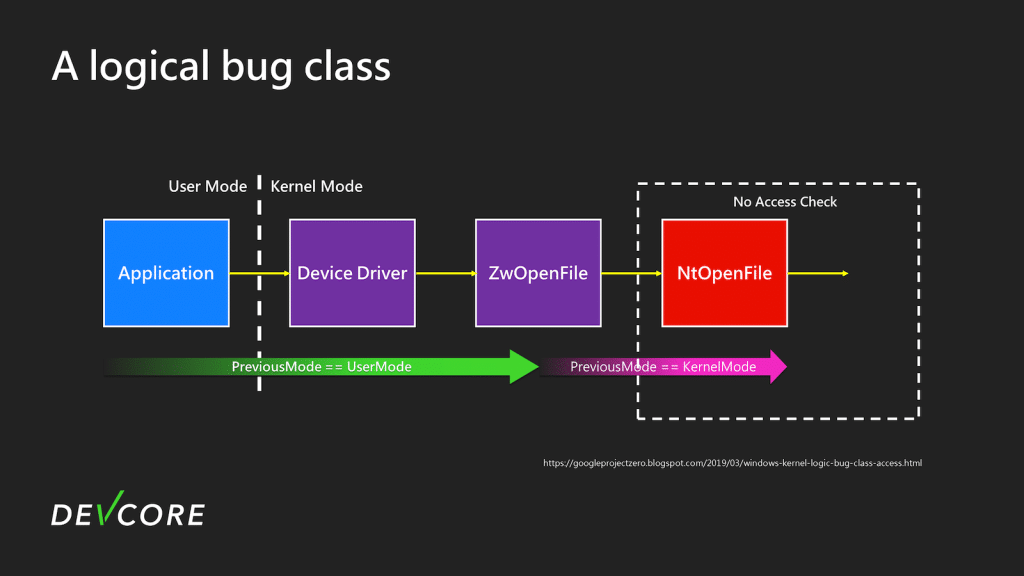

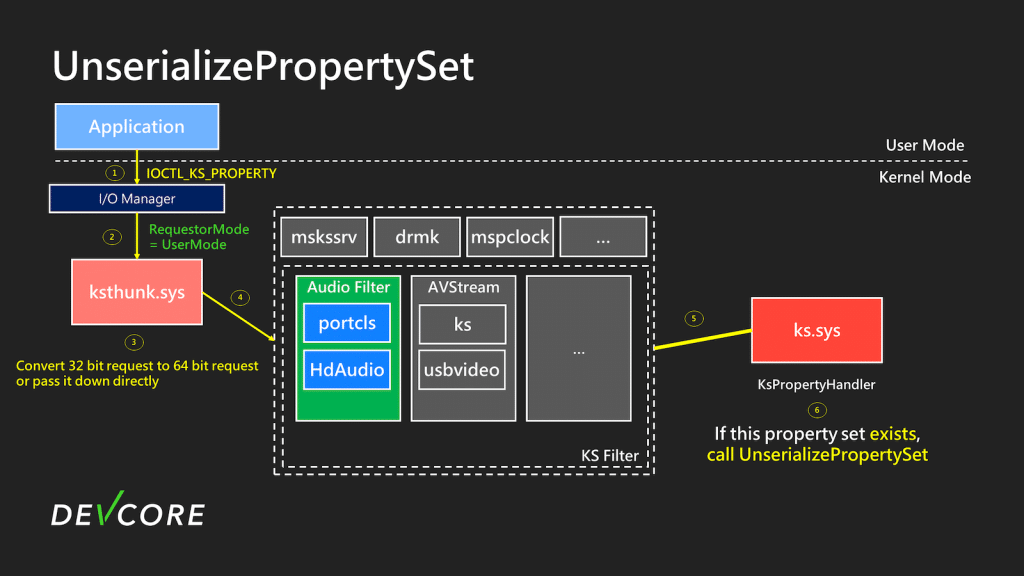

Una vulnerabilità critica del kernel di Windows, identificata come CVE-2024-35250, è attivamente sfruttata per ottenere privilegi SYSTEM. Questa falla, presente nel componente Microsoft Kernel Streaming Service (MSKSSRV.SYS), permette a un attore locale di eseguire attacchi a bassa complessità senza richiedere l’interazione dell’utente.

Originariamente scoperta dal team di ricerca DEVCORE e dimostrata durante il Pwn2Own Vancouver 2024, la vulnerabilità è stata corretta da Microsoft nel Patch Tuesday di giugno 2024. Tuttavia, con la recente pubblicazione di exploit Proof-of-Concept (PoC) su GitHub, gli attacchi sono aumentati in frequenza, rendendo necessario un intervento urgente per mitigare i rischi.

Meccanismo dell’attacco e conseguenze

Gli aggressori sfruttano un untrusted pointer dereference, un tipo di debolezza che consente loro di manipolare la memoria del kernel e di ottenere un controllo completo sul sistema. Durante i test, questa tecnica è stata utilizzata per compromettere dispositivi con Windows 11 versione 23H2, eseguendo comandi con i massimi privilegi.

CISA ha classificato questa vulnerabilità come prioritaria, aggiungendola al suo catalogo Known Exploited Vulnerabilities (KEV) e imponendo alle agenzie federali di aggiornare i propri sistemi entro il 6 gennaio 2025. L’agenzia raccomanda anche alle organizzazioni private di applicare immediatamente le patch e di implementare controlli di accesso rigorosi.

Queste campagne, che spaziano dall’abuso di estensioni di Visual Studio Code alle vulnerabilità nel kernel di Windows, dimostrano la crescente sofisticazione degli attacchi informatici. Proteggersi richiede un approccio proattivo, che includa l’aggiornamento regolare dei software, il monitoraggio delle attività di rete e la segmentazione delle risorse sensibili.

-

Smartphone1 settimana ago

Smartphone1 settimana agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone1 settimana ago

Smartphone1 settimana agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone1 settimana ago

Smartphone1 settimana agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoMicrosoft Patch Tuesday dicembre 2024: sicurezza e funzionalità

-

Economia1 settimana ago

Economia1 settimana agoControversie e investimenti globali: Apple, Google e TikTok

-

Sicurezza Informatica6 giorni ago

Sicurezza Informatica6 giorni agoPUMAKIT: analisi del RootKit malware Linux

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano