Sommario

La sicurezza informatica è una preoccupazione crescente in un’era dominata dalla digitalizzazione. Recentemente, un nuovo tipo di attacco, noto come “Inception”, ha sollevato preoccupazioni significative riguardo alla sicurezza dei processori AMD Zen.

Dettagli sulle vulnerabilità

Gli attacchi di esecuzione transitoria, come l’attacco “Inception”, sfruttano una caratteristica presente in tutti i moderni processori chiamata esecuzione speculativa. Questa funzione aumenta notevolmente le prestazioni delle CPU, prevedendo quale operazione verrà eseguita successivamente prima che un’operazione più lenta venga completata. Tuttavia, l’esecuzione speculativa può lasciare tracce che gli aggressori possono osservare o analizzare per recuperare dati preziosi che dovrebbero essere altrimenti protetti.

Inception: un nuovo attacco potente

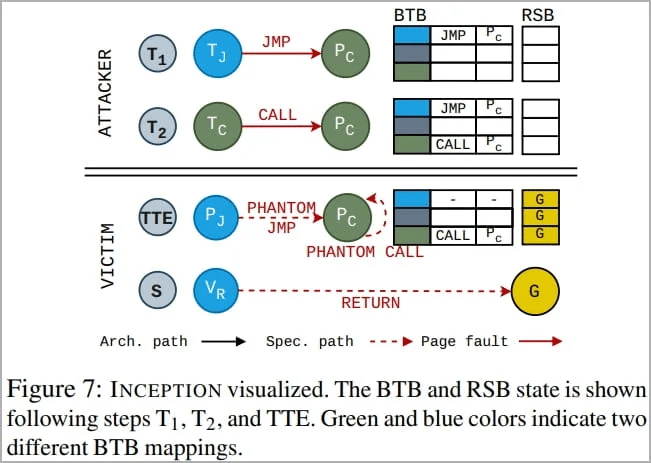

I ricercatori dell’ETH Zurich hanno combinato una tecnica più vecchia chiamata “Phantom speculation” (CVE-2022-23825) con un nuovo attacco di esecuzione transitoria chiamato “Training in Transient Execution” (TTE) per creare un attacco ancora più potente chiamato “Inception”. Questo attacco, tracciato come CVE-2023-20569, è un attacco innovativo che combina i concetti descritti, permettendo a un aggressore di far credere alla CPU che un’istruzione XOR (semplice operazione binaria) sia un’istruzione di chiamata ricorsiva. Ciò provoca un overflow del buffer dello stack di ritorno con un indirizzo target controllato dall’aggressore, permettendo loro di trapelare dati arbitrari da processi non privilegiati in esecuzione su qualsiasi CPU AMD Zen.

Prevenzione degli attacchi Inception

I ricercatori affermano che tutte le CPU AMD basate su Zen, da Zen 1 a Zen 4, sono vulnerabili a Phantom e Inception. Una strategia per mitigare il problema sarebbe quella di svuotare completamente lo stato del predittore di diramazione quando si passa tra contesti di sfiducia. Tuttavia, ciò introduce un sovraccarico delle prestazioni tra il 93,1% e il 216,9% sulle CPU Zen 1(+) e Zen 2 più vecchie. Per le CPU Zen 3 e Zen 4, il supporto hardware adeguato per questa strategia di mitigazione era inizialmente assente, ma AMD ha successivamente rilasciato aggiornamenti del microcodice per abilitare questa funzione. Si consiglia ai proprietari di processori AMD basati su Zen di installare gli ultimi aggiornamenti del microcodice.

Commento di AMD sull’attacco Inception

Un portavoce di AMD ha inviato a BleepingComputer il seguente commento riguardo a Inception: “AMD ha ricevuto una segnalazione esterna intitolata ‘INCEPTION’, che descrive un nuovo attacco speculativo a canale laterale. AMD ritiene che ‘Inception’ sia potenzialmente sfruttabile solo localmente, come tramite malware scaricato, e raccomanda ai clienti di adottare le migliori pratiche di sicurezza, tra cui l’esecuzione di software aggiornato e strumenti di rilevamento del malware. AMD non è a conoscenza di alcun exploit di ‘Inception’ al di fuori dell’ambiente di ricerca, al momento.”