Sommario

Le organizzazioni israeliane sono state prese di mira in due diverse campagne orchestrate dall’attore statale iraniano noto come OilRig nel 2021 e 2022.

Dettagli delle campagne

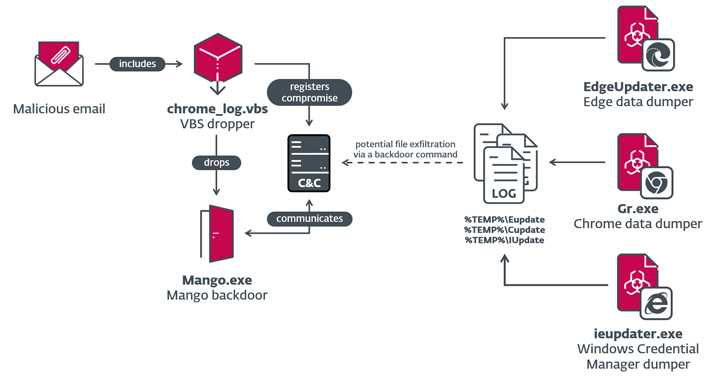

Le campagne, denominate Outer Space e Juicy Mix, hanno comportato l’uso di due backdoor di primo stadio precedentemente documentate chiamate Solar e Mango. Questi malware sono stati utilizzati per raccogliere informazioni sensibili dai principali browser e dal Windows Credential Manager. “Entrambe le backdoor sono state distribuite da dropper VBS, presumibilmente diffuse tramite email di spear-phishing”, ha dichiarato la ricercatrice di sicurezza di ESET, Zuzana Hromcová.

Storia di OilRig

OilRig, noto anche come APT34, Cobalt Gypsy, Hazel Sandstorm e Helix Kitten, è il nome assegnato a un gruppo di intrusioni affiliato al Ministero dell’Intelligence e della Sicurezza (MOIS) dell’Iran. Attivo dal 2014, l’attore minaccioso ha utilizzato una vasta gamma di strumenti per compiere furti di informazioni. A febbraio, Trend Micro ha scoperto l’uso di OilRig di una semplice backdoor per rubare le credenziali degli utenti.

Ulteriori dettagli sulle campagne

Nella campagna Outer Space del 2021, OilRig ha compromesso un sito di risorse umane israeliano e lo ha successivamente utilizzato come server di comando e controllo (C2) per Solar, una backdoor C#/.NET di base. Solar funge anche da veicolo per distribuire un downloader chiamato SampleCheck5000 (o SC5k), che utilizza l’API Office Exchange Web Services (EWS) per scaricare ulteriori strumenti per l’esecuzione.

Nella campagna Juicy Mix del 2022, è stata utilizzata Mango, una versione migliorata di Solar con capacità e metodi di offuscamento aggiuntivi. Per scopi di C2, l’attore minaccioso ha compromesso un legittimo sito web israeliano di offerte di lavoro.

“OilRig continua a innovare e a creare nuovi impianti con capacità simili a backdoor, trovando nuovi modi per eseguire comandi su sistemi remoti”, ha affermato Hromcová. “Il gruppo distribuisce un set di strumenti post-compromissione personalizzati utilizzati per raccogliere credenziali, cookie e cronologia di navigazione dai principali browser e dal Windows Credential Manager.”