Sommario

Una vulnerabilità di 18 anni, nota come “0.0.0.0 Day”, permette ai siti web dannosi di aggirare la sicurezza nei browser Google Chrome, Mozilla Firefox e Apple Safari, consentendo di interagire con i servizi su una rete locale. Questa vulnerabilità è stata scoperta da Oligo Security e ha implicazioni significative per la sicurezza, in quanto permette potenzialmente agli attori malevoli di ottenere accesso non autorizzato e eseguire codice remoto su servizi locali.

Dettagli della Vulnerabilità

Origine e Meccanismo

La vulnerabilità “0.0.0.0 Day” deriva da implementazioni di sicurezza incoerenti tra i vari browser e dalla mancanza di standardizzazione nel settore. Secondo Oligo Security, il problema consente ai siti web pubblici di comunicare con i servizi in esecuzione sulla rete locale utilizzando l’indirizzo IP 0.0.0.0, invece di localhost (127.0.0.1).

Normalmente, l’indirizzo 0.0.0.0 rappresenta tutti gli indirizzi IP sulla macchina locale o tutte le interfacce di rete sull’host. Può essere usato come indirizzo segnaposto nelle richieste DHCP o interpretato come localhost nelle reti locali. Tuttavia, in questo caso, l’indirizzo può essere sfruttato per inviare richieste HTTP a servizi locali, bypassando le protezioni come Cross-Origin Resource Sharing (CORS) e Private Network Access (PNA).

Impatto e Sfruttamento

La vulnerabilità è stata attivamente sfruttata in diverse campagne di attacco. Gli attori delle minacce possono utilizzare questa falla per cambiare impostazioni, ottenere accesso non autorizzato a informazioni protette e, in alcuni casi, eseguire codice remoto. Un esempio è la campagna ShadowRay, che ha preso di mira i carichi di lavoro AI in esecuzione su macchine locali, consentendo l’esecuzione di codice arbitrario.

Un’altra campagna ha sfruttato i server Selenium Grid mal configurati, inviando richieste POST a 0.0.0.0:4444 con payload appositamente predisposti. Anche il framework di intelligenza artificiale TorchServe è stato esposto a questo tipo di attacco.

Risposta dei Browser

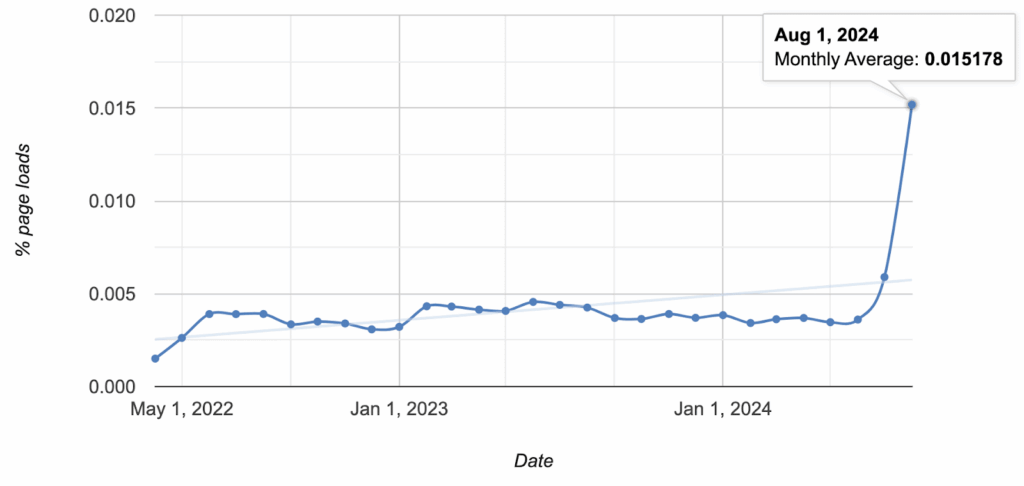

In risposta alla divulgazione di Oligo Security, i principali browser stanno implementando misure per bloccare l’accesso a 0.0.0.0. Google Chrome ha iniziato un rollout graduale per bloccare l’accesso a partire dalla versione 128, completandolo entro la versione 133. Mozilla Firefox sta lavorando su una soluzione temporanea e ha dato priorità allo sviluppo del PNA, mentre Apple ha implementato modifiche su WebKit per bloccare l’accesso a 0.0.0.0 su Safari versione 18.

Raccomandazioni per la Protezione

Fino a quando non saranno disponibili i fix dei browser, Oligo Security raccomanda ai sviluppatori di implementare misure di sicurezza nei loro applicativi locali:

- Implementare gli header PNA.

- Verificare gli header HOST per proteggersi dagli attacchi di DNS rebinding.

- Non fidarsi della rete localhost e aggiungere autorizzazioni minime anche in locale.

- Utilizzare HTTPS quando possibile.

- Implementare token CSRF, anche per applicazioni locali.

Queste misure possono aiutare a mitigare il rischio di sfruttamento della vulnerabilità 0.0.0.0 Day fino a quando non saranno implementate soluzioni definitive nei browser.

La vulnerabilità 0.0.0.0 Day evidenzia la necessità di standardizzazione e miglioramento delle misure di sicurezza nei browser. Con attacchi attivi che sfruttano questa falla, è essenziale che gli sviluppatori adottino misure preventive e che i produttori di browser accelerino l’implementazione delle correzioni necessarie per proteggere gli utenti da queste minacce.