Sommario

Negli ultimi anni, gli attacchi DDoS sono diventati sempre più sofisticati e devastanti. Recentemente, Akamai ha mitigato l’attacco DDoS basato su packet per second (PPS) più grande mai registrato, mentre OVHcloud ha osservato un aumento significativo degli attacchi basati su packet rate. Questo articolo esplora questi sviluppi e le implicazioni per la sicurezza informatica.

L’Attacco DDoS di Akamai

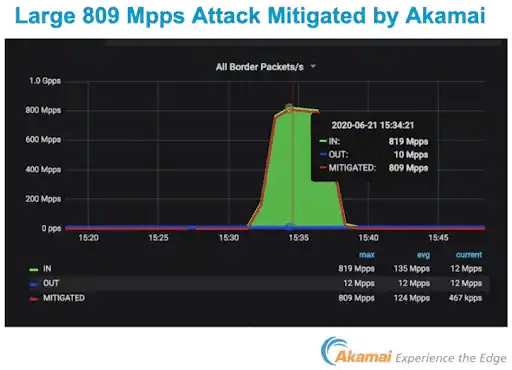

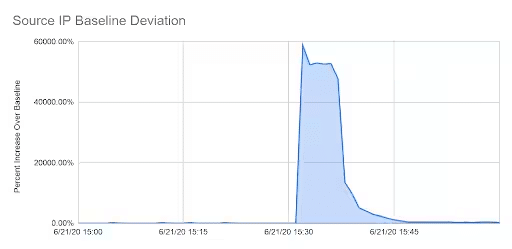

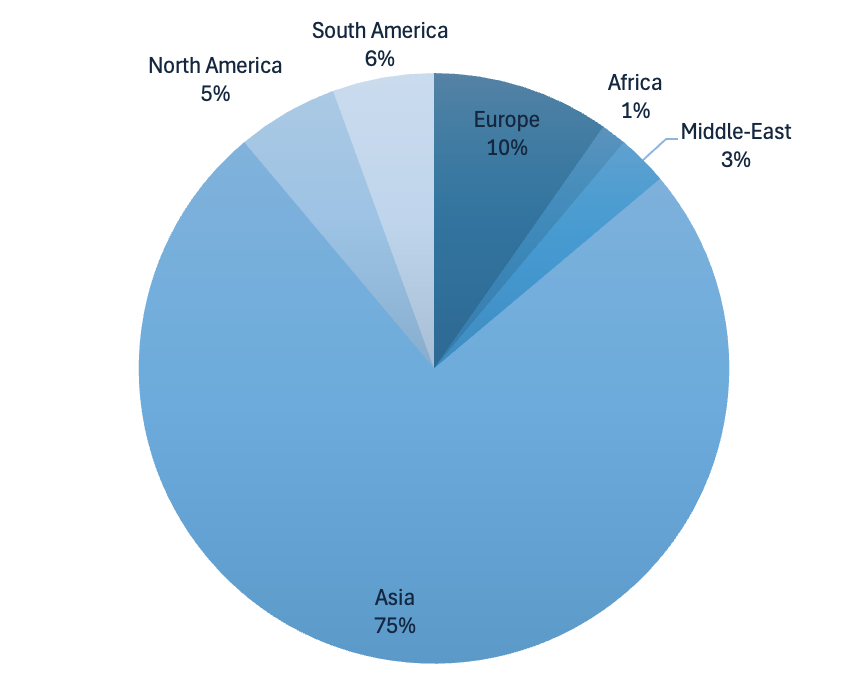

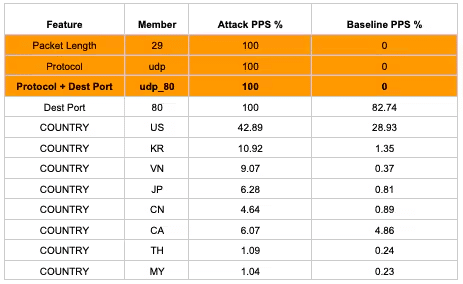

Akamai ha mitigato un attacco DDoS che ha raggiunto un picco di 809 milioni di pacchetti al secondo (Mpps), rendendolo il più grande attacco di questo tipo mai registrato. L’attacco è stato altamente distribuito, provenendo da diverse fonti in tutto il mondo, e ha preso di mira uno dei clienti di Akamai.

La chiave del successo di Akamai nella mitigazione di questo attacco è stata la sua capacità di distribuire il traffico malevolo attraverso la sua rete globale di server, riducendo l’impatto sul bersaglio principale. Questo approccio ha permesso ad Akamai di assorbire l’immenso volume di traffico senza compromettere la qualità del servizio per gli altri clienti.

Ascesa degli Attacchi Basati su Packet Rate – OVHcloud

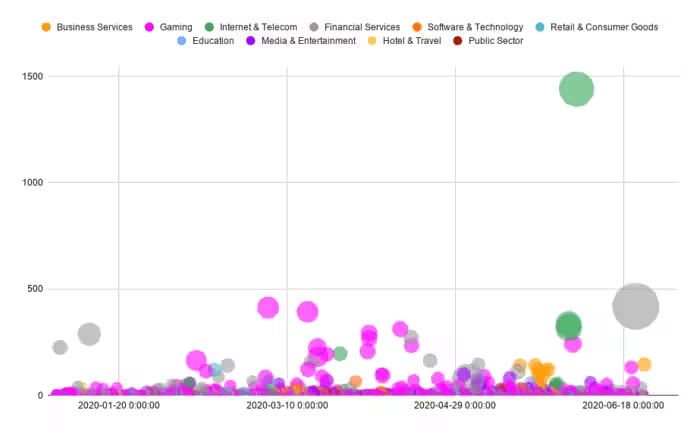

OVHcloud ha rilevato un aumento significativo degli attacchi DDoS basati su packet rate, con una particolare attenzione agli attacchi che superano i 100 Mpps. Questi attacchi mirano a sovraccaricare i motori di elaborazione dei pacchetti dei dispositivi di rete vicino alla destinazione, piuttosto che saturare la larghezza di banda disponibile.

Le origini degli attacchi basati su Packet Rate

Gli attacchi basati su packet rate sono diventati una minaccia crescente, poiché richiedono risorse di elaborazione significative per essere mitigati. Questi attacchi sfruttano dispositivi compromessi, come router core, che possono generare un numero elevato di pacchetti al secondo.

OVHcloud ha osservato che molti di questi attacchi provengono da dispositivi MikroTik compromessi. Questi router, spesso utilizzati in contesti di rete aziendale, sono vulnerabili a diversi exploit che consentono agli attaccanti di utilizzarli per generare traffico DDoS ad alta velocità.

Impatto degli Attacchi Basati su Packet Rate

Gli attacchi DDoS basati su packet rate sono particolarmente efficaci perché i dispositivi di rete, come i bilanciatori di carico e i sistemi anti-DDoS, faticano a gestire un elevato numero di pacchetti. Questo può portare a latenza e perdita di prestazioni, anche se la larghezza di banda totale non è saturata.

Mitigazione e Difese

Per mitigare questi attacchi, OVHcloud ha sviluppato appliance di rete personalizzate utilizzando FPGA e software userland (DPDK). Questi dispositivi sono progettati per gestire alti tassi di pacchetti, migliorando la capacità di OVHcloud di mitigare efficacemente gli attacchi DDoS.

Gli attacchi DDoS basati su packet rate rappresentano una sfida significativa per la sicurezza delle reti. Sia Akamai che OVHcloud hanno dimostrato che con infrastrutture adeguate e soluzioni innovative, è possibile mitigare questi attacchi e proteggere i servizi online. Tuttavia, l’evoluzione continua delle tecniche di attacco richiede una vigilanza costante e un continuo sviluppo di nuove strategie di difesa.