Sommario

Gli amministratori di WordPress stanno ricevendo email ingannevoli che fingono di essere avvisi di sicurezza ufficiali. Queste comunicazioni fraudolente segnalano una vulnerabilità inesistente, identificata come CVE-2023-45124, e suggeriscono di scaricare un plugin che in realtà è un software malevolo.

Come funziona il Plugin malevolo?

Le email false sembrano provenire da WordPress e avvertono gli amministratori di una grave vulnerabilità di esecuzione di codice remoto rilevata sui loro siti. Gli utenti vengono invitati a scaricare e installare un plugin che, secondo quanto riportato, risolverebbe il problema di sicurezza.

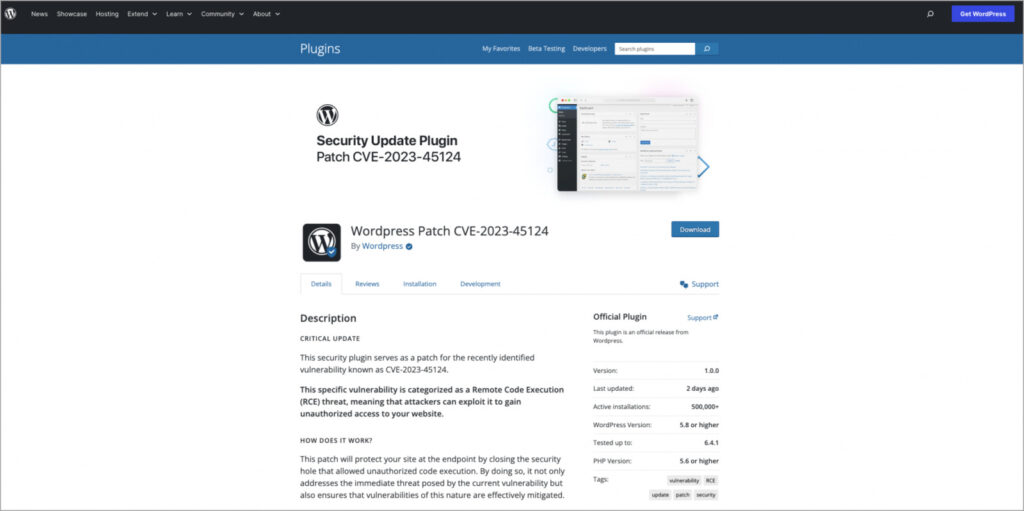

Pagina di atterraggio fittizia e il Download ingannevole

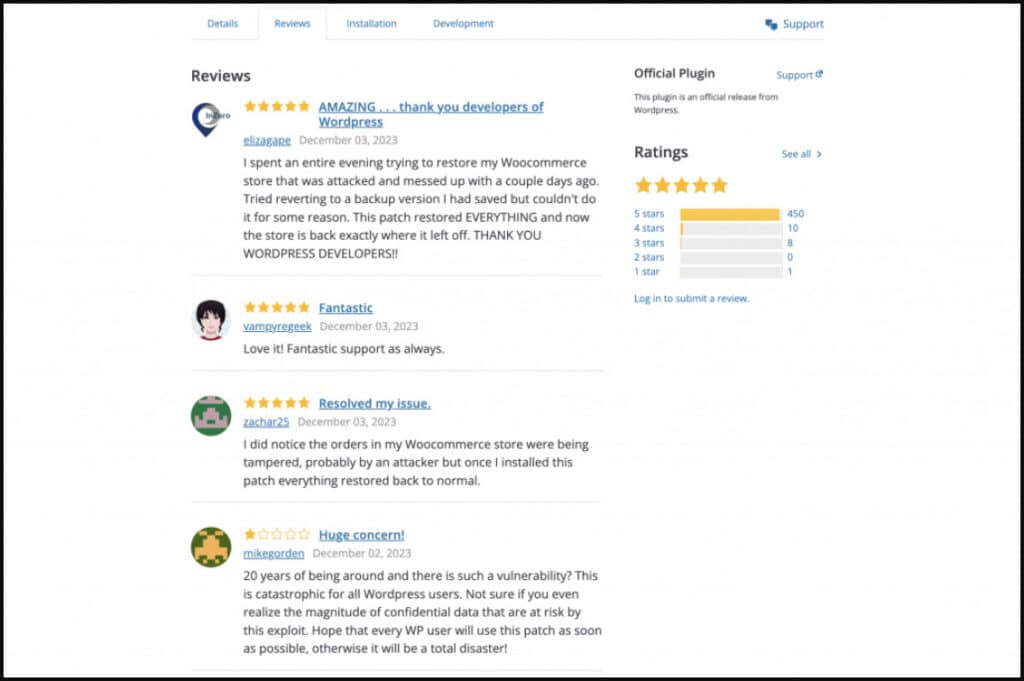

Cliccando sul pulsante di download nell’email, le vittime vengono indirizzate a una pagina di atterraggio fittizia che imita l’aspetto del sito legittimo di WordPress. Il plugin falso presentato in questa pagina mostra un numero di download insolitamente alto e recensioni utente fasulle.

Creazione di un Utente Admin nascosto e attività della Backdoor

Una volta installato, il plugin crea un utente amministratore nascosto nel sito WordPress, denominato ‘wpsecuritypatch’, e inizia a inviare informazioni sulla vittima ai server degli attaccanti. Successivamente, scarica un payload backdoor codificato in base64.

Nascondimento del Plugin e Possibili Obiettivi degli Attaccanti

Il plugin malevolo si nasconde nell’elenco dei plugin installati, rendendo necessaria una ricerca manuale nella directory radice del sito per la sua rimozione. Gli obiettivi degli attaccanti con questo plugin potrebbero includere una serie di attività malevole.

Importanza della vigilanza nella Sicurezza di WordPress

Questa situazione mette in evidenza l’importanza di una vigilanza costante e di pratiche di sicurezza informate per gli amministratori di WordPress, al fine di proteggere i loro siti da minacce simili.

Fonte: Wordfence Patchstack