Sommario

Il Centro di Intelligence sulla Sicurezza di AhnLab (ASEC) ha recentemente scoperto casi di attacchi APT (Advanced Persistent Threat) effettuati dal gruppo Andariel contro aziende e istituti coreani. Tra gli obiettivi vi erano istituti educativi, aziende manifatturiere e di costruzione. Gli attacchi hanno coinvolto l’uso di keylogger, infostealer, strumenti proxy e backdoor per controllare e rubare dati dai sistemi infettati.

Evidenze degli Attacchi

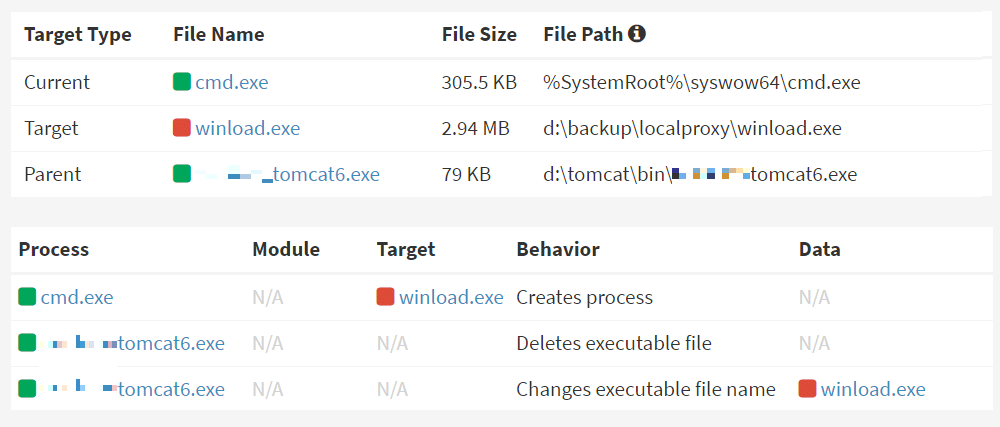

Uno degli attacchi confermati ha coinvolto la distribuzione di malware utilizzando un server web che gestiva un server Apache Tomcat. Il sistema in questione utilizzava la versione 2013 di Apache Tomcat, vulnerabile a vari attacchi. Gli attaccanti hanno sfruttato il server web per installare backdoor e strumenti proxy.

Analisi del Malware

Nestdoor

Nestdoor è un malware RAT (Remote Access Trojan) identificato dal maggio 2022. Permette agli attaccanti di controllare il sistema infettato eseguendo comandi per caricare e scaricare file, eseguire shell reverse e altro. Nestdoor utilizza tecniche di offuscamento binario per eludere l’analisi e offre funzionalità come keylogging e registrazione della clipboard.

Dora RAT

Il gruppo Andariel ha recentemente sviluppato un nuovo malware backdoor, denominato Dora RAT, utilizzando il linguaggio Go. Dora RAT supporta shell reverse e download/upload di file. Esistono due varianti: una eseguibile autonoma e l’altra che viene iniettata nel processo explorer.exe.

Altri strain di Malware

Keylogger/Cliplogger

Simile a Dora RAT, il malware Nestdoor identificato supporta funzioni semplici come il keylogging e la registrazione della clipboard. Gli attaccanti utilizzano malware aggiuntivi per registrare le sequenze di tasti e le informazioni della clipboard.

Stealer

Gli strumenti utilizzati dagli attaccanti includono malware per rubare file dal sistema. Gli attaccanti hanno installato malware aggiuntivi per rubare file di grandi dimensioni.

Proxy

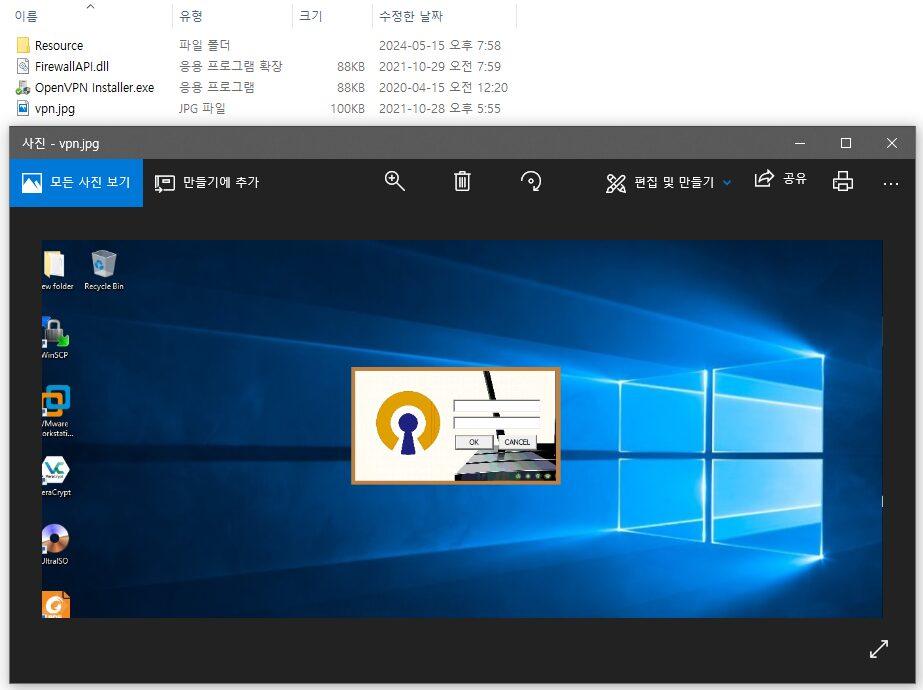

Gli attaccanti hanno utilizzato strumenti proxy, inclusi quelli open-source Socks5, per i loro attacchi. Questi strumenti permettono di controllare i sistemi infettati attraverso proxy.

Il gruppo Andariel è altamente attivo in Corea e lancia attacchi per acquisire informazioni di sicurezza nazionale e guadagni finanziari. Gli utenti devono essere cauti riguardo agli allegati nelle email da fonti sconosciute e ai file eseguibili scaricati da pagine web. È essenziale applicare le ultime patch per OS e programmi e aggiornare V3 per prevenire infezioni malware.