Sommario

La società di sicurezza informatica Cyfirma avrebbe attribuito un’attività di spionaggio ad un gruppo APT noto come DoNot.

La campagna scoperta consisterebbe nell’indurre i possessori di smartphone Android a scaricare programmi spacciati come app VPN e Chat.

“Il motivo alla base dell’attacco è raccogliere informazioni tramite il payload stager e utilizzare le informazioni raccolte per l’attacco di seconda fase, utilizzando malware con caratteristiche più distruttive“, si legge nel rapporto.

Chi è il gruppo APT DoNot

DoNot, un attore di minacce attivo almeno dal 2016, sarebbe legato all’India e sarebbe responsabile di aver effettuato attacchi contro vari paesi dell’Asia meridionale. Solitamente le catene di attacco di tale gruppo prevedono attacchi mirati che oltre a impiegare app Android trojanizzate che si mascherano da utilità legittime sfruttano e-mail malspam con allegati esca per diffondere malware. In tutti i casi lo scopo ultimo è quello di riuscire a controllare da remoto i sistemi delle vittime e rubare informazioni riservate.

Le applicazioni scoperte

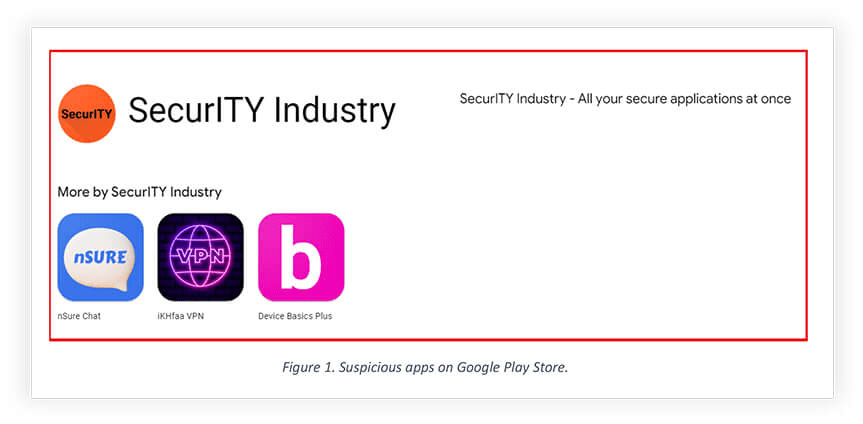

Nello specifico le applicazioni scoperte da Cyfirma sul Google Play Store (iKHfaa VPN e nSure Chat) proverrebbero da un presunto sviluppatore chiamato “SecurITY Industry“. Entrambe le app sarebbero state configurate per indurre le vittime a concedere permessi particolari e consentire agli attaccanti di ottenere informazioni sulle liste contatti e localizzazioni.

“Sembra che questo malware Android sia stato specificamente progettato per la raccolta di informazioni”, afferma Cyfirma e continua. “Ottenendo l’accesso agli elenchi e alle posizioni dei contatti delle vittime, l’autore della minaccia può pianificare attacchi futuri e utilizzare malware Android con funzionalità avanzate per prendere di mira e sfruttare le vittime“.

I dati raccolti verrebbero dunque archiviati localmente e successivamente inviati al server C2 tramite una richiesta HTTP.

Inoltre, secondo quanto riportato sul rapporto, l’app iKHfaa VPN (rimossa dal Play Store ufficiale) sarebbe stata derivata riutilizzando il codice sorgente tratto dal prodotto legittimo “Liberty VPN“.

Abuso della fiducia di legittimità

Sebbene il conteggio dei download sia basso per tutte le app scoperte, indicando pertanto che vengono utilizzate in modo selettivo su obiettivi specifici, poco si sa sul target effettivamente preso di mira, a parte il fatto che le vittime risiederebbero in Pakistan.

Infine i ricercatori ritengono che molto probabilmente le vittime possano essere state contattate tramite messaggi Telegram e WhatsApp che indirizzano al Google Play Store, abusando della fiducia di legittimità che le stesse ripongono verso le app di messagistica istantanea e lo store ufficiale di Android.