Sommario

Un’indagine condotta dai ricercatori di sicurezza di Bitdefender rivela un’ampia campagna di frode pubblicitaria e phishing, che coinvolge oltre 331 applicazioni distribuite attraverso il Google Play Store. Queste app, scaricate più di 60 milioni di volte, eludono le restrizioni di sicurezza di Android 13, mostrando annunci fuori contesto e tentando di sottrarre credenziali e dati delle carte di credito degli utenti.

L’operazione dimostra ancora una volta come i criminali informatici riescano ad aggirare i controlli di Google, sfruttando tecniche avanzate per nascondere la presenza delle app malevole e alterandone il comportamento dopo l’approvazione sullo store.

L’evoluzione delle minacce nel Google Play Store

Il Google Play Store rappresenta un obiettivo costante per i cybercriminali, che cercano di pubblicare app fraudolente aggirando le misure di protezione. Sebbene Google rimuova regolarmente le applicazioni sospette, spesso ciò avviene dopo che queste hanno già raggiunto milioni di utenti.

Le app identificate in questa campagna utilizzano tattiche sofisticate per evitare il rilevamento, tra cui:

- Nascondere l’icona dal launcher per rendere più difficile la rimozione da parte dell’utente.

- Avvio senza interazione dell’utente, anche se Android 13 tecnicamente lo impedisce.

- Inserimento di pubblicità invasive sopra altre applicazioni, senza autorizzazioni esplicite.

- Reindirizzamento a siti di phishing per il furto di credenziali e dati finanziari.

L’indagine conferma che alcune di queste app inizialmente appaiono innocue, offrendo funzionalità di base come scanner QR, app per il fitness o wallpaper, per poi trasformarsi in strumenti di attacco attraverso aggiornamenti successivi.

Il meccanismo di elusione e la distribuzione globale

Le applicazioni malevole analizzate da Bitdefender presentano una struttura particolarmente sofisticata per evitare il rilevamento da parte dei sistemi di sicurezza di Android e degli strumenti di scansione delle app.

Tra le principali tecniche adottate dagli attaccanti ci sono:

- Utilizzo di un content provider per eseguire l’app in background senza autorizzazioni esplicite.

- Evasione dei controlli anti-malware, nascondendo il codice dannoso fino a una fase successiva.

- Abuso delle API di Android per il rendering grafico, permettendo la visualizzazione di annunci fuori contesto senza permessi speciali.

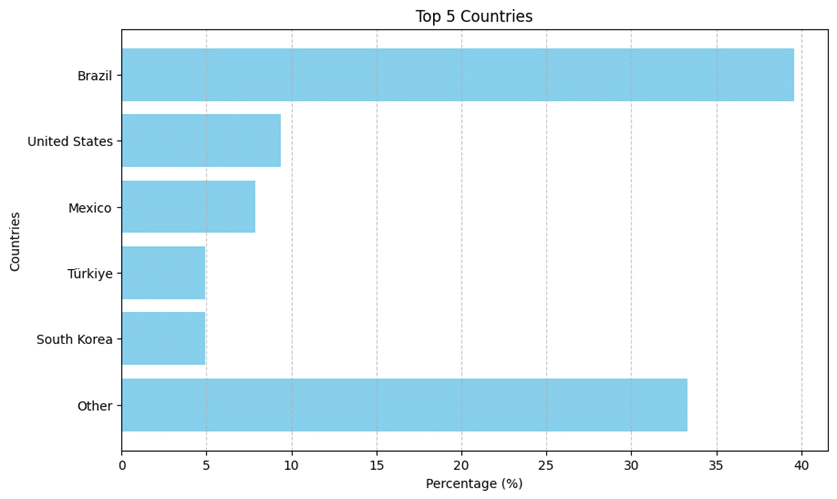

Dal punto di vista geografico, la distribuzione delle app malevole è diffusa a livello globale, con un’alta concentrazione di vittime nei mercati emergenti e nei paesi con elevata penetrazione di smartphone Android.

Tecniche di occultamento e persistenza

Uno degli aspetti più sofisticati di questa campagna riguarda la capacità delle app malevole di nascondersi dal launcher di Android, impedendo agli utenti di individuarle facilmente e rimuoverle. Questo comportamento, che normalmente non è consentito dalle versioni più recenti del sistema operativo, viene ottenuto con diversi stratagemmi:

- Disattivazione dell’icona dell’applicazione al primo avvio, rendendola invisibile nel drawer delle app.

- Utilizzo di launcher alternativi, come Leanback Launcher, progettato per Android TV, ma sfruttato per nascondere l’app dai dispositivi mobili.

- Modifica dinamica delle impostazioni di sistema, permettendo agli sviluppatori di abilitare o disabilitare la visibilità dell’app a loro discrezione.

In alcuni casi, le app tentano persino di cambiare nome e icona, assumendo l’aspetto di servizi legittimi come Google Voice, con lo scopo di evitare la rimozione da parte dell’utente.

Attivazione senza interazione dell’utente

Uno dei metodi più pericolosi utilizzati da queste applicazioni è la capacità di attivarsi autonomamente, anche senza che l’utente avvii l’applicazione manualmente. Questo viene ottenuto attraverso exploit del sistema Android che consentono di:

- Eseguire codice malevolo tramite un content provider che viene automaticamente interrogato dal sistema dopo l’installazione.

- Avviare servizi in background, sfruttando tecniche di manipolazione della gestione dei processi di Android.

- Abusare di API native per attivare funzionalità nascoste senza richiedere permessi speciali.

Questa capacità permette alle app di visualizzare annunci pubblicitari fuori contesto, interrompendo l’esperienza utente con fullscreen ads che compaiono improvvisamente sopra altre applicazioni in esecuzione.

Meccanismi di evasione e adattamento

Per evitare il rilevamento da parte di Google e degli strumenti di sicurezza, gli sviluppatori delle app malevole adottano tecniche avanzate di offuscamento del codice. Tra le più utilizzate:

- Criptazione delle comunicazioni con i server di comando e controllo (C&C), spesso utilizzando combinazioni di AES, Base64 e cifrature personalizzate.

- Oscuramento dei nomi delle funzioni e delle stringhe, rendendo difficile l’analisi statica del codice sorgente.

- Verifiche per evitare esecuzioni in ambienti virtuali, impedendo che le app vengano analizzate in sandbox o emulatori per la cybersecurity.

Inoltre, le applicazioni aggiornano frequentemente i propri metodi di evasione. Bitdefender ha rilevato che le tecniche impiegate dalle app più recenti sono già diverse da quelle usate nei mesi precedenti, dimostrando che gli sviluppatori adattano continuamente le loro strategie per rimanere operative il più a lungo possibile.

La minaccia del phishing e il furto di credenziali

Oltre alla pubblicità invasiva, molte delle app coinvolte in questa campagna vengono utilizzate anche per sottrarre dati sensibili agli utenti. Bitdefender ha rilevato numerosi casi in cui le applicazioni reindirizzano gli utenti verso siti di phishing, chiedendo di inserire:

- Credenziali di accesso a social network come Facebook, YouTube e Google.

- Dati bancari e numeri di carte di credito, con il pretesto di aggiornamenti o verifiche di sicurezza.

- Informazioni personali, come indirizzi email e numeri di telefono, per future campagne di attacco.

Alcune applicazioni adottano anche tecniche di ingegneria sociale, mostrando falsi avvisi di infezioni da malware per spingere gli utenti a scaricare ulteriori app dannose, tra cui trojan bancari.

Misure di sicurezza

Questa campagna dimostra come i criminali informatici riescano ancora oggi a eludere le protezioni del Google Play Store, sfruttando tecniche sempre più raffinate per ingannare gli utenti e distribuire malware su larga scala.

Per proteggersi da queste minacce, gli esperti di sicurezza consigliano di:

- Evitare il download di app sospette, soprattutto se poco conosciute o con recensioni ambigue.

- Controllare le autorizzazioni richieste dalle app, evitando quelle che chiedono permessi eccessivi rispetto alla loro funzione.

- Utilizzare una soluzione di sicurezza avanzata, come un antivirus per dispositivi mobili in grado di rilevare comportamenti anomali.

- Verificare periodicamente le app installate, prestando attenzione a eventuali icone scomparse o applicazioni con nomi insoliti.

Il fatto che questa campagna sia ancora attiva indica che Google Play non è una piattaforma completamente sicura, e che gli utenti devono adottare misure di protezione aggiuntive per evitare di cadere vittima di queste truffe.