Il panorama della sicurezza informatica è sempre più minacciato da tecniche avanzate di attacco che prendono di mira sistemi critici e dati sensibili. Le ultime indagini hanno rivelato app malevole su App Store capaci di rubare criptovalute, attacchi sofisticati contro Active Directory attraverso VPN compromesse e l’abuso del namesquatting su Amazon S3 per infiltrarsi nelle infrastrutture cloud.

Questi nuovi vettori di attacco evidenziano la necessità per utenti e aziende di rafforzare le proprie difese digitali, adottando strategie proattive per prevenire minacce sempre più mirate.

Primo caso di furto di criptovalute su Apple App Store

Per la prima volta nella storia dell’App Store, app malevole progettate per rubare criptovalute sono state individuate all’interno dell’ecosistema Apple. L’attacco, denominato SparkCat, sfrutta un Software Development Kit (SDK) infetto nascosto all’interno di app legittime, senza che gli sviluppatori ne fossero consapevoli.

Come funziona SparkCat?

Le app infette utilizzano tecniche di Optical Character Recognition (OCR) per analizzare gli screenshot degli utenti alla ricerca di frasi di recupero di wallet crittografici. Una volta trovata una chiave privata, gli hacker possono importare il wallet su un proprio dispositivo e prelevare tutti i fondi senza conoscere la password.

Le principali caratteristiche del malware includono:

- Uso di Google ML Kit OCR per riconoscere frasi seed in diverse lingue.

- Caricamento delle informazioni su server di comando e controllo utilizzando URL crittografati nascosti in repository GitLab.

- Diversi alias per mascherare la presenza del malware su iOS, tra cui nomi come “Gzip”, “googleappsdk” e “stat”.

Kaspersky ha rilevato che su Google Play le app infette sono state scaricate oltre 242.000 volte, mentre su App Store il numero esatto non è stato rivelato, ma segna il primo caso documentato di furto crypto tramite un’app ufficialmente approvata da Apple.

Come proteggersi? Gli esperti consigliano di evitare di salvare le frasi di recupero in screenshot o note digitali e di utilizzare soluzioni di cold storage o password manager sicuri.

Attacchi alle VPN: accesso alle Active Directory aziendali

Le VPN aziendali sono uno dei principali bersagli per gli hacker, che utilizzano password compromesse per infiltrarsi nelle reti e prendere il controllo di Active Directory. Un recente report di Specops Security ha rivelato che oltre 2,1 milioni di credenziali VPN sono state rubate solo nell’ultimo anno, molte delle quali poi vendute nel dark web.

| VPN service providers | Numero passwords rubate |

|---|---|

| protonvpn.com | 1,306,229 |

| expressvpn.com | 94,772 |

| nordvpn.com | 89,289 |

| cyberghostvpn.com | 83,648 |

| droidvpn.com | 77,429 |

| vpnelf.com | 27,581 |

| vyprpn.com | 25,533 |

| openvpn.com | 24,67 |

| safervpn.com | 21,561 |

| purevpn.com | 21,114 |

Le principali tecniche di attacco

Gli hacker utilizzano diverse strategie per ottenere credenziali valide, tra cui:

- Phishing mirato, per ingannare gli utenti e rubare password VPN.

- Keylogger e malware, in grado di registrare le credenziali immesse dagli utenti.

- Portali VPN falsi, che simulano il login di una VPN aziendale per sottrarre le credenziali.

Una volta ottenuto l’accesso alla rete aziendale tramite VPN, i criminali possono escalare i privilegi, utilizzando tecniche come Pass-the-Hash e Pass-the-Ticket, fino a prendere il controllo di interi domini Active Directory.

| Domini email più compromessi | Numero di email compromesse |

|---|---|

| gmail.com | 606,605 |

| hotmail.com | 50,859 |

| yahoo.com | 26,82 |

| outlook.com | 14,048 |

| protonmail.com | 9,066 |

| icloud.com | 6,118 |

| qq.com | 3,563 |

| live.com | 3,45 |

| hotmail.fr | 2,914 |

| proton.me | 2,765 |

Come difendersi? Implementare autenticazione a più fattori (MFA), monitorare le attività di login sospette e vietare l’uso di password già compromesse tramite policy di sicurezza avanzate.

Namesquatting su Amazon S3: la nuova minaccia per il cloud

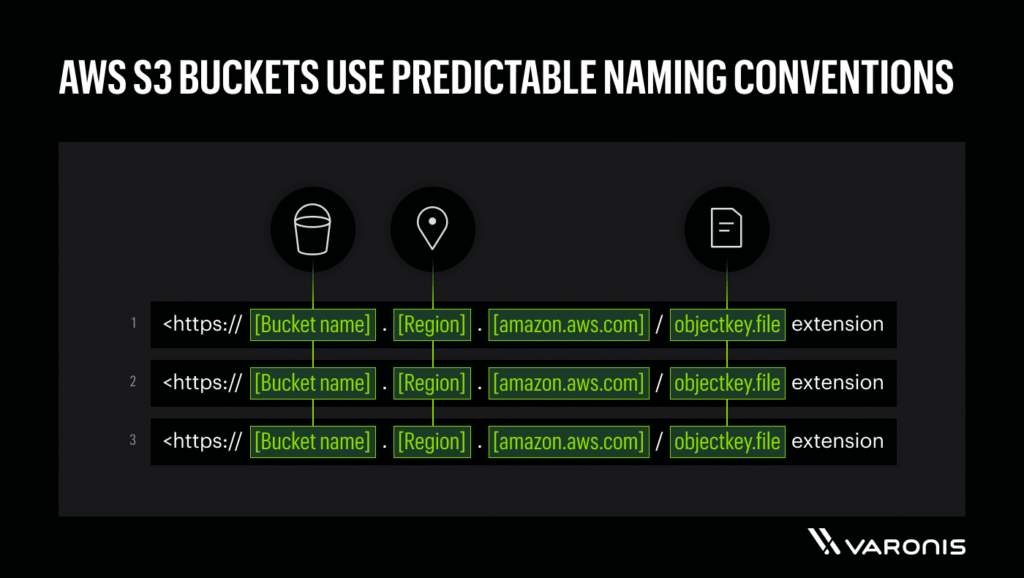

Gli hacker stanno sfruttando una vulnerabilità poco conosciuta su Amazon S3, il servizio di storage cloud di AWS, attraverso una tecnica chiamata S3 bucket namesquatting.

Cos’è il namesquatting su S3?

Molte aziende utilizzano nomi di bucket prevedibili per i loro archivi cloud, seguendo schemi standard. Questo permette agli hacker di registrare in anticipo i nomi di bucket più comuni prima che le aziende stesse lo facciano, ottenendo così il controllo di risorse critiche.

rischi del namesquatting

- Redirezione di traffico: i criminali possono creare bucket fasulli con nomi simili a quelli legittimi per ingannare i client e reindirizzarli verso siti malevoli.

- Attacchi DoS: un hacker potrebbe registrare un bucket con un nome usato internamente da un’azienda, causando errori nei flussi di lavoro automatizzati.

- Compromissione dei dati: un attaccante potrebbe inserire file falsi nei bucket registrati per distribuire malware o rubare informazioni sensibili.

come difendersi?

- Usare naming convention non prevedibili, evitando i pattern standard di AWS.

- Monitorare i DNS aziendali per individuare anomalie nei record legati ai bucket S3.

- Adottare soluzioni di sicurezza automatizzate, come quelle di Varonis, per rilevare e mitigare tentativi di namesquatting.

Nuove strategie per difendersi

Le minacce individuate negli ultimi giorni mostrano quanto sia fondamentale adottare strategie di sicurezza proattiva. Il furto di criptovalute su App Store, gli attacchi alle VPN aziendali e le vulnerabilità nei bucket S3 dimostrano che anche le tecnologie più affidabili possono essere compromesse.

Per ridurre i rischi, gli esperti consigliano:

- Proteggere le chiavi di criptovalute con metodi offline, evitando di archiviarle in screenshot o file digitali.

- Implementare autenticazione a più fattori (MFA) per le VPN, prevenendo accessi non autorizzati anche in caso di furto di password.

- Evitare nomi di bucket prevedibili su AWS e monitorare i log per individuare accessi sospetti.

La cybersicurezza è una corsa continua tra hacker e difese digitali. Solo un approccio consapevole e l’adozione di strategie avanzate di protezione possono garantire la sicurezza dei dati e delle infrastrutture digitali.