In un recente sviluppo nel campo della cybersecurity, è emerso che un apt, allineato alla Cina e noto come “Blackwood”, sta compromettendo gli aggiornamenti software di applicazioni popolari come Tencent QQ e WPS Office. Queste azioni mirano all’installazione di un sofisticato spyware chiamato “NSPX30”. Le informazioni provengono da una ricerca condotta dalla società slovacca di cybersecurity ESET, che segue da vicino le attività di questo gruppo di minacce avanzate persistenti (APT), attivo fin dal 2018.

Sfruttamento degli Aggiornamenti Software

Il modus operandi di Blackwood si concentra sugli attacchi adversary-in-the-middle (AitM), che intercettano le richieste di aggiornamento da software legittimi per veicolare l’implant NSPX30. Le aziende manifatturiere, commerciali e ingegneristiche cinesi e giapponesi, così come individui nel Regno Unito, sono tra i principali bersagli.

La Complessità di NSPX30

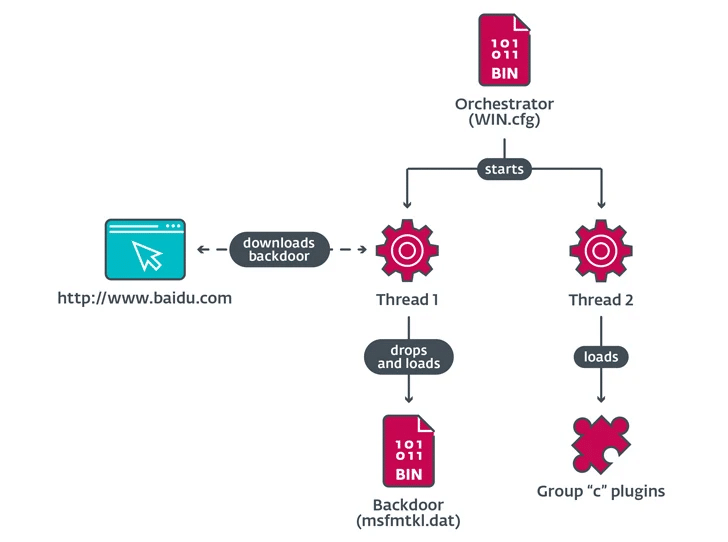

Facundo Muñoz, ricercatore di sicurezza, descrive NSPX30 come un implant multistadio con diversi componenti: un dropper, un installatore, loader, un orchestratore e un backdoor, ognuno dotato di propri plugin. L’implant è progettato per mascherare l’infrastruttura degli attaccanti, sfruttando la capacità di intercettare pacchetti.

Evoluzione e Tecniche di Attacco

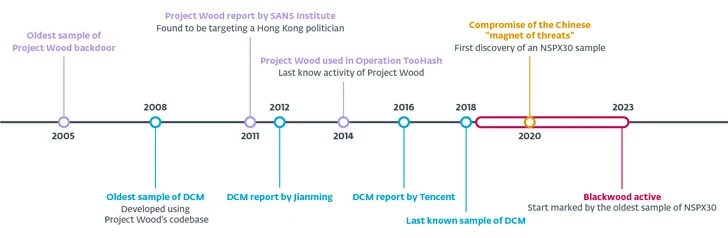

L’origine di NSPX30 risale a un malware del 2005 denominato Project Wood, utilizzato per raccogliere informazioni di sistema e di rete, registrare digitazioni e catturare screenshot. Questo codice ha generato vari implant, tra cui DCM (Dark Specter) e altri usati in attacchi mirati nella regione della Grande Cina.

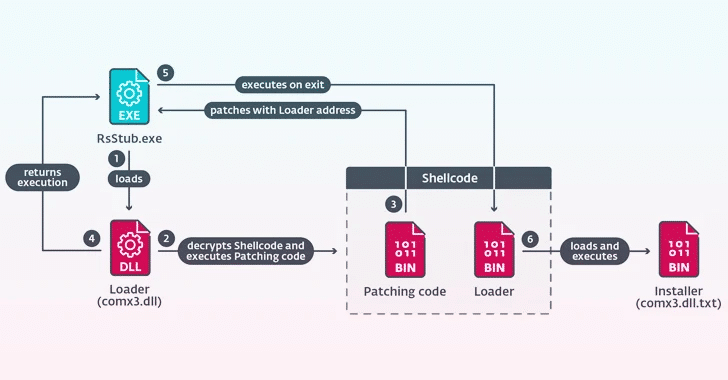

Gli attacchi di NSPX30 avvengono quando tentativi di scaricare aggiornamenti software da server legittimi, tramite protocollo HTTP non criptato, risultano in un compromesso del sistema, pavimentando la strada per il deploy di un file DLL dropper.

Tattiche di Distribuzione e Implicazioni

Non è chiaro come gli attaccanti distribuiscano il dropper sotto forma di aggiornamenti maligni, ma gruppi di minacce cinesi come BlackTech, Evasive Panda, Judgment Panda e Mustang Panda hanno sfruttato in passato router compromessi per distribuire malware.

ESET ipotizza che gli attaccanti stiano impiegando un implant di rete nelle reti delle vittime, probabilmente su dispositivi di rete vulnerabili come router o gateway. L’implant intercetta traffico HTTP non criptato relativo agli aggiornamenti e risponde con il dropper di NSPX30 sotto forma di DLL, file eseguibile o archivio ZIP contenente la DLL.

Impatto e Prevenzione

L’orchestratore di NSPX30 crea due thread: uno per ottenere il backdoor e un altro per caricare i suoi plugin e aggiungere esclusioni per bypassare soluzioni anti-malware cinesi. Il backdoor è scaricato tramite una richiesta HTTP al sito web cinese di ricerca Baidu, con una stringa User-Agent insolita che maschera la richiesta come proveniente dal browser Internet Explorer su Windows 98.

La scoperta arriva settimane dopo che SecurityScorecard ha rivelato una nuova infrastruttura collegata a un altro gruppo di spionaggio cibernetico con nexus a Pechino, noto come Volt Typhoon (Bronze Silhouette), che sfrutta una botnet creata sfruttando vulnerabilità note nei router Cisco RV320/325 end-of-life.

Questo sviluppo sottolinea l’importanza di un’attenta gestione degli aggiornamenti software e la necessità di soluzioni di sicurezza robuste. La sofisticatezza degli attacchi APT, come quello di NSPX30, richiede una continua vigilanza e aggiornamento delle strategie di difesa da parte delle organizzazioni e degli individui.