I ricercatori di ESET hanno identificato due vulnerabilità di esecuzione di codice arbitrario in WPS Office per Windows, una suite di produttività ampiamente utilizzata e le criticità, identificate come CVE-2024-7262 e CVE-2024-7263, sono state sfruttate dal gruppo di cyber-spionaggio APT-C-60, noto per le sue operazioni allineate con la Corea del Sud e mirate principalmente ai paesi dell’Asia orientale.

Dettagli tecnici delle Vulnerabilità

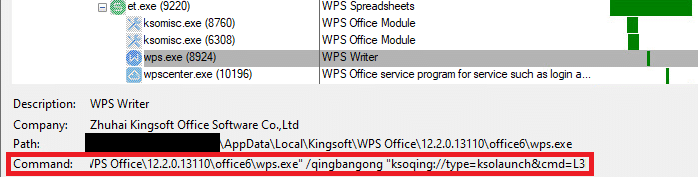

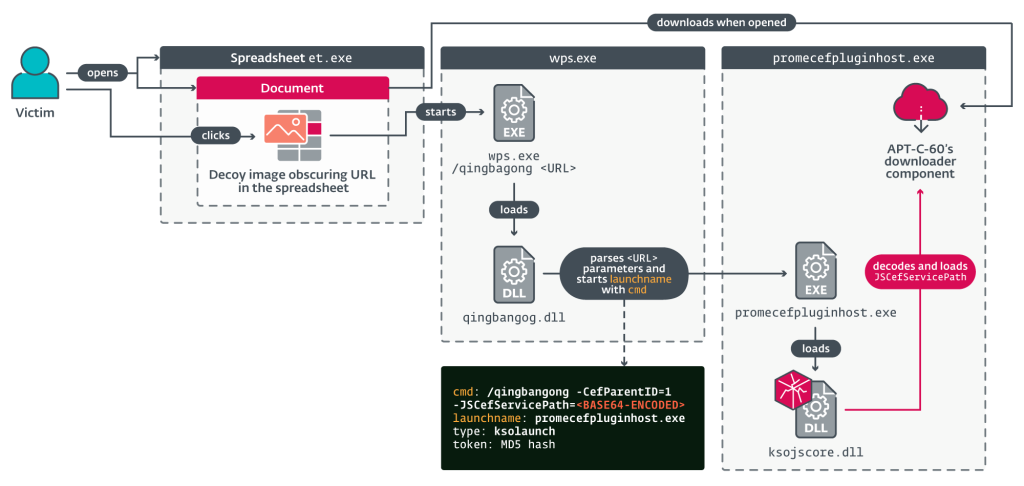

La vulnerabilità CVE-2024-7262 è stata scoperta durante l’analisi di un documento di foglio di calcolo utilizzato da APT-C-60. Questo documento conteneva un collegamento ipertestuale nascosto che, se cliccato, attivava l’esecuzione di una libreria arbitraria tramite l’applicazione WPS Spreadsheet. Utilizzando il formato MHTML, il documento sfruttava la capacità di scaricare file remoti al momento dell’apertura, facilitando l’esecuzione di codice remoto.

I ricercatori di ESET hanno scoperto che la vulnerabilità derivava dalla mancanza di sanitizzazione del percorso del file fornito dall’attaccante e dalla mancanza di validazione del plugin caricato. Una volta caricata, la libreria malevola poteva eseguire comandi arbitrari sul sistema compromesso.

Sfruttamento e mitigazione

Il gruppo APT-C-60 ha utilizzato questa vulnerabilità per distribuire un componente downloader di trojan personalizzato, denominato SpyGlace. Questo componente è stato utilizzato per scaricare ulteriori malware sui sistemi bersaglio. Durante il processo di divulgazione coordinata delle vulnerabilità, Kingsoft, lo sviluppatore di WPS Office, ha rilasciato una patch per CVE-2024-7262 a marzo 2024, ma ha inizialmente corretto solo parzialmente il codice vulnerabile.

Ulteriori analisi hanno portato alla scoperta di un percorso alternativo per sfruttare la vulnerabilità, identificata come CVE-2024-7263. Questa vulnerabilità sfrutta un bug logico simile nella stessa componente di plugin di WPS Office, consentendo nuovamente l’esecuzione di codice arbitrario.

APT-C-60 ha dimostrato una forte determinazione nel compromettere i bersagli nei paesi dell’Asia orientale utilizzando queste vulnerabilità ed il sofisticato exploit evidenzia l’importanza di aggiornare tempestivamente il software per proteggersi da minacce simili: ESET consiglia agli utenti di WPS Office di aggiornare il loro software alla versione più recente per mitigare i rischi associati a queste vulnerabilità.