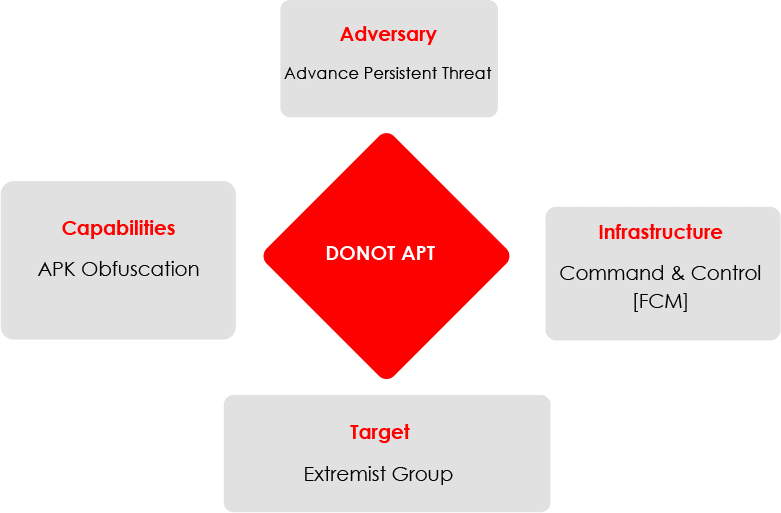

Il gruppo APT DONOT, associato a interessi nazionali indiani, continua a sviluppare operazioni sofisticate per raccogliere informazioni attraverso malware Android. Una recente indagine condotta da CYFIRMA ha rivelato nuove tattiche che sfruttano applicazioni apparentemente innocue per scopi malevoli, dimostrando l’evoluzione costante delle loro tecniche di attacco.

Le applicazioni malevole: Tanzeem e Tanzeem Update

I campioni analizzati da CYFIRMA includono le applicazioni Tanzeem e Tanzeem Update, che si mascherano come app di messaggistica ma presentano comportamenti sospetti. Dopo aver richiesto autorizzazioni specifiche, le applicazioni terminano il funzionamento, suggerendo che il loro obiettivo principale sia raccogliere informazioni sensibili da utenti mirati, come membri di organizzazioni o agenzie in Sud Asia.

Tecniche utilizzate dal malware

Queste applicazioni sfruttano la piattaforma OneSignal, comunemente utilizzata per notifiche push legittime, per inviare link di phishing. Una volta installate, le app guidano gli utenti a fornire permessi avanzati tramite l’accessibilità, consentendo agli attori malevoli di accedere a funzioni sensibili del dispositivo.

Permessi sfruttati dal malware

- Accesso ai log delle chiamate e ai contatti.

- Lettura e scrittura di file nella memoria esterna.

- Monitoraggio della posizione GPS in tempo reale.

- Raccolta di credenziali tramite input capture.

- Cattura di schermate e video del dispositivo.

Questi permessi consentono di ottenere un controllo completo sui dispositivi infetti e di inviare i dati raccolti ai server di comando e controllo (C2).

Indicatori di compromissione (IoC)

Gli investigatori hanno identificato vari hash file e domini C2 associati alle operazioni, tra cui:

- Domini C2:

toolgpt.buzz,updash.info. - Sub-domini:

solarradiationneutron.appspot.com,saturn789454.appspot.com. - File hash SHA-256 univoci per identificare i campioni infetti.

Evoluzione delle tattiche e impatto futuro

Il gruppo DONOT continua a perfezionare le proprie tecniche per garantire la persistenza del malware nei dispositivi compromessi. L’uso di piattaforme legittime come OneSignal rende più difficile per i sistemi di sicurezza rilevare l’attività malevola. Questo tipo di attacchi mira non solo a raccogliere dati sensibili, ma anche a mantenere una presenza continua nei dispositivi target.

Gli attacchi osservati dimostrano che il gruppo potrebbe ampliare il proprio raggio d’azione, mirando a organizzazioni e individui chiave nella regione del Sud Asia.

L’attività del gruppo DONOT evidenzia la necessità di migliorare le misure di sicurezza sui dispositivi Android, soprattutto in contesti ad alto rischio come organizzazioni governative e aziendali. La comunità di cybersecurity deve continuare a monitorare e contrastare questi attacchi, con un’attenzione particolare alle tecniche che sfruttano strumenti legittimi per scopi malevoli.