Sommario

Gli esperti di sicurezza informatica hanno scoperto sovrapposizioni tattiche e di targeting tra l’enigmatica minaccia avanzata persistente (APT) denominata Sandman e un cluster di minacce basato in Cina noto per l’uso di un backdoor chiamato KEYPLUG. Questa valutazione congiunta di SentinelOne, PwC e del Microsoft Threat Intelligence Team si basa sul fatto che il malware basato su Lua, LuaDream, e KEYPLUG sono stati trovati coesistenti nelle stesse reti vittime.

Sandman e Storm-0866/Red Dev 40

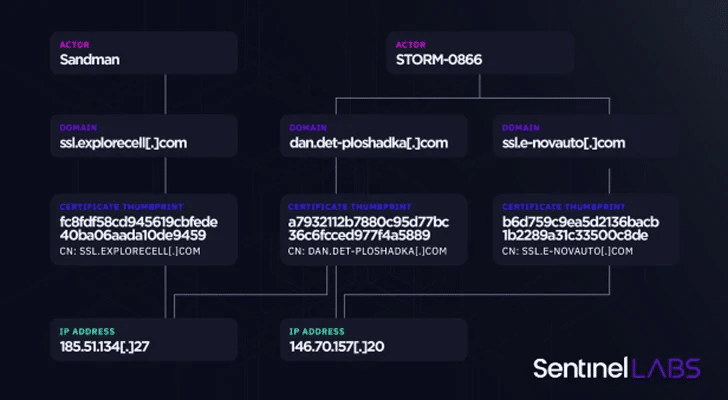

Sandman e Storm-0866/Red Dev 40, come sono tracciati rispettivamente da Microsoft e PwC, condividono pratiche di controllo e gestione dell’infrastruttura, inclusa la selezione dei provider di hosting e le convenzioni di denominazione dei domini. L’implementazione di LuaDream e KEYPLUG rivela indicatori di pratiche di sviluppo condivise e sovrapposizioni nelle funzionalità e nel design, suggerendo requisiti funzionali condivisi dai loro operatori.

Attacchi e Strumenti di Sandman

Sandman è stato esposto per la prima volta da SentinelOne nel settembre 2023, dettagliando i suoi attacchi ai fornitori di telecomunicazioni in Medio Oriente, Europa Occidentale e Asia Meridionale utilizzando un nuovo impianto denominato LuaDream. Gli attacchi sono stati registrati nell’agosto 2023.

Storm-0866/Red Dev 40 e KEYPLUG

Storm-0866/Red Dev 40 si riferisce a un cluster APT emergente che prende di mira principalmente entità in Medio Oriente e nel subcontinente asiatico, inclusi fornitori di telecomunicazioni ed entità governative. Uno degli strumenti chiave nell’arsenale di Storm-0866 è KEYPLUG, una backdoor che è stato divulgato per la prima volta da Mandiant di Google come parte degli attacchi montati dall’attore APT41 (noto anche come Brass Typhoon o Barium) per infiltrarsi in sei reti governative statunitensi tra maggio 2021 e febbraio 2022.

Sovrapposizioni e Comuni Protocolli di Comunicazione

Una notevole sovrapposizione è una coppia di domini C2 LuaDream denominati “dan.det-ploshadka[.]com” e “ssl.e-novauto[.]com”, che sono stati utilizzati anche come server C2 KEYPLUG e sono stati collegati a Storm-0866. Un’altra interessante comunanza tra LuaDream e KEYPLUG è che entrambi gli impianti supportano i protocolli QUIC e WebSocket per le comunicazioni C2, indicando requisiti comuni e la probabile presenza di un quartermaster digitale dietro il coordinamento.

L’Adozione di Lua e il Paesaggio delle Minacce Cinesi

L’adozione di Lua è un altro segno che gli attori delle minacce, sia allineati allo stato-nazione che focalizzati sul cybercrime, stanno sempre più puntando su linguaggi di programmazione non comuni come DLang e Nim per evitare il rilevamento e persistere negli ambienti delle vittime per lunghi periodi. Il malware basato su Lua, in particolare, è stato avvistato solo poche volte in natura nell’ultimo decennio.