Il gruppo di hacker APT29, sponsorizzato dallo stato russo, è stato recentemente osservato mentre utilizzava exploit per iOS e Android creati da venditori di spyware commerciali in una serie di attacchi informatici tra novembre 2023 e luglio 2024. Questa attività è stata scoperta dal Threat Analysis Group (TAG) di Google, che ha notato che le vulnerabilità sfruttate, note come n-day, erano già state corrette ma rimanevano efficaci sui dispositivi non aggiornati.

APT29, conosciuto anche come “Midnight Blizzard”, ha preso di mira diversi siti web del governo della Mongolia utilizzando tattiche di “watering hole”. Questo tipo di attacco informatico compromette siti legittimi inserendo codice malevolo progettato per colpire i visitatori che soddisfano criteri specifici, come l’architettura del dispositivo o la posizione basata sull’IP.

Cronologia degli attacchi e metodologie utilizzate da APT29

Google ha riportato che APT29 ha una lunga storia di sfruttamento di vulnerabilità zero-day e n-day. Nel 2021, gli operativi russi hanno sfruttato la vulnerabilità CVE-2021-1879 come zero-day, prendendo di mira funzionari governativi in Europa dell’Est per rubare cookie e accedere a account LinkedIn, Gmail e Facebook.

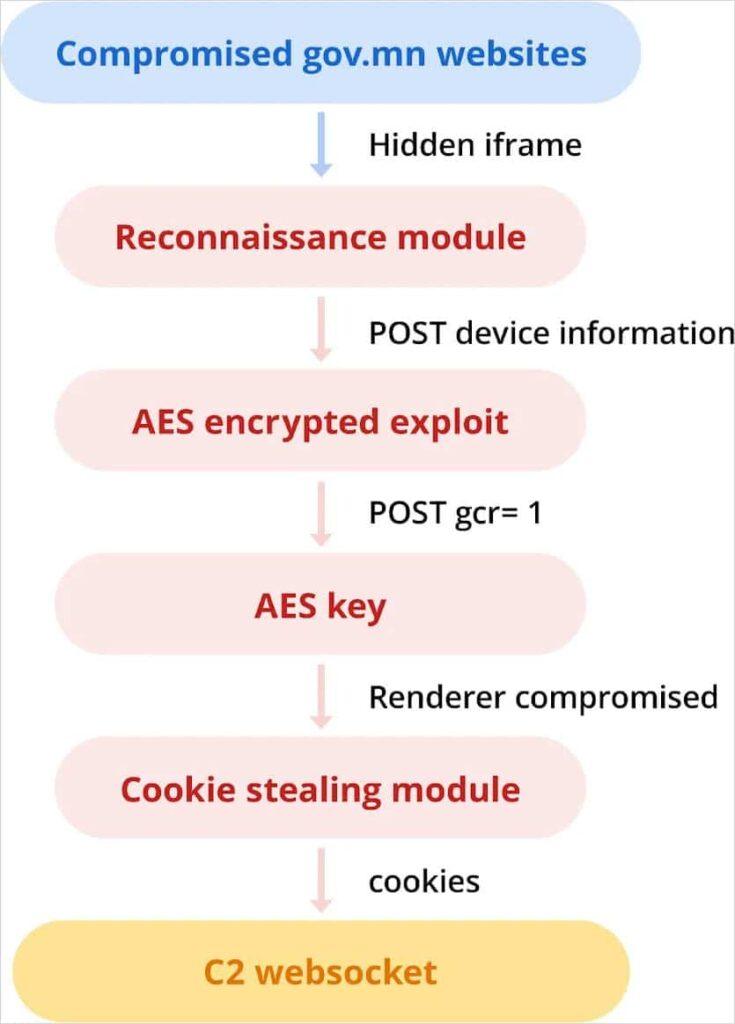

Nel novembre 2023, APT29 ha compromesso i siti del governo mongolo ‘mfa.gov[.]mn’ e ‘cabinet.gov[.]mn’, aggiungendo un iframe malevolo che consegnava un exploit per la vulnerabilità CVE-2023-41993. Questa falla di WebKit in iOS è stata utilizzata per rubare cookie dai browser degli utenti di iPhone che eseguivano iOS 16.6.1 o versioni precedenti. L’exploit utilizzato da APT29 era praticamente identico a quello usato da Intellexa a settembre 2023.

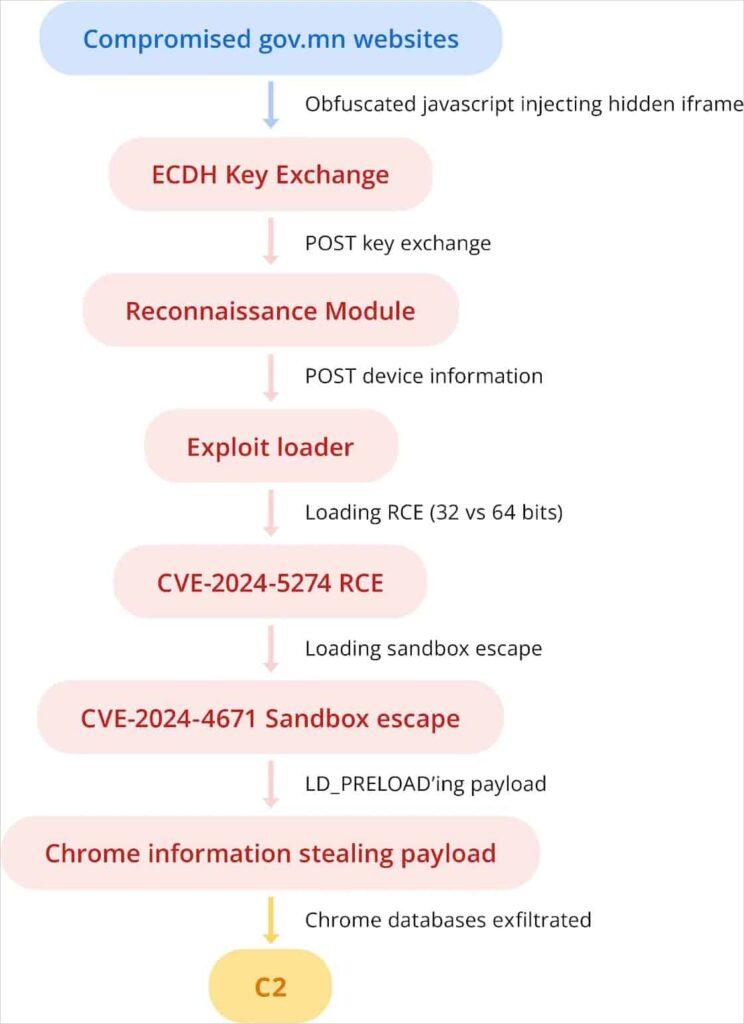

Nel luglio 2024, APT29 ha sfruttato gli exploit per CVE-2024-5274 e CVE-2024-4671, che colpiscono Google Chrome, per attaccare gli utenti Android che visitavano ‘mga.gov[.]mn’. L’obiettivo era rubare cookie, password e altri dati sensibili memorizzati nei browser Chrome delle vittime.

Collaborazioni e potenziali complicità

Non è chiaro come gli hacker di APT29 abbiano ottenuto l’accesso agli exploit iOS e Android precedentemente conosciuti solo ai venditori di spyware come NSO Group e Intellexa. È improbabile che abbiano creato i propri exploit basandosi su informazioni limitate. Tra le possibili spiegazioni ci sono la possibilità che APT29 abbia hackerato i venditori di spyware, reclutato o corrotto insider che lavoravano per queste aziende, o mantenuto una collaborazione diretta o tramite intermediari.

Un’altra possibilità è che abbiano acquistato gli exploit da un intermediario che li aveva venduti in precedenza a società di sorveglianza come zero-day. Indipendentemente da come questi exploit arrivino a gruppi di minacce sofisticati sostenuti dallo stato, la questione principale è che ciò avviene, rendendo ancora più urgente affrontare tempestivamente le vulnerabilità zero-day.