APT41, noto gruppo di cyber spionaggio sponsorizzato dal governo cinese, ha recentemente aggiornato il proprio arsenale di malware con l’introduzione di DodgeBox e MoonWalk. Questi nuovi strumenti sono stati analizzati e documentati da vari ricercatori di sicurezza, tra cui Zscaler ThreatLabz, che ha identificato DodgeBox come un avanzato caricatore di shellcode che carica il backdoor MoonWalk.

DodgeBox: Payload Avanzato

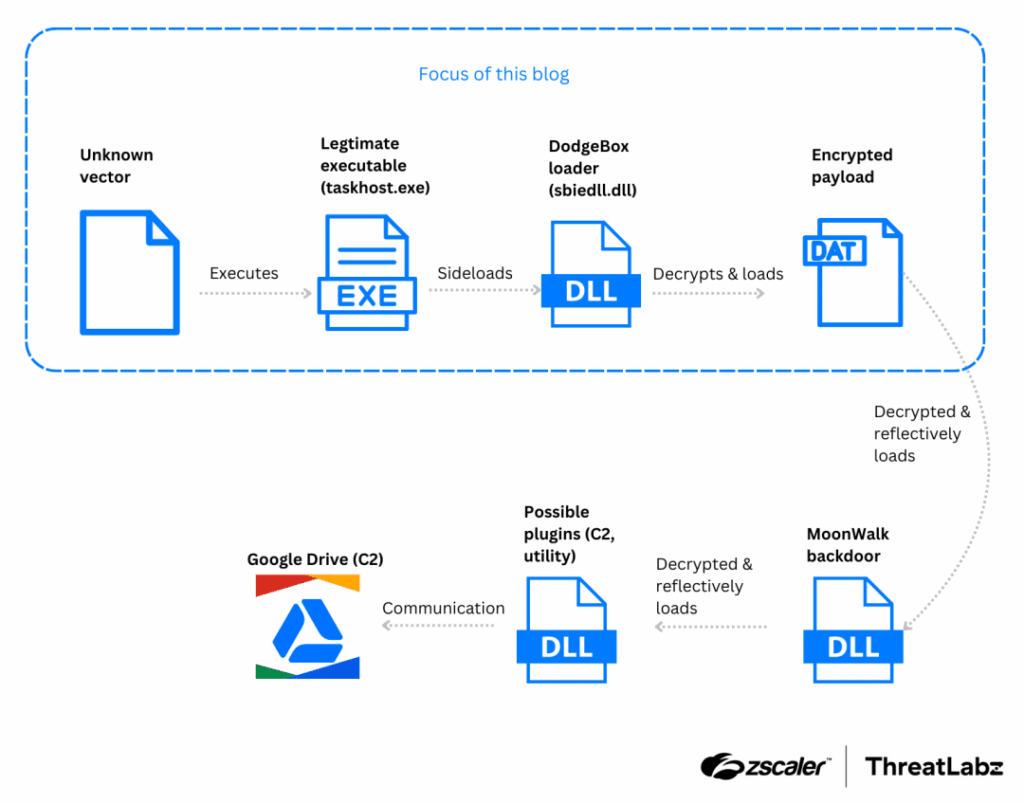

DodgeBox è un caricatore scritto in C che incorpora tecniche avanzate di evasione della rilevazione, come lo spoofing della call stack, il sideloading di DLL e l’hollowing di DLL. APT41 utilizza un eseguibile legittimo firmato da Sandboxie, chiamato taskhost.exe, per caricare una DLL malevola (sbiedll.dll). Questa DLL, DodgeBox, funge da loader per decifrare e lanciare un payload di seconda fase, il backdoor MoonWalk.

Analisi Tecnica di DodgeBox

- Crittografia e Configurazione DodgeBox utilizza l’AES Cipher Feedback (AES-CFB) per criptare la propria configurazione, che è incorporata nella sezione

.datadel binario. La configurazione criptata viene validata utilizzando hash MD5 hard-coded per garantire l’integrità. - Setup dell’Ambiente Dopo aver decrittato la configurazione, DodgeBox esegue vari controlli per assicurarsi di essere eseguito nel target corretto. Questo include la risoluzione di API multiple utilizzando un hash FNV1a salato per evitare rilevazioni statiche. DodgeBox scansiona e dehooka DLL dal directory System32, disabilita il Control Flow Guard (CFG) se attivo, e verifica l’ambiente per confermare di avere i privilegi di sistema.

- Decriptazione del Payload e Keying dell’Ambiente DodgeBox decripta il file DAT del payload utilizzando chiavi AES specifiche e lega il payload alla macchina corrente, garantendo che il file decriptato non possa essere eseguito su un’altra macchina.

- Caricamento del Payload usando DLL Hollowing DodgeBox carica il payload in modo riflessivo utilizzando una tecnica di DLL hollowing, modificando una DLL di sistema e caricandola in memoria.

MoonWalk: Un Backdoor Sofisticato

MoonWalk, il payload decriptato da DodgeBox, è un backdoor che utilizza Google Drive per la comunicazione di comando e controllo (C2). Questo backdoor condivide molte delle tecniche di evasione implementate in DodgeBox, rendendolo difficile da rilevare e rimuovere.

APT41: Un Attore Persistente

APT41, noto anche come Barium, Wicked Panda e Earth Baku, è attivo almeno dal 2007 e ha legami con il Ministero della Sicurezza di Stato cinese. Il gruppo è coinvolto sia in operazioni di spionaggio digitale che in crimini finanziari per finanziare le proprie attività di spionaggio. Negli anni, il governo degli Stati Uniti ha accusato membri di APT41 di attacchi informatici contro più di 100 vittime in tutto il mondo, rubando codici sorgente, certificati di firma software, dati dei clienti e informazioni aziendali preziose.

APT41 continua a evolversi, migliorando il proprio arsenale di malware per rimanere al passo con le difese di sicurezza moderne e, con l’introduzione di DodgeBox e MoonWalk, il gruppo ha dimostrato ancora una volta la sua capacità di sviluppare e implementare strumenti sofisticati per il cyber spionaggio come indicato nella relazione di Zscaler