Sommario

APT41, storica minaccia persistente dalla Cina, è recentemente riemerso con nuove tecniche di attacco che includono l’uso di DUSTPAN e DUSTTRAP, strumenti avanzati per eseguire payload malevoli e per evitare le rilevazioni dei sistemi di sicurezza.

DUSTPAN: Dropper In-Memory

DUSTPAN è un dropper in-memory scritto in C/C++, progettato per decrittografare ed eseguire un payload incorporato. Può anche caricare un payload esterno da un percorso di file crittografato nel file Portable Executable (PE). DUSTPAN può essere configurato per iniettare il payload decrittografato in un altro processo o creare un nuovo thread ed eseguirlo nel proprio spazio di processo.

Questo strumento è stato utilizzato da APT41 in diversi attacchi nel 2021 e 2022 e recentemente è stato riscoperto in un’indagine. In questa occasione, APT41 ha camuffato DUSTPAN come un binario di Windows, eseguendo il file malevolo come w3wp.exe o conn.exe. I campioni di DUSTPAN sono stati resi persistenti tramite servizi di Windows, come ad esempio un servizio chiamato Windows Defend.

I campioni di DUSTPAN sono stati configurati per caricare payload BEACON in memoria, crittografati utilizzando chacha20. Una volta eseguiti, i payload BEACON comunicano utilizzando infrastrutture gestite autonomamente dietro Cloudflare o sfruttando i Cloudflare Workers come canali di comando e controllo (C2).

DUSTTRAP: Framework di Plugin Multi-Fase

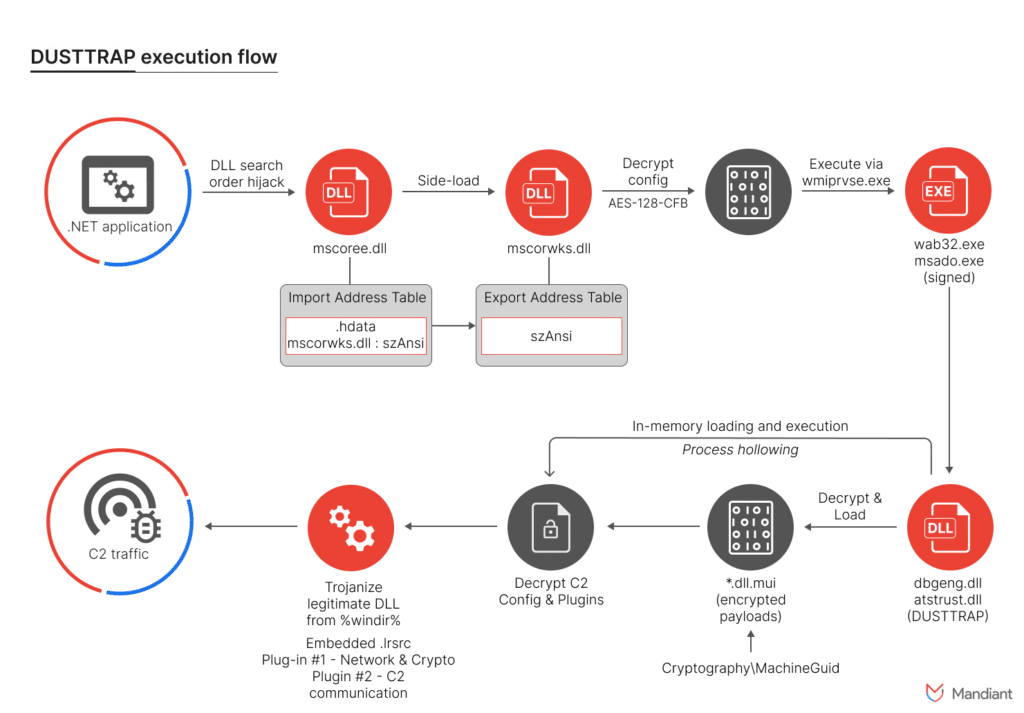

DUSTTRAP è un framework di plugin multi-fase con molteplici componenti. Il processo inizia con un launcher (Fase 1) che decrittografa un file PE crittografato su disco (<varies>.dll.mui) utilizzando AES-128-CFB e lo esegue in memoria. La decrittografia si basa sull’identificatore HKLM\SOFTWARE\Microsoft\Cryptography\MachineGUID della macchina target, legando così il launcher al sistema vittima.

Il file PE decrittografato dal launcher è un dropper solo in memoria (Fase 2) responsabile della decrittografia di una configurazione incorporata e di due o più librerie DLL di plugin incorporate dalla sua sezione .lrsrc. Una volta eseguite, queste DLL iniziano la configurazione del sistema di plugin modulare.

Il primo plugin osservato (Fase 3) si occupa della configurazione della rete a basso livello e della crittografia. Il secondo plugin osservato (Fase 4) si occupa delle operazioni di rete ad alto livello e può funzionare come downloader per ulteriori plugin che, una volta caricati, possono registrarsi con i componenti precedenti nella catena di esecuzione per funzionalità aggiuntive.

Tecniche di Evasione

Il caricamento dei plugin viene eseguito trojanizzando una DLL di sistema legittima da %windir% con una sezione .text sufficientemente grande da contenere i contenuti di ogni plugin. Il dropper genera un nuovo file su disco in %windir%\Microsoft.NET\assembly\GAC_MSIL\System.Data.Trace\v4.0_4.0.0.0__b0<hex_uuid>\<original_module_name>.dll o %programdata%\Microsoft.NET\System.Data.Trace\v4.0_4.0.0.0__b0<hex_uuid>\<original_module_name>.dll. Il codice del plugin malevolo è presente nella sezione .text di questo file solo per il tempo necessario a chiamare ZwCreateSection, caricando il codice del plugin malevolo in memoria. Prima che il file trojanizzato venga chiuso, i contenuti originali della sezione .text vengono ripristinati su disco, permettendo di bypassare le soluzioni di rilevamento e risposta degli endpoint (EDR) che scansionano i contenuti malevoli alla chiusura del file.

Le attività di APT41, svelate da Mandiant, mostrano una continua evoluzione nelle tecniche di attacco e di evasione. L’uso di strumenti avanzati come DUSTPAN e DUSTTRAP evidenzia l’importanza di una difesa proattiva e di strumenti di rilevamento sofisticati per contrastare queste minacce emergenti.