Sommario

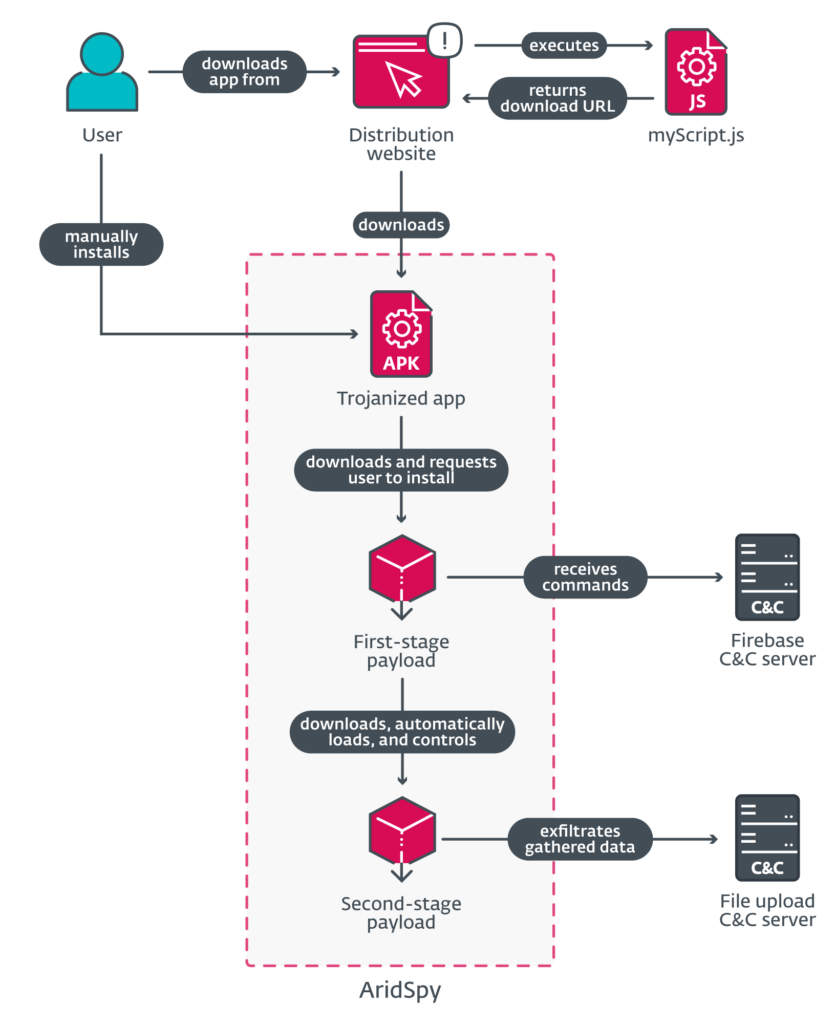

I ricercatori di ESET hanno identificato cinque campagne che mirano agli utenti Android con app trojanizzate probabilmente condotte dal gruppo Arid Viper, noto anche come APT-C-23, iniziate nel 2022 e tre di esse sono ancora in corso. Il malware distribuito, denominato AridSpy, è un trojan Android multistadio che scarica payload di primo e secondo livello dal suo server C&C per evitare il rilevamento.

Distribuzione e funzionalità di AridSpy

Il malware AridSpy viene distribuito tramite siti web dedicati che impersonano app di messaggistica, un’app per opportunità di lavoro e un’app del Registro Civile Palestinese. Queste sono applicazioni esistenti che sono state trojanizzate con l’aggiunta del codice malevolo di AridSpy. AridSpy, controllato da remoto, si concentra sull’estrazione di dati utente per fini di spionaggio.

Le campagne attualmente in corso utilizzano siti web come lapizachat.com, reblychat.com, nortirchats.com e altri per distribuire le app infette. Queste applicazioni non sono mai state offerte tramite Google Play, ma sono scaricabili da siti di terze parti, richiedendo agli utenti di abilitare l’opzione di installazione da fonti sconosciute su Android.

Target e metodologia

Arid Viper, attivo dal 2013, è noto per prendere di mira paesi del Medio Oriente con un vasto arsenale di malware per piattaforme Android, iOS e Windows. Le campagne attuali di AridSpy hanno preso di mira principalmente Palestina ed Egitto. Il malware è stato identificato sei volte nella telemetria di ESET, con la maggior parte delle istanze registrate in Palestina.

Il malware è suddiviso in più stadi, con il primo stadio documentato in precedenti analisi. I payload di secondo stadio sono scaricati dinamicamente dal server C&C e sono responsabili della raccolta e dell’esfiltrazione dei dati.

Analisi tecnica di AridSpy

Dopo l’installazione, AridSpy esegue controlli per rilevare software di sicurezza installati sul dispositivo e invia queste informazioni al server C&C. Se un software di sicurezza viene rilevato, il server può bloccare il download dei payload successivi. Il primo stadio del payload impersona un aggiornamento dei servizi Google Play, richiedendo all’utente di installarlo manualmente.

Il secondo stadio, denominato prefLog.dex, è dove si concentra la funzionalità malevola. Utilizza il server Firebase per ricevere comandi e un altro server C&C per l’esfiltrazione dei dati. AridSpy è in grado di raccogliere dati come la posizione del dispositivo, contatti, registri delle chiamate, messaggi di testo, miniature di foto e video, chiamate registrate e audio ambientale.

AridSpy può anche attivarsi in base a eventi specifici, come cambiamenti nella connettività Internet, chiamate telefoniche e messaggi SMS. Inoltre, utilizza servizi di accessibilità per registrare tutte le attività visibili sullo schermo, concentrandosi in particolare su Facebook Messenger e WhatsApp.

Prevenzione e mitigazione

Per evitare di cadere vittima di AridSpy, gli utenti devono evitare di installare app da fonti sconosciute e non verificabili. È fondamentale mantenere aggiornato il software di sicurezza sui dispositivi e limitare i permessi delle app alle sole necessarie.

Questa ricerca di Eset evidenzia l’importanza di essere vigili e consapevoli delle minacce in continua evoluzione nel panorama della sicurezza informatica, soprattutto per gli utenti Android nei paesi del Medio Oriente.