Sommario

Il panorama delle minacce informatiche si arricchisce di un nuovo strumento estremamente pericoloso: Atlantis AIO. Questo tool automatizzato di credential stuffing è progettato per attaccare simultaneamente oltre 140 piattaforme digitali, dalle banche online ai servizi e-commerce, passando per social media e portali aziendali. La sua efficacia risiede nella capacità di sfruttare in modo massivo dati di accesso rubati o esposti in precedenti violazioni, facendo leva su una delle abitudini più rischiose degli utenti: riutilizzare le stesse password su più siti.

Cos’è il credential stuffing e perché Atlantis AIO lo rende ancora più minaccioso

Il credential stuffing è una tecnica di attacco che prevede l’utilizzo di elenchi di credenziali compromesse per tentare l’accesso non autorizzato ad account che condividono gli stessi username e password. È uno degli strumenti preferiti dai cybercriminali perché:

- sfrutta la debolezza umana legata alla riutilizzazione delle password;

- utilizza strumenti automatizzati per testare migliaia di credenziali su diversi servizi in pochi secondi;

- non richiede conoscenze avanzate per essere utilizzato.

Atlantis AIO potenzia questa tecnica grazie alla sua interfaccia user-friendly, alla scalabilità e alla compatibilità con un numero elevatissimo di servizi. Questo significa che, una volta in possesso di un set di credenziali compromesse (ottenute tramite phishing, data breach o comprate nel dark web), un attaccante può lanciarle in massa contro banche, piattaforme cloud, servizi di posta elettronica o marketplace digitali.

Cosa rende Atlantis AIO così efficace

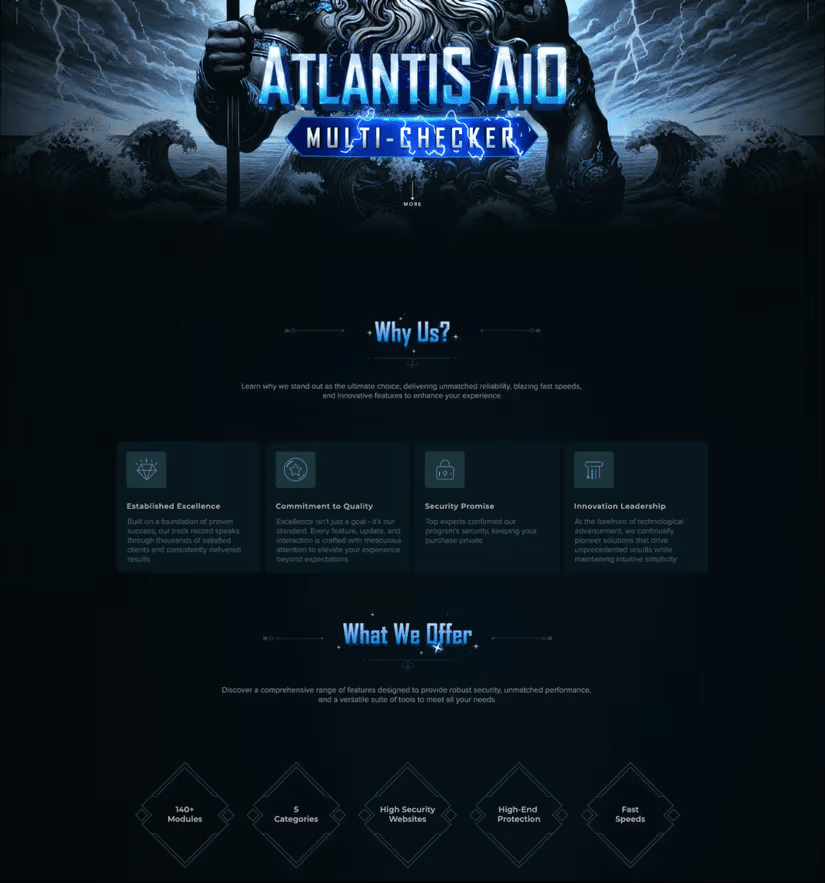

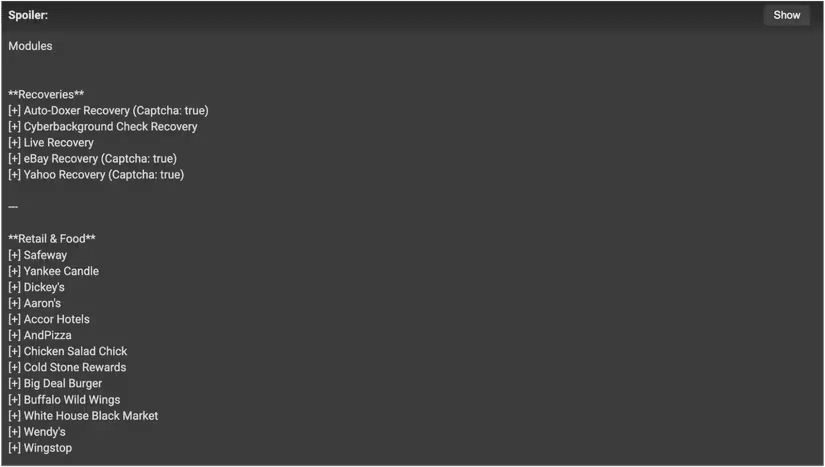

Ciò che differenzia Atlantis AIO dagli strumenti precedenti è la sua automazione integrata e la capacità multi-target. Il tool è in grado di:

- gestire tentativi paralleli su decine di siti;

- implementare bypass dei CAPTCHA o sistemi anti-bot;

- adattarsi a differenti architetture di login;

- integrare facilmente nuovi target grazie a una struttura modulare.

L’attacco non si limita alla compromissione dell’account: una volta ottenuto l’accesso, l’attaccante può:

- rubare fondi o dati personali;

- sfruttare l’account per diffondere malware o phishing;

- compromettere ulteriori sistemi aziendali tramite movimento laterale;

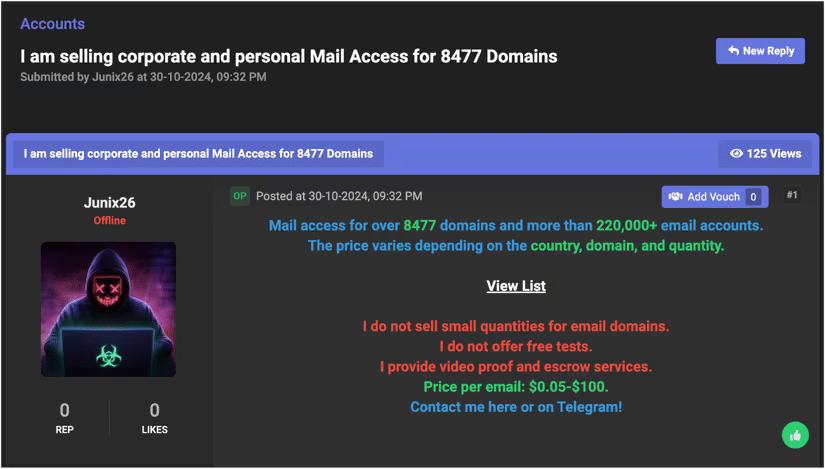

- vendere gli accessi validi su marketplace underground.

L’effetto domino: quando una password rubata apre cento porte

La pericolosità del credential stuffing non sta solo nel primo accesso illecito, ma nella sua potenzialità espansiva. Gli utenti che utilizzano la stessa password per email personale, account bancario, social network e profilo lavorativo espongono la propria intera identità digitale a un effetto domino catastrofico.

I dati utilizzati da Atlantis AIO provengono in genere da:

- violazioni di dati pubbliche (es. LinkedIn, Dropbox, Adobe);

- dump di credentiali venduti nei forum del dark web;

- campagne di phishing ben strutturate.

Una volta importati nel tool, è sufficiente un click per scatenare migliaia di richieste automatizzate in simultanea.

Difendersi è possibile: MFA, password manager e analisi comportamentale

La prima linea di difesa contro strumenti come Atlantis AIO resta la non riutilizzazione delle password, accompagnata da:

- autenticazione a più fattori (MFA), che blocca il login anche se la password è corretta;

- password manager, per generare e memorizzare credenziali uniche e complesse;

- monitoraggio del comportamento di accesso, per rilevare pattern anomali.

Le aziende, in particolare, dovrebbero adottare sistemi di rilevamento in tempo reale, blocchi IP geolocalizzati e strategie di hardening degli endpoint. Anche la formazione degli utenti continua a essere un elemento chiave: molti attacchi andati a buon fine iniziano da comportamenti imprudenti o inconsapevoli.

Cosa sono gli AIO tool e perché stanno proliferando

AIO (All-In-One) è un termine usato nella community cybercriminale per indicare strumenti multifunzione capaci di automatizzare attività illecite su più piattaforme simultaneamente. Nascono spesso nell’ambito dei bot per lo sneaker trading ma si sono rapidamente evoluti in strumenti completi per il credential abuse, l’account takeover e persino il fraud automation.

Atlantis AIO rappresenta un’evoluzione pericolosa di questo concetto: non solo consente attacchi massivi, ma abbassa la barriera di accesso anche a utenti non tecnici, democratizzando strumenti che un tempo erano appannaggio esclusivo degli hacker professionisti.