Sommario

Un recente articolo su README di Synack e segnalato dal ricercatore Odisseus su X ha messo in luce una vulnerabilità significativa nelle estensioni di Google Chrome, identificata come CVE-2024-0333 e questa falla, scoperta dal ricercatore di sicurezza Malcolm Stagg, avrebbe potuto essere sfruttata per installare estensioni dannose sfruttando una tecnica di embedding ZIP.

Dettagli della vulnerabilità

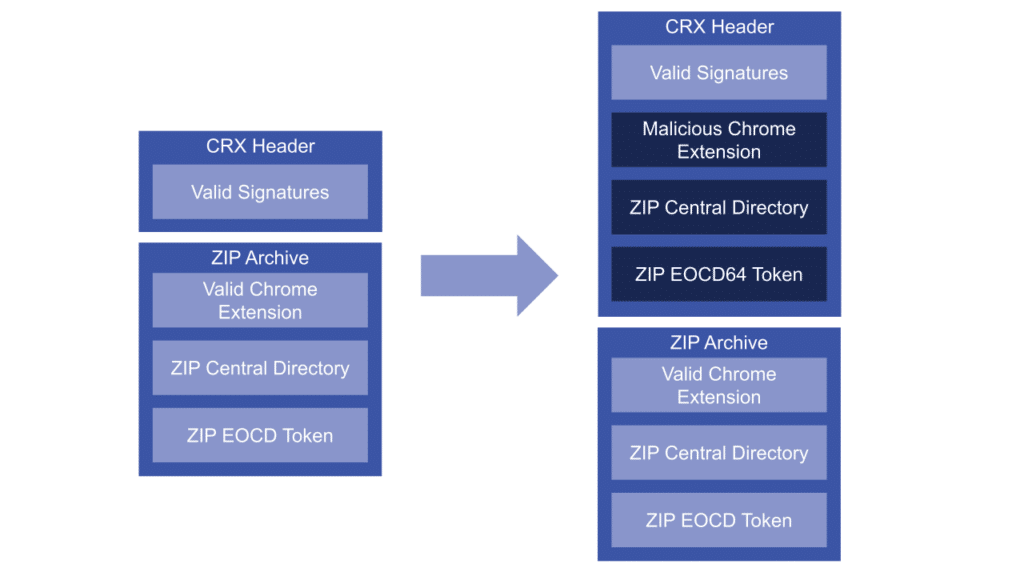

La vulnerabilità sfruttava il formato file CRX utilizzato dalle estensioni di Chrome, che è essenzialmente un file ZIP con un’intestazione aggiuntiva contenente firme digitali e metadati per garantire l’integrità del file. Stagg ha scoperto che era possibile manipolare l’intestazione dei file CRX inserendo dati extra che il parser di Chrome avrebbe ignorato, permettendo l’iniezione di contenuti dannosi senza invalidare le firme digitali.

Meccanismo dell’attacco

L’attacco specifico comportava l’aggiunta di un token EOCD (End of Central Directory) modificato all’intestazione del file CRX. I parser ZIP cercano questo token dall’estremità del file verso l’inizio per localizzare il centro della directory del file ZIP. Se il token EOCD è presente in una posizione inaspettata a causa della manipolazione dell’intestazione, il parser potrebbe ignorare il contenuto validato e utilizzare invece il contenuto dannoso inserito.

Potenziali impatti e utilizzi dell’attacco

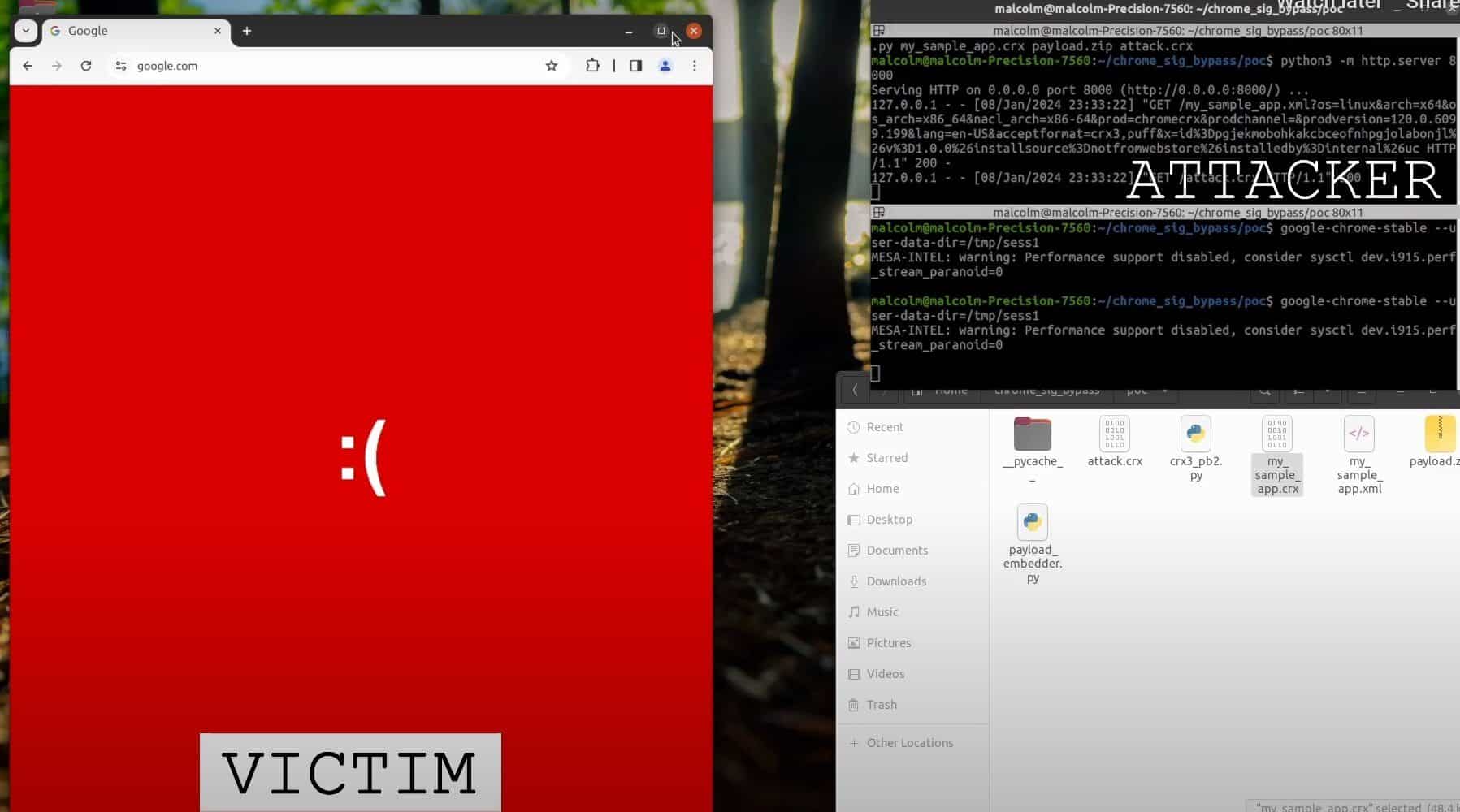

Sebbene la manipolazione dell’intestazione del file CRX sembrasse una potenziale via per l’escalation di privilegi locali, il vero rischio emerso da questa vulnerabilità era la possibilità di alterare le estensioni durante il loro aggiornamento. Questo avrebbe potuto permettere ai criminali di modificare il comportamento delle estensioni installate senza che l’utente se ne accorgesse, potenzialmente portando al furto di dati sensibili o all’inserimento di malware.

Risposta di Google e risoluzione

Google ha risposto prontamente alla segnalazione di Stagg, correggendo la vulnerabilità nel codice sorgente di Chromium entro 24 ore dalla ricezione del rapporto. La correzione è stata poi distribuita pubblicamente in un aggiornamento del browser Chrome, stabilizzando ulteriormente il sistema contro possibili sfruttamenti di questa natura.

Questa vulnerabilità mette in evidenza l’importanza di un’attenta revisione dei sistemi di sicurezza integrati nei browser e la necessità di una vigilanza costante contro le tecniche di attacco in evoluzione. Grazie alla pronta risposta di Google, un potenziale vettore di attacco è stato chiuso, ma l’episodio serve come promemoria del costante gioco del gatto e del topo tra sviluppatori di software e attaccanti nel campo della sicurezza informatica.